著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

WPA3(Wi-Fi Protected Access 3)は、現代の日常生活において不可欠なWi-Fi接続をより安全にするセキュリティ規格です。家庭内や企業内、公共の場での通信手段として、Wi-Fiは広く利用されています。しかし、Wi-Fiを利用した通信は、悪意のある第三者から攻撃を受けることもあります。利用の際は、セキュリティ面を意識した対策を行いましょう。

本記事では、WPA3の種類や仕組み、メリットについて解説します。また、WPA3のユースケースや導入・設定方法、トラブルシューティング、利用の注意点についても紹介しますので、ぜひ参考にしてください。

1. WPA3とは

WPA3(Wi-Fi Protected Access 3)とは、Wi-Fiをはじめとする無線LANのセキュリティを守るためのプロトコルです。

Wi-Fiのセキュリティを守るプロトコルとして、WPA3の登場前から、WPA2(Wi-Fi Protected Access 2)という規格が存在しています。しかしWPA2には、攻撃者が中間者攻撃をしかけることにより、暗号化通信の盗聴や改ざんが行われるという脆弱性がありました。

暗号化アルゴリズムの強化といった機能が追加されたWPA3は、より安心できるWi-Fi環境のネットワークの実現を目的として誕生しました。

WPA2との違いの詳細は、以下の記事で詳しく解説しています。

2. WPA3の種類

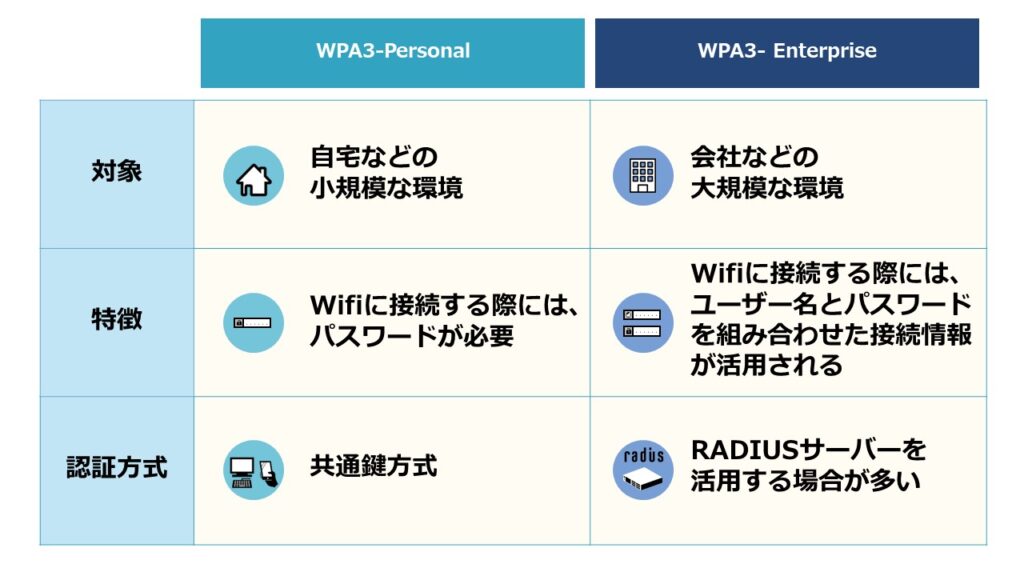

WPA3には、個人向けの規格である「WPA3-Personal」と、企業向けの規格である「WPA3-Enterprise」の2種類があります。違いを理解し、用途に応じて適切なWPA3を選択しましょう。

WPA3-Personal

WPA3-Personalは個人向けの規格で、自宅や少人数の事務所など、小規模な環境での使用に向いています。WPA3-Personal 環境のWi-Fiに接続する際には、パスワードが必要です。

認証方式は、共通鍵方式が使われています。共通鍵方式とは、情報の暗号化と情報の復号化をする際に同じ鍵を利用する方式で、認証の管理が複雑になりにくいという利点があります。

WPA3-Enterprise

WPA3-Enterpriseは企業向けの規格で、大規模な環境での使用に向いています。WPA3- Enterprise環境のWi-Fiに接続する際には、ユーザー名とパスワードを組み合わせた認証情報を利用します。

また、WPA3-Enterpriseでは、多くの場合、認証にRADIUSサーバーを利用します。RADIUSサーバーとは、認証プロトコルを使って強固な認証を行うサーバーのことです。端末認証や利用者情報を使用することにより、ユーザー名とパスワードのみの認証よりも強固な認証が可能です。

3. WPA3の仕組み

WPA3には、Wi-Fi通信の秘匿化を強化できる仕組みがあります。ここからは、WPA3の仕組みや特徴を解説します。

SAEハンドシェイク

SAE(Simultaneous Authentication of Equals)ハンドシェイクとは、無線通信における鍵交換方法の1つです。WPA3では、SAEを用いて、通信の暗号化に利用する鍵を生成します。

SAEハンドシェイクでは、デバイスとアクセスポイントがそれぞれ一時的な鍵を作成し、必要最低限の情報のみやり取りすることで、通信に鍵情報を流すことなく暗号鍵を交換します。楕円曲線暗号を使用しており、鍵交換中の通信が盗聴されたとしても暗号鍵を推測されるリスクがありません。

管理フレームの暗号化(PMF)

WPA3では管理フレームを暗号化する機能であるPMF(Protected Management Frames)が搭載されています。PMFとは、デバイスとアクセスポイントの接続管理を行うフレームを暗号化する仕組みです。

WPA2でもデータのやり取りそのものは暗号化されていましたが、管理フレームの暗号化は必須ではありませんでした。そのため、WPA2では、デバイスとアクセスポイント間の接続状態を盗聴し、盗んだ情報を使ってDos攻撃を仕掛けて通信を妨害するといった攻撃を受けるリスクがありました。

WPA3ではPMF機能が実装されたことにより、このような管理フレームを狙った攻撃のリスクが軽減されています。

192bit暗号化

企業向けのWPA3-Enterpriseでは、暗号化する際に192bitの鍵長を利用できます。一方、WPA2で利用されているAES(Advanced Encryption Standard)の鍵長は128bitでした。より長く複雑な鍵で暗号化することで、悪意を持って情報が解読されるリスクを軽減できます。

Wi-Fi Enhanced Open

Wi-Fi Enhanced Openとは、公共のフリーWi-Fiをはじめとするオープンなネットワークにおいて情報を暗号化できる仕組みです。

フリーWi-Fiは、パスワードを知っていれば誰でも利用できる反面、通信が暗号化されないため盗聴のリスクがあります。しかし、Wi-Fi Enhanced Openでは、認証なしで暗号化の鍵交換を行えるため、暗号化された通信が可能です。

Easy Connect

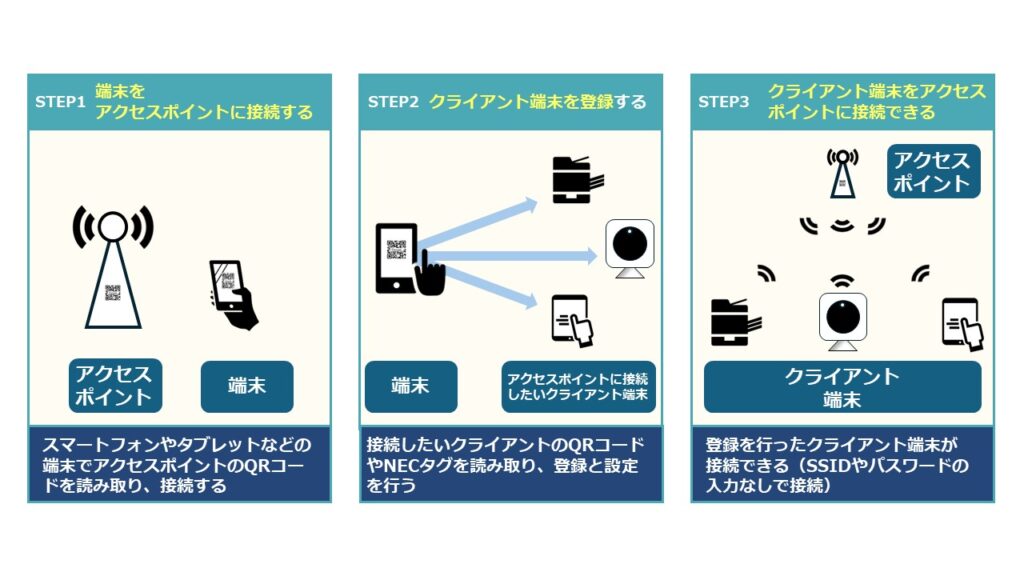

Easy Connectとは、QRコードやNFCタグを利用することで、デバイスを簡単にWi-Fi環境に接続できる仕組みです。

従来の規格では、接続する際にSSIDをはじめとする必要な情報を手作業で入力しなければならず、手間がかかりました。しかし、Easy Connectは、QRコードをスキャンしたりNFCタグをタップするだけで、手間をかけることなくWi-Fi環境に接続できます。

4. WPA3のメリット

ここでは、WPA3のメリットを4つ解説します。

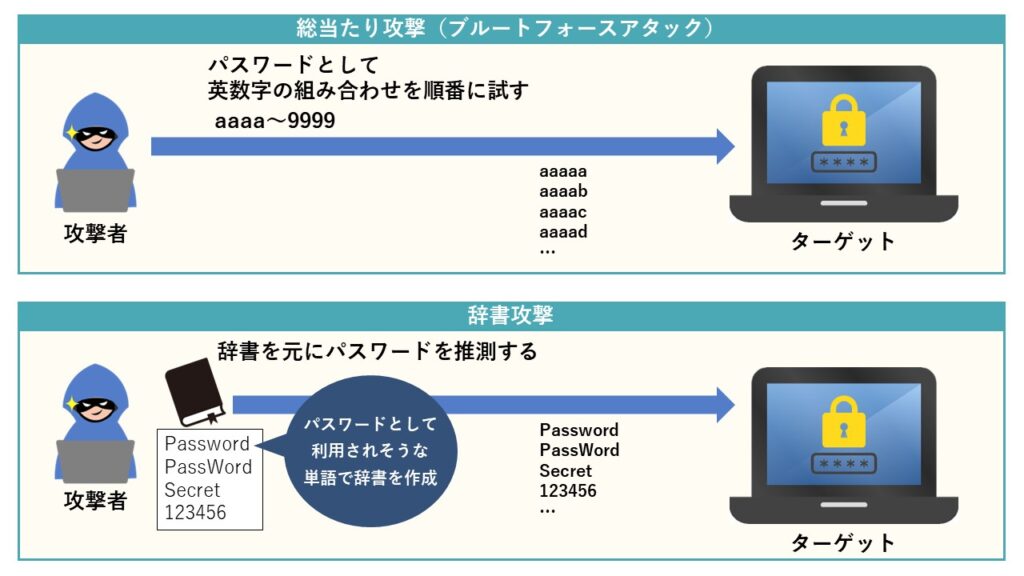

メリット1:不正なログインを防げる

WPA3では、ログイン試行が一定回数続いた際にログインをブロックする機能が追加されました。それにより、総当たり攻撃(ブルートフォースアタック)や辞書攻撃に対するセキュリティ性が向上しています。

総当たり攻撃とは、すべてのパスワードの組み合わせを総当たりで試し、ログインをしようとする攻撃です。また、オフライン辞書攻撃は、ファイルなどに保存されたパスワードをもとにログイン試行を行う攻撃です。

WPA3では、誤ったパスワードでのログイン試行を検知してアクセスをブロックするため、上記のような方法を用いた不正なログインの防止に効果的です。

メリット2:中間者攻撃を防げる

WPA2には、中間者攻撃により暗号化通信の盗聴や改ざんが行われる「KRACKs」という脆弱性がありました。中間者攻撃とは、通信経路の途中で攻撃者が通信の内容を傍受することです。

WPA3では、通信のたびに異なる暗号鍵が用いられるため、攻撃者がすべての通信経路の途中で傍受することは困難です。仮にパスワードが漏洩しても、通信経路の途中で暗号化が解除されません。このような仕組みにより、通信内容の解読を極めて難しくすることで、中間者攻撃を防ぎます。

メリット3:従来の規格よりもセキュリティが強化される

WPA3では、192bitの鍵長を暗号化に利用できます。鍵のデータ量を従来の規格よりも増やして複雑化することで、セキュリティレベルを強化しています。利用者が意識することなく、強固なセキュリティで通信できることもWPA3のメリットといえるでしょう。

メリット4:Easy ConnectによってIoT機器への接続が簡単になる

「Easy Connect」を利用することで、IoT機器を簡単にインターネットに接続できるのもメリットです。

IoTとは、モノのインターネットのことで、さまざまなモノがインターネットに接続できる仕組みです。スマートフォンやタブレットなどの端末で接続したいクライアント端末のQRコードを読み込むことで、クライアント端末をアクセスポイントに接続できます。

また、Easy ConnectとWPA3のセキュリティ機能と組み合わせることで、IoT機器の接続を安全に行えます。

5. WPA3のユースケース

ここからは、WPA3を利用できる場面について具体的に解説します。

ケース1:プライベートな環境

プライベートな環境では、WPA3-Personalを使用することで、Wi-Fiネットワークを安全に保護できます。個人所有のパソコンやスマートフォンは情報の宝庫であり、通信を行う際にはデバイスに攻撃が加えられないように対策する必要があります。

WPA3-Personalには複雑な認証はないため、セキュリティキーを推測されにくいものに設定することが重要です。

ケース2:オフィス環境

オフィス環境では、WPA3-Enterpriseを利用することにより、より高度なセキュリティを保つことが可能です。

企業では、業務上の情報や顧客に関する情報が扱われています。攻撃を受けた場合、業務に影響を与えるだけでなく、企業の信用や経営に影響する危険性もあります。そのため、従業員が個別の認証情報を使用してネットワークにアクセスし、セキュリティを確保することが重要です。

WPA3-Enterpriseでは、RADIUSサーバーを使用して個別の認証を実装できます。

ケース3:公共のフリーWi-Fi

公共の場では、見ず知らずの人たちが同じWi-Fiネットワークを利用します。そのため、同じネットワークに接続する他者から自分の通信が傍受されないように、十分な注意が必要です。

WPA3を使用することで、接続されたデバイス間のトラフィックを暗号化し、中間者攻撃から保護できます。これにより、個人の情報や通信が安全に保護されます。

ケース4:IoTデバイスを導入している工場や倉庫

IoTデバイスを導入している工場や倉庫などの環境では、多数のIoTデバイスをネットワークに接続することも少なくありません。たとえば、センサーネットワーク、監視カメラ、追跡システム、制御システムなどです。

Easy Connectを使用することで、これらのデバイスを安全にネットワークに接続できます。またWPA3は、生産データや機密情報が安全に送信され、機器の制御を保護するのに役立ちます。

6. WPA3の導入・設定方法

ここでは、WPA3の導入と設定方法について解説します。実際にWPA3を導入する際の参考にしてください。

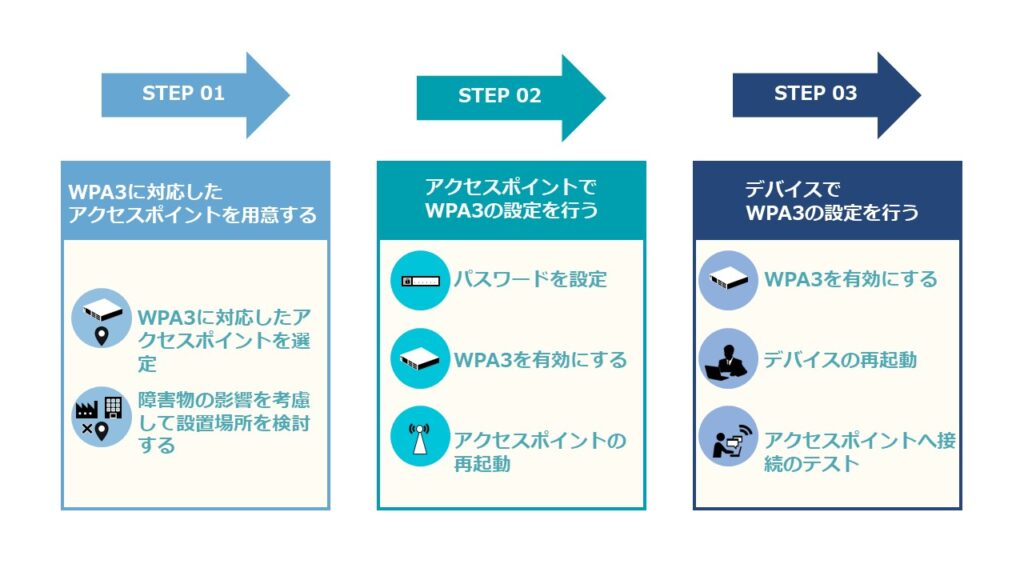

ステップ1:WPA3に対応したアクセスポイントを用意する

WPA3を導入するために、まずアクセスポイントを用意します。アクセスポイントは、WPA3に対応しているものを選定してください。

アクセスポイントを設置する際は、周りに障害物がないか確認しましょう。アクセスポイントから発信される電波に影響を及ぼす可能性があります。

ステップ2:アクセスポイントでWPA3の設定を行う

アクセスポイントが設置できたら、アクセスポイントの設定を行い、WPA3を有効にしましょう。

アクセスポイントの設定は、Webブラウザ上から容易に行える場合が多いです。表示される画面に従って、パスワードの設定やWPA3の有効化などの操作を行います。設定が完了したら、アクセスポイントの再起動を実行します。

なお、アクセスポイントの設定を行う際は、管理者権限でのアクセスが必要です。

ステップ3:デバイスでWPA3の設定を行う

WPA3で接続するためには、デバイス側もWPA3の設定が必要です。そのため、WPA3に対応しているデバイスを選ぶことが前提となります。

デバイスの設定も、アクセスポイントと同様に、WPA3を有効にする項目を画面に従い設定するといった操作を行います。設定が完了したらデバイスの再起動後に、アクセスポイントへ接続のテストを行い、正常な通信が行われることを確認します。

7. WPA3設定時のトラブルシューティング

ここでは、WPA3設定時のトラブルシューティングについて解説します。トラブルが発生する前に対応方法を把握しておき、万一の事態に備えましょう。

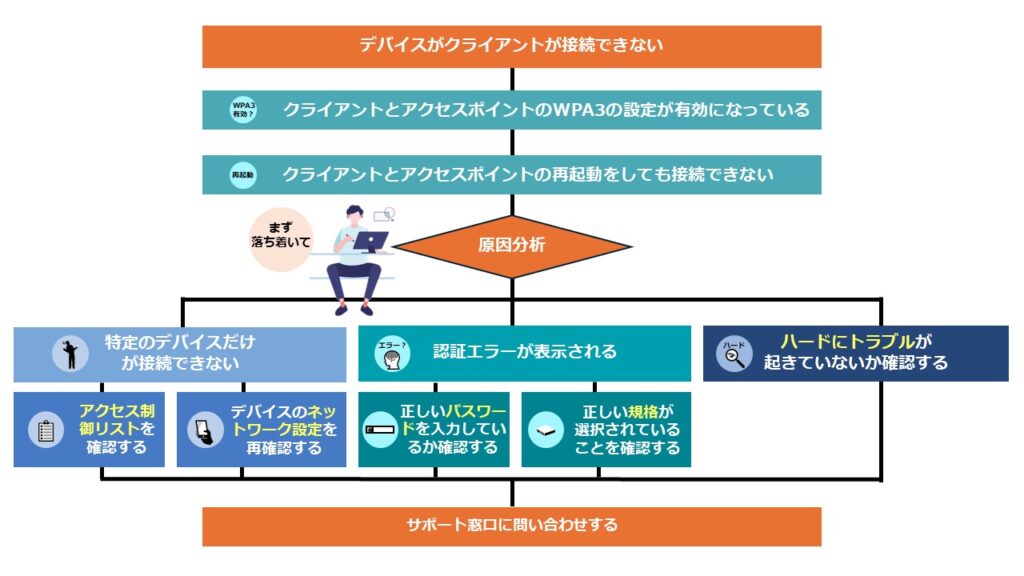

デバイスがアクセスポイントに接続できない

デバイスが接続できない場合は、まずデバイスとアクセスポイントのWPA3の設定が有効になっているかを確認してください。設定が有効になっている場合は、デバイスとアクセスポイントの再起動を行い、再度、接続をしてみましょう。

デバイスが接続できない場合の対応をフローチャートで表すと、次のようになります。

特定のデバイスだけが接続できない

特定のデバイスだけが接続できない場合は、アクセス制御リスト(ACL)を確認し、問題のデバイスがブロックされていないかどうかを確認します。あわせてデバイスのネットワーク設定を再確認し、ネットワークに正しく接続できているか確認してください。

認証エラーが表示される

認証エラーが表示される場合は、正しいパスワードを入力しているかどうかを確認してください。大文字や小文字、数字、特殊文字などが正しく入力されていないかもしれません。また、アクセスポイントの設定を確認して、正しい規格(Personal/Enterprise)が選択されているか確認します。

ハードにトラブルが起きていないか確認する

デバイス本体にトラブルが起きている場合もあります。ハードの故障が確認できた場合は、修理もしくは買い替えが必要です。もし自分で解決できない場合は、ハードのメーカーなどサポート窓口に問い合わせしてみましょう。

通信速度が遅い

通信速度が遅い場合は、アクセスポイントの周りの障害物により影響を受けていないか確認します。障害物が原因となっている場合は、アクセスポイントの設置場所を工夫すると改善することがあります。

また、通信が混雑して通信速度が遅い場合もあります。その場合は、異なる帯域(周波数)に接続して、通信速度が改善するか検証しましょう。

不正アクセスのおそれがある

不正なログが出ている場合は、不正アクセスのおそれがあります。アクセスポイントのパスワードを変更しましょう。

特に、同じパスワードを使い続けている場合、パスワードの変更で改善することが多いです。また、ネットワークを監視する仕組みを設け、常時不正アクセスがされていないか監視して、攻撃に備えることも有効です。

8. WPA3の注意点

WPA3は、従来の規格よりも強固なセキュリティと利便性を持ちますが、その一方で新たな脆弱性や互換性などの問題もあります。WPA3を導入する際に注意すべき点を解説します。

脆弱性

WPA3には、攻撃者にパスワードを特定されて攻撃を受けるDragonbloodと呼ばれる脆弱性が見つかっています。 この脆弱性は既に対策方法が明らかとなっており、問題を解決するためのファームウェアがメーカーから提供されています。WPA3を導入する際は、アクセスポイントが最新のバージョンであることを確認しましょう。

完全なセキュリティではない

WPA3は、強力な暗号化アルゴリズムを持っており、高いセキュリティ性を発揮します。しかし、完全なセキュリティではありません。

「WPA3を設定したから安心できるセキュリティ性になった」と考えるのではなく、WPA3以外のセキュリティ対策も同時に行うことで、より強固なセキュリティを用意することがおすすめです。

互換性の問題

WPA3はWPA2に代わるプロトコルとして、新たに誕生しました。最近のPCやスマートフォンではWPA3のサポートが進んでいますが、すべてのデバイスがWPA3に対応しているわけではないため、導入の際は注意しましょう。古い機器でWPA3を利用するためには、ファームウェアの更新といった対応が必要です。

一部では、同じアクセスポイント上でWPA2と共存で利用されているケースもありますが、規格の種類によって互換性に違いがあります。たとえば、WPA3-EnterpriseとWPA2-Enterpriseは互換性がありますが、WPA3-PersonalとWPA2-Personalは互換性がありません。

ダウングレード攻撃やサイドチャネル攻撃のリスク

ダウングレード攻撃は、攻撃者がアクセスポイントとデバイスの通信をWPA3からWPA2にダウングレードさせて攻撃を仕掛ける方法です。サイドチャネル攻撃は、暗号化自体の脆弱性ではなく、電力情報といったサイドチャネルを狙って攻撃します。このような攻撃の手法が存在することを把握して、WPA3を活用したセキュリティ性の高い通信を保つ必要があります。

まとめ

現代では、多くの価値ある情報がネットワークを通してやり取りされています。悪意を持って情報に対して攻撃を受けた場合、大きな損失につながる場合があります。WPA3を導入すれば、強力な暗号化アルゴリズムにより、このような損失の発生を未然に防ぐことが期待できるでしょう。

ぜひこの記事を参考にして、WPA3を導入してみてください。