著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

WPA2とWPA3は、無線ネットワークのセキュリティを確保するための重要なプロトコルですが、その違いを正確に理解している人は少ないかもしれません。この記事では、これらのセキュリティプロトコルの技術的な背景と、提供するセキュリティ特性の違いを明確に解説します。

また、IoTデバイスへの対応状況や、適切な場面での使用シナリオ、導入後の具体的なステップや注意点についても詳しく紹介します。WPA3への移行を考えている方は、ぜひ参考にしてください。

1. WPA2とWPA3の違い

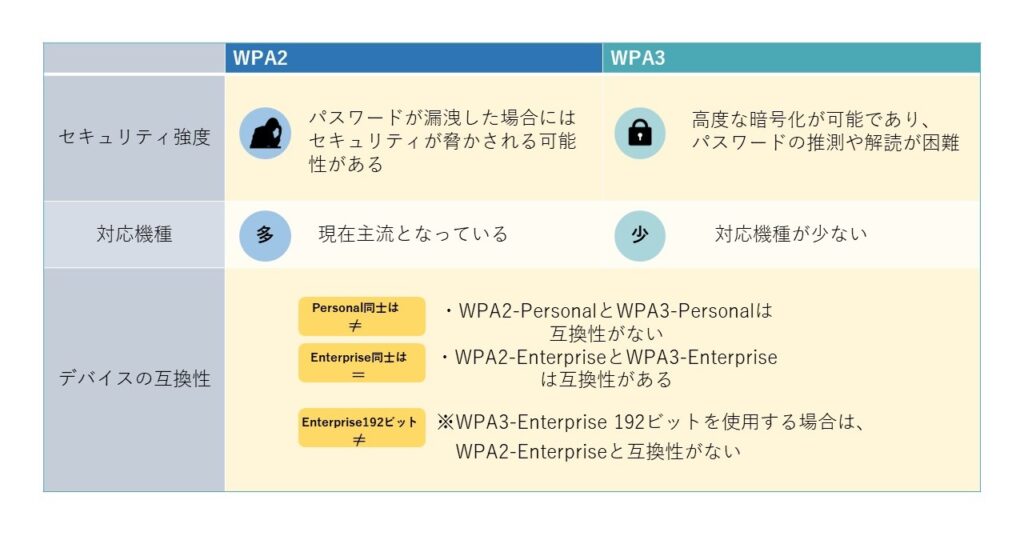

WPA2とWPA3は、どちらも無線LANの安全性を高めるセキュリティプロトコルですが、上記の表のとおり、違いがあります。ここでは、両者のセキュリティ強度や対応機種、デバイス互換性の違いについて解説します。

WPA2とWPA3の詳細については、以下の記事で詳しく解説しています。

セキュリティ強度

WPA2とWPA3の大きな違いは、セキュリティ強度です。

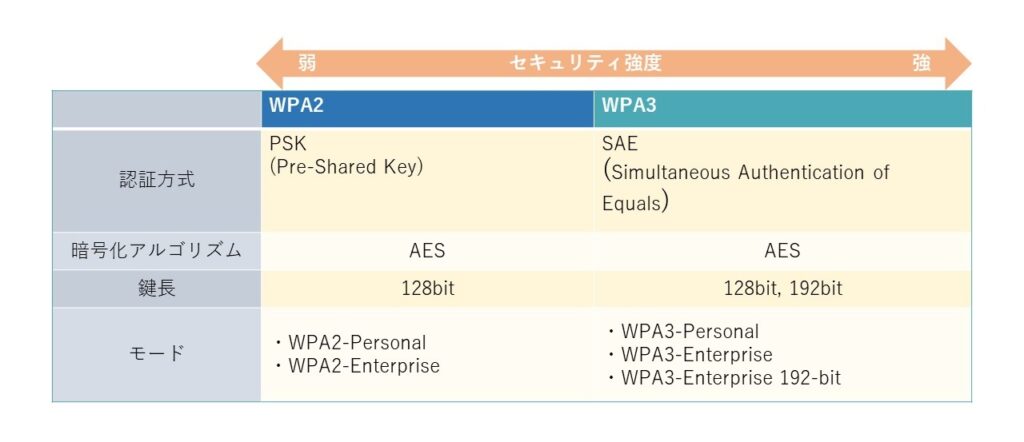

WPA2では、認証方式にPSK(Pre-Shared Key)が採用されています。PSKでは、事前に設定されたパスワードを利用してネットワークへのアクセスを許可します。WPA2は安全性が高く、多くのデバイスで広くサポートされていますが、パスワードが漏洩した場合にはセキュリティが脅かされるおそれがあります。

一方、WPA3はより新しく、セキュリティが強化された認証方式で、SAE(Simultaneous Authentication of Equals)と呼ばれる技術が採用されています。WPA2よりも高度な暗号化が可能で、パスワードの推測や解読が非常に困難である点が特徴です。

また、WPA3では、鍵長に192bitを選択することができます。従来の128bitに比べて鍵のデータ量を増やし、複雑化することでセキュリティレベルの強化につながります。

対応機種

現在のところはWPA2の方が主流であるといえます。市場に出回っている多くのデバイスが、WPA2をサポートしているためです。

WPA3は、互換性や導入コストの高さなどの問題により、導入が進んでいないのが現状です。最新のPCやスマートフォン、アクセスポイントではWPA3のサポートが進んでいますが、すべてのデバイスがWPA3に対応しているわけではありません。既存の機器でWPA3を利用したい場合は、ファームウエアの更新が必要です。

デバイスの互換性

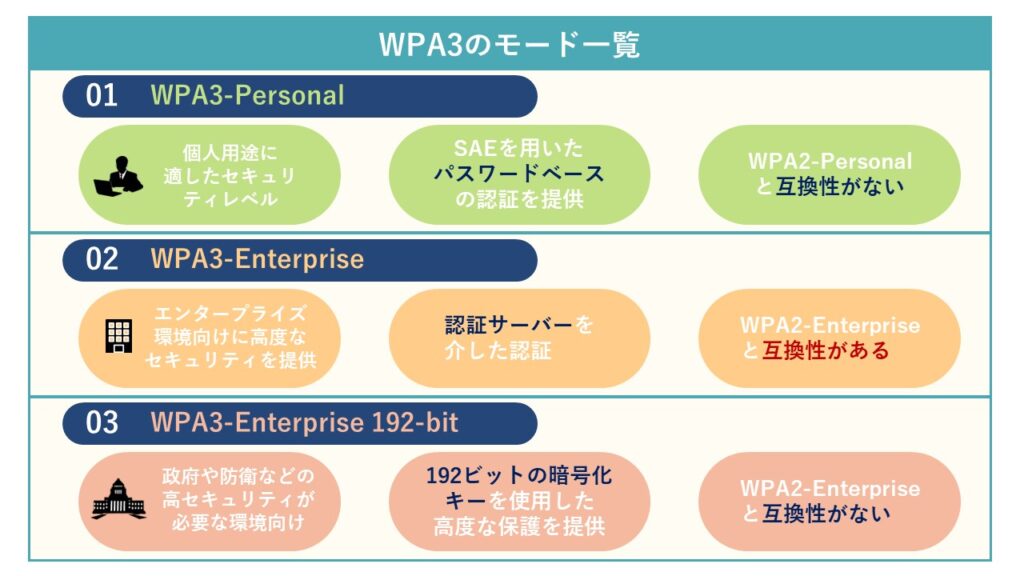

WPA2とWPA3には、それぞれ「Personal」と「Enterprise」のバージョンが存在し、それぞれ特定のニーズに対応しています。

Personalは、一般家庭や小規模オフィス向けのバージョンです。現在は、WPA2-Personalが広く使用されています。WPA3-Personalは、WPA2-Personalの後継として登場しました。強化された暗号化技術が導入されており、ネットワークの安全性が向上しています。

Enterpriseは、より高度なセキュリティが求められる、大規模なビジネス環境向けのバージョンです。ユーザーID・パスワードや、電子証明書を用いて認証を行います。パスワードのみの認証よりも強固な認証が可能であり、企業や大規模ネットワークでのデータ保護に適しています。

WPA3-Enterpriseは、192ビットの強化された暗号化オプションが利用可能で、企業の重要な情報を守るための最上位の選択肢とされるでしょう。

2. WPA2とWPA3のセキュリティ機能比較

WPA2とWPA3のセキュリティ機能の主な違いについて、わかりやすく説明します。KRACKsへの脆弱性やログイン攻撃にどう対処しているか、特に注目してみましょう。

WPA2の脆弱性対策

無線ネットワークの安全性は日々進化しており、特に暗号化技術においてWPA2とWPA3が重要な役割を果たしています。これまではWPA2は広く使用されてきましたが、近年その脆弱性が指摘されるようになり、WPA3への移行が推奨されるようになりました。

WPA2は、KRACKs(Key Reinstallation Attacks)という攻撃手法により、使用された暗号キーを再度インストールすることで、ネットワーク通信を傍受されるリスクがあります。そのため、WPA3ではこの問題に対処するために、SAEハンドシェイクが導入されました。

SAEハンドシェイクは従来のハンドシェイク方式を改良し、より堅牢なセキュリティを提供する仕組みです。暗号キーが流出した場合でも情報が解読できないという特性を持ち、攻撃者による情報の傍受を困難にします。

ログイン試行攻撃対策

WPA2とWPA3は、パスワードを守る方法にも違いがあります。

WPA2は、ブルートフォースアタックや辞書攻撃に弱点を持っています。これらの攻撃方法は、短時間で何千ものパスワードを試すことが可能です。そのため、短いまたは一般的なパスワードを使用している場合、攻撃者によるアクセスのリスクが高まります。

一方、WPA3は、パスワードの試行回数を制限する機能が含まれています。攻撃者が一定回数以上パスワードを間違えると、システムがその試行を一時的にブロックするため、ブルートフォースアタックや辞書攻撃に対する安全性が向上しているといえるでしょう。

管理フレームの暗号化

管理フレームとは、無線ネットワーク内でデータの送受信を管理するためのフレームです。管理フレームが暗号化されていないと、攻撃者による傍受や改ざんのリスクが高まります。

WPA2では、管理フレームの保護が必須ではありませんでした。一方、WPA3では管理フレーム保護(PMF)が必須となっています。これにより、すべてのクライアント端末とアクセスポイント間で管理フレームが常に暗号化され、より安全な通信が保証されます。

PMFの導入は、特に公共の場所や多くのユーザーがアクセスする環境において、セキュリティを大幅に向上させる効果が期待できるでしょう。ユーザーは、自宅といった使用者が限定された環境以外でも、より安全な無線ネットワーク環境を享受できるようになります。

高度な暗号化技術によるデータの改ざん防止

証プロセスを導入しています。たとえば、WPA3では、個々のデータ接続ごとに一度しか使用されない暗号化キーを生成することで、データの盗聴や改ざんを防ぎます。

また、WPA3には、フォワードシークレシー(Perfect Forward Secrecy またはPFS)という技術が使われています。過去の通信データが将来的に解読されるリスクを減少させる技術です。

フォワードシークレシーによって、たとえ暗号キーが露見した場合でも、以前に交換されたデータが危険に晒されにくくすることが可能です。またWPA3は、暗号化方法もWPA2と比較して改善されているため、サイバー攻撃に対する耐性も向上しています。

企業向け規格「WPA3-Enterprise」のセキュリティ強化

無線ネットワークのセキュリティは、企業が自社の機密情報や信頼性を守るために極めて重要です。特にWPA3-Enterpriseは、企業環境でのセキュリティ要件を満たせるように設計されています。

たとえば、WPA3-Enterprise 192-bit版では、CNSA(Commercial National Security Algorithm)スイートに準拠した暗号化スキームが採用され、データの保護とプライバシーが一層強化されました。この規格における暗号スイートは、高度なセキュリティを必要とする政府機関や防衛関連の企業でも採用されています。

WPA3-Enterpriseの導入により、攻撃者によるデータの盗聴や改ざんを効果的に防ぐことが可能です。すべての従業員とデータにとって安全な環境を確保するためにも、企業は最新のセキュリティ機能を活用して、自社のネットワークを保護することが強く推奨されます。

フリーWi-Fiのセキュリティ強化

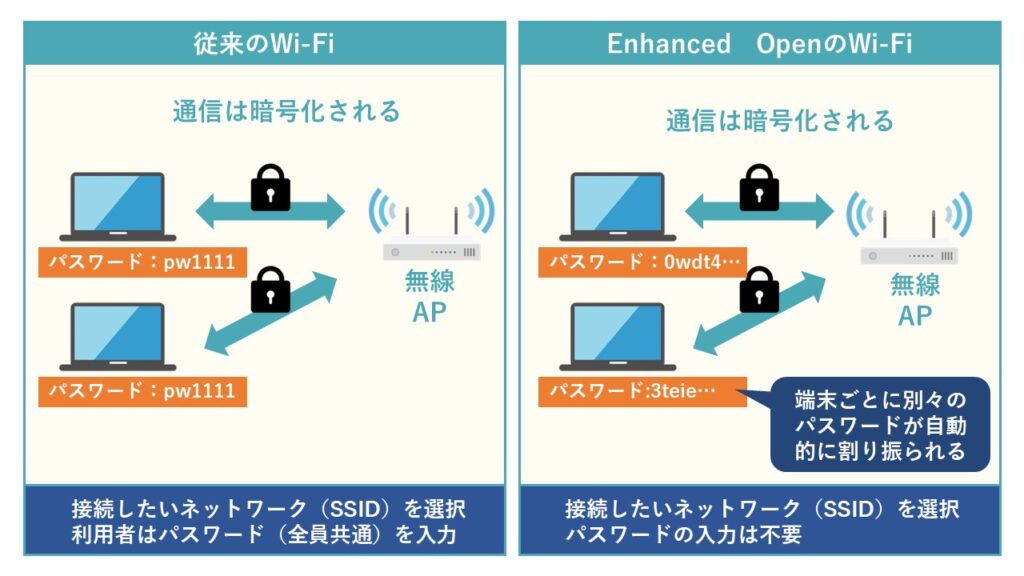

公共の場で提供されるフリーWi-Fiは、いつでも誰でも利用できる反面、使用時のセキュリティリスクには常に留意しなければなりません。フリーWi-Fiのセキュリティに関しても、WPA2とWPA3では大きな違いがあります。

WPA2では、未暗号化のデータが第三者によって容易に傍受されるリスクがありました。一方、WPA3には「Enhanced Open」と呼ばれる機能が導入されており、OWE(Opportunistic Wireless Encryption)に基づく暗号化を提供しています。これにより、認証が必要ないパブリックネットワークでも、ユーザー間の通信が自動的に暗号化されるため、データの保護が強化されます。

公共のWi-Fiの安全性を高めるためには、WPA3を導入することが望ましいといえるでしょう。またユーザーは、WPA3によるセキュリティ強化が施されたネットワークを選ぶことで、自分のデータを保護することができます。

3. 適切な場面でのWPA2とWPA3の使用

WPA2とWPA3は、それぞれどんな場面で使うべきでしょうか?状況に応じて最適な選択をするためのポイントを解説します。

WPA2の使用シナリオ

WPA2は、特に互換性が求められる場面やすでに広く普及している環境でよく使用されます。WPA3のほうがセキュリティ強度の点で優れた部分が多いものの、すべてのデバイスがWPA3をサポートしているわけではありません。そのため、古いデバイスとの互換性を保ちつつセキュリティを確保するために、WPA2が選ばれることがあります。

たとえば、家庭や小規模オフィスなど旧式のデバイスを多用している環境では、WPA3に対応しきれないケースもあり得ます。そのような環境では、WPA2を利用することが現実的な選択となるでしょう。

しかし、WPA2は古い技術であり、セキュリティの制約が存在するため、可能な限りWPA3への移行を検討することが推奨されます。WPA3への移行が難しい場合は、定期的なパスワードの変更やネットワークの監視など、追加の安全対策を講じることが重要です。

WPA3の使用シナリオ

WPA3は、より進んだセキュリティ機能を提供し、ユーザーの情報をより効果的に保護します。そのため、特に高度な暗号化とデータ保護を必要とする環境での使用に向いているといえるでしょう。

特に、金融機関や政府機関、大企業などは、顧客や国民の機密情報を安全に保つ責任があります。機密情報を扱う組織では、データ侵害のリスクを最小限に抑えるために、現状で最高レベルのセキュリティ機能を有しているWPA3の採用が求められるでしょう。

また、パブリックなWi-Fiネットワークでも、WPA3の使用は有効です。多くの人々がアクセスする公共の場所では、不正アクセスのリスクが高まるため、強化されたセキュリティプロトコルが必要になります。

WPA3の採用は、特にデータ保護が重視される環境において、非常に重要な選択肢であるといえます。

4. WPA2からWPA3への移行

インターネットの安全性を確保するためには、技術の進歩に合わせたセキュリティ対策の更新が非常に重要です。特に無線ネットワークのセキュリティは、多くの人々が利用するため、常に最新の状態を保つ必要があります。

現在、多くの無線ネットワークでは、WPA2というセキュリティプロトコルが使用されていますが、これにはいくつかの脆弱性が存在し、サイバー攻撃のリスクが高いといわれています。そのため、無線ネットワークの安全性を高めるため、WPA2からWPA3への移行が推奨されています。

移行プロセス

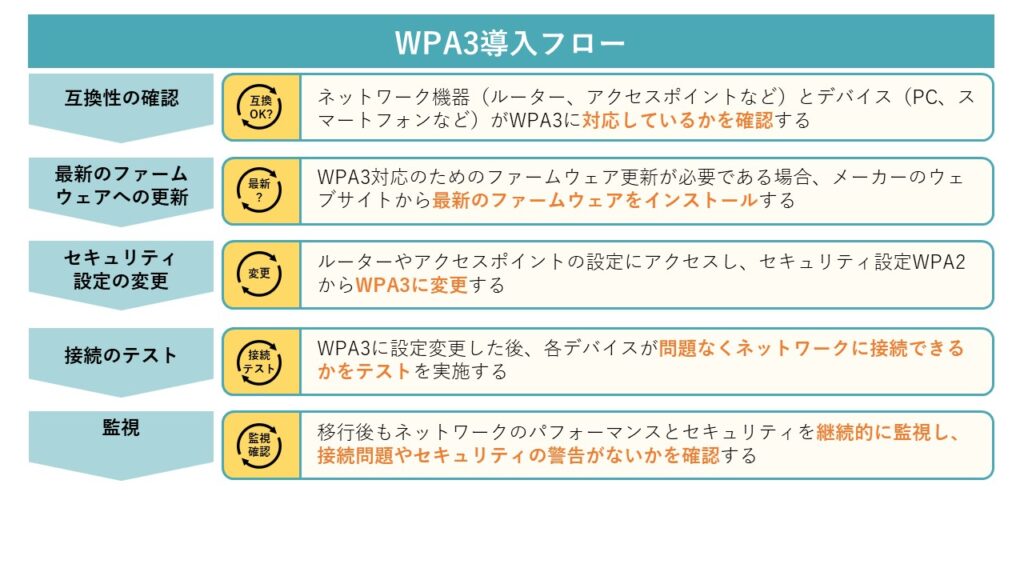

WPA2からWPA3への主な移行プロセスは、下記のとおりです。

1.互換性の確認

すべてのデバイスがWPA3をサポートしているわけではありません。現在使用しているデバイスの互換性を確認しましょう。ネットワーク機器とデバイスどちらもWAP3に対応している必要があります。

2.最新のファームウェアへの更新

ネットワーク機器やデバイスがWAP3に対応していない場合、ファームウェアの更新が必要です。

3.セキュリティ設定の変更

WPAの種類をWAP3に変更します。変更手順はメーカーや機種によって変わるため、説明書を確認しましょう。

4.接続のテスト

接続時にエラーが表示される場合は、正しいパスワードを入力しているかどうか確認しましょう。大文字や小文字、数字、特殊文字などが誤っている可能性があります。

5.監視

移行後は継続的な監視も重要です。不正なログが出ている場合は、不正アクセスの恐れがあるため、パスワードの変更などの対策を行いましょう。

まとめ

WPA2とWPA3はどちらも無線ネットワークのセキュリティ規格ですが、いくつかの大きな違いがあります。

WPA2は多くのデバイスとの互換性があるため、個人や小規模な企業で使用しやすいでしょう。一方、WPA3はセキュリティに関する高度な機能を有しており、機密情報の保護やサイバー攻撃への対策が不可欠である大企業や公共のフリーWi-Fiでの使用に適しています。それぞれの機能やメリット・デメリットを把握したうえで、環境に合わせて検討を進めることが必要です。

また、WPA3への移行に際しては、コスト面についても検討しなければなりません。移行に合わせてデバイスやソフトウェアのアップグレードが必要なケースでは、コストが大きくなりやすいため、段階的に移行を進めるという方法もあります。

セキュリティ環境を向上させることは、大切な情報を守るだけでなく、社会的な信頼にもつながります。最新の技術を活用して、安全なインターネット利用を心がけましょう。