著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

VPN(Virtual Private Network)は、インターネット上の通信を暗号化し、プライバシーを保護する技術です。近年では、デジタルセキュリティ時代の必須ツールとして認識されています。その性能は年々向上し、より使いやすく、高速で安全なサービスを提供できるようになりました。このVPN接続を実現するために必要なソフトウェアや機器がVPNサーバーです。

本記事では、VPNサーバーの役割や種類、構築手順や運用ポイントについて解説します。

1.VPNサーバーとは

VPNサーバーとは、企業の拠点間の通信やリモートアクセスなど、通信の保護を目的として設置するサーバーです。暗号化やトンネリングによる通信のプライバシー保護、アクセス制御による不正アクセスの防止などを実現します。

VPN概要

VPNとは、インターネットや通信事業者の提供する閉域網上で、プライベートな通信チャネルを確立する技術です。プライベートな網の中でデータを暗号化するため、送受信の安全性を高められます。

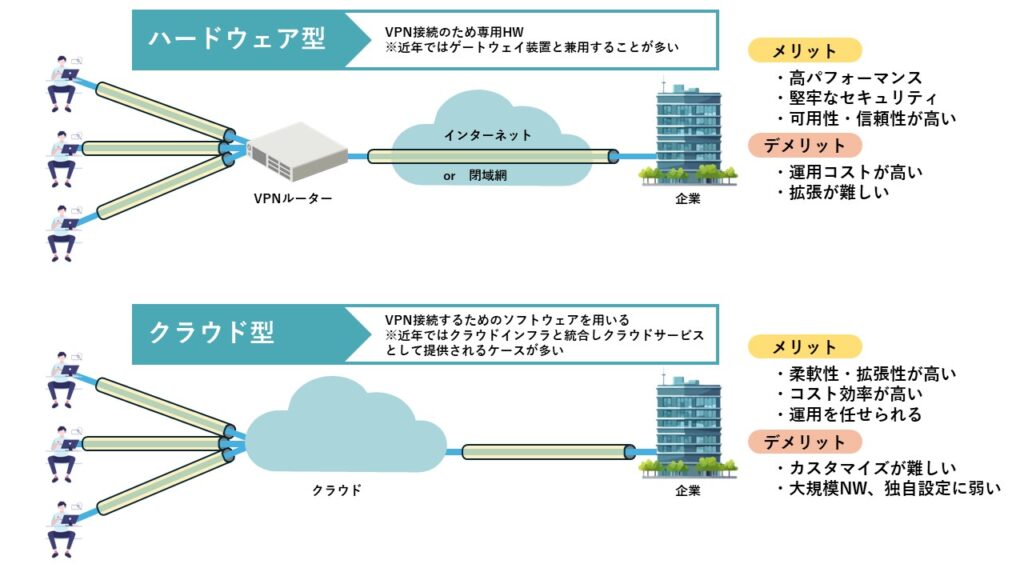

VPNの種類は多岐にわたり、ハードウェアやソフトウェア型、クラウドサービスとして提供されるクラウド型のVPNなどがあります。個人ユーザーから大企業まで、さまざまなスケールやニーズに応じた使い分けが可能です。

VPNの詳細はこちらの記事を参照してください。

VPNが注目される理由

リモートワークの増加、サイバーセキュリティへの意識向上、プライバシー保護のニーズ、グローバル化などの要因から、VPNは個人・企業問わず幅広い利用者のさまざまな用途に用いられるようになりました。そして、さらなるニーズの高まりに応えるため、VPNは日々、進化しています。

次章では、VPN技術を支えるVPNサーバーについて解説します。

2.VPNサーバーの役割

まずはVPNサーバーの基本的な役割を3点解説します。

役割1:クライアント認証

VPNサーバーにおける認証では、接続を試みるユーザーやデバイスが信頼できることを確認し、不正アクセスを防ぎます。主な認証方法には、以下のような方法があります。

パスワード認証

最も一般的な認証方法です。ユーザーは、事前に設定されたユーザー名とパスワードを用いてログインします。

多要素認証(MFA:Multi Factor Authentication)

MFAは、パスワードに加えて、ユーザーが所有する携帯電話に送られる一時的なコード、トークンデバイスや、ユーザー自身の指紋、顔などを利用します。

事前共有鍵(PSK:Pre-Shared Key)

事前に共有された秘密鍵を用いて、VPNクライアントとサーバー間で認証を行います。

チャレンジハンドシェイク認証プロトコル(CHAP:Challenge-Handshake Authentication Protocol)

CHAPとは、パスワードを平文のままやり取りせずに、ハッシュ化するプロトコルです。伝送路上での盗み見、漏えいを防止します。

EAP(Extensible Authentication Protocol)

さまざまな認証メカニズムをサポートするフレームワークです。VPNだけでなく、無線LANといった異なるネットワークタイプにも適用できます。

役割2:各種プロトコルによる暗号化

VPNサーバーとクライアントの間で用いられる暗号化プロトコルを解説します。

PPTP(Point-to-Point Tunneling Protocol)

古くからあるプロトコルで設定が簡単ですが、現在ではセキュリティの脆弱性が指摘されています。

L2TP/IPsec(Layer 2 Tunneling Protocol over IP Security)

PPTP(Point to Point Tunneling Protocol)の後継として開発され、IPsec(Security Architecture for Internet Protocol)と組み合わせることで高いセキュリティを提供します。しかし、通信速度は他のプロトコルに比べて若干遅いといわれています。

OpenVPN

オープンソースのプロトコルです。高いセキュリティと優れたカスタマイズ性を持ち、多くのVPNサービスで採用されています。

IKEv2/IPsec(Internet Key Exchange version 2 over IP Security)

モバイルデバイスでの接続が頻繁に切断される環境に適しており、速度とセキュリティのバランスが取れたプロトコルです。

WireGuard(ワイヤーガード)

最新のVPNプロトコルで、シンプルな設計ながら、高速かつ極めて安全な接続を提供します。開発と実装が進んでおり、今後の標準になる可能性があるプロトコルです。

役割3:トラフィック+セッション管理と制御

VPNサーバーにおけるネットワークセキュリティとパフォーマンスの維持に不可欠な機能を紹介します。

帯域幅制御

VPNサーバーは、各VPNクライアントが使用する帯域幅を制限できます。これにより、ネットワークの過負荷を防ぎ、すべてのユーザーに公平な帯域幅を配分できます。

トラフィックの優先順位付け

ビジネスアプリケーションのデータをはじめとする重要なトラフィックに優先順位を付けることで、ネットワーク上での遅延を減少させます。

セッション管理

一定時間アクティビティがない場合、VPNセッションを自動的に切断して不要な接続を削減し、セキュリティを向上させられます。

同時接続数の制限

同時に確立できるVPN接続の数を制限して、リソースの過度な使用を防止します。

ログ記録と監視

VPNトラフィックとセッションの詳細をログに記録し、不審な活動や問題を特定するための監視を行います。

VPNサーバーはこれらの機能を通じて、データのセキュリティ、プライバシー保護、ネットワークリソースへの安全なリモートアクセスを提供するための中核的な役割を果たします。

3. VPNサーバーの種類

VPNサーバーは大きくハードウェア型とクラウド型に分けられます。それぞれの特徴、メリット、適用シナリオを解説します。

ハードウェア型VPNサーバー

VPN接続のために、VPNルーターといった専用の物理的なデバイスを使用します。専用のVPNファームウェアとプロセッサを備え、ネットワークトラフィックの暗号化と復号化を行うために最適化されているのが特徴です。

ハードウェア型VPNサーバーのメリット

ハードウェア型VPNサーバーの主なメリットは3つです。

メリット1:専用のハードウェアによる高パフォーマンス

専用のプロセッサ(暗号化チップを含む)を使用して、高速で効率的なデータ処理を実現できます。ソフトウェアベースのVPNソリューションよりも高速な処理が可能で、安定した性能、パフォーマンスが期待できます。

メリット2:堅牢なセキュリティ

ルーターやファイアウォールなどのハードウェア個々にセキュリティ設定ができ、自組織に合わせた細かい設定を施せるため、不正アクセスや改ざんに対してより強力な対策が可能です。

メリット3:可用性と信頼性

ネットワークのダウンタイムを最小限に抑えるための、高可用性(HA)機能を備えています。また、メーカーからの専門的なサポートと保守を受けられるため、全体的にシステムの信頼性を担保できるといえます。

ハードウェア型VPNサーバーの適用シナリオ

ハードウェア型VPNサーバーの主な適用シナリオを3つ紹介します。

適用シナリオ1:大企業や中規模企業

複数のリモートロケーションや大量のリモートユーザーを持つ企業に適しています。

適用シナリオ2:高セキュリティが求められる環境

金融機関や政府機関など、セキュリティが非常に重要な組織で、ネットワークのダウンタイムが許されないビジネスクリティカルなアプリケーションやサービスを利用する環境に適しています。

適用シナリオ3:データセンター

大量の同時VPN接続を処理する必要があるデータセンターや、クラウドサービスプロバイダーに適しています。

このようにハードウェア型VPNサーバーは、高性能、高セキュリティ、自組織独自のカスタマイズ性ゆえに、初期投資が高くなる傾向があります。

また、長期にわたり信頼性の高いセキュリティの提供を求められる場面で用いられることが多く、メーカーからの専門的なサポートに加え、専門性をもった自組織の運用が必要です。つまり、運用面のコストや難易度も高いといえます。

クラウド型VPNサーバー

近年のVPNサーバーはクラウドインフラストラクチャとの親和性が高く、クラウドサービスとして仮想的なプライベートネットワークを構築するケースが増えています。設備投資が不要で、物理的なハードウェアデバイスに依存せず、既存システムに対し簡単に実装できます。

クラウド型VPNサーバーのメリット

クラウド型VPNサーバーの主なメリットは3つです。

メリット1:柔軟性と拡張性

ルーターなど物理的なハードウェアの用意が必要なく、クラウド環境にソフトウェアをデプロイするだけでVPNサーバーを構築できます。ハードウェアに依存せず、ソフトウェアの設定を自由に変更できるため、ニーズに合わせたカスタマイズが可能です。

メリット2:コスト効率

VPNに対応するルーターなど専用のハードウェアを購入する必要がないため、迅速な導入が可能です。初期投資を大幅に抑えられます。また、ハードウェアの維持管理にかかるコストも不要であるため、運用も含めた全体的なコスト削減が可能です。

メリット3:アップデートとメンテナンス

ソフトウェアの更新が容易で、最新のセキュリティパッチを迅速に適用できます。

クラウド型VPNサーバーの適用シナリオ

クラウド型VPNサーバーの主な適用シナリオを3つ紹介します。

適用シナリオ1:中小企業

低コストでVPNを導入したい中小企業に適しています。

適用シナリオ2:一時的なプロジェクト

期間限定のプロジェクトやイベントなど、一時的にVPN接続が必要な場合に適しています。

適用シナリオ3:リモートワーク

リモートワーカーやフリーランサーが安全に社内リソースにアクセスする手段に適しています。

クラウド型VPNサーバーは、設定の柔軟性とコスト効率の高さから、多様なビジネスシーンで利用されています。また、OpenVPNやWireGuardなどのオープンソースソフトウェアは、無料または低コストでセキュアなVPNサービスを提供可能で、特にコストを意識する企業や組織に人気があります。

しかし、大規模なトラフィックを処理する場合や、高度なセキュリティが求められるエンタープライズ企業では、十分なセキュリティやリソース、コンプライアンスに関わる要件を満たせない可能性もあるでしょう。

4.VPNサーバーの選定基準

VPNサーバーを選ぶ際に押さえておくべき選定基準について解説します。

ハードウェア型VPNサーバーの選択基準

ハードウェア型は、セキュリティや帯域制御などを独自にカスタマイズできる利点があります。ハードウェア型を選定する際は、特に以下の項目に注意しましょう。

パフォーマンス要件

予想される同時接続数とトラフィックの量に基づいて、CPU、メモリ、ネットワークインターフェースのスペックを選定します。暗号化の高い処理性能が求められる場合は、暗号化処理を高速化するための専用ハードウェア導入も検討します。

可用性と信頼性

ビジネスで利用する場合は、障害発生時の冗長性やフォールトトレランス(耐障害性)を備えたハードウェアの導入を検討します。同時に、電源の冗長化も検討しましょう。

物理的な要件

データセンターをはじめとするハードウェアの設置スペースや、電力供給、冷却などの物理的条件を考慮することも必要です。

クラウド型VPNサーバーの選択基準

すぐにVPNを導入したい場合は、ハードウェアを必要としないクラウド型VPNサーバーがおすすめです。クラウド型を選定する際は、以下の項目を確認しましょう。

拡張性と柔軟性

ユースケースに合わせてカスタマイズ可能で、必要に応じて機能を拡張できるソフトウェアを選択します。また、既存のネットワークインフラやクライアントデバイスとの互換性を確認しましょう。

サポート体制

ベンダーによる技術サポートが充実しているかも確認すべきポイントです。トラブルが発生した際でも、24時間365日サポート対応があれば安心です。サポート内容や補償範囲についても確認しましょう。

ライセンスコスト

オープンソースソフトウェアはライセンス費用かかりません。しかし、企業向けのサポートを必要とする場合はライセンス費用も考慮が必要です。またクラウドサービスの場合、継続的な利用におけるサブスクリプションコストも確認が必要です。

5.VPNサーバーの構築手順

VPNサーバーの構築手順について、参考として3つの構築パターンを紹介します。詳細の設定方法は、各ベンダーの情報をご確認ください。

パターン1:物理環境にVPNソフトウェアをインストールしてVPNサーバーを構築する

Linuxサーバー上にOpenVPNをインストールして、VPNサーバーを構築する手順です。

①サーバーの準備

サーバーにログインし、以下のコマンドで最新のシステムアップデートを実行します。

sudo apt update && sudo apt upgrade -y # Ubuntu/Debianの場合

sudo yum update -y # CentOS/RHELの場合

②OpenVPNのインストール

パッケージマネージャを使用して OpenVPN をインストールします。

sudo apt install openvpn -y # Ubuntu/Debianの場合

sudo yum install openvpn -y # CentOS/RHELの場合

③設定ファイルの作成

Easy-RSAをダウンロードして、VPNの設定に必要な各種証明書を作成します。Easy-RSA の最新バージョンを入手するには、Easy-RSAの公式GitHubプロジェクトにアクセスします。Easy-RSAを使うことで、簡単に公開鍵証明書ベースの認証方式をOpenVPNに導入可能です。

公式サイト:OpenVPN

④認証キーの生成

サーバーとクライアント間の通信を暗号化するための認証キーを生成します。

⑤OpenVPNの設定

OpenVPNの設定ファイルへ、サーバーのIPアドレス(Internet Protocol Address)、ポート、プロトコル、証明書ファイルのパスなどを指定し、ネットワークの設定を行います。

⑥ルーティングとファイアウォールの設定

VPNクライアントがインターネットへアクセスできるように、IPフォワーディング設定を行います。また、必要なVPNトラフィックを許可するため、ファイアウォール設定も行います。

⑦OpenVPNサービスの起動

設定が完了したら、OpenVPNサービスを起動します。

sudo systemctl start openvpn

ここまでで、VPNサーバー側のプロセスが立ち上がり、クライアントからの接続を待ち受ける状態となります。

⑧クライアント設定ファイルの準備

クライアント用の設定ファイル(.ovpn)を作成し、必要な証明書や鍵情報を含めます。このファイルをクライアントデバイスに転送し、VPNクライアントソフトウェアで読み込みます。

⑨接続テスト

クライアントデバイスからVPNサーバーへの接続テストを行い、適切に設定されているか確認します。

ここまで基本的な構築ステップを紹介しました。セキュリティの実装や詳細な設定、実際のプロセスは、VPNの種類や、組織のポリシーによって異なります。詳細についてはOpenVPN project 公式サイトをご確認ください。

公式サイト: OpenVPN project

パターン2:ゲートウェイ装置にVPN機能を実装してVPNサーバーとする

ゲートウェイ装置にVPNの設定を行い、VPNサーバーとする手順です。

①ハードウェアの確認

使用するゲートウェイ装置がVPNサーバー機能をサポートしていること、装置が最新のファームウェアにアップデートされていることを確認します。

②管理画面へのログイン

ゲートウェイ装置へ管理者権限でログインできることを確認します。

③VPNサーバーの設定

ゲートウェイ装置の管理インターフェースで、VPNサーバー機能に対してVPNサーバーを有効化し、IPSec、PPTP、L2TP、OpenVPNなど必要なVPNタイプを選択します。

④認証方法の選定

VPNユーザーの認証方法を設定します。パスワード認証やよりセキュアな証明書ベースの認証など、状況や環境に合った認証方法を検討しましょう。

⑤VPNユーザーの設定

VPNアクセスを許可するユーザーアカウントを作成または設定します。

⑥ネットワーク設定

VPNクライアントに割り当てるIPアドレス範囲を設定します。必要に応じて、DNSサーバー(Domain Name Server:ネームサーバー)やWINSサーバー(Windows Internet Name Service Server)の設定を行います。

⑦ルーティングとファイアウォールの設定

VPN通信を許可するために、ルーターのファイアウォールルールを設定します。必要に応じて、内部ネットワークへのルーティングも設定します。

⑧接続の確認

VPNサーバーの設定が完了したら、変更を保存し、クライアントデバイスからのVPN接続をテストし、正常に接続できることを確認します。

ここまでゲートウェイ装置に対する基本的な構築ステップを紹介しました。具体的な手順は、使用している機器のマニュアルやオンラインリソースをご確認ください。

パターン3:VPNクライアントソフトをPCインストールしてVPNサービスを利用する

OpenVPNをクライアントソフトとしてVPNサービスを利用する手順です。

①VPNクライアントソフトウェアのダウンロード

OpenVPNクライアントソフトウェアを公式サイトからダウンロードします。クライアントソフトウェアは通常、Windows、macOS、Linuxなど複数のオペレーティングシステムに対応しています。使用しているOSに合わせて適切なバージョンを選択しましょう。

②ソフトウェアのインストール

ダウンロードしたインストーラーを実行し、画面の指示に従ってパソコンにインストールします。必要に応じて、インストール時のオプションを選択します。

③設定ファイルの取得

VPNサーバー側から提供される設定ファイル(.ovpn)を取得します。このファイルにはサーバーのアドレス、ポート番号、暗号化の設定、必要に応じてユーザー名やパスワードなどが含まれます。

④設定ファイルの配置

OpenVPNの設定ファイルを、OpenVPNクライアントの設定ファイルが格納されているディレクトリにコピーします。Windowsの場合は、通常であればC:\Program Files\OpenVPN\configフォルダに配置します。

⑤VPN接続の開始

OpenVPNクライアントを起動します。システムトレイまたはメニューバーに表示されるOpenVPNのアイコンから、インポートされた設定ファイルを選択し、「接続」をクリックします。

初めての接続の場合、ユーザー名とパスワードを求められます。これらはVPNサーバーを設定したときに決めたもの、またはVPNサービスプロバイダーから提供されたものを入力します。

⑥接続の確認

VPN接続が成功すると、通常は通知が表示されます。IPアドレスがVPNサーバー経由で割り当てられたものに変更されていることを確認するためには、ウェブブラウザから「What is my IP Address」といったサービスを利用しましょう。

公式サイト:What is my IP Address

ここまでOpenVPNを例にVPNサービスを利用して接続する手順を紹介しました。他のVPNクライアントソフトウェアでも、同じような手順でインストールと設定が可能です。なお、実際のプロセスは使用するOSやVPNソフトウェアによって異なります。

6.VPNサーバー運用ポイント

VPNサーバーの運用ポイントと、よく利用されている管理ツールを紹介します。

運用ポイント

VPNサーバーを運用する際のポイントは以下の通りです。

スケーラビリティ(拡張可能性)の確保

将来的な拡張やユーザー数の増加に対応できるように、スケーラビリティを考慮しましょう。

冗長性とバックアップの計画

サーバーのダウンタイムや障害に備えて、冗長構成やバックアップ計画を策定し、定期的に見直しましょう。

セキュリティポリシーの策定と実施

定期的なセキュリティ監査や脆弱性評価を行い、セキュリティ対策を常に最新の状態に保ちましょう。

ユーザー管理とアクセス制御

ユーザーごとに適切なアクセス権限を設定し、必要最小限の権限の原則に基づいた管理を行いましょう。

パフォーマンスの最適化

パフォーマンスを最適化するために、重要なトラフィックの優先度を設定しましょう。具体的には、帯域幅の管理や、QoS(Quality of Service)設定を行います。これにより、VPNの通信速度を向上させられます。

定期的なセキュリティアップデート

VPNサーバーのファームウェアやソフトウェアを定期的にアップデートし、セキュリティパッチを適用することで、セキュリティを担保しましょう。

モニタリングとログの分析

VPNサーバーの状態、トラフィック、アクセスログをリアルタイムで監視し、異常があれば迅速に対応しましょう。

管理ツールの紹介

VPNサーバーの監視・運用に最適なツールを紹介します。それぞれのツールには独自の特徴と強みがあるため、組織のニーズやインフラストラクチャに合ったものを選択しましょう。それぞれの特徴やメリットについて各公式サイトで確認し、自組織のポリシーに合わせ導入を検討してください。

Checkmk

Checkmk(チェックエムケー)は、VPNサーバーのハードウェアとソフトウェアの両方を監視し、その機能の追跡を行うための包括的な監視ツールです。

Icinga

Icinga(アイシンガ、イッティンガ)は、柔軟な設定が可能で、広範なネットワークコンポーネントの監視に対応しています。VPNサーバーのパフォーマンスを追跡するために使用します。

PRTG Network Monitor

PRTG Network Monitor(ピーアールティージー ネットワークモニター)は、VPN接続の状態やトラフィックをリアルタイムで監視し、異常が発生した際にアラートを発するツールです。

ManageEngine OpManager

ManageEngine OpManager(マネーエンジン オーピーマネージャ)は、ネットワークデバイスとサーバーをリアルタイムで監視し、パフォーマンスの問題を特定するのに役立ちます。

Nagios Core

Nagios Core(ナギオス)は、オープンソースの監視ソリューションで、VPNサーバーを含むさまざまなネットワークコンポーネントの監視が可能です。

7.VPNサーバーの最新動向と将来展望

将来的に、VPNテクノロジーはさらに進化し、統合されたセキュリティソリューションへと変わっていくことが予測されます。ZTNA(Zero Trust Network Access)やSASE(Secure Access Service Edge)のような新しい概念が登場し、VPNの定義を拡張していくでしょう。特に、AIと機械学習の進歩により、VPNサーバーはより自動化され、インテリジェントなセキュリティ対策が可能となることが期待されています。

クラウド型VPNサーバーも定着し、より柔軟でスケーラブルな接続オプションが提供されることが見込まれます。これらの変化に適応し、企業のセキュリティポリシーを更新し続けることが、将来的なVPNサーバーの運用における重要なポイントといえるでしょう。

8.まとめ

VPNサーバーは、DX化の推進、リモートワークの普及、ゼロトラスト、セキュリティコンプライアンス意識の高まりなど、VPNの重要性が増すにつれて大きく進化しています。従来のハードウェア型だけでなく、ゲートウェイ装置との統合や、クラウド型VPNサービスが定着し、いまやビジネスを越えた社会インフラとして必要不可欠な機能の一つといえるでしょう。

将来的には、新しいVPNプロトコルやセキュリティプロトコルが提案され、VPN技術はさらに進化することが見込まれています。環境に応じて、適切なVPNサーバーの形を実現する必要があるでしょう。