著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

昨今、企業において、ネットワークの効率的な管理とセキュリティの確保は重要な課題です。特にリソースが不足している企業では、ネットワーク管理の負担が大きくなります。また、規模が大きい企業であるほど、ネットワーク構成が複雑になりやすく、トラブルが発生した際の影響も大きくなるでしょう。

これらの課題を解決し、ネットワーク管理者の負担を軽減する技術として使われているのがVLAN(Virtual Local Area Network)です。VLANを利用すれば、ネットワークセキュリティを高めつつ、管理負担を軽減できます。

本記事ではVLANの仕組みや設定方法、トラブルシューティングのポイントを詳しく解説します。

1. VLANとは

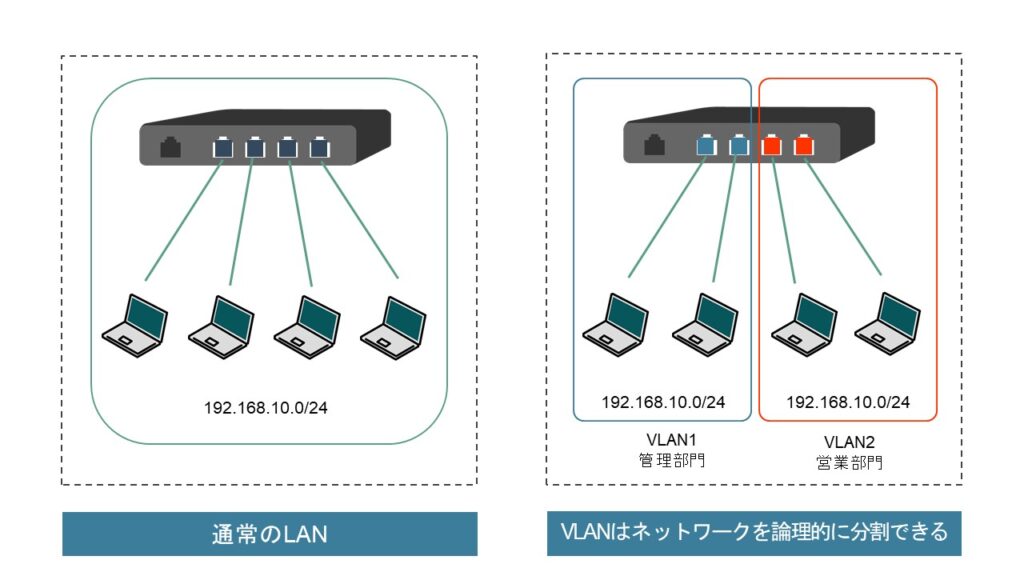

VLAN(Virtual Local Area Network)とは、ネットワークを分割して、仮想的なLANセグメント(個々に分割されたネットワーク環境)を作る技術です。通常のネットワークは、物理的なネットワーク機器(スイッチ)によってセグメントに区切られています。VLANを使えばスイッチの配置場所を問わず、ネットワークセグメントを論理的に分けられます。

たとえば、物理的に1つのLANを、仮想的に複数のLANに分けられます。逆に物理的に複数に分かれたLANを、仮想的に1つのLANに見せられます。

上記の右図のように企業内で異なる部門(管理、営業、開発など)がある場合、部門ごとにVLANを設定して、部門間のトラフィックを隔離し、セキュリティを強化できます。具体的には、管理部門のVLANはVLAN 10、営業部門はVLAN 20などに設定します。

VLANの仕組み

VLANはブロードキャストドメインを分割する技術です。ブロードキャストドメインとは、デバイスがブロードキャストメッセージ(すべてのデバイスに送信されるメッセージ)を送信したときに、メッセージが届くネットワークの範囲を指します。通常、ブロードキャストメッセージはネットワーク内の全デバイスに送信されます。VLANを設定すると、特定のデバイスのみに送信範囲を限定できるため、障害発生時に影響を受ける範囲を制限したり、通信負荷を軽減したりできます。

たとえば、通常のネットワークでは一つの物理ネットワーク内にすべてのデバイスが含まれますが、VLANを使うと、複数の仮想的なネットワークにデバイスを分けられます。

VLANは、1〜4094のVLAN番号で識別されています。ネットワーク管理者は各VLANを一意のVLAN番号で識別できるため、VLANの管理を容易に行えます。ネットワークの拡大に伴い新しいVLANを多く追加した際も、VLAN番号があるので煩雑になりません。

VLANの基本的な設定手順

VLANの基本的な設定手順は、以下のとおりです。

- VLANを作成する目的(セキュリティの向上やトラフィックの分離など)を定義し、必要なVLANの数と各VLANで必要なポリシーを決定する

- 各VLANに一意のVLAN ID(通常は1から4094の間)を割り当てる

- 管理用コンソール(CLIやGUI)を使用して、スイッチにログインする

- VLANを作成し、割り当てたVLAN IDを指定する

- スイッチ上のポートを特定のVLANに割り当てる

- ポートをアクセスモードに設定し、VLAN IDを指定する

- VLAN情報を複数のスイッチ間で伝送するために、トランクポートを設定する

- 設定情報を確認し、各VLAN内とVLAN間で通信できるかどうかをテストする

また、企業でVLANを安全に使うためには、セキュリティポリシーの設定も欠かせません。ACL(アクセスコントロールリスト)を使用すれば、特定のVLANからほかのVLANへのアクセスを許可、または拒否するルールを設定できます。たとえば、開発部門から経理部門へのアクセスを制限すれば、部門のセキュリティを高められます。

VLANに接続されているポートには、MACアドレスフィルタリングやポート認証などを設定し、不正なデバイスの接続を防止しましょう。監視ツールなどを使ってVLANのトラフィックを定期的に監視し、異常な動きや不正アクセスがないかを即座に検出する仕組みも重要です。

ネットワークACLについて詳しくはこちらの記事をご覧ください。

2. VLANの種類

VLANは、大きく以下の6種類に分けられます。

| 種類 | ポートベースVLAN | タグベースVLAN | MACベースVLAN | ユーザーベースVLAN | サブネットベースVLAN | マルチプルVLAN |

| 特徴 | 最もシンプルなタイプ | VLANタグを付加する | MACアドレス単位でVLANの範囲を指定する | ユーザーの認証情報を使う | IPアドレスによって識別する | 1つのポートに複数のVLANを設定できる |

下記で種類ごとの特徴を解説します。

ポートベースVLAN

ポートVLANとは、ネットワーク機器のポート単位でVLANを割り当てるタイプのVLANです。たとえば、ポートAにはVLAN10を、ポートBにはVLAN20といった形でポートごとにVLANを設定します。ポートベースVLANは、VLANの中で最もシンプルな設定方法といえます。

タグベースVLAN

タグベースVLANは、イーサネットフレーム*に対して「VLANタグ(VLANのIDを示すタグ)」を付加するタイプのVLANです。ネットワークの規模が大きい場合は、二重タギング(VLANタグを二重に付ける技術)がよく使われています。

- イーサネットフレームとは、コンピューターやネットワーク機器などがインターネット上で情報をやりとりする際に使用するデータの固まり。送信元MACアドレスや宛先MACアドレスなどで構成)

MACベースVLAN

MACベースVLANは、機器に割り振られたMACアドレスごとに割り当てるネットワークを決定するタイプのVLANです。MACアドレス単位でVLANの範囲を指定します。

ユーザーベースVLAN

ユーザーベースVLANとは、ネットワークを使うユーザーの認証情報を用いたVLANです。認証VLANとも呼ばれています。

サブネットベースVLAN

サブネットベースVLANは、IPアドレスによって識別するタイプのVLANです。どのポートのネットワークに所属するかは、コンピューターのIPアドレスによって決まる仕組みです。

マルチプルVLAN

マルチプルVLANとは、VLANをルーターやスイッチなどのポートごとに設定するVLANです。マルチプルVLANは、前述したポートベースVLANと異なり、1つのポートに複数のVLANを設定できます。

3. VLANの活用シーン・設定例

VLANは、企業や教育機関、データセンターなど、さまざまな場所で利用されています。この章では、VLANの活用シーンと設定例を紹介します。

企業でのVLAN設定の例

企業でVLANを利用する主な目的は、部門ごとのネットワーク分離です。たとえば、以下のような形でVLANを活用しています。

- 財務に関する機密情報を扱っている部門のセキュリティを高めるために、ほかの部門から隔離されたVLANを設定する

- 開発環境をVLANで分離し、安全なテストと開発作業を実施する

- ゲスト用のVLANを構築し、訪問者が企業の機密情報を含む内部ネットワークにアクセスするリスクを抑える

教育機関でのVLAN設定の例

教育機関でVLANを設定するときは、学生や教職員、研究部門などのグループごとにネットワークを分けるのが一般的です。教育機関では、以下のような形でVLANを設定しています。

- 学生がインターネットや内部リソースを使用するためのVLAN

- 教職員が教務管理システムや学内文書にアクセスするためのセキュリティレベルが高いVLAN

- 研究データを安全に扱うためのセキュリティレベルが高いVLAN

データセンターでのVLAN設定の例

データセンターでVLANを設定する主な目的は、異なるデータの効率的かつ安全な管理です。たとえば、以下のようなVLANを設定します。

- データセンターの管理者がネットワーク機器やサーバーにアクセスするためのトラフィックを他のトラフィックから分離します。

- データバックアップのためのトラフィックを専用のVLANに分離し、セキュリティとパフォーマンスを向上させます。

4. VLANを利用するメリット

VLANを利用する主なメリットは、以下の5つです。

- ネットワークセキュリティを強化できる

- ネットワークの柔軟性と拡張性を向上させられる

- ネットワークの変更や拡張に伴うコストを削減できる

- トラフィック量を減らせる

- 管理作業の負担を軽減できる

それぞれのメリットについて解説します。

ネットワークセキュリティを強化できる

VLANを利用すれば、各セグメント間でのデータの流れを制限し、機密情報の漏えいリスクを低減してネットワークセキュリティを強化できます。ネットワーク経由で感染するマルウェアによる被害を最小化できます。

ネットワークの柔軟性と拡張性を向上させられる

ネットワークセグメントの分け方は、スイッチの配置場所によって左右されるのが一般的です。VLANを使えば、スイッチの設置場所による制約を受けずに論理ネットワークを構築できるため、ネットワークの柔軟性・拡張性の向上につながります。同じスイッチで複数のVLANグループを使えるため、使わないポートが余らなくなるでしょう。

ネットワークの変更や拡張に伴うコストを削減できる

VLANを利用すれば、物理的なネットワークの再構築や新しい配線の追加など手間が掛かる作業を行わなくても済みます。つまり、論理的な変更だけでネットワーク環境を構築できます。よって、ネットワークの変更や拡張に伴うコストも削減できます。

トラフィック量を減らせる

VLANの利用でトラフィック量を減らせます。VLANでブロードキャストドメインを分割して、不要なデータの送受信が減り、トラフィックの減少につながります。

管理作業の負担を軽減できる

VLANを使うと、各VLANに対して一貫したポリシーを適用できます。ネットワーク全体の管理が一元化され、簡素化されるので、ネットワーク管理作業の負担軽減につながります。

5. VLANを狙った攻撃の例

VLANにはさまざまなメリットがありますが、サイバー攻撃の標的になるケースがあるので注意しましょう。この章では、VLANを狙ったサイバー攻撃の例を2つ紹介します。

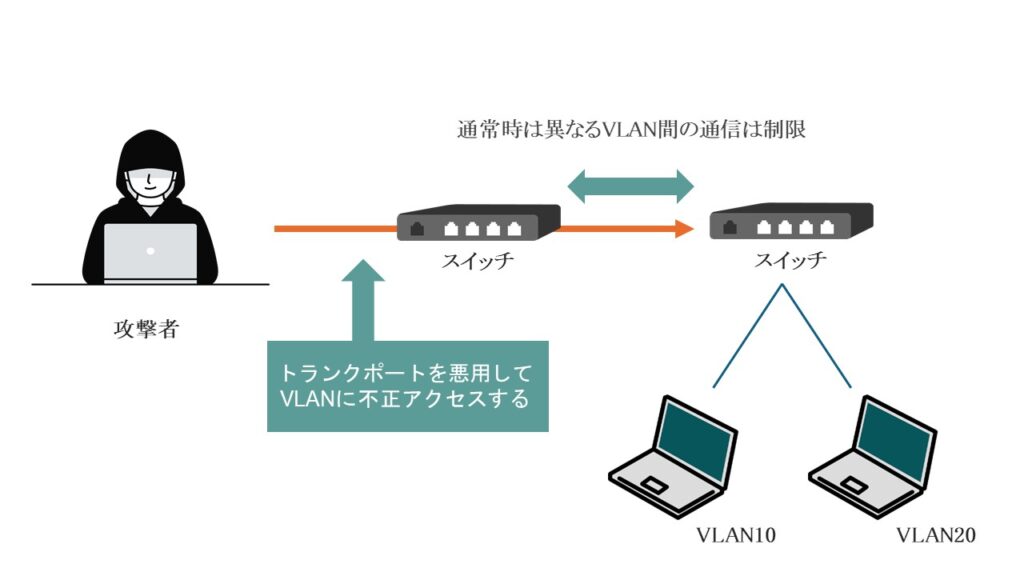

VLANホッピング

VLANホッピングとは、トランクポートを不正に利用し、本来アクセスできないVLANにアクセスするサイバー攻撃です。VLANホッピングの攻撃を受けると、機密情報を扱うネットワークに不正にアクセスされるといった被害につながります。

VLANホッピングを防ぐためには、スイッチポートをアクセスポート、またはトランクポートにするのかを自動決定するDTP (Dynamic Trunking Protocol) というプロトコルが有効です。ほかにも、ACLで通信を制御する方法、定期的に不要なVLANを削除する方法でもVLANホッピングを防げるでしょう。

VLAN二重タギング

VLAN二重タギングとは、タグを付けずに送受信するネイティブVLANの特徴を悪用したサイバー攻撃です。VLANタグを二重に付け、異なるVLANに不正なデータを送ります。

VLAN二重タギングを防ぐ対策として有効なのは、ネイティブVLANのIDを別のVLAN IDへの変更です。ネイティブVLANのIDは「1」となっているため、それ以外の数字を設定しましょう。

ネイティブVLANの変更は、以下のコマンドで実施できます。

(config-if)#switchport trunk native vlan <VLAN番号>

6. VLANのトラブルシューティングと最適

続いて、VLANのトラブルシューティングと最適化の方法を紹介します。

トラブルシューティングで確認すべきポイント

VLANのトラブルシューティングでは、以下のポイントを確認しましょう。

- 接続の確認

VLANにデバイスが正しく登録されているか、接続されているポートが正しいVLAN IDに設定されているかを確認します。物理的な接続の問題やケーブルの断線・破損などが起きていないかをチェックしましょう。 - VLAN設定の確認

スイッチの設定を確認し、VLAN IDが正しく設定されているか、VLAN間のルーティング設定が正確であるかをチェックします。ポートの設定が意図したとおりになっているかも確認しましょう。 - トランクリンクの確認

VLAN情報がスイッチ間で正しく共有されているかを確認するため、トランクリンクの設定もチェックします。VLANがトランクポートを通過できるように適切にタグ付けされているかを確認するのがポイントです。 - プロトコルの確認

VLANプロトコル(VTPやGVRPなど)の設定が正しく機能しているかを確認します。必要に応じてこれらのプロトコルの無効化も検討しましょう。 - ネットワークのパフォーマンス

ネットワークの過負荷が原因でVLANが適切に機能しないケースも考えられます。ネットワークトラフィックと帯域使用率をモニタリングし、異常があれば速やかに調査しましょう。

VLANの最適化

続いて、VLANを最適化する方法を紹介します。ネットワークのセグメントを見直し、過剰なブロードキャストトラフィックや、不要なトラフィックがVLAN間で送信されていないかを確認しましょう。また、VLANの分割をより細かく行うと、セキュリティとパフォーマンスの向上が期待できます。

VLANとほかの技術との連携

VLANとほかの技術を組み合わせて使用すれば、VLANの効果を最大化できます。

- VLANとSDNの統合

VLANとSDN(Software Defined Networking)を統合すると、ネットワークの設定や変更を迅速かつ柔軟に行えます。またSDNのコントローラーからVLANの設定・管理をすれば、効率的な運用を実現できます。 - VLANとセキュリティ技術(ファイアウォール、IDS/IPS、EDR)の統合

ファイアウォールやIDS(不正侵入検知システム)/IPS(不正侵入防御システム)、EDR(Endpoint Detection and Response)などのセキュリティ技術とVLANを組み合わせれば、ネットワークセキュリティをより強化できます。各VLANに対して特定のセキュリティポリシーを適用すると、不正アクセスや内部からの脅威に対して迅速に対処できます。

まとめ

今回は、VLANの仕組みや設定方法、トラブルシューティングのポイントを解説しました。VLANはネットワークセグメントを論理的に分ける技術であり、以下のメリットがあります。

- ネットワークセキュリティを強化できる

- ネットワークの柔軟性と拡張性を向上させられる

- ネットワークの変更や拡張に伴うコストを削減できる

- トラフィック量を減らせる

- 管理作業の負担を軽減できる

VLANは企業や教育機関、データセンターなど、場所に応じて柔軟に設定できるのが特徴です。ネットワークセキュリティを強化するためにも、ぜひ、導入を検討してください。