著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

現代のビジネス環境では、サイバーセキュリティの脅威が日々進化し、企業のネットワーク保護に対する要求が高まっています。そんななか、UTM(統合脅威管理ツール)が、その多層的なセキュリティ機能により、注目を集めています。

この記事ではUTMを用いたネットワーク構成の概念を明らかにし、UTMの導入がもたらすメリットを解説します。

さらにUTMの設定手順についてもご紹介し、読者が自社のネットワークセキュリティを強化できる実践的なガイドを提供します。

この記事を通じてUTMを用いたネットワーク構成の基本から応用までを理解し、ビジネスの安全性を次のレベルへと引き上げましょう。

1. UTMとは

企業などの組織ではアンチウイルスソフトだけでなく、不正なサイトのURLが記載されたメールをブロックしたり、内部から不正なサイトへの通信を禁止したり、脆弱性を突く攻撃を遮断したりといった対策が不可欠です。

ただ、これらの対策ツールを一つひとつ導入し管理するのは、費用面と人的リソース面の両方で負担が大きくなります。

それらの対策を1台でまかなえるネットワーク機器が存在し、「UTM(統合脅威管理ツール)」と呼びます。

UTMを導入すれば、ウイルスへの感染を防げる可能性が高まります。UTMはサイバー攻撃が巧妙で複雑になるなか、組織のセキュリティ対策として真っ先に導入を検討してほしい装置といえます。

より詳しく知りたい方は、こちらの記事をご覧ください。

2. UTMを用いたネットワーク構成

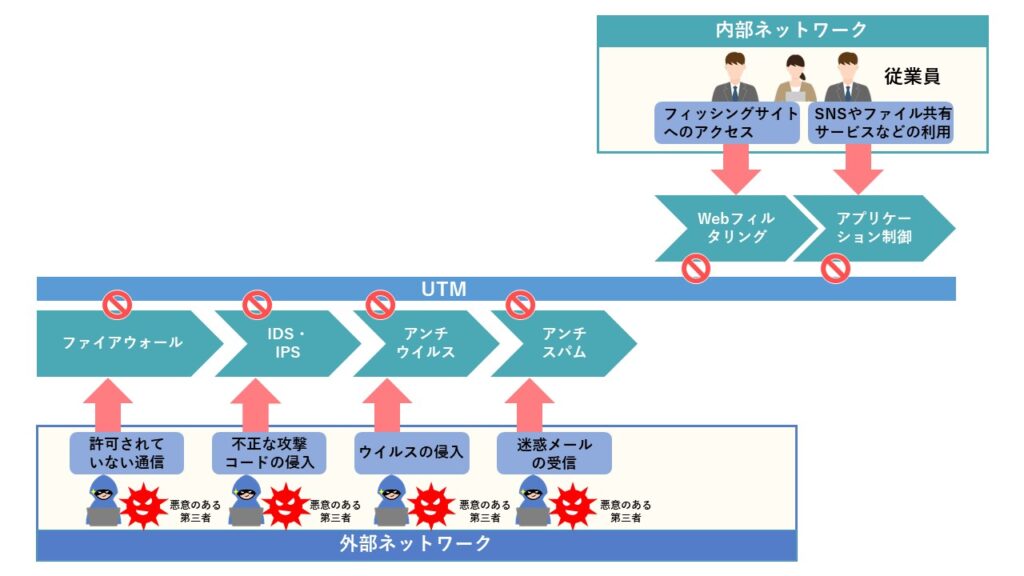

UTMを用いたネットワーク構成は、複数のセキュリティ対策を一元化し、単一の管理ポイントから統合して制御するための重要な手段です。この章ではUTMの主要機能と基本的な構成について説明します。

UTMの主要機能

UTMの主要機能は以下になります。

- ファイアウォール: ネットワークへの不正アクセスを阻止

- IDS(不正侵入検知システム)・IPS(不正侵入防止システム): セキュリティ侵害を検出し、対処

- アンチウイルス:マルウェアからシステムを保護

- アンチスパム:スパムメールをフィルタリング

- Webフィルタリング:不適切または有害なWebコンテンツのブロック

- アプリケーション制御:不正なアプリケーションの通信を制限

こちらの記事を合わせて読んでいただけるとより理解が深まります。

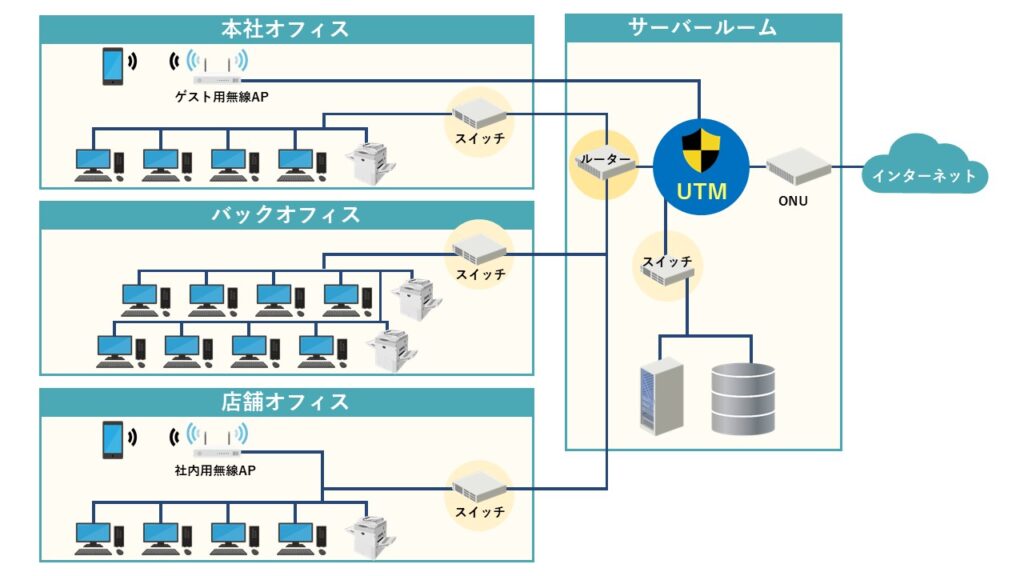

UTMを用いた構成例

上図が基本的なUTMを用いたネットワーク構成の一例です。

UTMは通常、ネットワークの出入口、つまりルーターの直下に配置します。インターネットからのデータがUTMを通過すると、外部からの不正アクセスを即座に検出して、企業内のネットワーク全体を保護できます。

UTMの直下にあるONU(Optical Network Unit:光回線終端装置)は、光通信ネットワークにおいて、ユーザーのデータ通信を担当します。UTMはONUやルーターからのデータを受け取り、社内ネットワークにデータを流す役割を担います。この配置により、ネットワークへの入り口でセキュリティ対策を集中的に行えます。

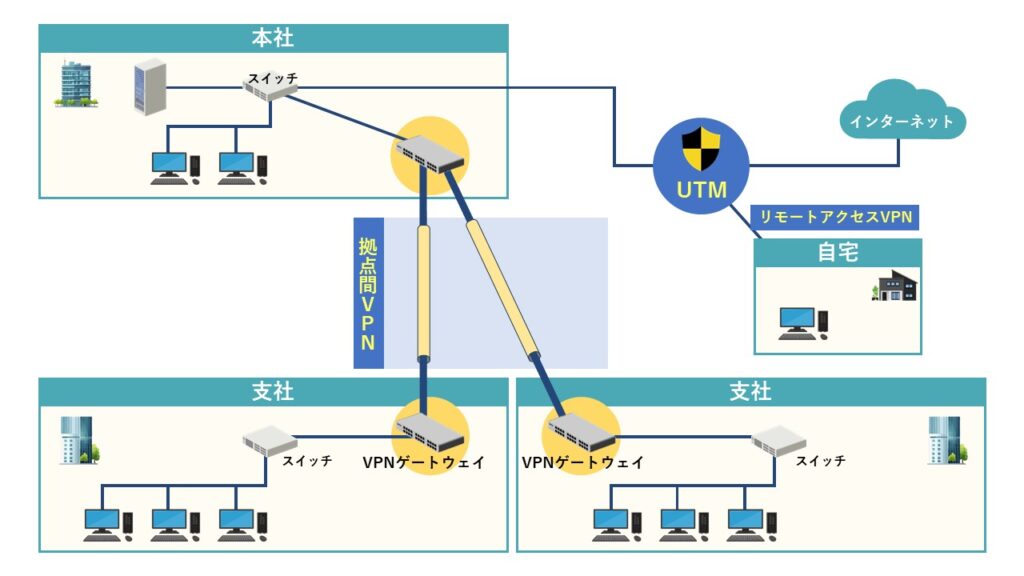

リモートアクセスの実現

UTMを用いた複数拠点でのリモートアクセスは、VPN(仮想プライベートネットワーク)を活用します。

- 本社と複数の拠点:

本社にUTMを1台設置し、すべての拠点がVPNを利用し本社を通してインターネットに接続します。拠点間VPNをといいます。これによりUTMの設置を1台に抑えつつ、各拠点からのリモートアクセスを可能にします。 - 自宅や外出先からの接続:

従業員が自宅や外出先から企業のリソースへリモートアクセスを行う場合、リモートアクセスVPNを使用します。PCなどのデバイスにVPNソフトウェアをインストールし、UTMに接続すると、インターネットや社内ネットワークへセキュアにアクセスできます。

3. UTMを用いたネットワーク構成のメリット

UTMを用いたネットワーク構成のメリットは多岐にわたります。以下はその主なメリットです。

複数拠点の一元管理

UTMは複数拠点のセキュリティを一元的に管理でき、管理の手間が省けます。

また、各拠点で異なるセキュリティ対策を行う必要がなくなり、セキュリティポリシーの統一と管理が容易になります。

コスト削減

一つの機器で複数のセキュリティ対策が可能なため、別々に管理する手間が省け、コストの削減も実現します。

人員の削減

複数のセキュリティ機能を1つの機器で運用管理し、社内ネットワークをまとめて保護します。これによりセキュリティ管理が容易になり、担当者の運用負荷を軽減できます。

導入の容易さ

専用機器を使用して導入するアプライアンス型のUTMなら1つの機器を導入する手間のみで完了します。また、インストール型の場合は自社が保有するサーバーやシステムにソフトウェアをインストールすると、多層的なセキュリティ対策が可能になります。どちらの方式も複数のセキュリティソフトを個別に導入・管理するより手間が少なくなります。

セキュリティ強化

UTMを使用すると社内ネットワークの端末に対して4つの点でセキュリティ面が強化されます。

- アクセス制御

ユーザーやデバイスごとにアクセスポリシーを設定でき、認証や認可を強化します。従業員のアクセスを制限し、不正なアクセスを防止します。 - ログ管理と分析

セキュリティイベントやアクセスログを収集・分析し、異常を検知できます。リモートワーカーの活動をトラッキングし、セキュリティインシデントの早期発見や対応を支援します。 - 定期的な更新と管理

セキュリティ定義やパッチを定期的に更新し、最新の脅威に対応します。管理コンソールから従業員のデバイスの管理を行い、セキュリティポリシーの適用を確認します。 - VPNの提供

リモートワーカーが安全な暗号化トンネルを介して企業ネットワークにアクセスできるようにします。VPNを使用すれば、外部からの不正アクセスを防げます。

4. UTMを用いたネットワーク構成のデメリット

UTMを用いたネットワーク構成のデメリットは主に以下のとおりです。

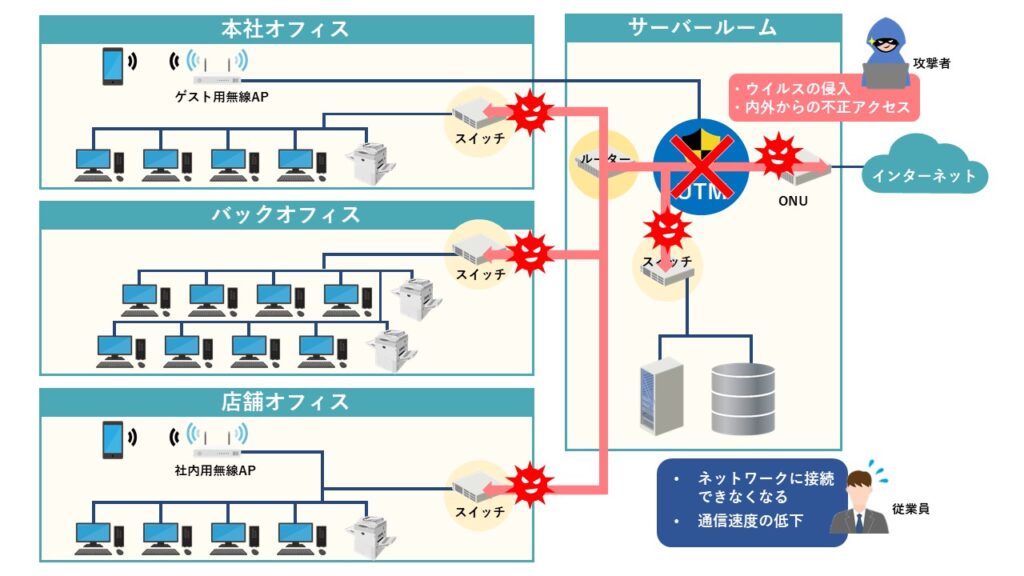

故障やシステムダウンの影響

UTM機器が故障した場合、ファイアウォールなどのセキュリティ機能が停止し、ネットワーク全体のセキュリティが脆弱になります。

また、UTMのシステムがダウンした場合、トラフィックがブロックされたり、適切なセキュリティ機能が働かなくなったりするため、ネットワークの可用性が低下します。

拡張性の問題

追加の機能やユーザー数が増加すると性能や処理能力に制限が生じる可能性があり、ネットワークの拡張や成長に対応できなくなる場合があります。

また、新たなセキュリティ機能を追加する際には、既存のUTM機器の性能やリソースが限られているため、追加のハードウェアやアップグレードが必要になる場合があります。

さらに、大規模なネットワークを構成する場合には、複数のUTM機器を統合する際の管理や設定の複雑さが増す可能性もあります。

通信速度の低下

UTMはネットワークトラフィックを検査し、セキュリティ機能を適用するため、通信速度に影響を及ぼす場合があります。

また、UTMの性能や処理能力がトラフィック量に対して不足している場合にも、通信速度の低下が起こる可能性があります。

運用負担の増加

UTMは複数のセキュリティ機能を統合して提供するため、運用や管理が複雑になる傾向があります。

さらに、それぞれの機能の設定や更新、トラフィックの監視やログの分析など、多岐にわたる作業が必要になり、管理者の時間とリソースが増加し、運用負担につながります。

また、異なるセキュリティ機能やポリシーの統合に伴う設定ミスや誤検知なども運用負担を増加させる要因となります。

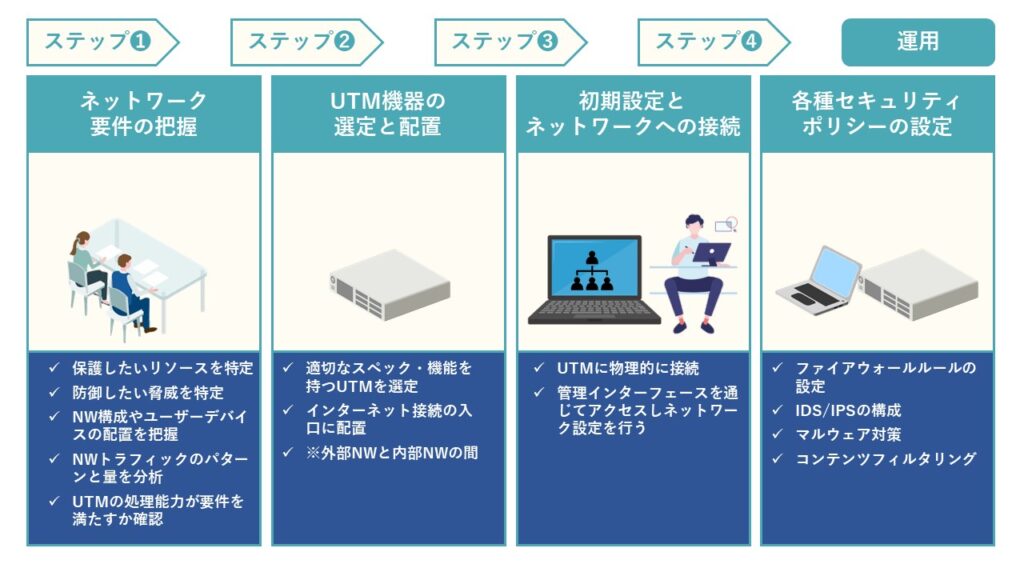

5.UTMネットワークの基本的な設定手順

この章ではネットワークのセキュリティを確保し、組織のデータやシステムを保護するために実施すべき基本的な設定について解説していきます。

ステップ1:ネットワーク要件の把握

UTMを設定する際、ネットワーク要件の把握が、最初のステップです。

- ネットワークトポロジの理解:

UTMを導入する前に、ネットワークのトポロジを理解する必要があります。これは、ネットワーク内の各デバイスやサブネット、セキュリティゾーン、VPN接続などの情報です。 - ネットワークトラフィックの把握:

ネットワーク内でどのようなトラフィックが発生しているかの把握が必要です。これは、どのアプリケーションやプロトコルが利用されているか、どのユーザーがどこにアクセスしているかなどの情報です。

また、将来的な拡張やトラフィックの増加の想定も重要です。 - セキュリティ要件の特定:

必要とされるセキュリティ対策を特定します。たとえば、ファイアウォール、VPN、IPS、アンチウイルス、コンテンツフィルタリングなどの機能が必要かどうかを検討する必要があります。 - 予算とリソースの配分:

UTMの導入にはコストとリソース(人員、ハードウェア、ソフトウェア、サブスクリプションなど)が必要です。予算とリソースの配分を明確にし、計画を立案します。

ステップ2:UTM機器の選定と配置

UTM機器の選定と配置のポイントは以下のとおりです。

- UTM機器の比較と選定:

異なるUTM機器を比較し、組織の要件と予算に適した機器を選定します。機器の機能、性能、拡張性、管理のしやすさ、コストなどを考慮します。

また、機器のライセンス(ユーザー数を増やすためのライセンス、機能を追加するためのオプションライセンスなど)やサブスクリプションモデルも確認しましょう。 - 物理アプライアンスまたは仮想アプライアンスの選択:

UTM機器は物理アプライアンスと仮想アプライアンスの両方があります。組織のニーズに合わせて、どちらを選択するか決定します。

物理アプライアンスは通常、高い性能と安定性を提供しますが、仮想アプライアンスは柔軟性が高く、仮想化環境に適しています。 - 配置場所の決定:

UTM機器をどこに配置するかを決定します。通常、ネットワークの境界(インターネットと内部ネットワークの接続点)に配置します。

物理アプライアンスの場合、機器を設置するラックなどの場所が必要です。 - 冗長性と可用性の確保:

重要なネットワーク部分には冗長性の確保が重要です。UTM機器も同一の機能を持つハードウェアを2台設置し、1台が故障した場合にはもう1台が自動的にその役割を引き継ぐフェイルオーバー機能を活用して、ネットワークの稼働を維持し、障害時の影響を最小限に抑えます。

UTM機器についてはこちらの記事もご覧ください。

ステップ3:初期設定とネットワークへの接続

UTM初期設定とネットワークへの接続について、以下にその手順を示します。

- 初期設定

- UTM機器の接続:

UTM機器をネットワークに接続します。通常は、UTM機器のLANポートを内部ネットワークに接続し、WANポートを外部ネットワーク(インターネット)に接続します。必要に応じて、管理用ポートも接続します。 - ライセンスの適用:

UTM機器にライセンスを適用します。これにより、有効期限が設定された機能やサービスを利用できるようになります。

- UTM機器の接続:

- ネットワークへの接続設定

- インターフェースの設定:

UTM機器のLANおよびWANインターフェースの設定を行います。

各インターフェースにはIPアドレス、サブネットマスク、デフォルトゲートウェイ、DNSサーバーなどを設定します。 - DHCP(Dynamic Host Configuration Protocol)設定:

内部ネットワーク向けにDHCPサーバーを有効にする場合は、DHCP設定を構成します。これにより、ネットワーク上のクライアントに自動的にIPアドレスが割り当てられます。 - NAT(アドレス変換)設定:

外部ネットワークとの通信を管理するために、NAT設定を構成します。これにより、内部ネットワークから外部ネットワークへの通信が可能になります。

- インターフェースの設定:

ステップ4:各種セキュリティポリシーの設定

以下は一般的なセキュリティポリシーの設定手順です。

ファイアウォールポリシーの設定

ファイアウォールポリシーはネットワーク上の通信を制御するために設定されます。

- ルールの作成:

ファイアウォールルールを作成して、通信の許可や拒否を定義します。ルールはソースIPアドレス、宛先IPアドレス、ポート、プロトコルなどに基づいて定義されます。 - デフォルトポリシーの設定:

デフォルトのファイアウォールポリシーを設定します。通常は明示的に許可されていない通信は拒否するように設定します。

VPNポリシーの設定

VPNポリシーはリモートアクセスVPNやサイト間VPNのセキュアな通信を設定します。

- VPNトンネルの作成:

必要に応じてリモートアクセスVPNやサイト間VPNのトンネルを作成します。トンネルの設定には認証方式、暗号化方式、トラフィックの経路などが含まれます。 - アクセス制御:

VPN接続に対するアクセス制御を設定します。認証や接続制限などのポリシーを定義します。

インターネットフィルタリングポリシーの設定

インターネットフィルタリングポリシーはWebコンテンツへのアクセスを制御するために設定します。

- カテゴリーベースのフィルタリング:

アクセスを制限するカテゴリー(例:不適切なコンテンツ、ソーシャルメディア、ストリーミングメディアなど)を選択して、フィルタリングポリシーを設定します。 - ブラックリスト/ホワイトリストの管理:

特定のWebサイトやドメインをブロックするためのブラックリストや、許可するサイトを制限するためのホワイトリストを管理します。

脅威対策ポリシーの設定

脅威対策ポリシーはIPS、アンチウイルス、スパイウェア対策などのセキュリティ機能を設定します。

- 脅威シグネチャの更新:

脅威情報を定期的に更新し、最新の脅威に対応できるようにします。 - アクションの設定:

脅威が検出された場合のアクションを設定します。たとえば、検出したパケットをブロックする、アラートを送信するなどの対応を定義します。

アクセスコントロールポリシーの設定

アクセスコントロールポリシーは、ネットワーク上のリソースへのアクセスを制御します。

- ユーザー認証:

ユーザー認証を設定して、特定のユーザーまたはグループに対するアクセスを制限します。 - アクセス制限の定義:

特定のユーザー、デバイス、またはアプリケーションに対するアクセス権を定義します。たとえば、特定のポートやプロトコルの制限を設定する場合があります。

6.UTMを導入する際の注意点

UTM導入時には、コストやシステムのリスク管理、自社にマッチする製品選定に留意することが重要です。以下で詳しく解説します。

コスト

UTMは小規模オフィス向けのシンプルなモデルから大企業向けの高性能モデルまで、機能や性能に応じて価格が異なります。特にアプライアンス型で導入する場合、サーバーの導入費用など多くの初期コストがかかります。

初期コストのほかにも、継続的なメンテナンスや管理などの運用コストも考慮する必要があります。特に自社で運用を行う場合は、専門知識を持った人材の確保が求められます。ネットワークの拡張が必要になった際の追加コストも予測し、長期的な視野を見据えた計画が必要です。

不具合のリスク

UTMの性能がネットワークの需要に追い付かない場合、通信速度やレイテンシーが低下する場合があります。さらに、UTM機器自体のセキュリティが不十分だと、ネットワーク全体の脆弱性が高まるおそれがあります。

また誤検知により正当なトラフィックがブロックや、UTM機器がネットワークの単一障害点となる場合もあります。これらの問題を防ぐためには、UTM機器の適切な設定と定期的なメンテナンスが求められます。

自社にマッチする製品の選定

自社にマッチする製品を選定するためには、まず自社のセキュリティ要件やニーズを把握し、必要なセキュリティ機能やネットワークトラフィックの処理能力、拡張性や柔軟性を評価することが大切です。

また、長期的な使用においては機器の信頼性やサポート体制も重要となります。

具体的には、機器の品質、カスタマーサービスの対応(24時間365日対応の有無、日本語サポートの有無、相談窓口の設置やチャットなど手段)を確認します。加えて、機器の試用版やトライアルを活用して、実際の自社環境で機器の動作や適合性を検証することが推奨されます。

7.UTMネットワークにおける運用のベストプラクティス

UTMネットワークの運用におけるベストプラクティスは、組織のセキュリティを確保し、効果的な運用を実現するために重要です。

セキュリティポリシーの策定と見直し

UTMの効果を最大化するためには、自社のネットワーク構成や新しい脅威・攻撃手法に対応するセキュリティポリシーの策定と更新が重要です。

そのためには、組織全体で統一されたセキュリティポリシーを策定し、定期的にアクセス管理やデータの暗号化、IPS(侵入防止システム)などのセキュリティ機能の見直し、必要に応じて設定の変更を行います。

定期的なアップデート

UTM機器やそのほかのセキュリティ製品は、定期的にアップデートとパッチの適用が重要です。UTMに脆弱性が生じると、潜在的な脅威が社内ネットワーク全体へ拡散するリスクが高まります。

また、定期的なアップデートは、法規制の遵守と組織のポリシーに従ったセキュリティレベルの維持にも寄与するでしょう。

監視運用と改善

すべてのネットワークトラフィックとUTMのパフォーマンスを継続的に監視し、異常な活動や性能面で問題が検出された際には即座に通知を受け取るよう設定します。

インシデント発生後は原因となった脆弱性を特定し、同様のインシデントを防ぐための改善策を実施します。

適切なトレーニング

UTMの運用を自社で担う場合、担当する人材のトレーニングが重要となります。同時に、従業員への教育の実施も重要となるでしょう。

- 実践トレーニング:

担当者に対して、UTMの日常的な運用と管理を身につけるための実践トレーニングを行います。たとえばFortiGateなどの機器を用いて、実際の設定手順やトラブルシューティングの方法の理解を深めます。 - 従業員への教育の実施:

セキュリティポリシーとガイドラインの順守について定期的に情報共有やセミナーを開催し、セキュリティ意識の向上を図ります。UTMを導入することは、単に新しいセキュリティツールを導入すること以上の意味があるため、組織全体でセキュリティ意識の定着や維持するための教育やトレーニングを実施します。

専門家のアサインや外部ベンダーへの依頼

UTMネットワークの運用においては、内部リソースのみに依存することなく、専門知識を持つ外部のベンダーのサポートが重要です。具体的には、UTMベンダーやセキュリティ専門の運用事業者と連携し、継続的な技術サポートと運用上の障害を未然に防ぐアドバイスを受けることが推奨されます。

また、積極的にセキュリティコミュニティに参加して、最新のセキュリティ情報やベストプラクティスについて知識共有や情報交換を行うことも大切です。

クラウド型UTMの活用

クラウド型UTMは従来の物理的な機器ではなく、インターネットを介してセキュリティ機能を提供する形態です。不正なアクセスやウイルスから守る機能に加え、Webサイトのフィルタリング(不適切なサイトをブロックする)機能も提供し、どこからでも安全に業務を行える環境を実現します。以下にその主な特徴を挙げます。

- 運用負荷の軽減:

ベンダーが運用管理を担うため、自社の人的負荷が最小限に抑えられます。 - 拡張性:

ニーズに応じて容易に拡張できます。また、高い処理能力を必要とする場合も、プラン変更により柔軟に対応できます。 - 短期間での導入が可能:

ハードウェアの調達期間がない分、比較的短い期間で利用を開始できます。

ただし、クラウドサービスが提供するリソースに依存するため、インターネット接続の問題やクラウド事業者側でシステム障害が発生すると、ネットワークセキュリティの可用性に影響を及ぼすというデメリットもあります。そのため、導入の際は専門家の意見を参考にしたほうがよいでしょう。

8.まとめ

UTMを用いたネットワーク構成は、組織全体のセキュリティを一元的に管理し、運用の効率化を実現する上で不可欠な要素です。

UTMを用いたネットワーク構成の主なメリットは、統合された管理画面を通じて複数のセキュリティ機能を一元管理できる点や、コスト削減、人員の削減、セキュリティ強化が挙げられます。

ただし、UTMを導入すると、故障やシステムダウンによる影響、拡張性の問題、通信速度の低下、運用負担の増加といった課題が伴うことも理解する必要があります。

導入を検討される際には、設定手順に従って専門家のサポートを受けながら、慎重に計画を進めることが推奨されます。自社のネットワーク要件にマッチするUTMを導入し、ぜひ多くのメリットを享受してみてください。