著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

UTMについてご存じですか?ビジネスのセキュリティ環境が複雑化する中で、UTMの重要性は増しています。この記事ではUTMの定義、主要な機能、ネットワーク内での役割、導入のメリットについて解説します。

さらに、UTMの種類や選定時のポイント、そしてセキュリティ担当者が知っておくべきトレンドと組み合わせるべきセキュリティ対策も紹介します。UTMの導入により、企業は多様な脅威からネットワークを保護し、ビジネスの持続可能性を高められます。

1.UTMとは何か:定義と基本概念

まずはUTMとは何か、そして混同されやすいファイアウォールとの違いについて解説します。

UTMとは

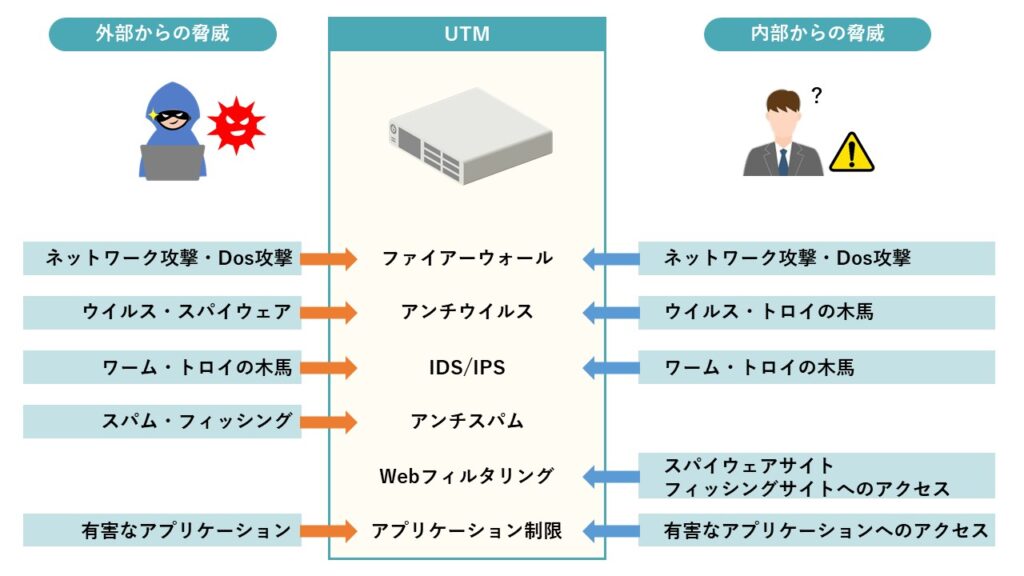

UTM(Unified Threat Management)は「統合脅威管理ツール」と訳され、複数のセキュリティ機能を一つのデバイスに統合したセキュリティシステムです。このシステムは、ファイアウォール、アンチウイルス、IDS(侵入検知システム)/IPS(侵入防止システム)、アンチスパム、Webフィルタリング、アプリケーション制限など、企業や組織のネットワークを保護するための複合的な防御策を提供します。

UTMは管理が簡単で、費用対効果も高いという特徴をもっています。これにより、さまざまな脅威からの保護を一つのプラットフォームで効率的に実行できます。

UTMとファイアウォールの違い

UTMとファイアウォールの主な違いは、提供されるセキュリティサービスの範囲です。ファイアウォールは、不正アクセスからネットワークを守るために設計されていますが、基本的には入ってくるトラフィックと出ていくトラフィックの監視と制御に重点を置いています。

これに対してUTMはファイアウォールの機能に加えて、スパムメールのフィルタリング、ウイルス対策、IDS(侵入検知システム)・IPS(侵入防止システム)など、多様なセキュリティ機能を統合しています。これにより、UTMはより広範な保護を提供し、さまざまな種類の脅威からユーザーを守ってくれます。

詳細はこちらもご覧ください。

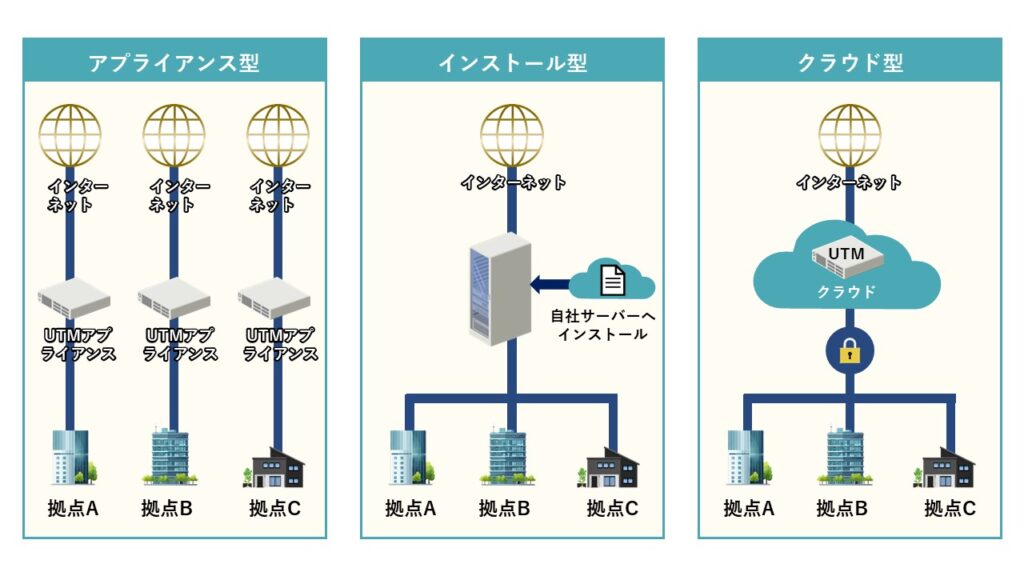

UTM機能を提供する機器

UTM機能を提供する機器には、アプライアンス型、インストール型、クラウド型があります。アプライアンス型は物理的な設備として導入され、企業のネットワークに組み込まれます。インストール型のUTMでは、ソフトウェアを自社のサーバーにインストールして使用します。

また、近年では、物理的なハードウェアが不要のクラウド型のサービスも登場しており、企業は自社のセキュリティ要件やリソースに応じて適切なタイプを選択できます。

UTM機器については以下で詳しく解説しています。ぜひご覧ください。

2.UTMの主な機能

ここでは、UTMの主要な機能について詳しく解説し、それぞれがどのように機能するかを説明します。

ファイアウォール:ネットワークの監視

ファイアウォールは不正アクセスを防ぎ、ネットワークの入出力トラフィックを監視・制御します。設定されたルールに基づいて、潜在的に安全ではない接続をブロックし、許可されたデータのみを通過させる仕組みです。たとえば、外部からの不審なアクセスを検出すると、ファイアウォールはその接続を自動的に遮断し、社内ネットワークの安全を保ちます。

アンチウイルス:悪質なウイルスをブロック

アンチウイルスは、ウイルスやマルウェアといった悪質なソフトウェアが社内システムに侵入するのを防ぎます。UTMに搭載されているアンチウイルス機能は、ファイルやデータがネットワークを通過する際にスキャンを行い、悪意のあるコードを検出します。感染が確認されたファイルは、削除または隔離され、必要に応じてアラートが発されます。これにより、ウイルス感染の拡大を初期段階で抑え、データ損失やシステム障害を未然に防

げます。

IDS/IPS:不正なアクセスを検知・防御

IDS(侵入検知システム)/IPS(侵入防止システム)は、ファイアウォールと密接に連携しながら、ネットワークに対する攻撃をリアルタイムで検知し対応します。IDS・IPSは、異常なトラフィックパターンや既知の攻撃シグネチャを監視し、それらをもとに不正なアクセスや攻撃を即座にブロックします。これにより、ネットワークへの侵入試みが成功する前に防げます。

アンチスパム:迷惑メールやフィッシングメールを防御

アンチスパムは迷惑メールやフィッシングメールを従業員のメールボックスからブロックする機能です。「フィッシング詐欺」は、偽の情報を用いて個人情報を詐取する詐欺の一種です。この機能により、スパムメールを自動的に識別し、隔離して、社内リソースの保護を行います。また、フィッシング詐欺からユーザーを保護して、個人情報の漏えいを防ぐ効果もあります。

Webフィルタリング:有害なWebサイトへのアクセスを制限

Webフィルタリングは、企業の情報を守るための重要な機能です。有害だと考えられるWebサイトや、企業ポリシーに反するサイトへのアクセスをブロックします。これにより、従業員が意図せず危険なコンテンツに触れなくても、また生産性を損なうようなウェブサイトの利用を防ぎます。

アプリケーション制御:危険なソフトウェアによる通信を制限

アプリケーション制御は、ネットワークを介して実行されるアプリケーションのアクセスを管理します。この機能は特定のアプリケーションがネットワークリソースを使用の制限または許可して、データ漏えいやネットワーク攻撃を防ぎます。ネットワークリソースには重要なビジネスデータを格納しているサーバー、ファイル共有システム、内部通信ネットワークなどが含まれます。たとえば、不要なファイル共有プログラムや不正アクセスツールが不適切なサーバーへのアクセスを試みる場合、これらの通信を特定し、ブロックできます。

3.UTMを用いたネットワーク構成

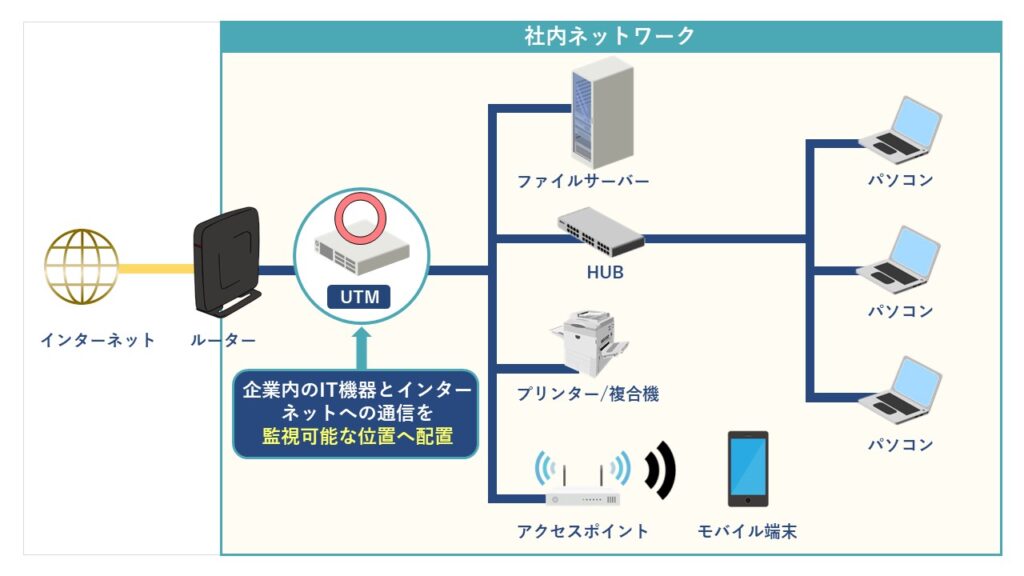

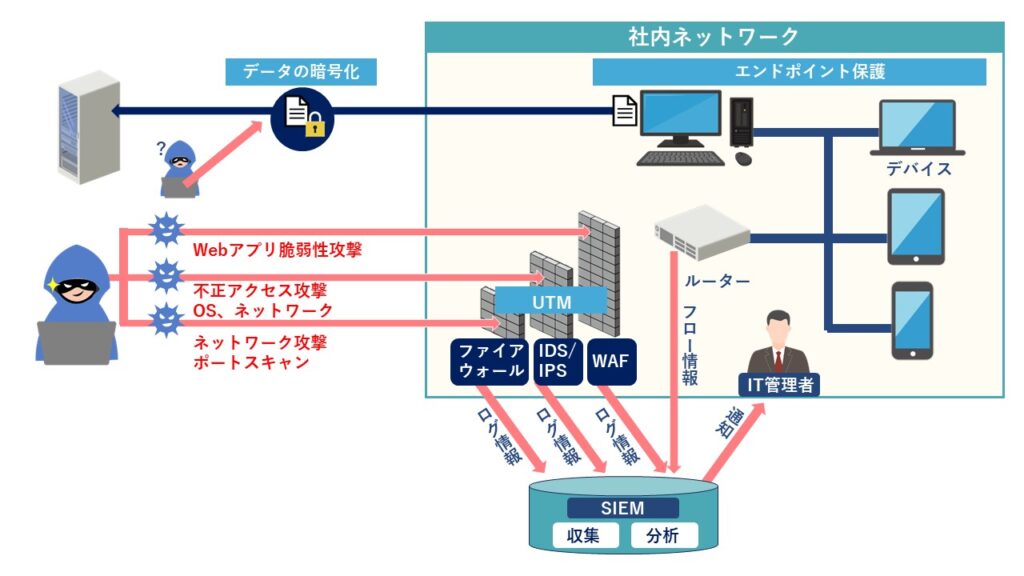

UTMは企業のネットワークセキュリティの一元管理において重要な役割を果たします。一般的に、UTMは社内ネットワークとインターネット接続の間に配置され、入出するすべてのデータトラフィックを監視し、分析します。この配置により、外部からの攻撃や不正アクセスを防ぎつつ、内部からの情報漏えいも防げます。

UTMを用いたネットワーク構成については、以下の記事にて詳細をご確認いただけます。

4.UTMを導入するメリット3選

ここからは、UTMを導入する主な3つのメリットについて詳しく説明します。

メリット1:セキュリティトータルコスト(TCO)の削減

UTMを導入する最大のメリットの一つは、総所有コスト(TCO)の削減です。通常、企業が複数のセキュリティ対策を個別に導入する場合、初期コスト以外にも、長期にわたる運用コストも考慮する必要があります。

セキュリティソリューションを別々に購入・管理・更新するには多くのコストがかかります。しかし、UTMでは多様なセキュリティ機能を一つのプラットフォームに統合するため、管理が一元化されます。

一元化により、各セキュリティ機能のライセンス購入費や更新費用、さらには運用に関わる人件費も削減可能です。

メリット2:運用の手間を簡素化

UTMの導入はセキュリティ管理の手間を大幅に削減できることが大きなメリットです。多くの企業では、複数のセキュリティ製品を個別に管理する必要があり、設定、アップデート、監視といった作業が煩雑になりがちです。しかし、UTMではこれらの機能が一つのインターフェースから簡単に管理できるため、作業の簡略化が実現します。

作業の簡略化により、IT担当は日常的な管理作業にかかる時間が減り、より戦略的な業務やほかの重要なタスクに集中できます。また、一貫したセキュリティポリシーの適用が容易になるため、運用の効率化だけでなく、セキュリティの品質向上にも寄与します。

メリット3:包括的なセキュリティ機能

UTMはファイアウォール、IPS(侵入防御システム)、アンチウイルスなど、複数のセキュリティ機能を一つのプラットフォームで提供します。これにより、企業はさまざまな脅威からの保護を一元的に管理できます。たとえば、外部からの攻撃を防ぐためのファイアウォール、ウイルスやマルウェアの侵入を阻止するアンチウイルス、内部からの情報漏えいを防ぐためのデータ損失防止(DLP)など、広範な脅威に対応する機能が統合されています。

包括的なセキュリティ機能により、企業は複雑なセキュリティ環境の中で一貫した防御戦略を展開でき、高度な脅威にも迅速かつ効果的に対応できます。結果として、UTMは企業のリスクを最小限に抑え、安全なビジネス運営を支援します。

5.UTMの種類

UTMには主に3つの形態があり、それぞれが異なるニーズや設置環境に適しています。これらの種類を理解すると、企業は自社の状況に最適なUTMを選択できます。

アプライアンス型

アプライアンス型とはUTMの機能を備えた機器を拠点ごとに設置する形態です。アプライアンス型は専門のIT担当が少ない場合でも、一度設置が完了すれば、迅速にセキュリティ体制を整えられるメリットがあります。しかし、設置には物理的なネットワークの設定、セキュリティポリシーの適用といった準備が必要です。システムダウン時の障害が少なく、トラブル時に強いという特徴ももっています。

インストール型

インストール型は既存のサーバーやハードウェアにソフトウェアとしてインストールされる形態です。インストール型UTMのメリットは、既存のインフラを最大限に活用できる点にあります。新たに物理的なデバイスを購入するコストを抑えつつ、セキュリティ機能を拡張できるため、特に予算に制約がある中小企業に適しています。

クラウド型

クラウド型はUTM機能がクラウド上で提供される形態です。物理的なデバイスの設置やメンテナンスが不要であるため、運用コストの削減が期待できます。リモートでの管理が可能であり、スケーラビリティ(拡張性)にも優れています。

また、サービス提供者が定期的にソフトウェアの更新を行うため、常に最新のセキュリティ対策が施される利点もあります。ただし、クラウド型UTMはインターネット接続に強く依存するため、接続が不安定な場所では性能が低下するおそれがあります。

6.UTM導入がおすすめの企業

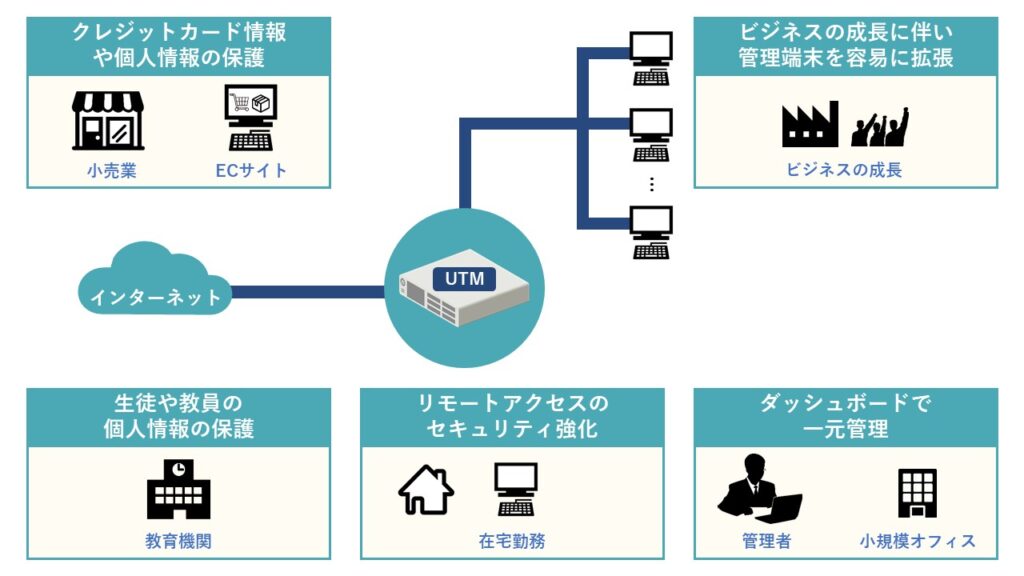

UTMは多機能性とコスト効率の良さから、さまざまな種類の企業に推奨されます。特に予算や人員が限られている企業や、特定の業界において、UTMのメリットは計り知れません。以下では、特にどのような企業がUTMの導入で利益を得られるかを説明します。

予算や人員が限られている中小企業

中小企業は限られた予算と人員で運営されているため、効率的かつ経済的なセキュリティソリューションが必要です。

これにより、個別のセキュリティソリューションを導入するコストを削減でき、少ない人員で管理できます。また、統合されたダッシュボードを通じて一元管理ができるため、セキュリティ対策の迅速な実施や問題の早期発見・対処がしやすくなります。

在宅勤務を実施している企業

コロナウイルスの影響で在宅勤務を導入する企業が増加している中、従業員が自宅から企業のネットワークに安全にアクセスするための対策が重要です。UTMはVPN(Virtual Private Network)接続を含むリモートアクセスのセキュリティを強化し、在宅勤務中の従業員が企業のデータやシステムに安全にアクセスできるようサポートします。これにより、データの漏えいリスクを最小限に抑えつつ、生産性の維持を図れます。

クレジットカード情報や個人情報を扱う小売業やサービス業

Eコマースサイトや顧客情報を扱う小売業やサービス業では、顧客の信頼を維持するためにセキュリティが非常に重要です。UTMは、不正アクセスやデータ漏えいを防ぐための包括的なセキュリティ機能を提供します。これにより、クレジットカード情報や個人情報の保護を強化し、顧客からの信頼を高められます。

成長中の企業

拡大するビジネスには、スケーラビリティの高いセキュリティ対策が求められます。UTMは企業の成長に合わせてセキュリティ機能を容易に拡充できるため、将来的なニーズにも柔軟に対応可能です。これにより、新しい市場進出や新技術の導入、顧客データ量の増加といったビジネスの拡大にともなう新たなリスクに迅速に対応し、継続的な保護を提供できます。

教育機関

教育機関では生徒や教員の個人情報の保護が極めて重要です。UTMは教育機関のネットワークを保護し、不正アクセスから生徒や教員のデータを守ります。また、安全なインターネットの利用で、教育活動を支援します。

7.UTMを選ぶ際のポイント

UTMを選択する際にはいくつかの重要な要点を考慮する必要があります。以下で、UTM選択時の重要な要点について説明します。

スペックに注目する

UTMの選択にあたってもっとも基本的なポイントは、製品のスペックに注目することです。具体的には、処理能力、スループット、同時セッション数などが挙げられます。これらのスペックが自社のネットワーク要件に適合するかどうかの検討が重要です。

たとえば、大量のデータを処理する必要がある場合、高いスループットを提供できるUTMが望ましいと考えます。また、多くのユーザーが同時にネットワークにアクセスする環境では、同時セッション数の多い製品を選ぶ必要があります。これにより、ネットワークのパフォーマンスが低下せず、セキュリティを確保できます。

必要度の高い機能を選ぶ

次に考慮すべきポイントは、企業が直面しているセキュリティ課題を踏まえた上で、必要とするセキュリティ機能を備えたUTMを選択することです。UTMにはさまざまなセキュリティ機能が組み込まれており、一つのシステムで多くのニーズに対応可能ですが、企業の具体的な要件にもっともマッチする機能が強化されている製品を選ぶことが重要です。

たとえば、ウイルス感染が頻繁に発生している企業は、強力なアンチウイルス機能を持つUTMを、また、Webベースの攻撃を多く受けている企業は、優れたWebフィルタリング機能を持つUTMを選ぶべきです。

拡張性

UTMを選ぶ際の拡張性とは、企業が成長するにつれてセキュリティニーズが変化した場合に、システムを柔軟にアップグレードや拡張できる能力です。たとえば、新しいオフィスが増えたり、より多くのデータ保護が必要になったりしたときに、追加のセキュリティ機能を簡単に導入できることが重要です。これにより、常に最新の脅威から企業を守れます。

メンテナンス体制を重視する

最後に、UTMの選択においては、メンテナンス体制も重要なポイントです。セキュリティ環境は常に変化しており、新たな脅威が登場するたびにUTMは更新が必要です。よってアップデートやトラブル対応が迅速に行えるサポート体制が整っている製品の選定が推奨されます。

良いメンテナンス体制は、長期的な運用の安定性を確保するだけでなく、緊急時に迅速に対応できるため、結果的には企業のリスクを大幅に軽減します。

8.UTMのトレンドとセキュリティ対策

ここでは、最新のUTMトレンドと、ほかのセキュリティ対策との組み合わせについて解説し、セキュリティ担当者が知っておくべき重要な情報を提供します。

最新のUTMトレンド

現在のUTM市場では、技術の進展にともない、いくつかの重要なトレンドが見られます。

まず、クラウド型のUTMが挙げられます。多くの企業がクラウドサービスを活用しており、クラウド環境を含めたすべてのネットワークを一元管理できるUTMソリューションが求められています。クラウド型は、物理的な場所に依存せず、どこからでもセキュリティを一括管理できるようになります。

次に、AIの活用です。AIを組み込んだUTMは、異常な行動を自動的に検出し、未知の脅威に対しても迅速に対応できます。日々のデータから学習を続け、より正確な脅威検出を期待されます。また、AIによる高度な脅威検出と応答機能があります。これにより、UTMはただ攻撃を防ぐだけでなく、攻撃が発生した場合にはその影響を最小限に抑え、迅速に対応できます。

UTMとほかのセキュリティ対策の組み合わせ

UTMは多機能ですが、ほかのセキュリティツールと組み合わせると、さらに包括的な保護を実現できます。

一つはエンドポイント保護です。UTMとエンドポイント保護を組み合わせると、ネットワークだけでなく、個々のデバイスも守られて、内部からの脅威にも効果的に対応できます。

次にデータ暗号化です。データが暗号化されていれば、万が一データが漏えいしても、情報を読み取れないため、データの安全性が保たれます。

また、セキュリティ情報およびイベント管理(SIEM)との組み合わせも有効です。SIEMは、複数のセキュリティソースからのログ情報を収集・分析し、セキュリティイベントの管理を助けます。UTMとSIEMを連携させると、脅威の早期発見と対応がさらに効率的になります。

9.まとめ

UTMは現代のビジネスセキュリティ環境において欠かせないシステムです。本記事を通じてUTMの基本概念、重要性、そしてUTMの導入によって企業のネットワークセキュリティとビジネスの持続可能性にどのように寄与するかを詳細に解説しました。UTMは現代の複雑なビジネス環境において多様な脅威から企業を守る効果的なセキュリティ対策であり、その重要性は今後さらに増していくでしょう。