著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

セッションハイジャックは、インターネット通信の脆弱性を突いた高度なサイバー攻撃です。攻撃者がユーザーのセッションを乗っ取り、不正アクセスや機密情報の窃取、データの改ざんといった重大な被害を引き起こします。

本記事では、セッションハイジャックの基本概念とそのメカニズムを詳細に解説し、具体的な攻撃手法や実際に発生した被害事例を通じて、その深刻な脅威を浮き彫りにします。また、こうしたリスクに対処するための最新の防御策を提示し、企業が取り組むべき具体的なセキュリティ対策も併せて解説していきます。

1. セッションハイジャックとは?

セッションハイジャックは、インターネット上で行われるサイバー攻撃の一つです。本章では、まずセッションの基本概念とセッションIDの役割を説明し、次にセッションハイジャックの定義とその危険性について解説していきます。

セッションの基本概念

セッションとは、Webサイトやアプリケーションにおいて、ユーザーがログイン状態にあるときの一連の通信プロセスのことです。ユーザーのログイン中は、サーバーは「セッションID」と呼ばれる一意の識別子を発行し、ユーザーの操作を追跡し続けます。

例えば、ECサイトでは、セッションIDを用いて、ユーザーが選択した商品や購入手続きを一貫して管理しています。そのため、攻撃者によってセッションIDが不正に取得されてしまうと、そのセッション内の操作の乗っ取りや正規ユーザーへのなりすましが発生し得るでしょう。

セッションはユーザーの利便性を支える重要な仕組みである一方、適切な管理が行われない場合には、重大なセキュリティインシデントを引き起こす可能性があります。セッションIDの安全な管理が極めて重要です。

セッションハイジャックの定義

セッションハイジャックとは、攻撃者がユーザーのセッションIDを不正に取得し、そのセッションを乗っ取る行為を指します。攻撃者は入手したセッションIDを用いて正規ユーザーになりすまし、機密情報へのアクセスや不正操作を行います。

例えば、攻撃者がセッションIDを利用して企業の内部システムに不正アクセスした場合、顧客情報の漏えいや機密データの改ざん、不正な金銭取引が行われる可能性があるでしょう。また、個人ユーザーの場合は、オンラインバンキングやクレジットカード情報を不正に取得されることで、金銭的な損失を招く危険性が考えられます。

特に、企業のWebサービスにおいては、機密情報やデータの漏えいや盗難によって、経済的な損失だけでなく企業の信用低下すら招くこともあります。

なぜセッションハイジャックが危険なのか

セッションハイジャックは、発見が非常に難しいという特徴を持ちます。セッションIDを利用した不正アクセスは、正規ユーザーの操作と区別がつかないためです。そのため、被害が発覚する頃には、すでに大きな損害が発生しているケースも少なくありません。

セッションハイジャックは、情報システムの信頼性を根底から揺るがす非常に危険な攻撃であることを理解しましょう。

2. セッションハイジャックの攻撃手法

セッションハイジャックは多様な攻撃手法によって実行されます。本章では、攻撃者がセッションIDを不正に入手するために用いる主要な手法と、それらの危険性について解説します。

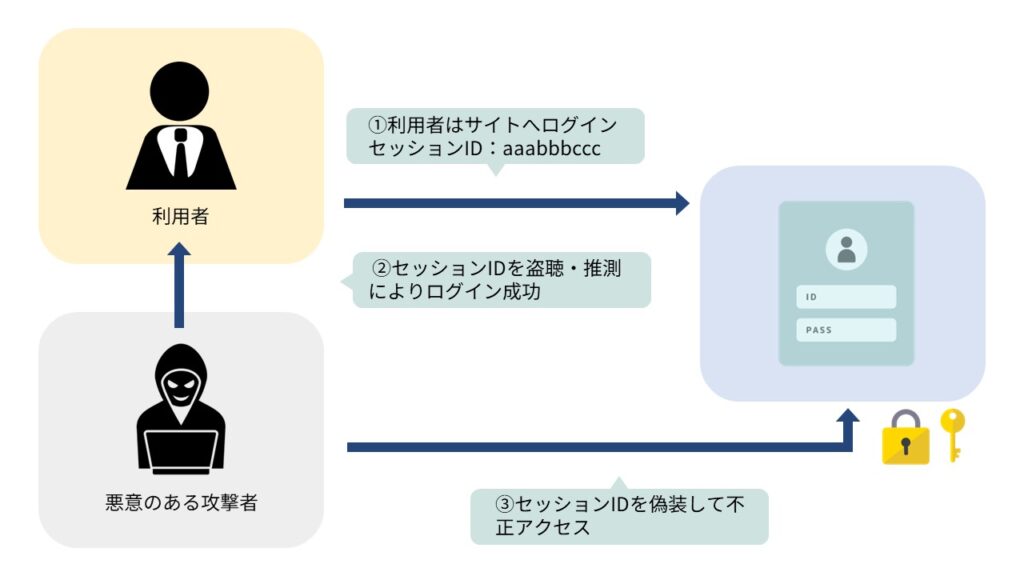

セッションIDの推測

-1-1024x576.jpg)

セッションIDの推測は、セッションIDを生成するアルゴリズムの規則性を利用する手法です。可能性のあるパターンを解析し、セッションIDを推測して正規のセッションに不正侵入します。特に、連番や日付、ユーザー名などが含まれている場合、推測が容易となるため、セキュリティリスクが増大します。

セッションIDの窃取

セッションIDの窃取では、攻撃者がユーザーのセッションIDを直接奪取する手法です。以下のような専門的な攻撃方法によって、正当なセッションを乗っ取ります。

- MITM(Man-In-The-Middle)攻撃

- クロスサイトスクリプティング(XSS)

- セッションフィクセーション

それぞれの手法を詳細に解説していきます。

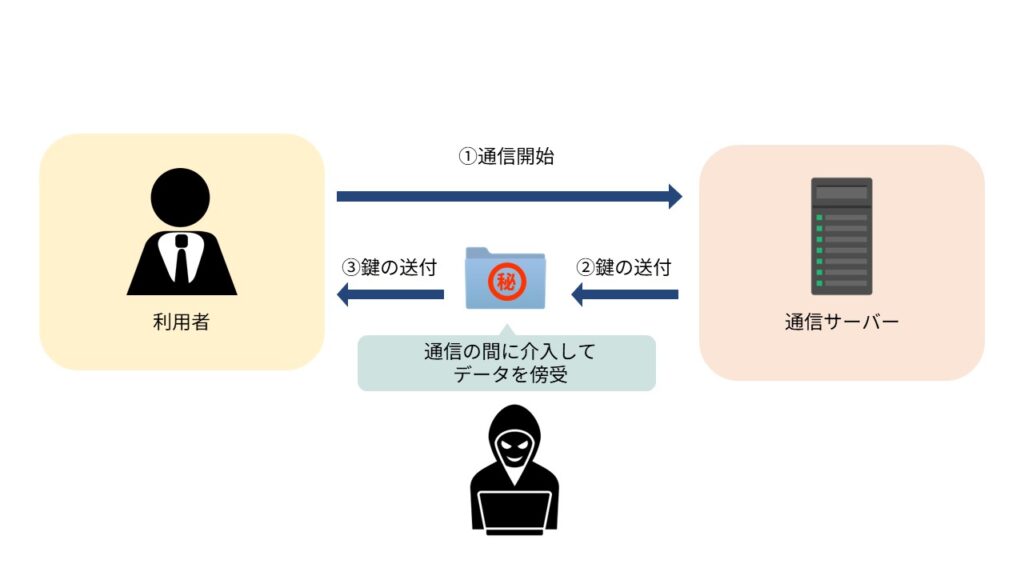

MITM攻撃(Man-In-The-Middle)

MITM攻撃は、攻撃者がユーザーとサーバー間の通信に介入し、通信データを傍受してセッションIDを盗み取る手法です。

この攻撃では、ユーザーから送信された情報が攻撃者に直接届きます。特に、暗号化されていないHTTP通信の場合は、通信データに含まれるセッションIDを容易に読み取られてしまうでしょう。

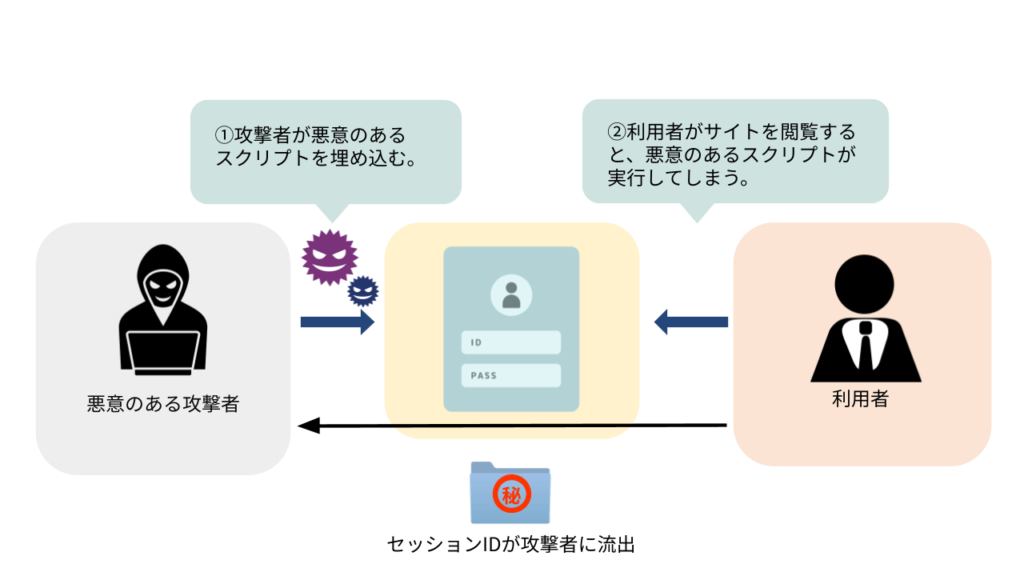

クロスサイトスクリプティング(XSS)

クロスサイトスクリプティング(XSS)は、攻撃者が脆弱なウェブサイトに悪意のあるスクリプトを埋め込む攻撃手法です。ユーザーがサイトを訪れるとスクリプトが実行され、ユーザーのセッションIDが攻撃者に送信されます。

特に、ユーザーからの入力データを適切に処理していないサイトでは、XSSが発生しやすい傾向が見られます。XSSによる攻撃を防ぐには、入力データのサニタイズや、Webアプリケーションファイアウォール(WAF)の導入が有効です。

セッションフィクセーション

-2-1024x576.jpg)

セッションフィクセーションは、攻撃者が自ら用意したセッションIDを正規のユーザーに強制的に使用させる攻撃手法です。攻撃者が生成したセッションIDをユーザーに付与し、ユーザーがそのセッションIDでログインした後に、攻撃者が同じIDを使用してシステムログインや不正操作を行います。

セッションフィクセーションの特徴は、ユーザーのセッションIDが攻撃者によって掌握されており、攻撃者が後からシステムに容易にアクセスできる点です。

近年では、SNSやメッセージアプリ経由で巧妙に仕組まれたリンクを共有する、フィッシングメール上からセッションIDを強制するといった新しい変種も確認されています。これらは従来の手法よりも検知が難しく、特に危険とされています。

3. セッションハイジャックの被害事例

セッションハイジャックは、世界中で多くの被害をもたらしています。本章では、特に注目すべき有名企業の事例と、その被害の特徴を解説します。

Apacheのサーバー不正アクセス事件

2010年、世界的に利用されているWebサーバーソフトウェア「Apache」は、セッションハイジャックを悪用した大規模な不正アクセスの被害に見舞われました。攻撃の発端は、管理者に対するXSS攻撃です。攻撃者は管理者のセッションIDを窃取し、管理者としてシステム内に不正に侵入しました。

この侵入により、Apacheの顧客情報や機密データが危険に晒されます。また、攻撃の影響で一部のサービスが一時的に停止し、運用に支障をきたす事態にまで発展しました。

この事件を契機に、Apacheは即座に脆弱性の修正パッチをリリースし、利用者に対してセキュリティ対策の重要性を強く訴えました。この事例は、セッション管理の脆弱性がもたらすリスクの深刻さを改めて浮き彫りにしたといえるでしょう。

YouTubeのコメントシステム攻撃事件

2010年、YouTubeはセッションハイジャックによる深刻なセキュリティ事件に見舞われました。この事件では、YouTubeのコメントシステムに存在していた脆弱性が悪用されています。

攻撃者は、XSSを通じてセッションIDを奪取し、多くのユーザーのセッションを乗っ取りました。その結果、多くのユーザーが、不正なポップアップ表示やコメントの削除といった被害を受けています。

この攻撃で特に問題となった点は、攻撃の影響範囲が非常に広く、多数のユーザーが同時に被害を受けたことです。攻撃者は一度に多くのアカウントを不正操作し、ユーザー体験を著しく損ないました。

この事態を受けて、Googleは問題発覚からわずか2時間以内にシステムの修正を完了させました。この事件は、セッションハイジャックがいかに急速に広がり、広範な影響を及ぼすかを示す代表的な事例となっています。

Twitterのウイルス拡散事件

2014年には、Twitterがセッションハイジャックによる深刻なセキュリティ事件に直面しました。

この事件で標的になったのは、Twitterの公式アプリ「TweetDeck」です。攻撃者は、TweetDeckにセッションハイジャックを仕掛け、多くのユーザーアカウントを乗っ取りました。また、「ワーム」と呼ばれる自己増殖型のマルウェアによって、感染したアカウントから大量のスパムメッセージが自動的にリツイートされるという被害も発生しました。

特筆すべきは、ワームの感染拡大が非常に早く、わずかな時間で数十万人に影響を及ぼしたことです。この事態により、Twitterはセキュリティ対策の強化を余儀なくされ、再発防止のための措置を講じました。

この事件は、セッションハイジャックがソーシャルメディアに対していかに大きなリスクをもたらすかを浮き彫りにした代表的なケースであり、迅速な対応の重要性を改めて認識させる出来事といえるでしょう。

4. セッションハイジャックの防御策

セッションハイジャックからシステムを守るためには、セッションIDの管理やXSS対策など、具体的な防御策が不可欠です。本章では、効果的な防御手法を解説します。

セッションIDの安全な管理

セッションIDの適切な管理は、セッションハイジャック防御策の基本中の基本です。

セッションIDは、推測困難なランダムな文字列で生成しましょう。攻撃者にIDを予測されるリスクを排除できます。また、通信の暗号化に対応するために、HTTPSを利用しましょう。セッションIDが第三者に盗聴される危険性を低減します。

さらに、セッションIDの有効期限を短く設定する、セッションタイムアウト後に新しいIDを自動発行するといった対策で、セッションフィクセーションに対する防御力も強化しておきましょう。

こうした多層的な防御策を講じることで、セッションIDの管理がより堅牢となり、システム全体のセキュリティ向上が可能になります。

クロスサイトスクリプティング(XSS)対策

XSSのリスクを軽減するには、ユーザー入力を厳密にサニタイズし、HTMLやJavaScriptの出力時にエスケープ処理を徹底することが重要です。エスケープ処理とは、特定の文字(例:&, <, >)をエンコードし、Webページで意図しない動作を防ぐ手法です。

以下の表は、代表的なエスケープ処理対象の文字と処理後の文字列の例を示しています。

これらを正しく適用することで、XSS攻撃のリスクを大幅に削減し、システムのセキュリティを強化できます。また、Content Security Policy(CSP)の導入により、許可されていないスクリプトの実行を防ぐことも有効です。

セッションフィクセーション対策

セッションフィクセーション攻撃に対処するためには、ユーザーがログインする際に新しいセッションIDを発行することが極めて有効です。

| エスケープ対象となる記号 | エスケープ処理後の文字 |

| < | < |

| > | > |

| & | & |

| “ | " |

| ‘ | ' |

| / | / |

これにより、攻撃者が取得したセッションIDが無効化され、不正アクセスのリスクを大幅に低減できます。また、セッションIDの強制変更をログイン前後に実施することで、セッションフィクセーション攻撃による被害をさらに減らせるでしょう。

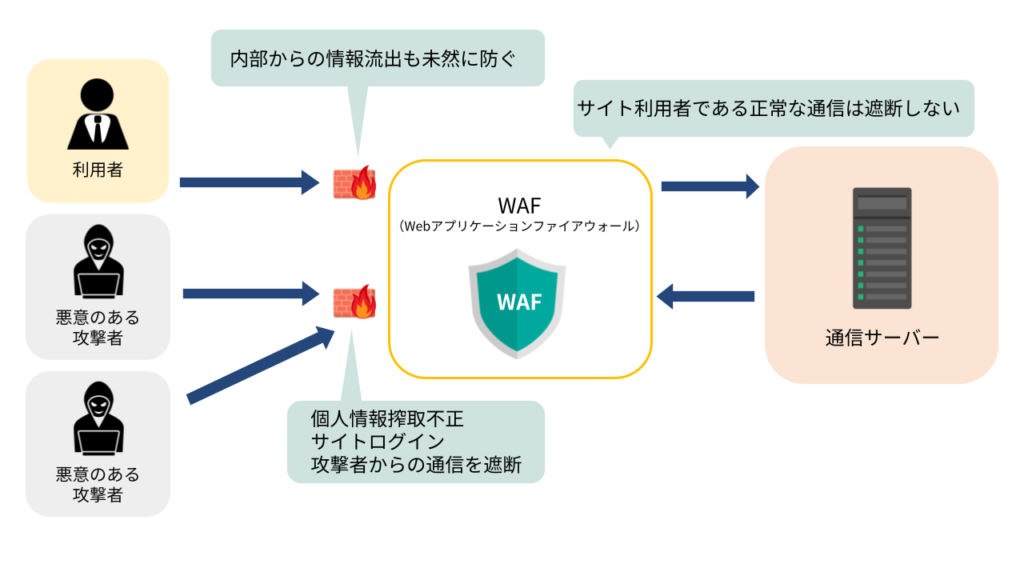

WAF(Webアプリケーションファイアウォール)の導入

Webアプリケーションファイアウォール(WAF)は、Webアプリケーションに対する高度なセキュリティ対策として、攻撃トラフィックの検知と防御をリアルタイムで行う強力なツールです。正規のユーザーによる正常な通信を保護しつつ、攻撃者による悪意のあるリクエストをフィルタリングして遮断します。

WAFは、正規の利用者とWebサーバーの間に設置されます。もし悪意のある攻撃者がWebアプリケーションへの不正アクセスを試みたとしても、WAFが不正アクセスを即座にブロックします。このWAFの機能により、個人情報の窃取やXSS、SQLインジェクションなどの攻撃を防ぐ効果も期待できるでしょう。

また、WAFはカスタマイズ可能なセキュリティポリシーを備えており、企業の特定のセキュリティニーズに合わせた対策を講じることも可能です。外部からの攻撃だけでなく、内部からの情報漏えいリスクにも対応できる、高度なセキュリティ体制が構築できます。

5. セッションハイジャック以外の関連するセキュリティ脅威

セッションハイジャックだけでなく、関連するフィッシングやSQLインジェクションなどの脅威も無視できません。本章では、セッションハイジャックの関連脅威を理解し、総合的なセキュリティ対策を構築する重要性について解説していきます。

セッションハイジャックと共に知っておくべき脅威

セッションハイジャックに関連するセキュリティ脅威として、フィッシングとSQLインジェクションが挙げられます。

フィッシングとは、攻撃者が正規の組織になりすまして、ユーザーから機密情報を盗み出す手法です。フィッシングによって取得されたログイン情報やセッションIDは、さらにセッションハイジャックに利用される可能性があります。

SQLインジェクションは、Webアプリケーションのデータベースに不正なSQL文を挿入する手法です。データベースから機密情報が抜き取られる、セッションIDが盗まれるといった被害が発生します。

このようにフィッシングやSQLインジェクションは、セッションハイジャックと連携して、より深刻な被害を引き起こす恐れがあります。したがって、これらの攻撃手法に対して総合的な対策を講じることが必要不可欠です。企業はこれらの脅威を理解し、包括的なセキュリティ対策を実施することを検討しましょう。

包括的なセキュリティ戦略の提案

セッションハイジャックや関連するセキュリティ脅威に対抗するには、個別の対策だけでは不十分といえます。重要となるのは、全体を見渡した包括的なセキュリティ戦略を構築することです。

まず、定期的なセキュリティ診断を実施し、システム内の脆弱性に対して早期かつ迅速に対応することが求められます。脆弱性の放置は、攻撃のリスクを高めるだけでなく、被害の規模を拡大させる可能性もあります。

また、従業員へのセキュリティ教育も欠かせません。全従業員が最新のセキュリティ脅威について理解し、日常業務において適切な対策を講じられる体制を整えることが必要です。

さらに、最新のセキュリティツールや技術を導入し、未知の脅威に対しても迅速に対応できる環境の整備も重要です。これらの対策により、セッションハイジャックを含むさまざまなセキュリティリスクに対して、企業全体のセキュリティを強化できます。

6.まとめ

セッションハイジャックは、現代のインターネット社会における深刻なセキュリティ脅威です。そして、企業に対しては、この脅威に対処するための包括的な防御策が求められています。

セキュリティ脅威からシステムを守るためには、セッションハイジャックに対する理解と対策だけでなく、フィッシングやSQLインジェクションといった関連脅威に対する理解と対策も必要不可欠です。これらを総合的に組み合わせたセキュリティ戦略を構築しましょう。

また、定期的なセキュリティ診断や従業員教育も、重要な取り組みです。組織全体でセキュリティ意識を高め、未知の脅威にも柔軟に対応できる体制を整えることにつながります。