著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

ネットワークを構築していくなかで「ルーター」が果たしている役割をご存じでしょうか。昨今では「ルーター=Wi-Fi」という認識が広まりつつあり、本来の役割を理解している人はそれほど多くありません。

本記事では、ルーターの役割を踏まえて、ルーターに実施すべき基本的なセキュリティ対策について解説します。具体的な手順や注意点についてもまとめましたので、セキュリティの強化を図りたい方はぜひ参考にしてください。

1. ルーターセキュリティとは

ルーターのセキュリティ対策を考えていく上で重要となる、ネットワークセキュリティの基本的な考え方や、ルーターにおけるセキュリティ脅威について解説します。

ネットワークセキュリティの基本的な考え方

コンピューターで扱うデータは、そのままでは第三者に見られたり、改ざんされたりする危険性があるため、データを保護する仕組みが必要です。ネットワークセキュリティは、機密性、完全性、可用性の3要素をバランス良く担保する必要があります。

| 要素 | 説明 | 例 |

|---|---|---|

| 機密性 | 許可された対象にのみ情報にアクセスさせる | ・ファイアウォールにて特定ユーザーのみにアクセスを制限する ・通信データを暗号化し、他者から盗み見られないようにする |

| 完全性 | 情報が第三者によって改ざんされず過不足なく保持される | ・デジタル署名によってデータの改ざん有無を担保する |

| 可用性 | 許可された対象が情報にいつでも自由にアクセスできる | ・ネットワーク機器の冗長化によって機器のダウン時のサービスを担保する |

ITセキュリティは機密性に注力される傾向がありますが、完全性や可用性の観点も損なわれないようにしなければなりません。特に、機密性に注力すると可用性が損なわれやすい点に注意してください。

ルーターのセキュリティ脅威

機密性、完全性、可用性を脅かすリスクの一例は以下のとおりです。

通信を妨害・傍受されてしまうリスク

ネットワークトラフィックや通信経路上では、通信妨害や傍受される危険性があります。暗号化されていない通信やセキュリティレベルが低い暗号は、情報漏えいの要因のひとつです。適切なセキュリティ対策をしていなければ、顧客情報や機密情報などの重要なデータの漏えいにつながり、企業の信頼や信用の低下を招くおそれがあります。

不正アクセスによりデータ改ざんやデータ破壊されてしまうリスク

第三者による不正アクセスが起こり、重要なデータを改ざん・破壊される危険性もあります。情報の改ざんや破壊は業務の混乱を招き、これまでの取引が白紙になるなど、甚大な機会損失に発展するおそれがあります。

IDやパスワードが漏えい、不正利用されてしまうリスク

IDやパスワードが第三者に漏れてしまうと、なりすましや不正利用のリスクが高まります。従業員のIDを使って基幹システムへ侵入し、データが盗まれるおそれがあるため、構築環境を問わず通信を保護するセキュリティ対策が必要です。

ウイルスやマルウェアへの感染リスク

ウイルスやマルウェアへの感染は、1台であっても感染すると、そこから波状的に広がり、ネットワークでつながるほかの機器にも多大なる影響を与えます。最悪の場合、社内ネットワークを超えて外部へも広がり、知らず知らずのうちに攻撃に加担してしまいかねません。

2. ルーターとスイッチの違い

ルーターとスイッチは、どちらもデータを目的のデバイスに届ける役割をもちます。現在、ほとんどのスイッチはルーティングも可能で、ルーターにもスイッチングが行えるものがあります。そのため、大きな枠組みではスイッチもルーターもほぼ同じネットワーク機器といえ、境界が曖昧になっています。しかし、それぞれの役割は細かいレベルでは異なります。

スイッチは社内ネットワークで使用され、コンピューターやプリンターなどのデバイス同士がデータを送受信できるようにします。通常、データをどのデバイスに送るかを判断するために、データパケットと呼ばれる情報の宛先アドレスを見ます。

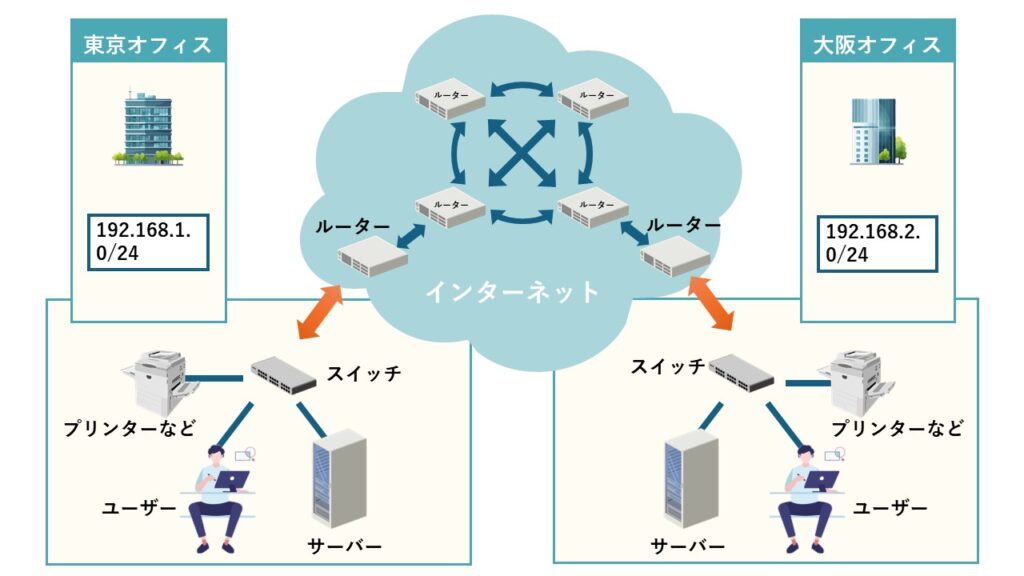

一方で、ルーターの役割は遠く離れたネットワーク同士をつなぐことです。例えば、東京オフィスのネットワークと大阪オフィスのネットワークのように、広い範囲のネットワーク(WAN)をつなぎます。

簡単にいうと、スイッチは近距離でデバイス同士をつなぐ機器で、データのやり取りを助けることが役割です。ルーターはインターネット全体へのアクセスを提供し、異なるネットワーク間でデータを送り届ける役割を担うため、ネットワーク設計の際に配置される箇所が異なってきます。

セキュリティ対策の違い

上述したとおり、ルーターは外部ネットワークとの接続を管理し、スイッチは内部通信を効率的に行う役割を果たします。そのため、セキュリティ対策はそれぞれの役割に合わせて適切に行わなければなりません。

ルーターは、主に外部からの不正なアクセスを防ぐために、ファイアウォールや特定のルール、ポリシーを定めるアクセス制御リスト(ACL)を設定してセキュリティを強化します。

一方、スイッチはファイアウォールをすり抜けてきたウイルスや、外部から接続されたUSB、従業員によるヒューマンエラーを検知するセキュリティスイッチなどを導入してセキュリティを強化します。

3. ルーターのセキュリティ強化のポイント

ルーターのセキュリティを強化していくために知っておくべき技術の仕組みについて解説します。

データの暗号化

ルーターでは、数学の理論を利用した暗号技術により、適切な鍵を持っている人だけが元データを見られるように制限したり、データが改ざんされていないことを保証したりする仕組みを構築できます。ルーターでは、共通鍵暗号と公開鍵暗号と呼ばれる暗号方式によって暗号化が実現されています。

共通鍵暗号

通信する相手と鍵を共有し、お互いが同じ鍵で暗号化・復号を行う暗号方式です。共通鍵暗号で使用する暗号アルゴリズムは高速である点が特徴です。しかし、初めてめてやり取りする相手と安全に鍵を共有することが難しいほか、通信する相手ごとに異なる鍵を用意する必要があるため、広範囲に展開しにくい問題があります。

公開鍵暗号方式

公開鍵暗号方式では2つの鍵を使用します。2つの鍵の一方は秘密にする必要があり、もう一方は公開します。2つの鍵のうち自身が保持する鍵を秘密鍵と呼び、誰でも入手可能な状態にする鍵が公開鍵です。

公開鍵暗号は、共通鍵暗号と比較するとアルゴリズムにおける計算量が多いため、速度が求められる場面ではそのまま使うことができません。そのため、ネットワーク上のトラフィックの暗号化・復号では、最初に公開鍵暗号を使って通信相手と安全に鍵を共有し、以降は共通鍵を使って高速に処理するというハイブリッド方式が用いられています。

安全なセッションを確立させる方法

離れた拠点に設置されたコンピューター同士がインターネット経由で通信する場合、暗号化されていないデータをそのまま流すと、盗聴により漏えいしてしまうおそれがあります。

データを保護する方法として暗号を使用するように、インターネット上を流れるデータも暗号化することで、安全なセッションの確立が可能です。この仕組みをVPN(Virtual Private Network)と呼びます。

VPNの種類には、拠点間を接続する「サイト間VPN」と、自宅から職場に接続する「リモートアクセスVPN」の2種類の形態があります。

VPNの種類については以下の記事で詳しく解説しています。

外部ネットワークからの不正アクセスを防ぐ方法

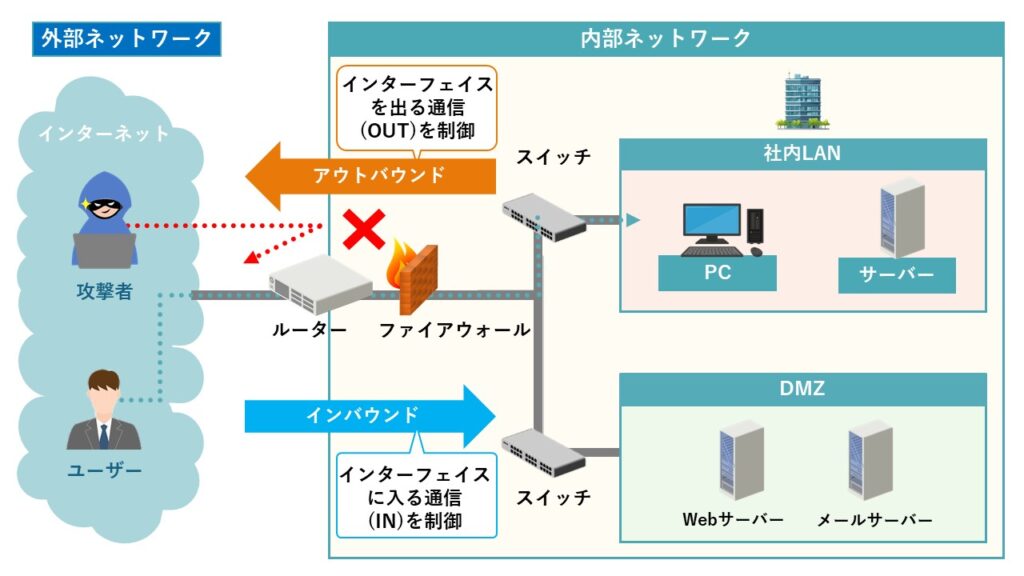

ネットワークセキュリティで最も代表的な装置が、ネットワーク上でIPアドレスやTCP/UDPなどのプロトコルに対して通信制御を行う「ファイアウォール」です。

ファイアウォール

ファイアウォールは外部ネットワークと内部ネットワークの境界に設置され、特に外部ネットワークから内部ネットワークに対するインバウンド通信を制限するために使用されます。

外部ネットワークから内部ネットワークへの通信は、万が一システムに侵入された場合に、ほかの内部システムへ侵入されるリスクがあります。そのため、DMZ(非武装地帯)と呼ばれるネットワークを構築し、Webサーバーやメールサーバーなどの公開サーバーを配置します。DMZから内部ネットワークへの通信を許可しないよう制限すれば、内部ネットワークへの侵入を防ぐことが可能です。

ファイアウォールなどを外部・内部・DMZのように境界に設置し、それぞれのネットワーク間のアクセスをコントロールする考え方を「境界型セキュリティ」と呼びます。

しかし近年では、境界型セキュリティのみでは、境界を越えて不正アクセスされた場合にセキュリティを守れない点が指摘されており、すべてのアクセスを信頼せず攻撃されることを前提とした「ゼロトラストネットワーク」の考え方が主流となりつつあります。

ファイアウォールについては以下の記事で詳しく解説していますので、ぜひご覧ください。

ゼロトラスト

ゼロトラストは、社内ネットワークであってもすべてのユーザー、デバイス、アプリケーションを信用しないという原則にもとづいています。「信頼しない、常に検証する」という考え方で、ネットワーク内外に関わらず、すべてのアクセス要求を厳格に認証・検証して最小限のアクセス権を与えることを指します。

ルーターでゼロトラストセキュリティを適用するためのポイントは以下のとおりです。

・厳格な認証と検証

ルーターを通過するすべてのトラフィックに対して、厳格な認証プロセスを実施し、ユーザーやデバイスの正当性を確認します。これには、マルチファクター認証の使用が含まれます。

・最小限のアクセス権限

ユーザーやデバイスが必要とする最低限のアクセス権限のみを付与し、不要なアクセスを制限します。不正アクセスやデータ漏えいのリスクを最小限に抑えるのに役立ちます。

・セグメンテーション

ネットワークを複数のセグメントに分割し、ルーターでセキュリティポリシーを適用して、異なるセグメント間の不正な通信を防止します。

・継続的な監視と分析

ルーターを通過するトラフィックを継続的に監視し、異常なパターンや不審な行動を検出することで、脅威に素早く対応できるようにします。

・暗号化

送受信されるデータを暗号化して、機密情報の傍受や改ざんを防ぎます。

ルーターにゼロトラスト原則を適用することで、ネットワーク全体のセキュリティを強化し、内部からの脅威や外部からの侵入試みに対してより効果的に防御できます。

ゼロトラストは概念であり、決まった実装方法はありませんが、以下にゼロトラストネットワークの構成要素の一例をまとめています。

| 構成要素 | 説明 |

|---|---|

| ID管理のためのシングルサインオンと多要素認証 | ・ユーザーIDと権限をディレクトリにて一元管理 ・さまざまなアプリケーションとSAML連携しアプリケーション使用ごとにIDを検証 ・IDとCredentialが漏えいした場合に備え、多要素認証を導入 |

| デバイス管理のためのエージェント | ・端末の種類やOS/パッチ適用状況、導入ソフトウェアなどを収集 ・会社セキュリティポリシーを守らない場合はアクセス制限などに反映 |

| ネットワークセキュリティ監視 | ・IDS/NGFWやネットワークの振る舞い検知の仕組み ・検知したイベントをSIEMに送信 |

| SIEMによるセキュリティログの集中管理 | ・ネットワーク/サーバー/アプリケーション/クラウド含めた各種サービスから多様なログを収集し不正なアクティビティを検知し、ポリシーに反映 |

| サクセス認可のポリシーサーバ | ・ID検証や端末、セキュリティログなどさまざまな要素からリアルタイムにリソースへアクセス許可を判断しネットワークに適用 |

ACL(アクセス制御リスト)

ファイアウォールにおける最も基本的な機能がACLによるパケットフィルタリングです。ACLは制御対象のパケットの発信元/送信元IPアドレスやTCP/UDPポート及び、それらの許可/拒否からなるルールの集合体であり、ACLの一つひとつのルールをACE(Access Control Entry)と呼びます。

ACLは一般的に、ファイアウォールのインターフェースから見て、パケットが入る方向もしくは出る方向に適用されます。

ACLについては以下の記事で詳しく紹介しています。

ネットワークへのアクセス時の制御

端末やユーザーがネットワークへ接続する際のコントロールをつかさどるAAA(Authentication Authorization Accounting)、その実装に重要な役割を果たすプロトコルであるRADIUS/TACACS+が、ネットワークで実際にどのように動作するのかを解説します。

| Authentication(認証) | ネットワークに接続される端末やユーザーの身元(Identity)が正しいものであるかを、その対象しか持ち合わせていない固有の情報(パスワード、証明書など)で照合する。 |

| Authorization(認可) | ネットワークに接続された端末・ユーザーに対してVLANやACLの割り当てによるアクセス権限や、操作権限など適切なリソースの使用を割り当てる。 |

| Accounting(アカウンティング) | ネットワークに接続された端末・ユーザーがどの程度の時間・量のデータを送受信したかなど、ネットワーク使用状況を監査ログとして取得する。ネットワークサービス事業者は課金のための情報として使用する。 |

一般的に企業ネットワークにおいては、所属しているユーザー・端末のActive Directoryによる認証や、アンチウイルスソフトなど、端末のセキュリティ技術導入状況などを踏まえた粒度の細かいアクセス制御をネットワークレベルで実現するために、AAAの技術を用いています。AAAの技術を用いると、以下のようなソリューションを実装できます。

- 端末に配布した証明書を用いて、端末のネットワーク接続の認証を行い、適切なアクセスポリシー(通信を許可する範囲)を適用する。社内のどの拠点からアクセスしても同じアクセスポリシーが適用される。

- アンチウイルスソフトウェアのインストールや、OSのアップデート適用など、企業のセキュリティポリシーに合致しない端末のアクセス制限をする。

- 訪問者のために一時的なインターネットアクセスをポータルで割り当てる。

- ネットワーク機器の遠隔操作において、各個人に割り当てられたユーザー名/パスワードを使用し、ユーザーごとに役割に応じて実行可能な操作・コマンドを制限する。

無線LAN(Wi-Fi)のセキュリティ対策

無線LANのセキュリティは認証、暗号化、鍵管理の3本柱で成り立っています。

認証

認証には複数の方法があり、Open System認証、Shared Key認証が代表的です。

Open System認証は、接続にきたクライアントが同じくOpen System認証を採用していれば誰でも受け入れる方式です。

Shared Key認証は、認証する側と認証されるクライアント側の間で事前に取り決めていたものと同じパスワードを、クライアントが利用しているかどうかをチェックすることで認証を行います。

暗号化

暗号化を実施しておくと、送信した信号が盗み見られたとしても、読んだ人には何も意味をなさない文字の羅列となるため、信号の内容まで知られてしまうリスクを低減できます。

無線LANフレームのFrameBodyを暗号化するには、いくつかの暗号化アルゴリズムを選択できますが、通常はAES-CCMP(AES-GCMP)が採用されています。過去に使用されてきたWEP、CKIP、TKIPは、いずれもすぐに解読できてしまう手法が発見されました。

AES-CCMP(AES-GCMP)であれば絶対に暗号が解読されないとは言い切れませんが、少なくとも現時点では、解読に成功したという事例はありません。

鍵管理

「鍵」とは、暗号化を実施する際に使用する暗号鍵と、暗号文を受信した人が解読するときに使う復号鍵のことです。これらの鍵を配布して管理するときに、あらかじめ両者に配り、以降はずっと同じものを使い続けるのか、あるいはその都度動的に生成して使うかの、2つの方法を採ることができます。

前者は、WEPを固定的に使う場合や、WEPの使用を前提とするShared Key認証を実施する場合が当てはまります。ずっと同じパスワードを使い続けていると、いつか辞書攻撃などにより侵入者に突破されてしまうリスクが高いため推奨されません。

動的に生成するのは、事前共有鍵(Pre-shared Key/PSK)を使う場合や、ネットワーク認証を使う場合が当てはまります。いずれも認証完了時に、ユーザーごとに一時的に有効な鍵を渡すことで実現します。その鍵を利用できる無線LANセッションには有効期限が定められており、期限が来たら再度認証作業を実施して新しい鍵を作らなければなりません。30分おきなどの短時間で鍵を更新することで、鍵の解読を試みている侵入者に十分な準備の時間を与えず、より安全性の高い状況を作り出せます。

4. セキュリティ強化の手順と最新の脅威の把握

セキュリティ対策は、対象のシステムやデータなどの資産に対するリスクの大きさや、費用対効果にもとづいて実施するべきです。基本的なセキュリティ対策の流れは以下のとおりです。

| 保護対象(資産)の洗い出し ↓ 脅威と脆弱性を調査 ↓ リスク対策の策定 |

このプロセスによって重要な資産に適切なセキュリティ対策を施すとともに、優先度の低い資産に対してはコストをかけず、リスクを受容するという判断もします。より具体的な手順をみていきましょう。

①現状分析と計画

- ルーターの現在のセキュリティ設定とネットワーク環境の調査し、脆弱性やセキュリティギャップを特定

- 脆弱性から生じるリスクの評価と優先順位付け

- リスクを軽減するためのセキュリティ強化計画を策定

②ファームウェアの更新

- ルーターのファームウェアを最新の安全なバージョンに更新し、既知のセキュリティ脆弱性を修正

③不要なサービスの無効化

- 不必要なサービスや機能を特定し、特にリモート管理やWPS(Wi-FiProtectedSetup)などを無効化する

④強固な認証設定

- ルーターのデフォルトユーザー名とパスワードを変更し、強固な認証情報に更新

- 必要に応じて、追加の認証レイヤーとしてマルチファクター認証などを設定

⑤アクセス制御の適用

- ルーターにACLを適用して、不正なアクセスや不要なトラフィックをフィルタリング

⑥セキュリティ監視とログ管理

- ログ監視ツールを導入し、監視機能、検索機能、アラート機能、レポート機能を活用

- ログ管理システムを導入し、ログの収集、保管、監視、分析・レポートの機能を適切に活用

⑦定期的なセキュリティチェック

- ウイルス対策や不正検知プログラムの導入

- 従業員全員に定期的な情報セキュリティ教育を実施し、社員全体でセキュリティ意識を高める

ネットワーク機器の脅威や脆弱性の情報収集

ネットワークエンジニアの仕事で脅威・脆弱性の情報収集は重要です。特に注意が必要なのは、ネットワーク機器の脆弱性が発見された場合の対応です。最新情報を収集し、必要に応じて修正パッチやワークアラウンド(一時対策)を速やかに検討する必要があります。

日本国内においてはJPCERTコーディネーションセンターがオープンソースやサーバー、ソフトウェア、ネットワーク機器も含めたさまざまな製品の脆弱性の情報や、最新のセキュリティ脅威を公開しています。また、使用している製品のベンダーからの一次情報も併せて取得する必要があります。

5.まとめ

ルーターのセキュリティ強化のポイントについて解説しました。ルーターのセキュリティ強化には、機密性、完全性、可用性をバランス良く担保していくことが重要です。

しかし、不正アクセスは日々進化しているため、完全に防止することは困難といえます。常にゼロトラストの意識を持ち、あらゆる脅威に対応できるようセキュリティチェックを徹底しましょう。