著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

近年、リモートワークやハイブリッドワークなどを導入する企業が増えており、柔軟な働き方を実現できるようになりました。その一方で、サイバー攻撃は多様化しており、どの企業においてもセキュリティを担保した上で働くことが基本となっています。

PEAPは、WiFi環境のセキュリティを高められるプロトコルです。PEAPを実装することで、データのやり取りを安全に実施できます。そこで本記事では、PEAPの認証の仕組みや特徴について解説します。PEAPを導入する際のポイントも解説しますので、参考にしてください。

1. PEAPとは

PEAP(Protected Extensible Authentication Protocol)とは、WiFi環境のセキュリティを強化できるプロトコルです。PEAPは、EAP(Extensible Authentication Protocol=拡張認証プロトコル)の通信速度や柔軟性に加え、TLS(Transport Layer Security)を使った安全なトンネルを組み合わせることで、通信の安全性を確保します。

PEAPが登場した背景

従来は、EAPを使用して自宅や外出先などから社内の情報にアクセスしていました。しかし昨今のサイバー攻撃の増加に伴い、多くの企業が社内のセキュリティを見直すことになりました。特に従業員がオフィスの内外問わずにWiFiに接続することは、重大なセキュリティリスクにつながります。PEAPを使えば、セキュリティを確保しつつ、安全に通信を行うことが可能です。

EAPとは

EAPとは、複数の認証方式をサポートするプロトコルのことです。EAPでは、TLSやワンタイムパスワード、MD5-challengeなどの方式がよく使われています。

EAPの詳細について下記の記事で解説していますので、こちらを参考にしてください。

TLSとは

TLSとは、インターネット上でデータの機密性・完全性を保護することを目的としたプロトコルのことです。TLSは、公開鍵認証やハッシュ化、共通鍵暗号などの機能を搭載しており、安全性の高い通信を実現できます。

TLSの詳細について下記の記事で解説していますので、こちらを参考にしてください。

2. PEAPの仕組み

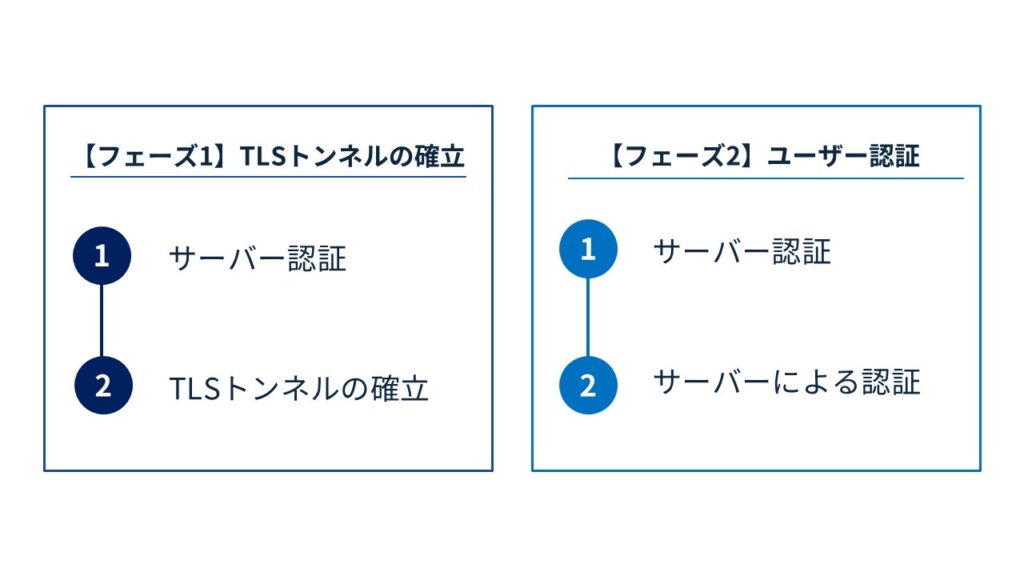

PEAPの認証プロセスは、大きくTLSトンネルの確立とユーザー認証の2つのフェーズで構成されています。それぞれの仕組みについて解説します。

【フェーズ1】TLSトンネルの確立

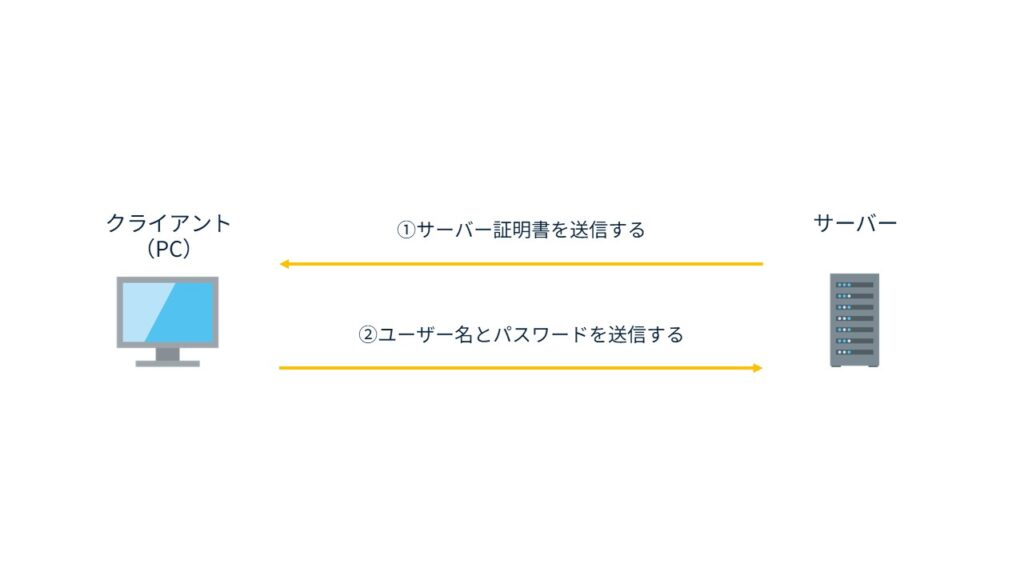

TLSトンネルを確立する流れは、下記のとおりです。

①サーバー認証

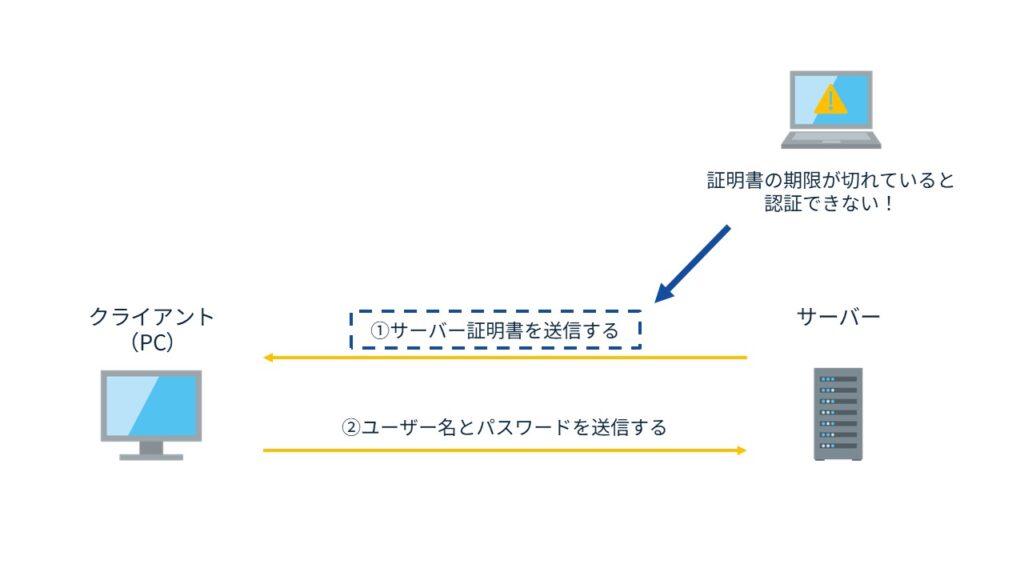

サーバーがクライアントにTLS証明書を送り、クライアントは送付された証明書を検証します。まずは、サーバーの信頼性を確認します。

②TLSトンネルの確立

サーバーの証明書を確認したら、クライアントとサーバーの間にTLSトンネルが作られます。TLSトンネルを確立することで、クライアントとサーバー間の通信が暗号化され、安全な通信路を確保することが可能です。

【フェーズ2】ユーザー認証

続いて、サーバーとクライアント間で認証を実施します。

①サーバー認証

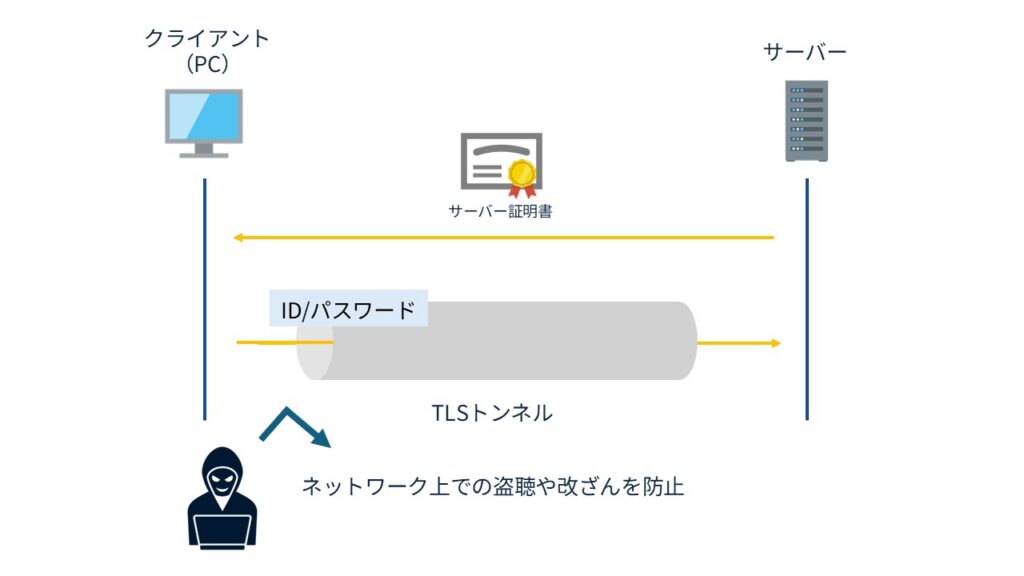

TLSトンネルが確立されたら、ユーザー名・パスワードといった認証情報をサーバーに送信します。サーバーへの送信は、フェーズ1で確立したTLSトンネル内で行われます。認証情報が保護された状態で送信できるため、盗聴されるリスクを低減することができます。

②サーバーによる認証

次に、サーバーはクライアントから受け取った認証情報を基に認証を行います。認証が成功すると、クライアントはネットワークにアクセスすることが可能です。PEAPでは、サーバーは受け取ったユーザー名とパスワードを内部のデータベースや認証サービスと照合し、正当なユーザーであることを確認する仕組みとなっています。

EAP-TLSとの違い

PEAPはEAP-TLSと混同されるケースが多く見られます。EAP-TLSでは、クライアントとサーバーの双方がTLS証明書を使用して相互に認証します。そのため、両方で証明書が必要となります。この証明書は、認証局(CA)によって発行されます。

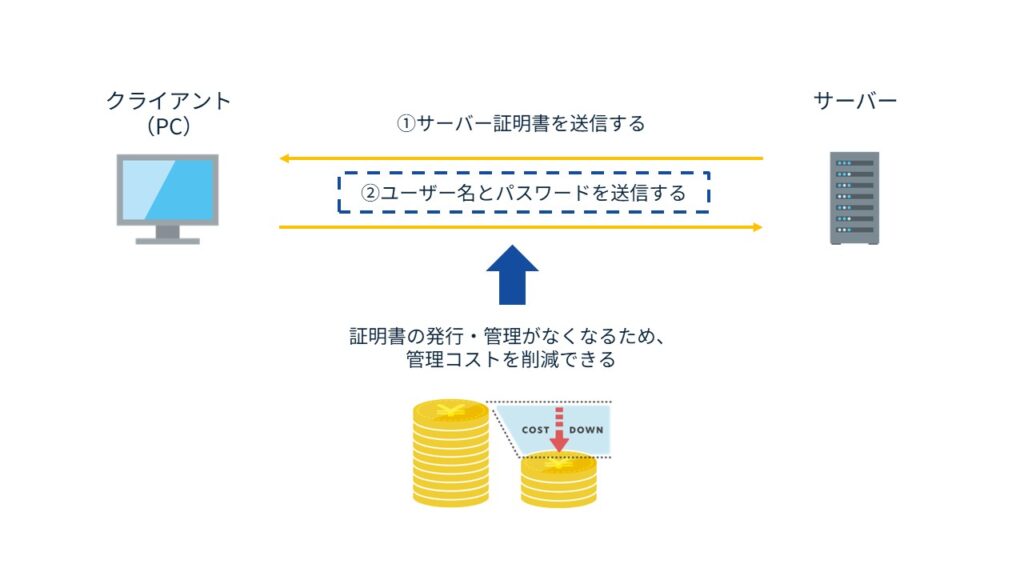

一方、PEAPでは、サーバーがTLS証明書を使用して認証を行い、クライアントは証明書を使用せずユーザー名とパスワードによる認証を行います。サーバー側にのみ証明書が必要となっており、クライアント側での証明書の準備は不要です。

PEAPとEAP-TLSの違いを下記にまとめましたので、参考にしてください。

| 名称 | PEAP | EAP-TLS |

| 認証方式 | サーバー証明書によるサーバー認証 + ユーザー名とパスワード認証 | クライアントとサーバーの相互認証(双方が証明書を使用) |

| クライアント証明書 | サーバー証明書のみ必要 | クライアントとサーバーの両方に証明書が必要 |

| セキュリティ | 高い(TLSトンネルでユーザー認証情報を保護できる) | 非常に高い(相互認証による強力なセキュリティ) |

3. PEAPの特徴・メリット

PEAPの特徴・メリットは、下記のとおりです。

- セキュリティを高められる

- 導入・運用を容易に実施できる

- さまざまな環境で適用できる

- 不正なサーバーに接続するリスクを軽減できる

それぞれの内容を詳しく解説します。

セキュリティを高められる

PEAPは、TLSトンネルによって認証情報を保護し、サーバー証明書を用いたサーバー認証を行います。認証プロセスがあることで、セキュリティを高められます。特に通信内容が暗号化されるため、ネットワーク上での盗聴や改ざんを防止できるのがメリットです。PEAPはユーザー名とパスワードなどの認証情報を安全に保護するため、企業や組織の無線LAN環境での利用に適しています。

導入・運用を容易に実施できる

先述したとおり、PEAPではクライアント側で証明書を用意する必要がありません。そのため、EAP-TLSに比べて導入や運用を容易に行えるのがメリットです。PEAPはサーバー側の証明書のみで運用できるため、クライアントは通常のユーザー名とパスワードで認証できます。

証明書の設定には時間・労力がかかります。たとえば証明書の発行や更新、管理などの業務が発生します。管理しているデバイスの数が多ければ多いほど、設定作業の工数は大きくなるでしょう。PEAPではクライアント証明書の発行や管理にかかる手間がなくなるため、管理コストの削減につながります。特に大量のデバイスを扱っている企業では、コスト削減の効果が大きくなるでしょう。

証明書の有効期限や更新作業、証明書を紛失した場合の再発行などの手間がないため、担当者の負担も軽減できます。

さまざまな環境で適用できる

PEAPは、企業の無線LAN、VPN、教育機関のWi-Fiネットワークなど、さまざまな環境で適用できるメリットもあります。PEAPは、WindowsやmacOS、Linux、iOS、Androidなど、さまざまなOSに対応しているのが特徴です。近年ではWindowsのPCだけでなく、モバイルデバイスやMacなど、異なるデバイスを使って業務を行っている企業が多く見られます。

PEAPは、OSやデバイス、ネットワーク環境に関係なく、幅広い環境で利用することが可能です。

不正なサーバーに接続するリスクを軽減できる

PEAPは、クライアントが不正なサーバーに接続するリスクを軽減できます。たとえば、中間者攻撃(MiTM攻撃)などを防止できます。中間者攻撃とは、二者間の通信に不正に割り込んでデータを盗聴・改ざんする攻撃のことです。攻撃者はデータの暗号化に用いられる公開鍵を盗み取ることで、情報の盗聴や改ざんを試みます。

PEAPでは、サーバー証明書を使用してサーバーの正当性を確認します。クライアントが偽のサーバーに接続することを防ぐことで、通信の安全性を確保できるのです。

4. PEAPを導入する際のポイント・注意点

PEAPを導入する際は、下記の4つを必ず実施しましょう。

- サーバー証明書の管理

- クライアント側の設定

- 従業員への教育とサポート体制の整備

- セキュリティ監査と継続的な監視

それぞれのポイント・注意点を詳しく解説します。

サーバー証明書の管理

PEAPでは、サーバー証明書を正しく管理することが特に重要です。 サーバー証明書は信頼された認証局(CA)から発行されたものでなければなりせん。証明書には有効期限があるため、期限切れ前に更新する必要があります。期限切れの証明書を使い続けると、クライアントはサーバーの信頼性を確認できず、接続できなくなる恐れがあります。

証明書の有効期限切れを防ぐためには、有効期限を定期的にチェックし、更新期限が近づいたら通知を受ける仕組みを作ると良いでしょう。たとえば、BashやPythonなどで簡単なスクリプトを作成すれば、有効期限が30日未満になったときにメールやチャットで通知を送るといった仕組みを作れます。

クライアント側の設定

PEAPはクライアント証明書が不要であり、ユーザー名とパスワードで認証を行います。ユーザー認証がパスワードに依存する形になるため、セキュリティを確保するためには強力なパスワードポリシーを導入することが重要です。加えて、定期的なパスワード変更を促す必要があります。推測しやすいパスワードを設定すると、不正アクセスのリスクが高まるため注意が必要です。

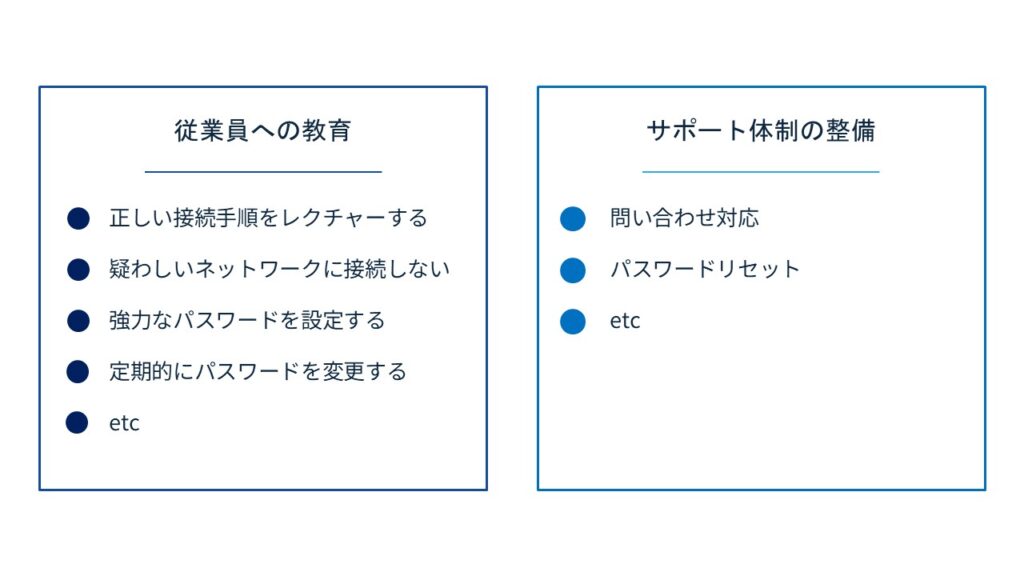

従業員への教育とサポート体制の整備

PEAPを導入する際には、従業員が適切にネットワークに接続できるようにするための教育とサポートを実施する必要があります。PEAPへの正しい接続手順や、疑わしいネットワークに接続しないようといった注意喚起を実施することが重要です。強力なパスワードを設定することや、定期的にパスワードを変更する重要性などの教育も実施すると良いでしょう。

特に大規模な企業では、従業員からの問い合わせに迅速に対応するためのヘルプデスク体制が重要です。接続の問題やパスワードリセットなどの問い合わせに対し、迅速に対応できるようにサポート体制を整える必要があります。

セキュリティ監査と継続的な監視

PEAPを導入した後も、セキュリティ監査や継続的な監視を行い、システムが適切に動作し、セキュリティが維持されているかを確認します。サーバー証明書の管理やパスワードポリシーが適切に運用されているかなど、定期的にセキュリティ監査を実施することがポイントです。

認証ログを監視し、不審な認証試行や失敗した認証の傾向を分析することで、セキュリティインシデントを早期に発見できます。サーバーやネットワーク機器を最新の状態に保ち、セキュリティホールがない状態を保つことも重要です。

まとめ

今回は、PEAPの仕組みや特徴、導入する際のポイントについて解説しました。PEAPは、サーバーがTLS証明書を使用し、クライアントはユーザー名とパスワードによる認証を行います。証明書を用意する手間がないため、導入・運用を行いやすいのがメリットです。

さらに、企業の無線LAN、VPN、教育機関のWi-Fiネットワークなど、さまざまな環境で適用でき、ネットワーク上での盗聴や改ざんを防止できます。PEAPを導入する際は、下記の4つを実施することが重要です。

- サーバー証明書の管理

- クライアント側の設定

- 従業員への教育とサポート体制の整備

- セキュリティ監査と継続的な監視

期限切れの証明書を使い続けると認証できなくなるため、特にサーバー証明書の有効期限は適切に管理しましょう。