著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

DX(デジタルトランスフォーメーション)が進む昨今、企業は常に進化するサイバー脅威に対抗しながら、限られたリソースの中で効果的なセキュリティ対策を実現する課題に直面しています。

企業のネットワークは、ファイアウォール、UTM(統合脅威管理ツール)、DLP(Data Loss Prevention)などのセキュリティ機能を備えた「ネットワークセキュリティ機器」によって守られています。しかし、これらの機器の選定、導入、管理には高度な専門知識と時間、コストを要します。

本記事ではネットワークセキュリティの基本と、それを支えるネットワークセキュリティ機器の役割と選択シナリオ、選定ポイントや主要製品の組み合わせまで、幅広く解説します。

1. ネットワークセキュリティの基本

ネットワークセキュリティ機器について解説する前に、ネットワークセキュリティの基本的な概念と重要性を理解しておきましょう。

ネットワークセキュリティとは

ネットワークセキュリティとはネットワーク上でのデータの安全を保ち、コンピューターやシステムをサイバー攻撃、ウイルス感染、情報漏えいなどの脅威から守るための対策を指します。

具体的には、不正アクセスの防止、データ保護、アクセス制御などが必要です。ネットワークセキュリティの主な目的は組織の情報資産の保護、そしてその信頼性と可用性の維持です。

ネットワークセキュリティの重要性

現代のビジネスはITとネットワークに大きく依存しています。顧客データや知的財産が外部へ漏えいすると、法的責任、信用失墜、経済的損失といった大きな問題に発展しかねません。

また、ネットワークの安全性が損なわれると、最悪の場合は事業が中断し、回復には多大なコストがかかります。法的な規制遵守の観点でも、ネットワークセキュリティは必須です。適切なネットワークセキュリティ対策を実施すれば、企業はデジタル技術を安心して活用し、競争力を維持できます。

ネットワークセキュリティについては、下記の記事でも詳しく解説しています。

2. ネットワークセキュリティ機器の概要と主要な機能

では、ネットワークセキュリティ機器とはどのようなものでしょうか。ここでは、ネットワークセキュリティ機器の概要と機能を解説します。

ネットワークセキュリティ機器とは

ネットワークセキュリティ機器は組織のネットワークリソースを保護するためのセキュリティ機能を提供する機器です。

これらの機器は、前述したファイアウォール、UTM(統合脅威管理ツール)、DLP(Data Loss Prevention)などのセキュリティ機能を搭載しており、ネットワーク上のさまざまな脅威から企業の情報資産を保護する役割を担います。

これらのセキュリティ機能を組み合わせると、包括的かつ多層的(レイヤード)なセキュリティが実現できます。

UTM(統合脅威管理ツール)について詳しくは以下の記事で解説しています。

ネットワークセキュリティを実現する機能

ネットワークセキュリティを実現するための機能は多岐に渡りますが、主要なものは下記のとおりです。

| 機能 | 概要 |

| ファイアウォール | 不正アクセスを防ぎ、許可された通信のみを許可する |

| VPN(Virtual Private Network) | 安全なリモート接続を提供し、通信データを暗号化する |

| DLP(Data Loss Prevention) | 機密情報の外部流出を防止するための技術 |

| IDS/IPS(不正侵入検知システム/不正侵入防止システム) | 異常なトラフィックを検出し、攻撃を阻止する |

| UTM(統合脅威管理ツール) | 複数のネットワークセキュリティ機能を統合した装置 |

| NDR(Network Detection and Response) | ネットワークの異常を検出し、迅速に対応する |

| EDR(Endpoint Detection and Response) | エンドポイントの脅威を検出し対応する |

| MDM(Mobile Device Management) | モバイルデバイスのセキュリティ管理を行う |

| CASB(Cloud Access Security Broker) | クラウドサービスの利用の可視化・管理を行う |

| SIEM(Security Information and Event Management) | セキュリティイベントを収集・分析し統合的に管理する |

| SOAR(Security Orchestration, Automation, and Response) | セキュリティ運用を自動化し、インシデント対応を迅速化する |

| SASE(Secure Access Service Edge) | ネットワークとネットワークセキュリティ機能をクラウドベースで統合する |

3. ネットワークセキュリティ機器の役割とメリット

ネットワークセキュリティ機器は、前述したように、さまざまなセキュリティ機能を提供します。ここでは、具体的なネットワークセキュリティ機器の役割とメリットを解説します。

脅威の防御と検出

ネットワークセキュリティ機器は外部からの攻撃を阻止し、内部からの情報漏えいを防いで、企業のデータとシステムを保護します。IDS(不正侵入検知システム)/IPS(不正侵入防御システム)などは、ネットワークトラフィックを監視し、異常なパターンを検出して、早期に脅威を識別します。

IDS(不正侵入検知システム)/IPS(不正侵入防御システム)について詳しくは以下の記事で解説しています。

アクセス制御とデータ保護

VPN(Virtual Private Network)やDLP(Data Loss Prevention)の機能を搭載したセキュリティ機器は、遠隔地からの安全なアクセスを可能にし、機密データの不正な移動や漏えいを防止します。リモートワークが進む現代のビジネス環境においても、セキュリティの維持が可能です。

VPN(Virtual Private Network)について詳しくは以下の記事で解説しています。

インシデント対応とリカバリー

セキュリティインシデントが発生した場合、SIEM(Security Information and Event Management)やSOAR(Security Orchestration, Automation, and Response)などの機能を有するセキュリティ機器は、インシデントの迅速な解析と対応をサポートします。被害の拡大を防ぎ、迅速な復旧が可能です。

ネットワーク検出と対応

NDR(Network Detection and Response)は、ネットワーク全体のトラフィックを監視し、異常なアクティビティを検出するためのツールです。NDRは、ネットワーク内の脅威をリアルタイムで検知し、自動的に対応策を実行できます。

これにより、サイバー攻撃の早期発見と迅速な対処が可能となり、ネットワーク全体のセキュリティを強化します。

エンドポイント検出と対応

コンピューターやスマートフォン、タブレットなどエンドポイントデバイスのセキュリティ強化には、EDR(Endpoint Detection and Response)が重要です。EDRは、エンドポイントで発生するすべてのアクティビティを監視し、異常な挙動をリアルタイムで検出します。また、脅威が確認された場合、迅速な対応と隔離を行うと、被害の拡大を防ぎます。これにより、セキュリティインシデントの早期発見と迅速な対処が可能となり、企業のセキュリティ体制を強化します。

管理と運用の効率化

UTM(統合脅威管理ツール)やSASE(Secure Access Service Edge)などは、複数のセキュリティ機能を一つのプラットフォームで統合的に提供します。管理の複雑さを減少させ、運用の効率を大幅に向上させられます。

コンプライアンスへの対応

MDM(Mobile Device Management)やDLP(Data Loss Prevention)は、組織が個人情報保護法や業界特有のデータ保護に関する規制要件を遵守するために役立ちます。コンプライアンスリスクの低減と、企業ブランドの信頼性の維持が可能です。

クラウドセキュリティの強化

CASB(Cloud Access Security Broker)は、クラウドサービスの利用状況を可視化し、異常なアクティビティを検出します。これにより、企業はクラウド環境におけるリスクを迅速に特定し、対応できます。また、アクセス制御ポリシーを適用し、従業員が安全にクラウドサービスを利用できるようにします。

4. ネットワークセキュリティ機器の種類と選択シナリオ

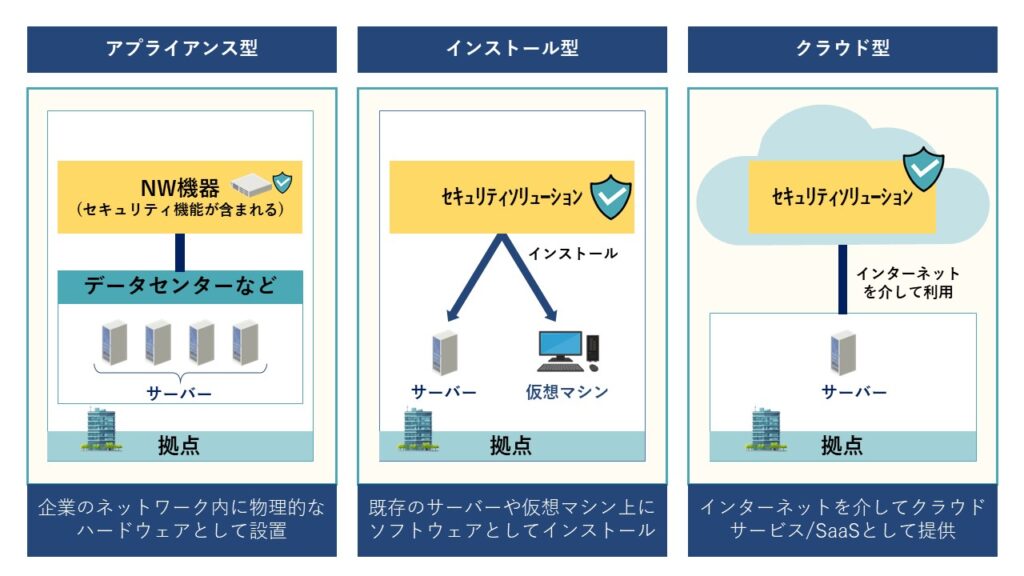

ネットワークセキュリティ機器は、提供パターンに応じて複数の種類があります。ここでは、ネットワークセキュリティ機器の種類と、種類ごとの選択シナリオを解説します。

アプライアンス型セキュリティ機器

アプライアンス型は、物理的なハードウェアとして提供され、企業のネットワークに直接接続されます。それぞれ専用のセキュリティ機能が組み込まれており、高いパフォーマンスと即時性が特徴です。

- メリット:パフォーマンスが高速で安定している、物理的にセキュリティを確保できる、直接的な制御が可能。

- デメリット:購入・設置が必要で高コスト、スケーラビリティの制限がある、メンテナンスが必要。

- 選定シナリオ:コストや管理リソースを確保できる大規模な企業やデータセンターで、高トラフィック処理と迅速なデータ処理が必要な場合に適している。

インストール型セキュリティ機器

インストール型は、既存のサーバーや仮想マシンにソフトウェアとしてインストールされるセキュリティソリューションです。高い柔軟性とカスタマイズ性が特徴です。

- メリット:低コストで導入可能、既存インフラとの統合が容易、カスタマイズ性が高い。

- デメリット:サーバーリソースを消費する、パフォーマンスがハードウェアに依存する、管理が複雑になる場合がある。

- 選定シナリオ:中小企業やスタートアップで、初期投資を抑えつつセキュリティを強化したい場合に適している。

クラウド型セキュリティ機器

クラウド型はクラウドサービスとして提供され、インターネット経由でアクセスできるセキュリティソリューションです。高いスケーラビリティと柔軟性が特徴です。

- メリット:スケーラビリティが高い、初期コストが不要、リモートアクセスが容易、継続的なアップデートとサポートが受けられる。

- デメリット:インターネット接続が必須、プライバシーの懸念がある、カスタマイズが制限される。

- 選定シナリオ:リモートワークが多い企業や、迅速なスケーラビリティが必要なスタートアップ、運用コスト削減をめざす中小企業に適している。

5. ネットワークセキュリティ機器の選定ポイント

ネットワークセキュリティ機器は、さまざまなベンダーから提供されています。ここでは、ネットワークセキュリティ機器の選定ポイントについて解説します。

セキュリティ要件とビジネス目標の明確化

まず、対処すべきセキュリティ脅威と必要な機能を明確にします。たとえば、データ保護が重要な企業であれば、暗号化とデータ損失防止機能が必要です。また、ビジネスの成長に伴うトラフィック量や新技術への対応も考慮し、将来的に機能を拡張できる機器を選ぶとよいでしょう。

性能要件とコストのバランス

ネットワークの規模やトラフィックに合った性能を持つ機器を選ぶ必要がありますが、初期コストや運用コストも重要です。TCO(Total Cost of Ownership=ソフトウェア・ハードウェアなどの設備投資や維持管理にかかる費用の総額)を最小限に抑えられるソリューションを選びましょう。

クラウド型は初期投資を抑えられますが、カスタマイズの自由度に制限があるといったデメリットもあります。要件とコストのバランスの検討が重要です。

拡張性と互換性

ビジネスの成長に合わせて、セキュリティも拡張・進化が必要です。クラウド型は高い柔軟性があり、新しい機能や容量の追加が容易にできます。新しい機器をスムーズに統合できるよう、既存のITインフラとの互換性の確認が必要です。

具体的な選定シナリオ例

ネットワークセキュリティ機器を選定する際には、企業のニーズに応じたシナリオの考慮が重要です。どのようなケースでどの機能を選定すべきかを解説します。

VPN選定シナリオ

リモートアクセスが頻繁に行われる企業では、高度なVPN(Virtual Private Network)機能を備えたネットワークセキュリティ機器が適しています。

近年はリモートワークやモバイルワークの普及により、外部からの安全なアクセスを保証し、データのセキュリティ確保が求められます。VPN(Virtual Private Network)は、遠隔地の従業員が企業のネットワークリソースに安全にアクセスするため、データの暗号化と安全な通信経路の提供が可能です。

UTM選定シナリオ

複数の拠点を持つ大企業や、広範囲にわたるITインフラを管理する組織には、一元的な管理が可能で拡張性の高いUTM(統合脅威管理ツール)が適しています。

UTM(統合脅威管理ツール)は、ファイアウォール、アンチウイルス、スパムフィルタリング、IDS(不正侵入検知システム)/IPS(不正侵入防御システム)など、複数のセキュリティ機能を一つのツールに統合し、統合的なセキュリティを確保できます。

クラウド型セキュリティ機器選定シナリオ

クラウドファーストの戦略を取るスタートアップや中小企業には、クラウド型セキュリティ機器が適しています。

クラウド型セキュリティ機器はサービスとして提供されるため、スケーラビリティが高く、初期投資が少ないのが特徴です。また、クラウドプロバイダーがアップデートやメンテナンスを行うため、リソースが限られる組織でも効果的なセキュリティ対策を実施できます。

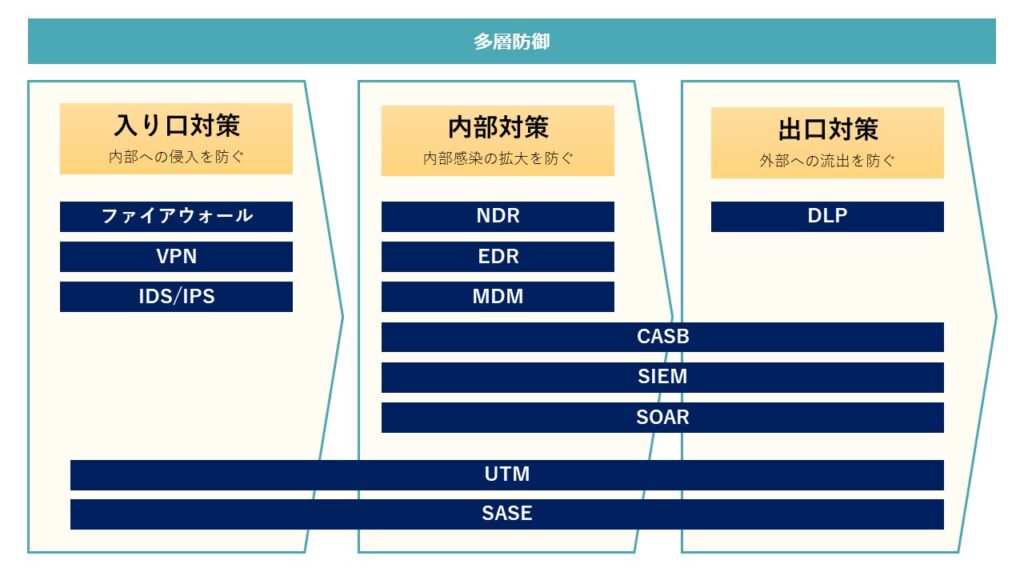

6. レイヤードセキュリティを実現するための組み合わせ方法

昨今、多くの企業がセキュリティレベルを維持するためにレイヤードセキュリティを導入しています。ここでは、その組み合わせ方法を解説します。

レイヤードセキュリティとは

レイヤードセキュリティ(多層防御)とは、複数の防御層を重ねてネットワークと情報システムを保護する方法です。単一のセキュリティ対策ではなく、複数の層が連携して侵入を防ぎ、被害の拡大を防止します。ハードウェア、ネットワーク、アプリケーション、エンドポイント、データ、IDなど、さまざまな要素への対策を施します。

効果的なレイヤードセキュリティの構築方法

効果的なレイヤードセキュリティを構築するには、防御層の戦略的な組み合わせが不可欠です。物理的なセキュリティ対策から始め、ネットワーク、アプリケーション、エンドポイントなど各レベルで対策を実施します。各層を保護する技術を選定し、かつそれぞれが補完しあう関係が望ましいでしょう。

たとえば、EDR(Endpoint Detection and Response)やMDM(Mobile Device Management)と、データの暗号化やDLP(Data Loss Prevention)を併用すると、デバイスとデータの両方を保護できます。

また、複数のセキュリティ機能が統合されたUTM(統合脅威管理ツール)の導入も、多層的な防御ができるので、おすすめです。

まとめ

本記事ではネットワークセキュリティの基本と、それを支えるネットワークセキュリティ機器の役割と選択シナリオ、機器の選定ポイントやレイヤードセキュリティの実現方法を解説しました。

ネットワークセキュリティは、現代のデジタル社会においてビジネスを成長させるために必要不可欠な技術です。ネットワークセキュリティ機器を効果的に組み合わせれば、より強固なセキュリティを確保できます。