著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

近年、多くの企業で不正侵入やサイバー攻撃といったセキュリティインシデントによる被害事例が報告されています。「IPS(不正侵入防御システム)」は、ネットワークを監視し、セキュリティインシデントの早期発見を可能とするツールです。外部からの不正侵入や内部からの脅威に対して、自動的に遮断する機能を備えています。さらに、複数の製品と組み合わせることで、高いセキュリティを確保できます。

本記事では、IPSの機能やほかのセキュリティ製品との違い、導入する際のポイントについて詳しく解説します。企業のセキュリティ担当者や、IPSの導入を検討している方は、ぜひ参考にしてください。

1. IPSとは

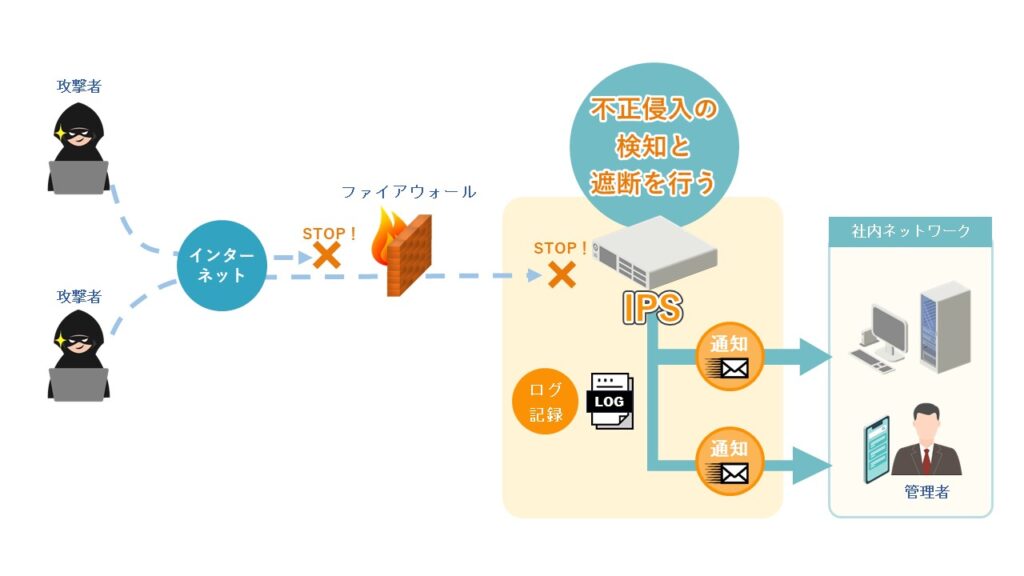

IPSは「Intrusion Prevention System」の略で、日本語では「不正侵入防御システム」と呼ばれます。通信パターンによって不正侵入や攻撃を検知し、自動的に遮断する役割を担うセキュリティ製品です。

IPSはOS、ミドルウェアに対する不正侵入を防御するもので、ファイアウォールのようなネットワークレベルでアクセス制御をするものとは異なります。さらに「WAF(Web Application Firewall)」のようなアプリケーションに対する検知、遮断を行うものでもありません。両者の中間に位置する脆弱性に対して、有効なセキュリティ機能を提供するのがIPSの大きな役割です。

さらにUTM(Unified Threat Management)と比較すると、UTMはIPSの機能を含んではいるものの、IPSのほうが特定のサイバー攻撃に対するセキュリティに特化しています。

2. IPSの基本的なセキュリティ機能

IPSはネットワーク監視、不正侵入の検知と遮断、不正侵入を検知した際の通知機能、ログ記録機能を備えています。IDS(不正侵入検知システム)とは異なり、検知だけではなく不正侵入の自動的な遮断も行う点が大きな特徴です。

この章ではIPSの基本的な機能について解説します。

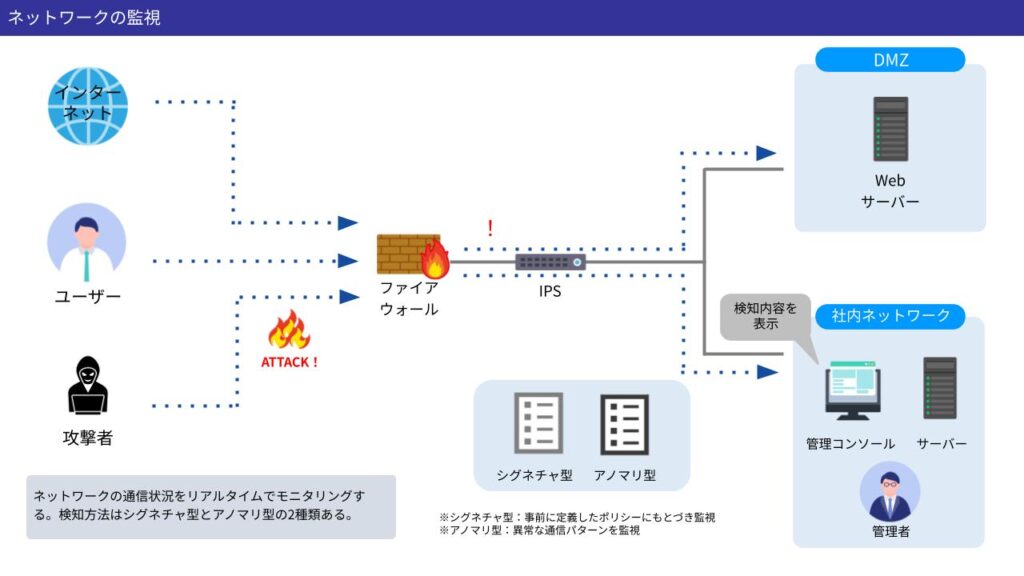

ネットワークの監視

IPSは、ネットワークの通信状況をリアルタイムで監視する機能を備えています。

攻撃者による不正アクセスやサイバー攻撃を即座に検知できるため、社内ネットワークに対して影響を及ぼす前に、適切な防御措置を講じることが可能です。

IPSが不正侵入を検知する方法には、事前に定義したポリシーにもとづく「シグネチャ型」と、異常な通信パターンにもとづく「アノマリ型」の2種類があります。

不正侵入の検知と遮断

IPSは、定義したポリシーにもとづきネットワークトラフィックを分析し、不正侵入を検知した場合に遮断を行います。

自動で遮断まで行うため、即時性が高い点がIPSのメリットです。さらに、異常な動作やパターンを検知するアノマリ型の検知機能により、未知の攻撃に対応しやすい特徴もあります。ただし、一時的に発生したイレギュラーな通信も遮断することがある点には注意しなければなりません。

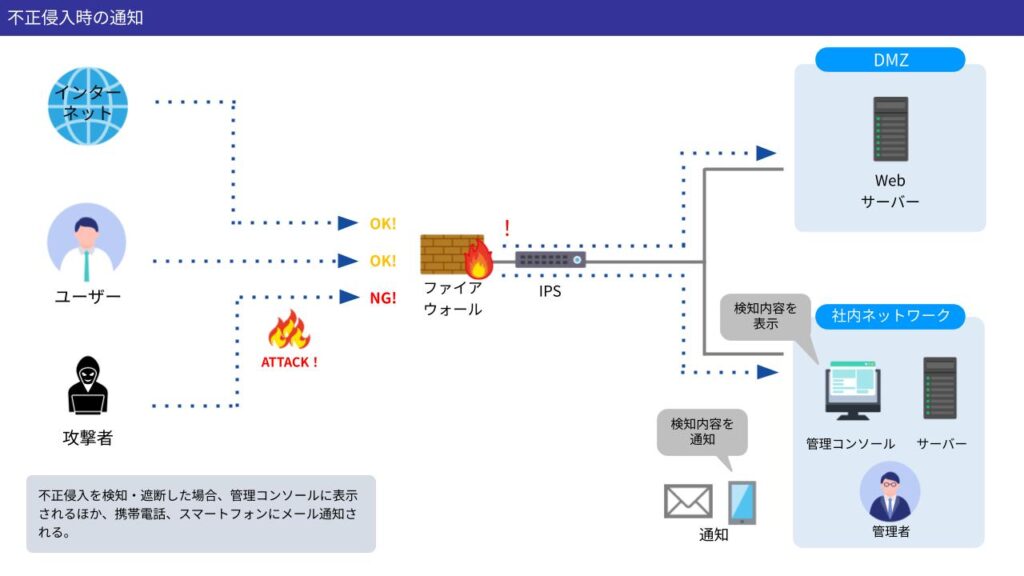

不正侵入時の通知

IPSは不正侵入を検知して自動で遮断した際に、管理者へ通知する機能も備えています。管理者は不正侵入が起こったことをすぐに把握でき、迅速に対応できるため、攻撃による損害を最小限に抑えられます。

不正侵入が発生した場合は、管理コンソールで確認できるほか、メールやスマートフォンですぐに通知を受け取ることが可能です。

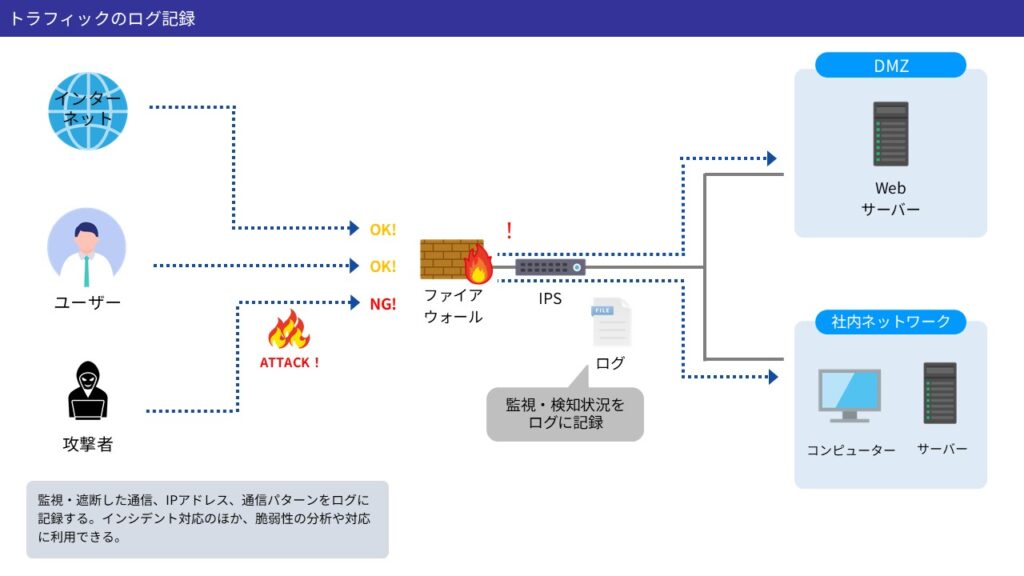

トラフィックのログ記録

IPSは、ネットワークを通過するトラフィックをログとして記録する機能も持ち合わせています。このログ記録機能は、セキュリティイベントの監査や分析、継続的な改善に不可欠な情報源となります。

特に不正侵入を検知した場合、どのようなトラフィックが遮断されたのか、攻撃の源となったIPアドレスは何か、攻撃に利用された手法やパターンは何かといった情報がログとして保存されます。

この機能により、インシデントの対応だけではなく、セキュリティの脆弱性を特定し、将来的な攻撃を防ぐための施策の立案が可能です。

3. IPSの構成・設置場所

IPSは監視対象により設置場所が変わります。主な設置場所は以下の3箇所です。

- ネットワークの境界

- 内部ネットワーク

- インライン配置

この章ではIPSの構成・設置場所について解説します。

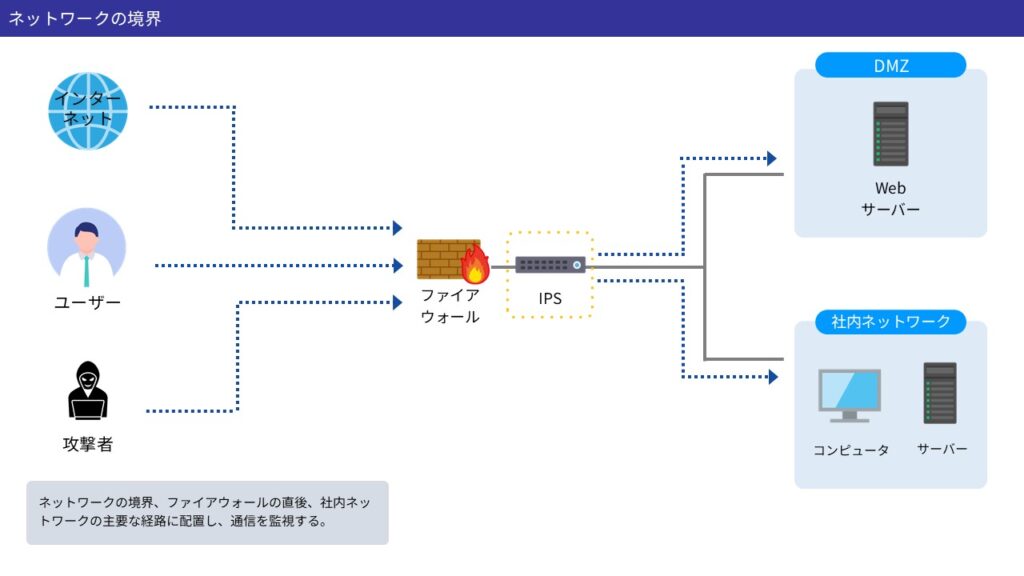

ネットワークの境界

一般的に、IPSはファイアウォールの直後、もしくは社内ネットワークの入り口部分に設置され、ネットワークへの不正アクセスをリアルタイムで検知し、遮断します。

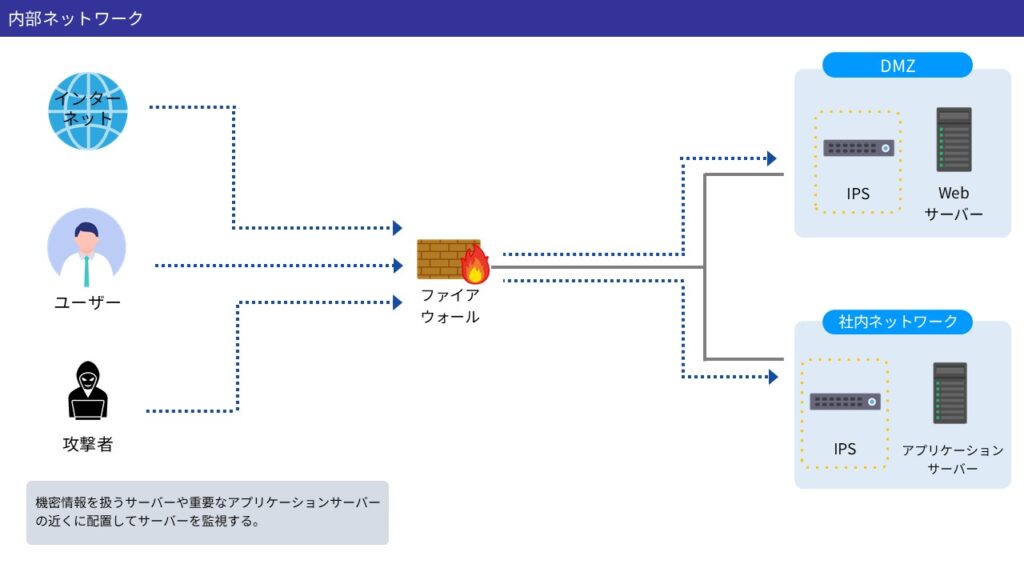

内部ネットワーク

特定の内部ネットワークセグメントや重要なサーバーの前段にIPSを配置して、内部からの脅威やネットワーク内のトラフィックを監視・制御することもあります。

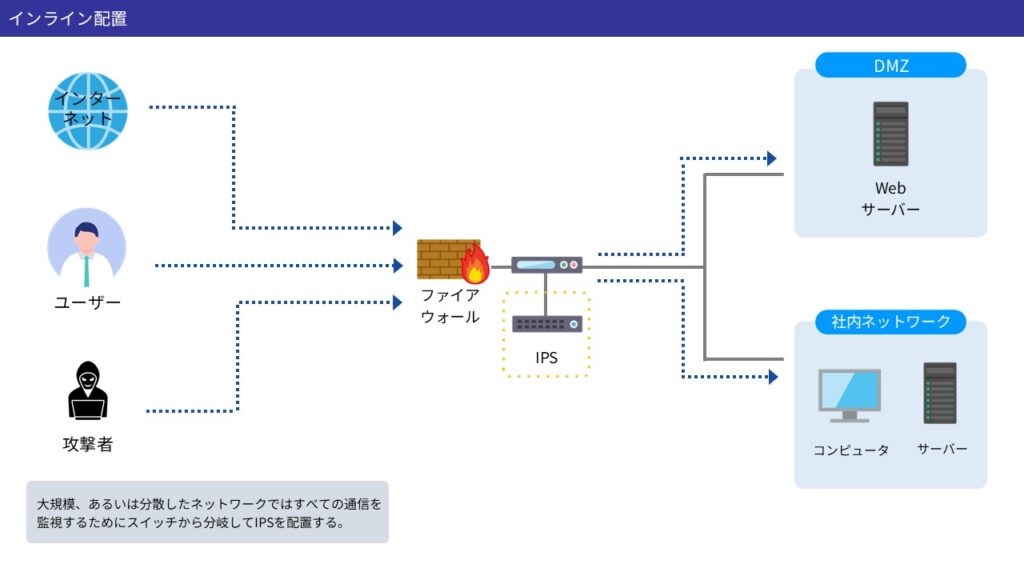

インライン配置

IPSは、しばしばインラインモードで配置され、すべての通信がIPSを通過するようにします。これにより、悪意のあるトラフィックをリアルタイムで遮断することが可能です。しかし、ネットワークのパフォーマンスに影響を与える可能性もあるため、設置に際しては適切な設定が必要です。

4. IPS製品を導入する際のポイント

IPS製品を導入する際に考慮すべきポイントは以下のとおりです。

- 導入目的の明確化

- 運用にかかる負荷

- 未知の攻撃に対する対応策

- 拡張性

それぞれのポイントについて詳しく解説します。

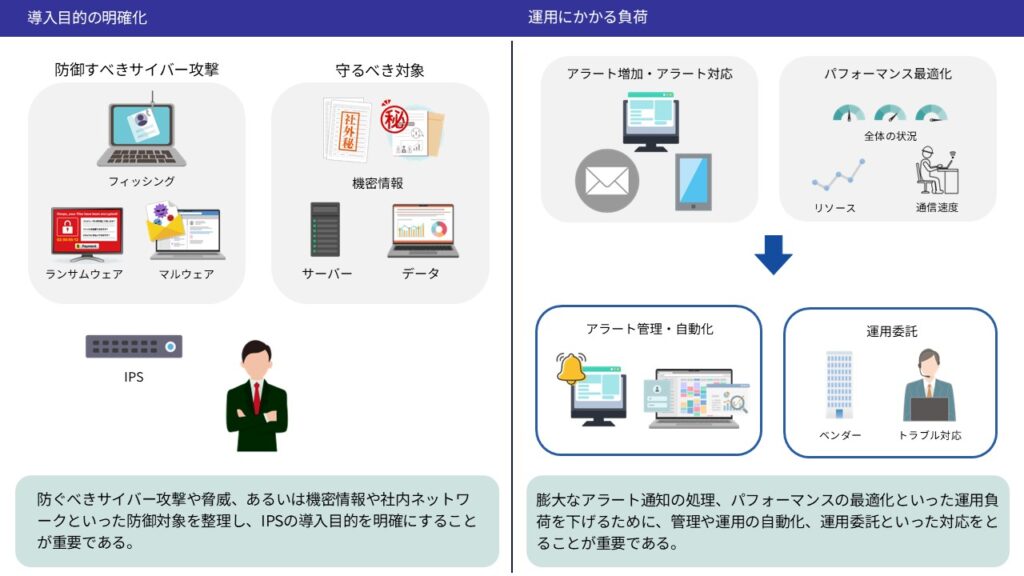

導入目的の明確化

IPSを導入する際は、どのような脅威を防ぎたいのか、何を守りたいのかなど、導入目的を明確にすることが重要です。目的が不明確な場合、本来防御したい攻撃を定義できず、不正侵入を許してしまうおそれがあります。

運用にかかる負荷

IPSから発せられるアラートの量は膨大になることがあります。そのため、アラート管理には、継続的な労力を必要とします。また、IPSはネットワークパフォーマンスに影響を与える可能性もあり、パフォーマンス監視と最適化を定期的に行わなければなりません。

こうした運用負荷を軽減するためには、アラート管理を自動化したり、外部ベンダーに運用を委託したりして、負荷軽減を図ることが重要です。また、初期コストだけではなく、長期的にかかる運用コストも見据えて導入を検討する必要もあります。

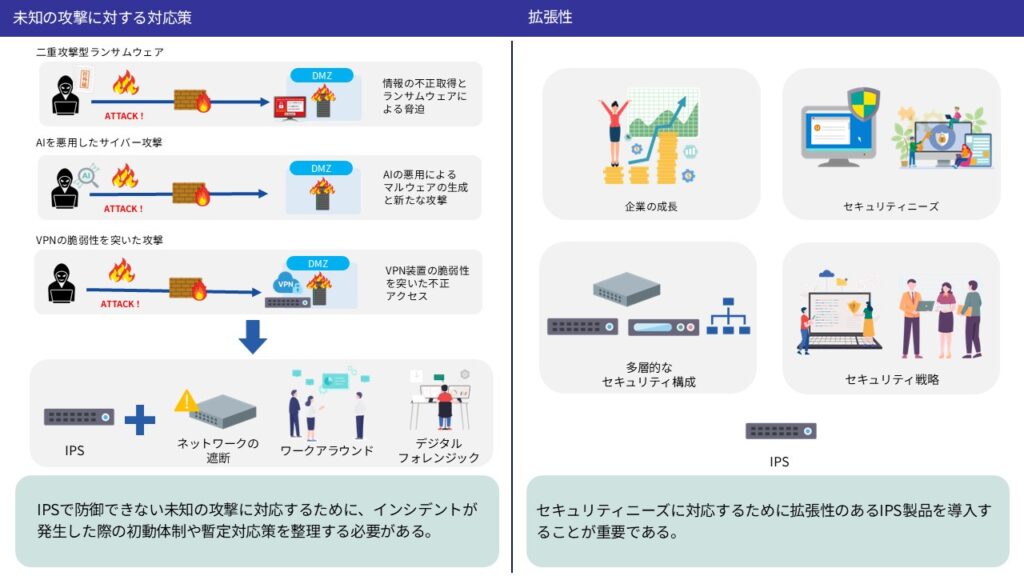

未知の攻撃に対する対応策

IPSはすべての不正侵入を防御できるとは限りません。そのため、IPSでは防止できないセキュリティインシデントを想定して対応策を決めることが重要です。具体的には、インシデントが発生した場合の初動体制や暫定対応策が該当します。暫定対応策には、すべてのネットワーク通信の遮断、ワークアラウンドによる業務継続方法、証拠保全の手順などが含まれます。

拡張性

IPSを導入する際は、企業の成長や技術の進化に伴って変化するセキュリティニーズに対応可能な、拡張性のある製品を選定しなければなりません。IPSは一般的にほかのセキュリティ品と連携して使用するため、現在使用しているセキュリティ製品との互換性や、将来的なセキュリティ戦略を見据えて選定しましょう。

5. IPSとほかのセキュリティ製品の効果的な構成

IPSはネットワークセキュリティにおける重要な役割を果たしますが、多様化するセキュリティ脅威に対処し、統合的なセキュリティを確保するためには、IPSとほかのセキュリティ製品を組み合わせることが重要です。

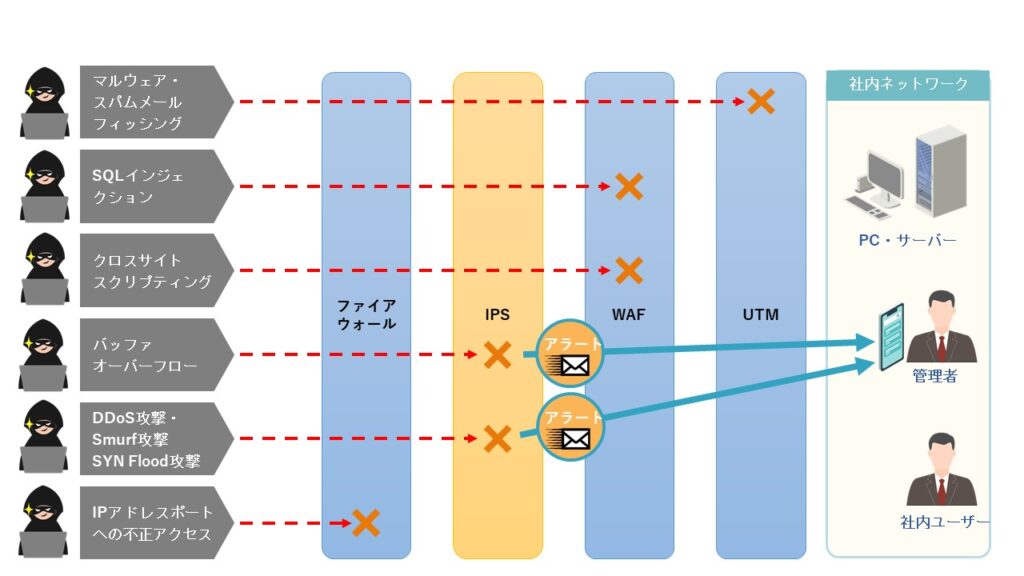

IPSで防止できる攻撃と防止できない攻撃

IPSには防止できる攻撃と防止できない攻撃があります。具体的には、IPSはバッファオーバーフローやDDoS攻撃、Smurf攻撃、SYN Flood攻撃を検知し、防御する能力を備えています。一方で、IPSで防止できない、マルウェアやSQLインジェクションなどの攻撃については、WAF(Webアプリケーションファイアウォール)や、UTM(統合脅威管理ツール)、あるいは次世代ファイアウォール(NGFW)、ウイルス対策ソフトなどを組み合わせて使用することを検討しましょう。

次章では、IPSとほかのセキュリティ製品との構成について、詳しく紹介します。

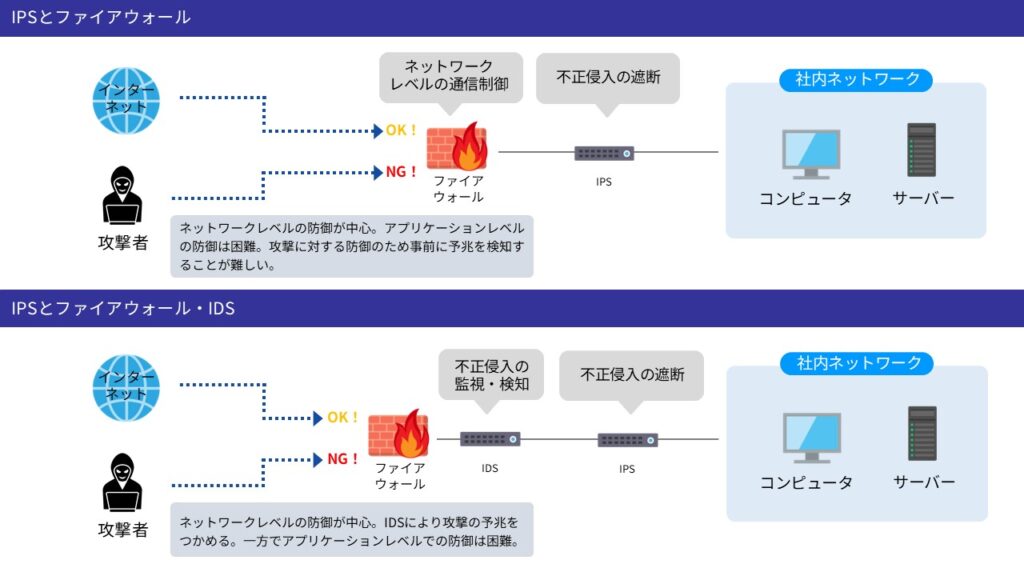

IPSとファイアウォール

IPSとファイアウォールを使用する場合、ファイアウォールは主にネットワークレベルの通信制御を行い、不正なアクセスを遮断します。一方IPSは、アプリケーションレベルの通信制御を行い、特定の攻撃や不正なトラフィックパターンを検知し、遮断します。この組み合わせは、IDSがないため事前の予兆を掴むことは困難です。ただし、不正侵入の防御を目的とするのであれば、この構成で基本的な要件は満たせます。

IPSとファイアウォール・IDS

上記にIDS(侵入検知システム)を組み合わせることで、不正侵入の監視と検知能力が向上します。IDSで監視と検知を行い、ファイアウォール、IPSで遮断を実施します。この構成はアプリケーションの防御も可能ですが、アプリケーション固有の脆弱性に対する直接的な保護には、WAFなどの導入が必要です。そのため、ウイルス対策ソフトの導入やアプリケーションのバグフィックス、脆弱性パッチの適用を定期的、もしくは緊急に行うことをあわせて検討しましょう。

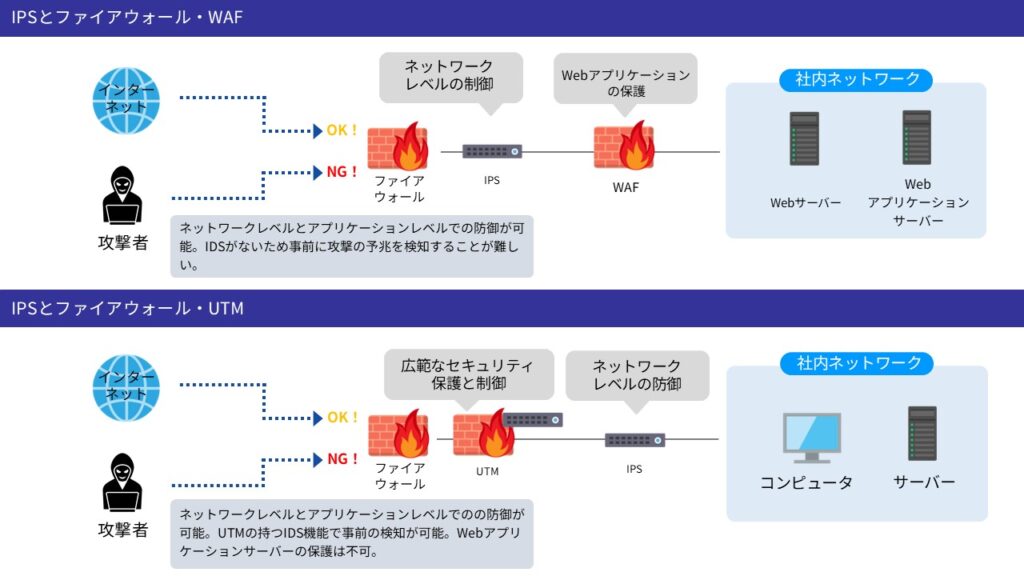

IPSとファイアウォール・WAF

ファイアウォール、IPS、WAFの組み合わせは、ネットワークレベルからアプリケーションレベルまで幅広い通信制御が可能です。WAFはWebアプリケーションの保護に特化していますが、この構成ではIDSが含まれないため、リアルタイムな監視には限界があります。そのため、IPSとWAFがそれぞれ異なるレベルでログ収集やログ解析を定期的に行う必要があります。

また、WAFはサーバー側、主にWebアプリケーションの防御を目的としているため、クライアント側の端末を防御するにはUTMなど、より包括的なセキュリティを提供する製品の導入が必要です。

IPSとファイアウォール・UTM

ファイアウォール、IPS、UTMを組み合わせた場合、社内ネットワークにあるリソースに対して高いセキュリティを確保できます。UTMは、URLフィルタリング、アンチウイルス、アンチスパム機能など、複数のセキュリティ機能を一つのソフトウェアに統合しているため、幅広いセキュリティ脅威に対して一元的な防御を提供します。一方で、異なる種類の脅威に対して包括的な保護を実現するためには、IPSやファイアウォールと相互に補完し合い、組み合わせて使用することが大切です。

例えば、ファイアウォールでネットワークの入口を守り、IPSでより高度な脅威を検知して防ぎ、UTMを通じてセキュリティ管理の簡素化や追加の保護機能を実現します。

適切に組み合わせることで、従業員の不正操作や誤操作にもある程度対応でき、自社の資産と情報の保護が可能です。

まとめ

今回はIPSの機能や導入時のポイント、ほかのセキュリティ製品との組み合わせ例を解説しました。

IPSは検知から遮断まで自動的に行うため、即時性が高くセキュリティを強化するのに有効です。しかし、IPSはすべての不正侵入を防げるわけではありません。IPSでは防御できない攻撃もあり、ポリシーによっては誤検知するおそれもあります。そのため、ほかのセキュリティ製品と組み合わせることが重要です。

IPS導入時には、対象とする不正侵入を明確にするとともに、運用にかかる負荷や未知の攻撃を受けた際の対応方針を決めておくなど、さまざまな事項を検討しましょう。ぜひ本記事の内容を参考に、IPSの導入を検討してください。