著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

近年、サイバー攻撃の手口は多様化しており、インターネットを介したDoS攻撃や、不正アクセスなどの攻撃も増えています。インターネットへの接続が当たり前となっている状況で高度なサイバー攻撃を防ぐためには、端末側でのエンドポイントセキュリティだけでなく、インターネットゲートウェイでのセキュリティ対策も重要です。

本記事では、インターネットゲートウェイの機能やセキュリティ面での役割、課題について詳しく解説します。

1. インターネットゲートウェイとは

「ゲートウェイ」とは、異なるネットワークを中継する役割を持つ機器を指します。つまり、インターネットゲートウェイとは、インターネットと内部のネットワークの中継点として機能する機器のことです。

本章では、インターネットゲートウェイの役割について詳しく解説します。

インターネットゲートウェイの基本的な役割

インターネットゲートウェイの主な役割は、プライベートIPアドレスとグローバルIPアドレスの変換です。

プライベートIPアドレスとは、内部ネットワーク内でのみ利用できるIPアドレスです。内部ネットワークにある端末がインターネットとの通信を行う際には、プライベートIPアドレスを、インターネット通信に使えるグローバルIPアドレスに変換する必要があります。

セキュリティ面での役割

インターネットゲートウェイには、通過する通信を監視し、不正な通信を防ぐ役割もあります。内部ネットワークとインターネットの境界で不正な通信を検知し、遮断することで、内部ネットワークの安全性を確保します。

近年、インターネットを介したDoS攻撃(Denial of Service attack/サービス拒否攻撃)や不正アクセスなどが増加しており、従来の端末側のみのセキュリティ対策では十分に対応しきれない状況です。こうした背景により、インターネット通信の中継点でのセキュリティ対策の重要性が高まっています。

2. インターネットゲートウェイの構成ガイド

企業では、インターネットゲートウェイに、ファイアウォールやUTMなど、通信を監視する機能を持つセキュリティ機器を設置することが一般的です。

ここでは、インターネットゲートウェイにファイアウォールを設置する場合の構成について説明します。

ファイアウォールの設置

ファイアウォールの役割は、外部からの不正アクセスを遮断することです。

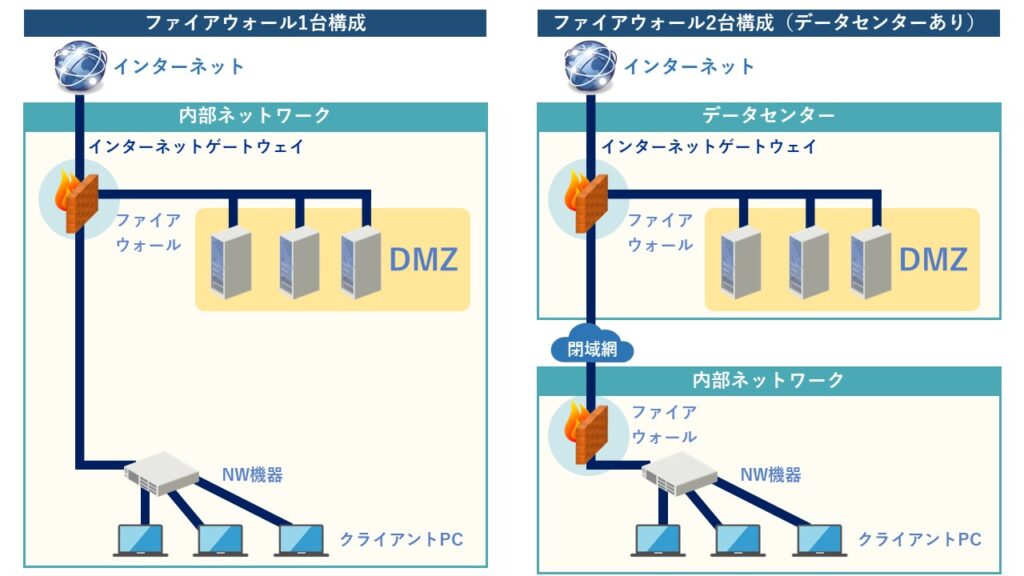

ファイアウォールは、1台構成か2台構成かによって、推奨される設置方法が異なります。

ファイアウォール1台構成

ファイアウォールが1台構成の場合、推奨される設置位置は、ゲートウェイの直後です。インターネットからのすべての通信がファイアウォールを通過することで、危険な通信が内部ネットワークに侵入することを防ぎます。

ファイアウォール2台構成

データセンターのようにWANを挟むケースや、DMZ(非武装地帯)を挟むケースでは、ファイアウォールを2台設置します。この場合は、ゲートウェイの直後と閉域網の直後に設置することが推奨されます。

DMZの設置

セキュリティ強化の観点から、DMZ設置も検討しましょう。DMZ(非武装地帯)は、外部からの直接的なアクセスが許可されるネットワーク領域です。セキュリティリスクが高いシステムを、内部ネットワークから分離する役割があります。

DMZに設置されるのは、Webサーバーやメールサーバー、DNSサーバー、プロキシサーバーなど、外部からのアクセスが許可されたサーバーです。これらのサーバーを内部ネットワークと切り離したDMZに設置することで、不正アクセスが発生した場合に、内部ネットワークにまで被害が広がることを防ぎます。

その他セキュリティ機器の設置によるセキュリティ強化

インターネットゲートウェイのセキュリティ強化を図るためには、ファイアウォールだけでなく、複数のセキュリティ層を設けることが重要です。具体的には、IDS(侵入検知システム)、IPS(侵入防止システム)の導入が挙げられるでしょう。

ファイアウォールは、事前に定めたルールに従って送信先や送信元の情報を判別し、許可された通信のみを通過させます。一方、IDSとIPSは、通過するパケットの中身を監視します。これらの機器を組み合わせることで、より強固な保護が可能です。

3. インターネットゲートウェイとNATゲートウェイの違い

インターネットゲートウェイと混同されやすい仕組みに、NATゲートウェイがあります。

NATゲートウェイの役割は、インターネットゲートウェイと同様に、プライベートIPアドレスをインターネット上で通信可能なグローバルIPアドレスに変換することです。

ここでは、インターネットゲートウェイとNATゲートウェイの違いを解説します。

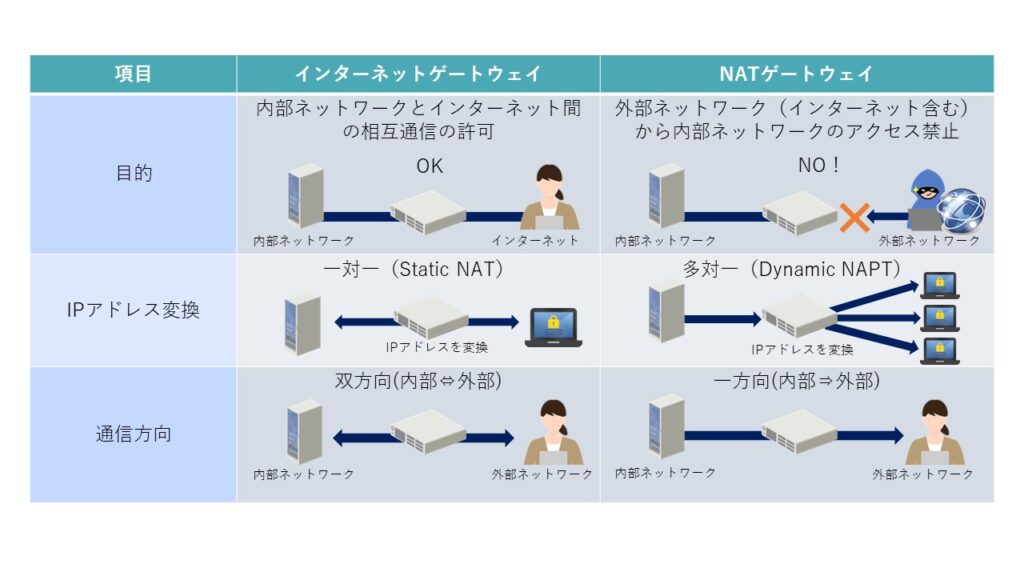

目的

インターネットゲートウェイとNATゲートウェイはどちらも、プライベートIPアドレスを外部に非公開化することを目的としています。外部から内部のIPアドレスを隠すことで、不正アクセスのリスクが減少します。

IPアドレス変換

インターネットゲートウェイは、1つのプライベートアドレスを1つのグローバルアドレスに変換します。

一方、NATゲートウェイは、複数のプライベートIPアドレスを1つのグローバルIPアドレスに変換します。これにより、内部ネットワーク内の複数の端末が、単一のグローバルIPアドレスを共有してインターネットにアクセスできます。

通信方向

インターネットゲートウェイを通過する通信は、インターネットと内部ネットワークの双方向で可能です。一方、NATゲートウェイにおいて、通信は内部からインターネットへの一方向のみです。

そのため、インターネットへのアクセスは許可して、インターネットからのアクセスを遮断する場合には、NATゲートウェイが適しています。

4. インターネットゲートウェイの課題と解決策

インターネットゲートウェイを導入する際には、いくつかの課題が発生します。この章では、インターネットゲートウェイに関する2つの課題と、その解決策を解説します。

セキュリティ製品の脆弱性

セキュリティ製品の不適切な設定や古いソフトウェアの使用は、ネットワークの安全性を低下させ、攻撃者の侵入経路となるセキュリティホール発生の原因となります。定期的にソフトウェアやOSのアップデートを行い、常に最新のセキュリティ機能を維持することが大切です。

また、セキュリティの多層防御も効果的です。ネットワーク内に複数の防御層を設置することで、各セキュリティ製品の脆弱性を補い、内部ネットワーク全体の安全性を向上させられます。

通信速度の遅延

一度に大量のデータが流れると、ネットワーク内に混雑が生じて遅延が発生します。遅延が発生している場合は、まず何が通信速度のボトルネックとなっているかを調査しましょう。たとえば、インターネットゲートウェイがボトルネックである場合は、帯域幅を見直すことで、ネットワークの混雑を緩和できる可能性があります。

また、トラフィックの優先順位付けも重要です。速度遅延を起こしたくない重要なデータ通信を優先させることで、一定の通信速度を担保することが可能です。

あらかじめ決めた通信のみ、データセンターのネットワークを経由せずに、直接インターネット経由でアクセスさせるインターネットブレイクアウトの活用も有効です。

5. インターネットゲートウェイの選定ポイント

インターネットゲートウェイを選定する際には、いくつかのポイントを考慮する必要があります。

本章では、インターネットゲートウェイに設置するセキュリティ製品を選定するためのポイントを紹介します。

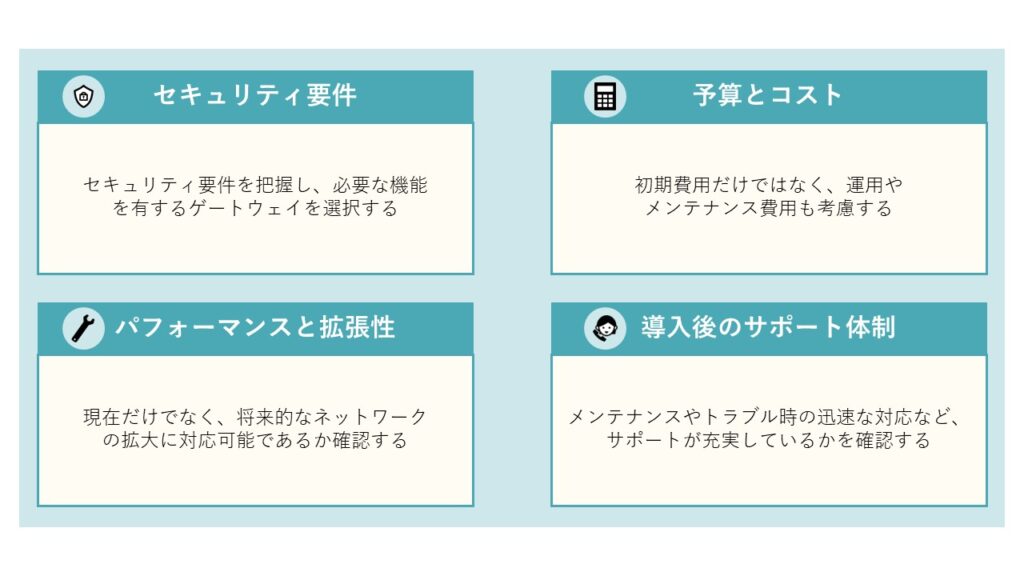

セキュリティ要件

インターネットゲートウェイのセキュリティ要件としては、インターネットから内部ネットワークに不正にアクセスされないこと、不正にアクセスされた場合には速やかに検知し、対策がとれるようにすることが重要です。

セキュリティ機器の導入段階で目標とする要件を理解し、それに基づいて必要な機能を有する製品を選定しましょう。

予算とコスト

セキュリティ製品のコストを算出する際には、購入費用をはじめとする初期投資だけでなく、運用やメンテナンス費用も考慮しましょう。

初期費用が低いからといって、必ずしも低コストとは限りません。運用コストやメンテナンス費用が高額であるケースもあるでしょう。特に、長期的な運用を想定している場合は、運用コストやメンテナンス費用が負担になることが考えられます。

予算とコストを総合的に評価して、コストパフォーマンスを最大化できるゲートウェイサービスを選定することが重要です。

パフォーマンスと拡張性

将来的なネットワーク拡大にも対応できる拡張性があるかどうかも重要です。

通信速度などのパフォーマンスや拡張性を評価して、最適なゲートウェイサービスを選ぶことで、ネットワークの効率と柔軟性を確保することにつながります。

導入後のサポート体制を確認する

信頼性の高いサポートサービスが提供されていることは、システムの安定性と可用性において重要です。サポートサービスの内容も確認しておきましょう。

たとえば、セキュリティ上の脅威が発生した際に、すぐに専門家の支援を受けられれば被害を最小限に抑えられます。

まとめ

インターネットゲートウェイは、内部ネットワークとインターネットをつなぐ重要な中継点です。プライベートIPアドレスをグローバルIPアドレスに変換することで、外部との通信を可能にします。また、ファイアウォールやUTMなど通信を監視する機能を持つインターネットゲートウェイを設置することで、内部ネットワークを保護できます。

最新のサイバー攻撃は日々進化しており、ファイアウォール単体で完璧に防止することは困難です。サイバー攻撃の手法やトレンドを常日頃からチェックし、あらゆるタイプの攻撃に対応できるよう複数のセキュリティ製品を併用することで、包括的なセキュリティ対策を実現できます。通信環境や抱える課題に合わせて、セキュリティの多層防御や、帯域幅の最適化も検討しましょう。