著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

IEEE802.1xは有線LANや無線LANに接続する際の認証プロトコルとして幅広く使用されています。不特定多数のデバイスの許可がない社内ネットワークへのアクセスを防ぐ重要な仕組みのひとつです。

EAP(Extensible Authentication Protocol)をベースとして複数のプロトコルがあり、環境に応じて最適な認証方法を選択する必要があります。

本記事ではIEEE802.1x概要、仕組みと機能、認証プロトコルの特徴、導入時のポイントを解説します。

1. IEEE802.1xとは

IEEE802.1xは、有線LANや無線LAN使用時の認証規格です。米国電気電子技術者協会(Institute of Electrical and Electronics Engineers)の頭文字をとってIEEEと表記されます。認証フレームワークを提供し、認証の仕組みや流れを定義するものです。

IEEE802.1xは、企業や教育機関のネットワークセキュリティを強化するために広く活用されています。たとえば、オフィス内の有線LANや無線LANにおいて、ユーザーやデバイスがネットワークに接続する際に認証を行い、不正アクセスを防止します。

IEEE802.1xの認証プロトコルはさまざまであり、プロトコルによって特徴があるため、正しい理解をしなければ重大なセキュリティインシデントにつながりかねません。IEEE802.1xにはさまざまなプロトコルの組み合わせがあると覚えておきましょう。

IEEE802.1xの機能

ネットワークIEEE802.1xの機能は3つあります。

- ネットワークアクセス制御

- ユーザーとデバイスの認証

- 動的VLAN割り当て

それぞれの機能について解説します。

ネットワークアクセス制御

IEEE802.1xを使用すれば、社内ネットワークアクセス時に認証を行い、セキュリティを強化できます。

特に無線LAN使用時はWEPキーの強度が低いと不特定多数の人たちにアクセスされるリスクが高まるため、アクセス制御が必要です。アクセス制御機能により、アクセスポイント接続時に認証を行い、一定時間ごとにWEPキーを更新して社内ネットワークへの不正アクセスを防げます。

ユーザーとデバイスの認証

IEEE802.1xは特定のユーザーやデバイスに対する認証を行えます。

接続したデバイスに対して認証を行うため、ネットワークの不正アクセスや不正利用を抑制できます。通常はIDとパスワードによる認証を行いますが、クライアント証明書を使用して、アクセス可能なデバイスを特定できるため、セキュリティ強度を高められます。

動的VLAN割り当て

IEEE802.1xには、認証後に動的VLANを割り当てる機能があります。

DHCP(Dynamic Host Configuration Protocol)と組み合わせる場合、初めにデフォルトVLANに対するIPアドレス割り当てを行い、認証後、動的にIPアドレスとVLANを再度割り当てられます。利用者をグループ化し、部署や目的に応じてIPアドレスとVLANを割り当てられるメリットがあります。

2. IEEE802.1xで使用する機器

IEEE802.1xは認証サーバー、オーセンティケーター、サプリカントから構成されます。それぞれの機器を解説します。

サプリカント

サプリカントは認証を受けるデバイス、もしくはデバイスにインストールされたソフトウェアです。

一般的にはインストールされたソフトウェアをサプリカントと呼びます。使用時にはサプリカントに対して認証プロトコルの設定が必要で、プロトコルによっては証明書のインストールも必要です。動的にIPアドレスを割り当てる場合はDHCP設定が必要な点に注意しましょう。

オーセンティケーター

オーセンティケーターは、サプリカントの認証要求を認証サーバーに中継する役割を担います。

オーセンティケーターに該当するネットワーク機器はスイッチや無線LANのアクセスポイントです。有線LANではスイッチがオーセンティケーターの役割を担い、無線LANの場合はアクセスポイントがオーセンティケーターの役割を果たします。

中継機能のほかにも、認証結果にもとづきアクセス制御を実施します。オーセンティケーターはIEEE802.1xに対応した機器を使用しなければなりません。

認証サーバー

認証サーバーは、サプリカントの要求に応じて認証を行うサーバーで、一般的にRADIUS(Remote Authentication Dial In User Service)サーバーと呼ばれます。

RADIUSサーバーは、FreeRADIUSのようなソフトウェアをインストールして構築する方法と、アプライアンス製品を利用する方法があります。一部の認証プロトコルを除き、認証サーバーにはサーバー証明書が必要です。

3. IEEE802.1xの構成

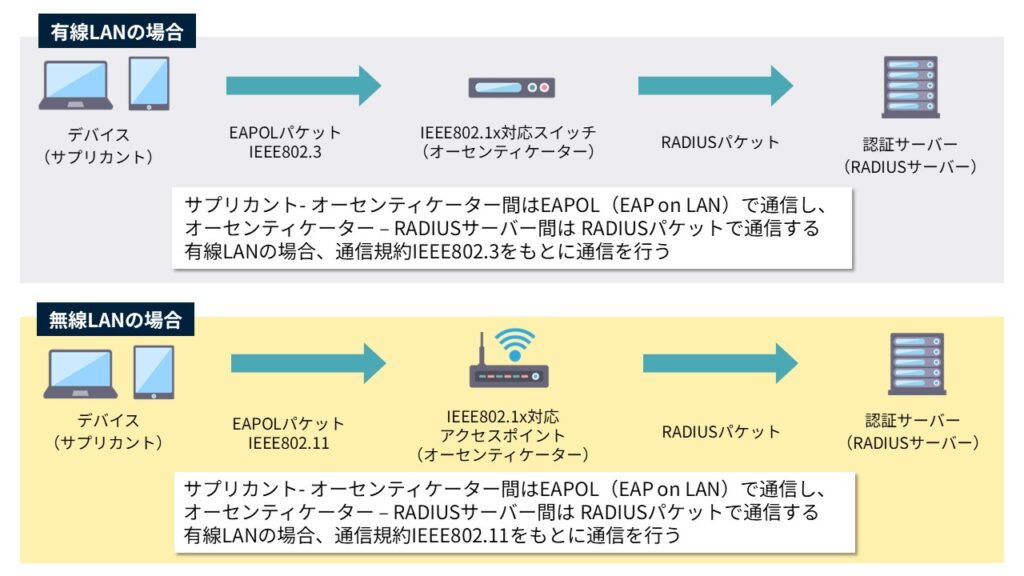

IEEE802.1の構成は有線LANと無線LANで若干異なります。有線LANと無線LANの構成を解説します。

有線LANでIEEE802.1xを使用する構成

有線LANで接続する場合、IEEE802.3にもとづき通信します。IEEE802.3はIEEEによって定義された有線LANの規格で、有線LANでIEEE802.1xを使用する際のオーセンティケーターはスイッチです。

無線LANでIEEE802.1xを使用する構成

無線LANで接続する場合、IEEE802.11の規格にもとづき通信します。無線LANのオーセンティケーターはアクセスポイントです。アクセスポイントはスイッチに接続されますが、ここから先はRADIUSパケットによる通信となるため、IEEE802.1xに対応していないスイッチでも通信可能です。

4. IEEE802.1xの仕組み

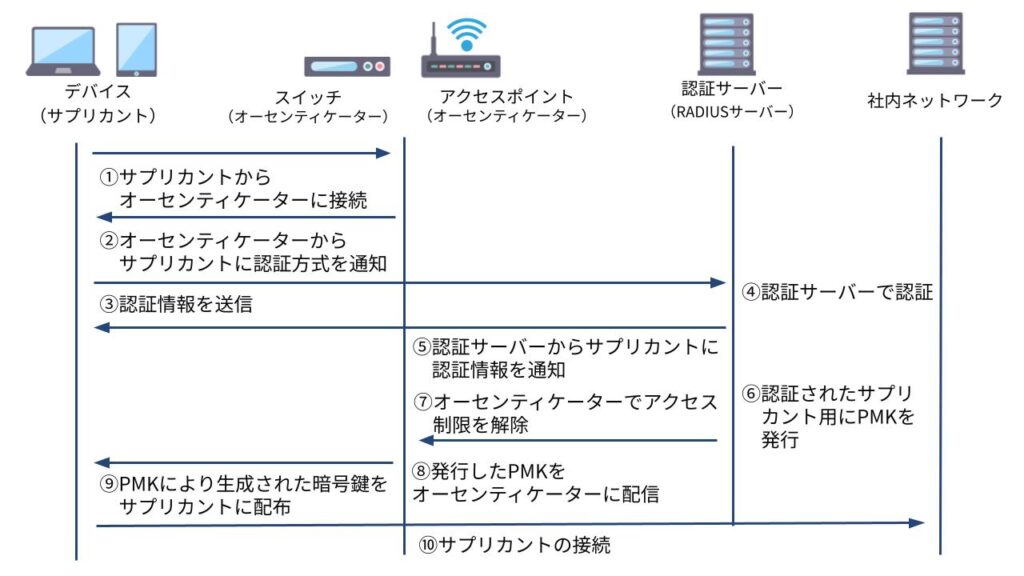

IEEE802.1xにおける認証の仕組みは有線LANと無線LANで同じです。

IEEE802.1xで認証する際は以下の流れで行われます。

- サプリカントからオーセンティケーターに接続

- オーセンティケーターがサプリカントに認証方式を通知

- 認証情報を送信

- 認証サーバーで認証

- 認証サーバーからサプリカントに認証結果を通知

- 認証されたサプリカント用にPMK(Prewise Master Key)を発行

※動的にWEPキーを発行する仕組みもある - オーセンティケーターでアクセス制限を解除

- 発行したPMKをオーセンティケーターに配信

- PMKにより生成された暗号鍵をサプリカントに配布

- サプリカントの接続

サプリカントとオーセンティケーターは、EAPOL(Extensible Authentication Protocol on LAN)と呼ばれるプロトコルで通信が行われ、オーセンティケーターと認証サーバー間はRADIUSパケットの通信が発生します。

IEEE802.1xの特徴のひとつが、認証成功時にPMK(Prewise Master Key)を発行する点です。認証後に発行されたPMKをもとにしてキーを作成し、暗号鍵を生成します。生成された暗号鍵をもとに通信を暗号化するのがIEEE802.1x独自の仕組みです。

なお、PMKのほかにセッションごと動的に発行されたWEP(Wired Equivalent Privacy)キーを使用して暗号化する仕組みもあり、これをダイナミックWEPキーといいます。

なお、RADIUSに関する詳細は下記記事で解説しています。

5. IEEE802.1xで使用される認証プロトコル

IEEE802.1xの認証プロトコルはEAPです。EAPをベースとして、認証方式によってさらに細分化されます。認証方式はIDとパスワードによる認証のほか、デジタル証明書が該当します。

認証プロトコルの比較

IEEE802.1xで使用する主な認証プロトコルの特徴は以下のとおりです。

| 認証プロトコル | PEAP | LEAP | EPA-MD5 | EAP-TLS | EAP-TTLS |

| 有線LAN/無線LAN | 有線・無線 | 無線のみ | 有線のみ | 有線・無線 | 有線・無線 |

| デバイス認証方法 | IDパスワード | IDパスワード | IDパスワード | 証明書 | IDパスワード |

| サーバー証明書 | 必要 | 不要 | 不要 | 必要 | 必要 |

| クライアント証明書 | 不要 | 不要 | 不要 | 必要 | 不要 |

| セキュリティ強度 | 強 | 中 | 低 | 強 | 強 |

| 導入・管理の難易度 | 中 | 中 | 低 | 高 | 中 |

PEAP

PEAPはProtected Extensible Authentication Protocolの略で、無線LANで使用される認証プロトコルです。認証にはIDとパスワードを使用します。IDとパスワードをトンネルで送信するため、セキュリティ強度が高い方式です。

LEAP

LEAPはLightweight Extensible Authentication Protocolと呼ばれ、Cisco Aironet Wi-Fi LANで使用されるプロトコルです。認証はIDとパスワードによって行われます。無線LANでIEEE802.1x認証を行う際に使用されるプロトコルです。

EAP-TLS

EAP-TLSはデバイス認証にデジタル証明書を用いる認証プロトコルで、クライアント証明書を使用します。そのため、セキュリティ強度が極めて高いプロトコルです。一方で、デバイスごとにクライアント証明書を用意しなければならず、導入と管理にかなりの負担がかかります。

EAP-TTLS

EAP-TTLSはEAPをベースとしてSSL/TLSを用いた認証プロトコルです。SSL/TLSによってIDとパスワードを暗号化したうえで認証サーバーに送信し、認証を行います。IEEE802.1xでよく使用されるプロトコルのひとつです。

EAP-MD5

EAP-MD5はID・パスワードをチャレンジレスポンス方式で暗号化したうえで、認証サーバーに送信して認証を行います。導入はしやすいものの、セキュリティ強度はかなり低いプロトコルです。通常は使用されません。

なお、EAP、EAP-TLS、PEAPの詳細は以下の記事で詳しく解説しています。

プロトコル選択時の考慮点

IEEE80o2.1xのプロトコルを選択する際には、要件を鑑みたうえで決定しなければなりません。プロトコルを選択する際に考慮すべき主な要件と、最適なプロトコルの組み合わせを解説します。

セキュリティ要件

接続させるデバイスを厳密に管理したいなど、高度なセキュリティ要件が求められる場合はEAP-TLSが推奨されます。ただし、管理が極めて難しいためセキュリティ要件と運用のバランスを考慮しなければなりません。認証サーバーの真正性を担保したい際には、EAP-TLSのほか、PEAP、EAP-TTLSを使用する選択肢もあります。

導入と管理の容易さ

導入が簡単で、管理が容易なプロトコルを選びたい場合、PEAPやEAP-TTLSが適しています。EAP-TLSの場合、クライアント証明書の導入と管理が煩雑なため、導入と管理の難易度は上がります。そのため、セキュリティ要件と運用負荷を照らし合わせて導入を判断すべきです。

デバイスの互換性

プロトコル選択時には、使用するデバイスやネットワーク機器が対応しているプロトコルを選びましょう。無線LANではPEAPやLEAPが広く使用されているため、これらのプロトコルを選択するとよいでしょう。一方、有線LANで使用したい場合、導入の容易さを優先させるのであればEAP-TTLSの使用が最適です。

6. IEEE802.1x導入におけるベストプラクティス

IEEE802.1x導入時に気をつけるポイントは、使用する認証プロトコル、証明書の管理、対象機器の管理の3つが挙げられます。本章ではIEEE802.1x導入時のポイントを解説します。

使用する認証プロトコル

認証プロトコルは先ほど解説したもの以外にも、EAP-FASTやEAP-SIMといったプロトコルもあります。どのプロトコルを使用するかは、以下のポイントを踏まえて決定してください。

- 有線LANと無線LANの使用有無

- クライアント証明書の導入可否

- 既存環境で使用しているデバイスやネットワーク機器

上記のポイントを踏まえたうえで、費用対効果に見合った認証プロトコルの選択が重要です。

証明書の管理

IEEE802.1xを運用する際には、サーバー証明書とクライアント証明書の管理と更新の仕組みの調整が重要です。

たとえば、証明書の更新期間と証明書の切り替えスケジュールを事前に計画し、証明書の切り替え手順を整備するといった点が挙げられます。特にクライアント証明書はデバイスごとにインストールしなければならないため、管理が煩雑になりやすい側面があります。クライアント証明書の自動配布を行うなど、一元管理できる仕組みの導入が重要です。

対象機器の選定

IEEE802.1xを使用する際は、サプリカントやオーセンティケーター、認証サーバーの認証プロトコルを一致させなければなりません。機器によって設定できる認証プロトコルに差異がある場合、IEEE802.1xで認証できないため注意が必要です。

現在使用している機器で使用可能な認証プロトコルをもとにして認証プロトコルを決定すると、導入コストを抑えられます。ただし、機器のリプレース、ネットワーク基盤の整備計画、認証プロトコルの技術動向も踏まえたうえで決定しましょう。

まとめ

IEEE802.1xは、デバイスがネットワークに接続するときに認証を行うフレームワークです。不正アクセスを防ぐうえで極めて有効な認証方法で、有線LANと無線LANのどちらでも利用できます。

複数の認証プロトコルがあるため、有線LANと無線LANのどちらで使用するのか、クライアント証明書を使用するのか、既存の機器はどの認証プロトコルに対応しているのか調査のうえ、決定しましょう。