著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

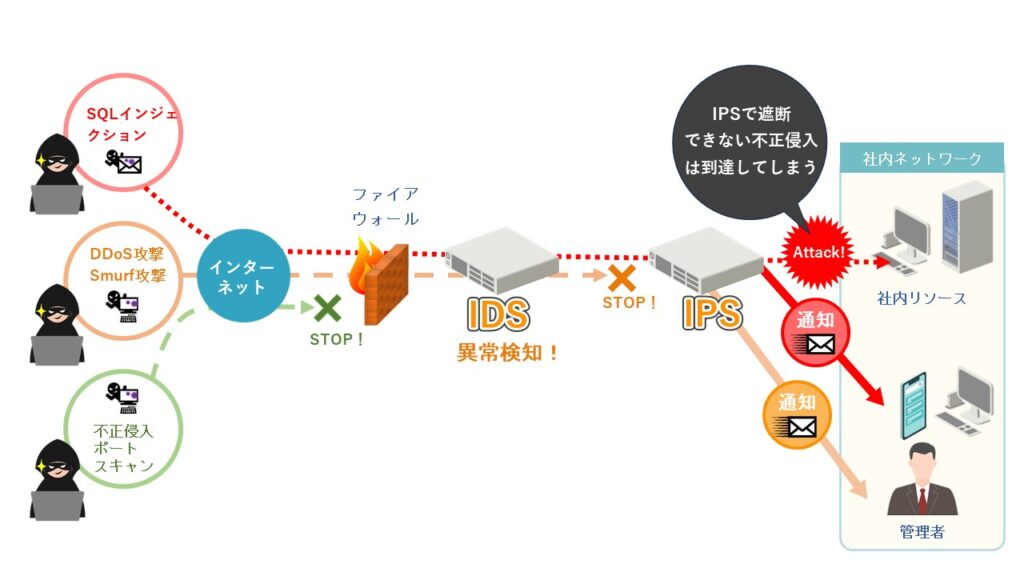

近年、企業へのサイバー攻撃が大きな社会問題となっています。標的型攻撃やランサムウェアのように、サイバー攻撃の手口は巧妙化しており、攻撃を受ければ甚大な被害につながりかねません。そのような事態に備え、セキュリティ対策として活用できるのが「IDS(不正侵入検知システム)」と「IPS(不正侵入防御システム)」です。IDSとIPSを統合し、双方の特徴を活かすことで高いセキュリティを確保できます。また、導入に際しては、機能のほかに、ほかのセキュリティ製品との組み合わせも考慮しなければなりません。

本記事では、IDSとIPSの特徴や、防止できるサイバー攻撃と防止できない攻撃、ほかのセキュリティ製品との組み合わせ、最新のサイバー攻撃の手法と対応策を紹介します。情報セキュリティ担当者、もしくはセキュリティレベル向上のためにIDS・IPSの導入を検討している方は、ぜひ参考にしてください。

1. IDSとIPSとは

IDSとは「Intrusion Detection System」の略で、不正アクセスの監視と検知を行うシステムです。一方、IPSは「Intrusion Prevention System」の略で、不正アクセスの監視と検知に加えて、不正アクセスを検知した際に自動的に遮断する機能も備えています。

双方とも、不正侵入を検知または防御するうえで、極めて重要な役割を果たすセキュリティ製品です。しかし、防御しきれない攻撃もあるため、ほかのセキュリティ製品といかにうまく組み合わせて、包括的な防御策を構築するかが重要なカギとなります。

IDSとIPSの詳細について、詳しくは下記記事で紹介しています。ぜひご覧ください。

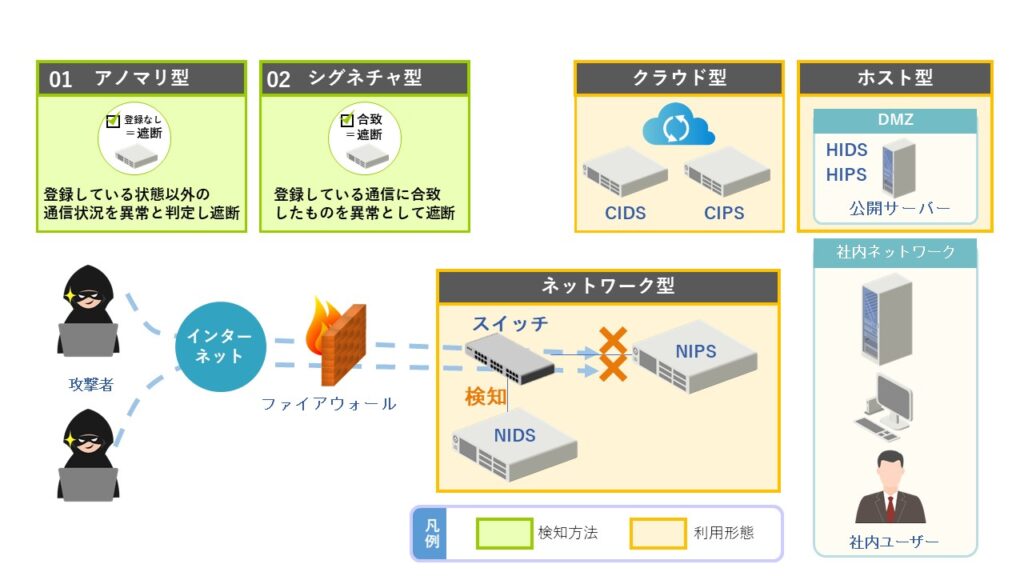

2. IDSとIPSの利用形態と検知方法

IDSとIPSを導入する際は、それぞれの利用形態と検知方法を理解することが重要です。

利用形態

IDS・IPSの利用形態は以下の3種類に分けられます。

- ネットワーク型

- ホスト型

- クラウド型

それぞれ詳しく解説します。

ネットワーク型

ネットワーク型は多くのケースで採用される利用形態です。ネットワーク上に設置され、ネットワークトラフィック全体の監視と通信制御を行います。NIDS(ネットワーク型不正侵入検知システム)および、NIPS(ネットワーク型不正侵入防御システム)としても知られています。

NIDS・NIPSともにファイアウォールの直後に設置されることが多く、トラフィック量が増えるとボトルネックの原因となるおそれもあります。そのため、リソースの使用状況を定期的にチェックしなければなりません。

ネットワーク型IPSについては有線LANだけではなく、無線LAN向けのワイヤレスIPS(WIPS)も製品として提供されています。

ホスト型

ホスト型は対象のサーバーにインストールして利用する形態です。一般的に、HIDS(ホスト型不正侵入検知システム)やHIPS(ホスト型不正侵入防御システム)と呼ばれています。HIDSやHIPSは、監視対象ホストのログやプロセスも監視できるため、重要な情報を扱うサーバーやエンドポイントのデバイス上に直接導入されるケースが多くみられます。

ホスト型の場合、個々の監視対象にインストールするため確実に監視・通信制御を行える一方、ネットワーク全体の監視や通信制御は行えません。

クラウド型

クラウド型はクラウド上のIDS・IPSを利用するサービスで、特にクラウドを利用している場合、親和性が高い利用形態です。クラウド型IDS/IPSは、CIDSやCIPSなどの名称で知られています。

また、リモートアクセスやVPN、SD-WAN(Software-Defined Wide Area Network)のセキュリティ対策としても利用されます。今後、利用者数の増加が見込まれる新しい形のIDS・IPSサービスといえるでしょう。

利便性が高い一方、クラウドベンダーのサービス提供に依存しやすく、データをクラウドベンダーに委ねることになるため、サービス廃止やデータ漏えいのリスクを伴う点がデメリットです。

検知方法

監視方法には「シグネチャ型」と「アノマリ型」があります。双方とも通信パターンを定義するもので、定義内容に応じて不正アクセスの検知・遮断を行います。

シグネチャ型

シグネチャ型はあらかじめ異常な通信パターンを登録しておき、監視している通信が異常なパターンと合致していれば通知・遮断を行う方法です。

シグネチャ型の場合、事前に登録したパターンと一致しなければ不正侵入であっても正常な通信としてみなすため、特に未知の攻撃に対して極めて弱いデメリットがあります。通信をモニタリングしたうえで、分析した内容にもとづき設定することが多い検知方法です。

アノマリ型

アノマリ型は正常な通信パターンと異常パターンを比較して、異常と判断したものを検知・遮断する方法です。未知の攻撃への対処がしやすい反面、一時的に発生したイレギュラーな通信を不正アクセスとみなして検知・遮断してしまうデメリットがあります。

3. IDSとIPSの違い

IDSとIPSの大きな違いは以下の3つです。

- 機能の違い

- 構成の違い

- 運用の違い

それぞれの違いについて解説します。

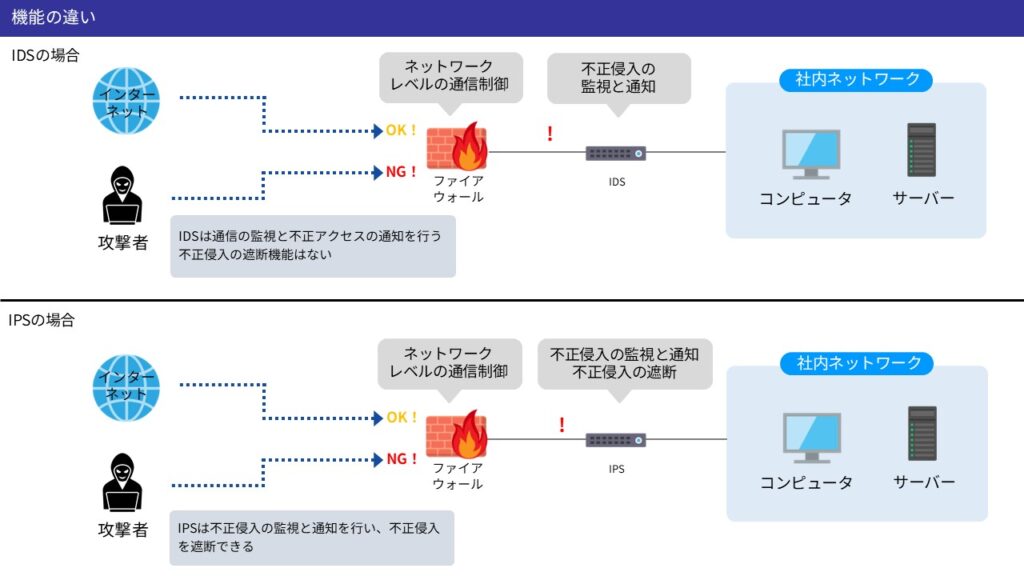

機能の違い

IDSは監視と検知のみを行い、通信制御はしません。一方、IPSは監視・検知と遮断が可能です。そもそもIDSは監視と検知、IPSは不正侵入の遮断という役割の違いがあります。

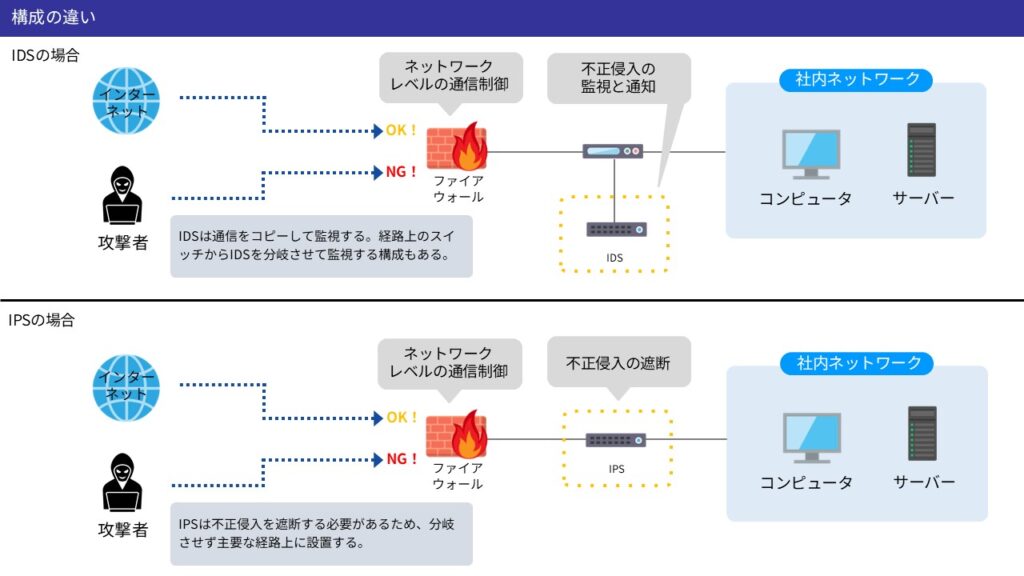

構成の違い

IDSの場合、監視を行う際は通信そのものを監視するわけではなく、発生した通信のコピーを監視します。そのため、直接通信経路上に設置されず、スイッチにより分岐された場所に置かれることがあります。

一方、IPSは通信そのものを遮断する必要があり、通常は主要な通信経路上に設置されます。そのため、ボトルネックになりやすい点がデメリットです。

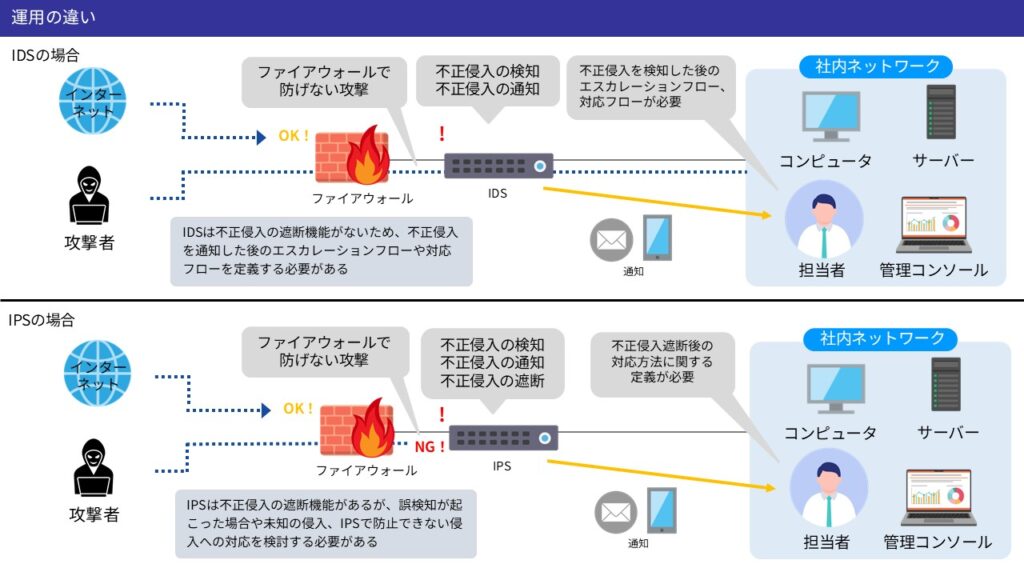

運用の違い

IDSの場合、不正アクセスを遮断しないため、検知後のエスカレーションフロー、対応フローを考慮しなければなりません。

それに対してIPSは、誤検知が起こった場合、どのように対応しなければならないのかを定義する必要があります。さらに未知の侵入、IPSで防止できない侵入に対するアクションを定義することも重要です。

4. IDSとIPSで防止できるサイバー攻撃

IDSとIPSで検知・防御できるサイバー攻撃は異常な通信です。そのため、見かけ上、正常な通信とみなされる攻撃は防げません。

具体的にどのような攻撃を防止できるのかを紹介します。

DDoS攻撃

DDoS攻撃は、大量のパケットを同時に送りつけてシステムダウンやサービスダウンを生じさせる攻撃です。IDS・IPSはこうした大量トラフィックの検知が可能で、遮断も行えます。

IP Spoofing攻撃

IP Spoofingは、攻撃者が他社のIPアドレスを偽装して攻撃する手法です。IDS・IPSともにパケットのヘッダ情報をチェックできるため、不正なパターンを検知できます。ただし、検出は完全ではなく、特に複雑な偽装手法に対しては検知が難しい場合があります。

バッファオーバーフロー攻撃

バッファオーバーフローは、社内ネットワーク内のリソースに対して処理能力を超えるデータを送りつけ、メモリを枯渇させてサービス停止に追い込む攻撃手法です。トラフィック量が異常な状態となる、予期しない送信元からのデータフローにより、検知が可能です。

ただし、悪意のあるデータは正当なトラフィックと非常に似ている場合もあり、IDS・IPSは正常なデータと攻撃データを区別するために高度な分析を行う必要があります。また、バッファオーバーフロー攻撃は特定のアプリケーションやオペレーティングシステムの脆弱性を標的とするため、IDS・IPSはこれらの環境に特有の攻撃パターンも警戒する必要があります。

トロイの木馬

トロイの木馬は、悪意のないソフトウェアを装った不正プログラムです。悪意のあるユーザーによる不正操作、もしくはトロイの木馬自身が自発的に情報詐取ならびに外部へのデータ転送などを行います。

トロイの木馬を使用した情報漏えいの場合、外部に対して通信が発生するため、送信先あるいはデータ転送といった通信状況により検知・遮断が可能です。ただし、正常な通信に見えるものはIDS・IPSによる検出が困難な場合もあります。

マルウェア

マルウェアはウイルス、ランサムウェアなど悪意のあるソフトウェア全般を指します。マルウェアに関連する異常なトラフィックパターンを定義すれば、IDS・IPSで検知できます。ただし、新しいマルウェアや、高度に変異したマルウェアの検出は困難です。

5. IDSとIPSで防止できないサイバー攻撃

IDS・IPSは、通信が正常であれば不正侵入として検知しないため、SQLインジェクション、OSコマンドインジェクション、クロスサイトスクリプティングといった攻撃を防御できません。

IDS・IPSで防御できないサイバー攻撃の例を紹介します。

SQLインジェクション

SQLインジェクションはアプリケーションの脆弱性を突いて、悪意のある攻撃者によるデータベースへの不正アクセスにより、機密情報の盗み出しや不正操作を行う攻撃です。おもに、Webアプリケーションで特定の文字列を指定することでSQL文を発行し、データベースに格納されたデータの検索、あるいは不正な書き換えを行います。

IDS・IPSはブラウザの文字列が正しいものかを判断する機能がないため、SQLインジェクションを検知できません。この攻撃に対応するにはWAFの導入が必要です。

クロスサイトスクリプティング

クロスサイトスクリプティングは、悪意のあるスクリプトをWebサイトに埋め込み、閲覧者が意図せずブラウザ上で実行させると攻撃が発動し、マルウェアのダウンロードやウイルス感染を引き起こす攻撃です。IDSやIPSでは、クロスサイトスクリプティングのような悪意ある活動の検知はできません。

UTM、もしくはウイルス対策ソフトを導入し、悪意のあるサイトのURLをフィルタリングする対応策が必要です。そのほか、ブラウザ上でのスクリプト実行を禁止する設定に変更する方法がとられることもあります。

暗号化された通信の攻撃

攻撃者は、HTTPSのような暗号化プロトコルを使用して悪意のあるデータやコマンドを送信します。暗号化されたデータパケットの内容は、ネットワーク型のIDSやIPSでは直接覗き見ることができないため、攻撃の検知は困難です。

暗号化された通信を解読できるホスト型のIDS・IPS製品を導入する必要があります。また、SSL/TLSデコード機能をもつUTMも有効な選択肢の一つです。

Webアプリケーションの脆弱性を突いた攻撃

Webアプリケーションのソースコードに不備がある場合、もしくはWebアプリケーションの機能を悪用した攻撃については、IDS・IPSにソースコードの解析機能がないため検知できません。

こうした攻撃に対しては、セキュリティパッチの適用、あるいはWAFの導入が必要です。自社で開発したアプリケーションの場合、バグフィックス・脆弱性対応などの改修が必要です。

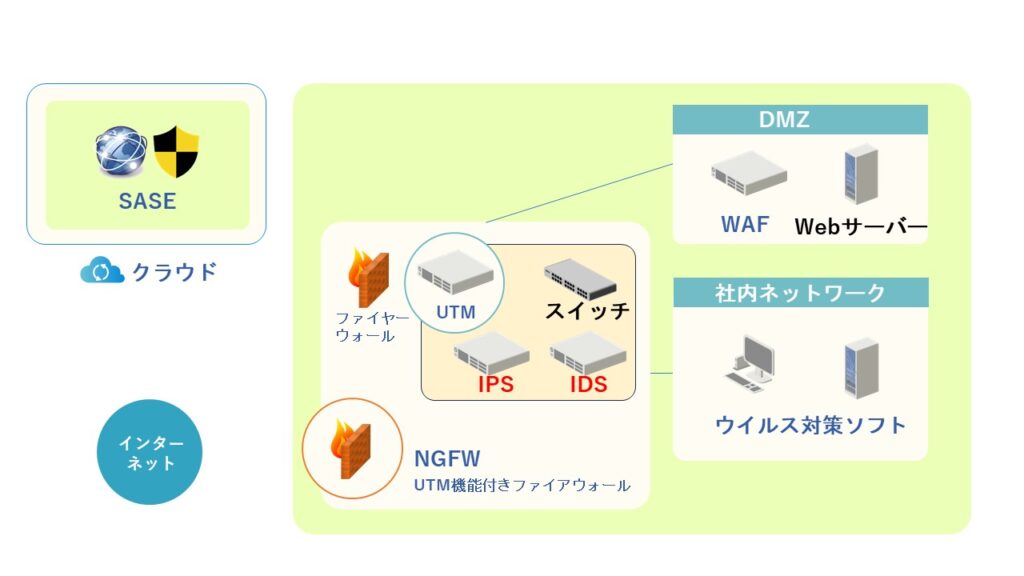

6. IDS・IDS・ほかのネットワーク製品によるセキュリティ

IDS・IPSとほかのセキュリティ製品は互換性があり、設定の矛盾がなければ自由に組み合わせることが可能です。その際には、のちほど解説するいくつかのポイントに注意しなければなりません。

実際に組み合わせ可能なセキュリティ製品を紹介します。

IDS・IPSとファイアウォール

IDS・IPSと組み合わせ可能なセキュリティ製品のうち、もっとも多く採用されるのがファイアウォールです。この際、ファイアウォールはネットワークレベルで通信制御を行います。組み合わせることで、ネットワークの監視だけではなく、ネットワークレベルからOS・ミドルウェアレベルまでのレイヤで通信制御が可能です。この構成をとる場合、IDS・IPSは双方ともファイアウォールの後ろに設置されます。

IDS・IPSとWAF

WAF(Webアプリケーションファイアウォール)は、IPSで遮断できないWebアプリケーションに特化した攻撃(SQLインジェクション、クロスサイトスクリプティングなど)による不正アクセスへの防御を行います。この組み合わせでは、IDS・IPSをファイアウォールの直後に設置し、WAFをWebサーバーの前に設置することが一般的です。もしくは個々のサーバーにインストールする場合もあります。

IDS・IPSとUTM

UTM(統合脅威管理ツール)は、IDS・IPSの機能やマルウェア対策、URLフィルタリング機能を備えたセキュリティ製品です。UTMはIDS・IPS機能を備えているため、IDS・IPSと統合する場合、重複する機能は使用しないなど運用上の考慮が必要です。

IDS・IPSとSASE

SASE(Secure Access Service Edge)は、ネットワークとセキュリティの機能をクラウドベースで統合した概念で、SWG(Secure Web Gateway)、CASB(Cloud Access Security Broker)、FWaaS(Firewall as a Service)、ZTNA(Zero Trust Network Access)などを包括します。

SASEは、クラウド上のサービスとの連携や、リモートワークへの対応を考慮したサービスです。IDS/IPSとの組み合わせにより、オンプレミスのリソースだけではなく、クラウド環境におけるセキュリティも強化できます。

7. IDS・IPSの統合とセキュリティ製品を組み合わせる際のポイント

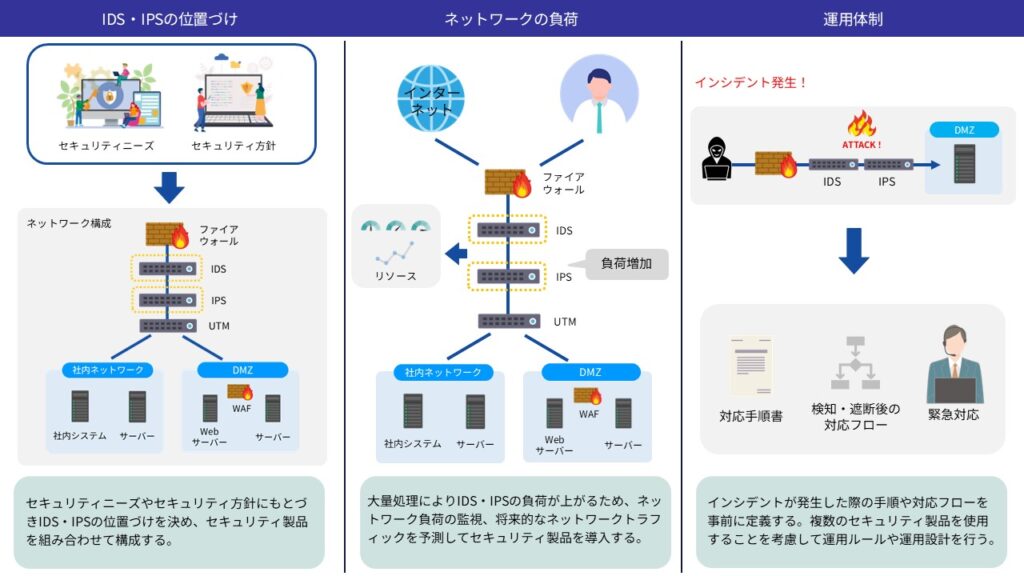

IDS・IPSを統合し、ほかのセキュリティ製品と合わせて導入する際は、以下の点に留意する必要があります。

- IDS・IPSの位置づけ

- ネットワークの負荷

- 運用体制

この章ではIDS・IPSの統合、ならびにほかのセキュリティ製品を組み合わせる際のポイントを解説します。

IDS・IPSの位置づけ

IDS・IPSが全体的なセキュリティ方針の枠組みで、どのような位置づけになるのか、計画性をもつことが重要です。そのうえで、IDS・IPS以外に必要なセキュリティ製品を洗い出し、相互補完する形で導入することが、効果的にIDS・IPSを使用するための鍵となります。両者の位置づけを明確化すれば、個々のセキュリティ製品を導入した際の重複を避けることにもつながるでしょう。共通のセキュリティポリシーにもとづいた、一貫性のあるセキュリティ施策を実現できます。

ネットワークの負荷

さまざまなセキュリティ製品を組み合わせることで、通信時にボトルネックとならないようにネットワークの負荷を考慮する必要があります。特に、IDS・IPSはトラフィックを監視・解析する際に大量のデータを処理するため、ネットワークの負荷を適切に管理し、パフォーマンスの低下を回避するための計画が欠かせません。現在、あるいは将来のネットワークトラフィック量、通信の種別、暗号化有無などを見積もり、機器の処理能力と照らし合わせてネットワーク機器の選定を進めることが重要です。

運用体制

IDS・IPSを導入したあとの運用体制を検討することも、導入時に重要なポイントです。運用体制を考える場合、機器そのものの保守・運用のほかに、不正侵入などが起こった際にとるべき対応フローも含まれます。さまざまなセキュリティ製品を組み合わせると運用が複雑になるため、運用ルールや効率的な運用設計を行うことも重要です。

8. 最新のサイバー攻撃と対応策のトレンド

情報処理推進機構(IPA)が公表した「情報セキュリティ10大脅威 2024」(※)によると、組織を対象とした攻撃として「ランサムウェア」「サプライチェーン攻撃」「標的型攻撃」が上位に挙げられています。

こうした攻撃を防ぐためには、IDS・IPSを中心としたセキュリティ対策の統合および、追加のセキュリティ製品との組み合わせが重要です。どのようにセキュリティ製品を利用すればよいのか、具体的なサイバー攻撃の手法と対応策をいくつか紹介します。

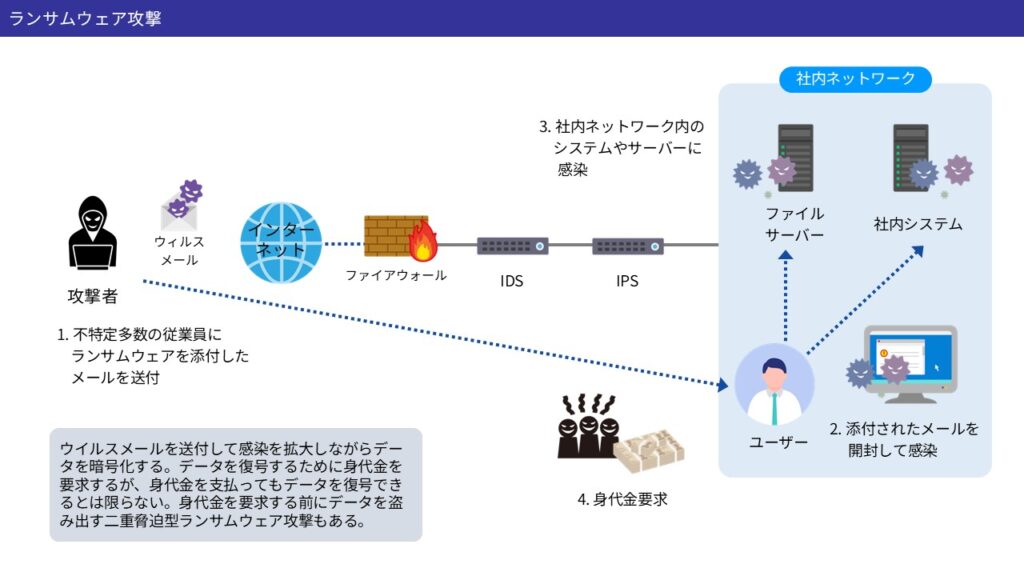

ランサムウェア攻撃

ランサムウェア攻撃は、攻撃者が企業の重要なシステムやデータを暗号化し、復元のための身代金を要求するサイバー攻撃です。

攻撃対象の企業に対してウイルス添付メールを送信したり、悪意のあるサイトへ誘導するURLを記載したりすることで、ランサムウェアに感染させるケースが増えています。侵入後、攻撃者はランサムウェアを内部ネットワークへ拡散させる起点として利用することがあります。

こうした攻撃に対しては、IDS/IPSシステムを含む適切な監視ツールを導入し、異常なネットワークトラフィックや不審なデバイスの挙動を検出することが有効です。

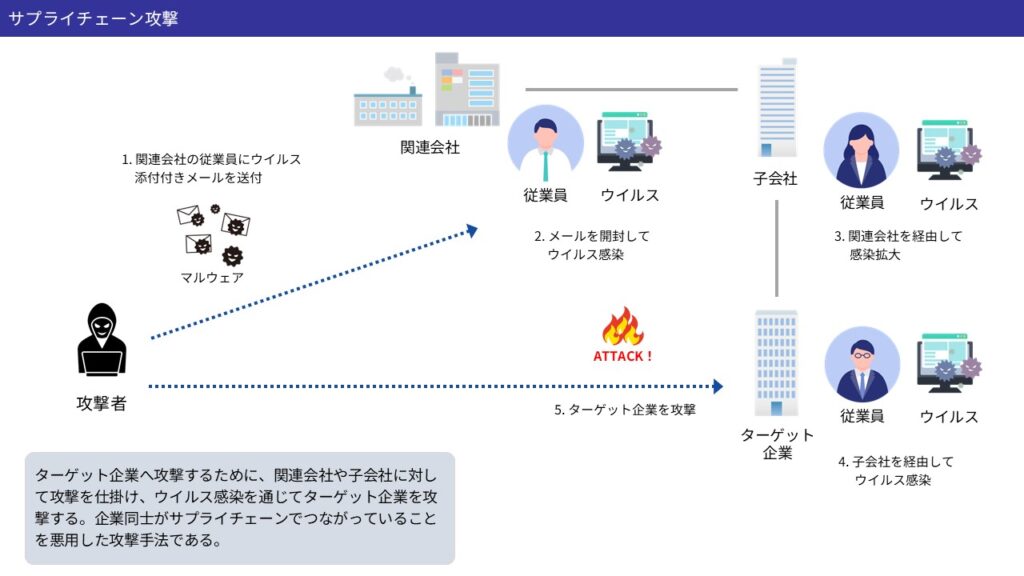

サプライチェーン攻撃

サプライチェーン攻撃は、セキュリティ対策が手薄な企業に攻撃をしかけ、ターゲット企業に不正侵入する糸口を作り出す攻撃手法です。関連企業経由で不正侵入を試み、マルウェア感染や機密情報の詐取を行います。この攻撃で多く使用されるのが「Emotet」です。

IDS・IPSは異常な通信を検知して一定の防御を提供しますが、特に潜伏期間があるマルウェア、もしくは通信が正常であるように見せかける攻撃は防げません。マルウェアの侵入や情報漏えいを防ぐためには、WAFやUTMのような追加のセキュリティ製品を活用し、Webアプリケーションのセキュリティを強化することが有効です。

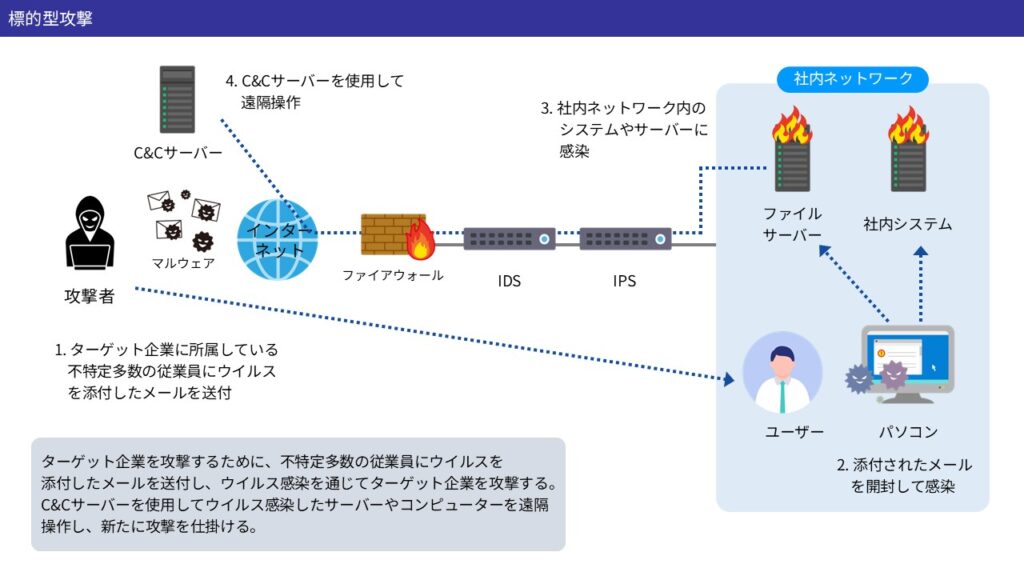

標的型攻撃

標的型攻撃は、ターゲットとする企業を直接攻撃する手法です。おもにウイルス付きメールを送付することでマルウェアに感染させ、情報を詐取します。こちらでも「Emotet」がよく利用されます。

標的型攻撃に対しては、IDS・IPSだけでは検知が難しい場合があります。対策としては、UTMを利用して、スパムメールのフィルタリングや不正なURLへのアクセスをブロックすることが効果的です。

また、Auditシグネチャを使用してIDS・IPSで通信を監視し、不審な通信を記録することであとから発見できる可能性もあります。ただし、記録した内容の分析が必要なため、即時性がない点には注意しましょう。

※出典:独立行政法人 情報処理推進機構 情報セキュリティ10大脅威 2024 「情報セキュリティ10大脅威 2024 [組織]」より

まとめ

今回はIDSとIPSについて、共通する利用形態や検知方法、両者の違い、防止できる攻撃と防止できない攻撃、さらには最新のサイバー攻撃手法と対応策などを解説しました。

IDSとIPSは利用形態によって、ネットワーク型、ホスト型、クラウド型の3種類に分けられます。防御する目的に合わせて、どの利用形態をとるのがよいかを事前に検討することが重要です。

検知方法はシグネチャ型、アノマリ型の2種類あり、それぞれにメリット・デメリットがあるため、運用負荷などを加味したうえで最適な検知方法を採用してください。

本記事で紹介した攻撃手法、対応策をもとに最適なセキュリティ製品を組み合わせ、費用対効果の高いセキュリティソリューションを構築しましょう。