著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

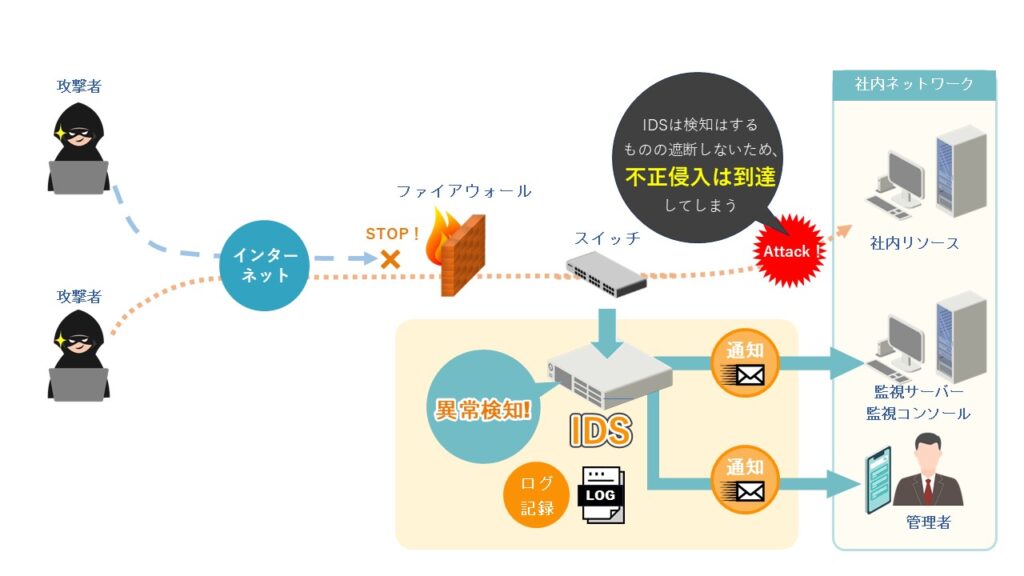

近年、セキュリティインシデントの増加に伴い、ネットワークの監視や、不正侵入を未然に把握するための対策が強く求められています。こうしたセキュリティ対策の強化に有効な製品が「IDS(不正侵入検知システム)」です。IDSは定義されたポリシーにもとづき不正侵入を検知し、管理者に通知する機能を備えています。一方で、不正侵入を遮断する機能はないため、ほかのセキュリティ製品と組み合わせてセキュリティレベルを高めることが重要です。

本記事では、IDSの機能、IDS導入時のポリシー設定と運用のポイント、ほかのセキュリティ製品との組み合わせ例を紹介します。IDSの導入を検討している方は、ぜひ参考にしてください。

1. IDSとは

IDSは「Intrusion Detection System」の略で、日本語では不正侵入検知システムと呼ばれます。通信パターンによって不正侵入かどうかを検知する機能を備えています。ただし、不正侵入の検知を可能とするものの、通信制御や遮断は行えません。IPS(不正侵入防御システム)やファイアウォールなど、ほかのセキュリティ製品と統合することで極めて高い効果を発揮します。

IDSの導入によって、通信の監視だけではなくサイバー攻撃を検知したり、攻撃の兆候を把握したりすることが可能です。不正侵入が起こった際に素早く対処できる点も、IDSを導入するメリットといえるでしょう。

2. IDSの基本的なセキュリティ機能

IDSの基本的なセキュリティ機能は、不正侵入の監視・検知、不正侵入を検知した際の通知、不正侵入のログ記録です。

IDSの基本的なセキュリティ機能について解説します。

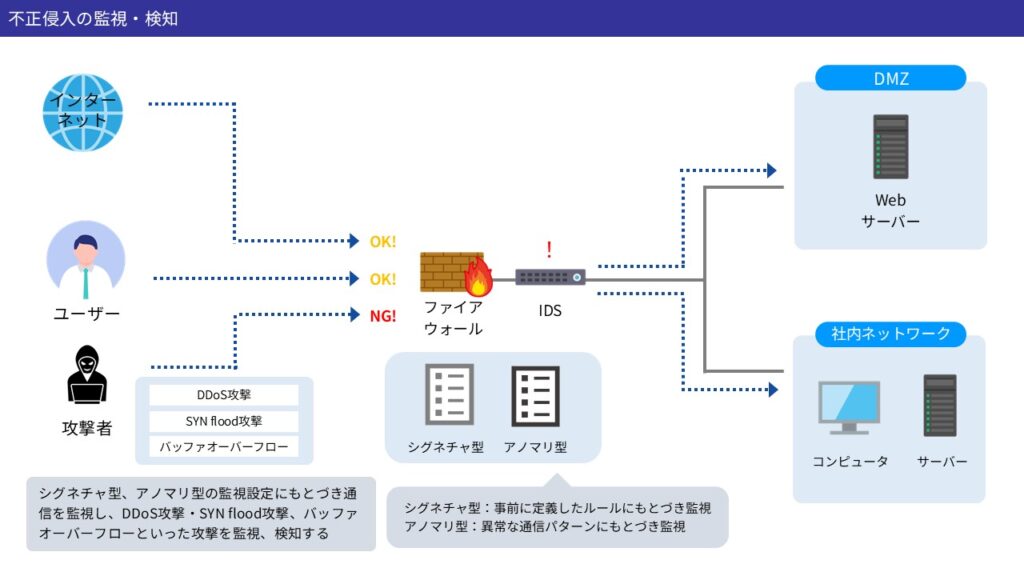

不正侵入の監視・検知

不正侵入の監視・検知は、事前に定義したルールにもとづく「シグネチャ型」と、異常な通信パターンにもとづく判定を行う「アノマリ型」、いずれかの方法で行われます。

IDSが検知できる不正侵入は、異常な通信を伴う通信です。たとえば、DDoS(Distributed Denial of Service)攻撃、SYN flood攻撃、バッファオーバーフローなどが挙げられます。一方で、アプリケーションの脆弱性を突いた攻撃であるランサムウェアやフィッシングは検知できません。

ただし、特定のコンピューターやサーバー上にインストールして利用する場合は、ホストのログやファイルの変更、システムコールなどを検知できるため、より細かい監視と検知が可能です。ホスト上で復号化された暗号化通信も検知できます。

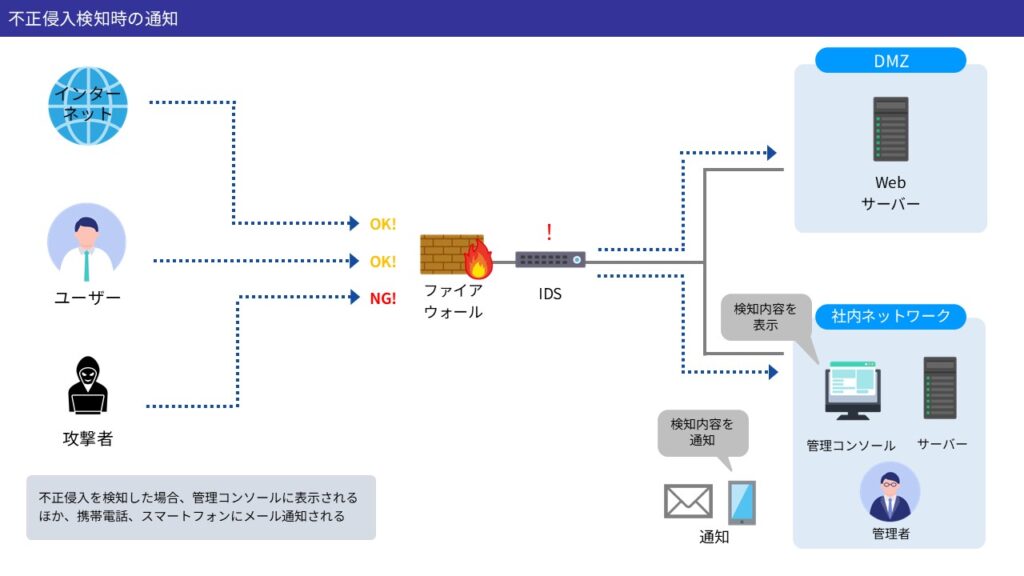

不正侵入検知時の通知

通知機能は不正侵入を検知した際に管理者に通知する機能です。管理コンソールで確認できるほか、スマートフォンや携帯電話にメール通知されます。

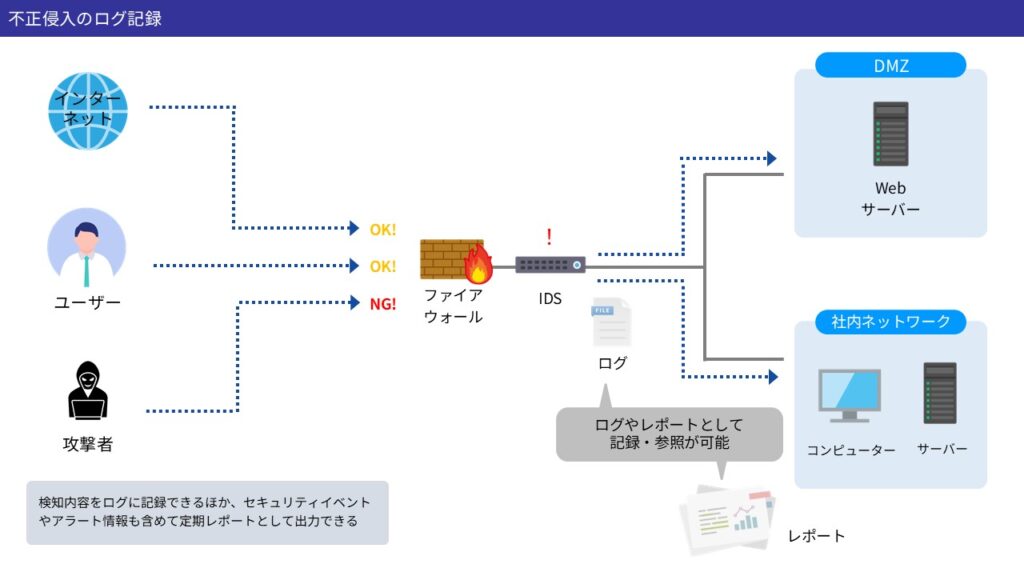

不正侵入のログ記録

ログ記録は不正侵入のログを記録する機能です。

IDSの監視・通知内容はインシデント発生時だけではなく、セキュリティイベントやアラート情報も含めて定期的なレポートとして発行できます。

3. IDSの構成・設置場所

IDSは監視対象、ネットワークの負荷を考慮して、適切な場所に設置しなければなりません。

監視対象にもとづく設置場所は以下のとおりです。

- ネットワークの主要な経路

- 重要なサーバーの近く

- 分散配置

それぞれの設置場所について詳しく解説します。

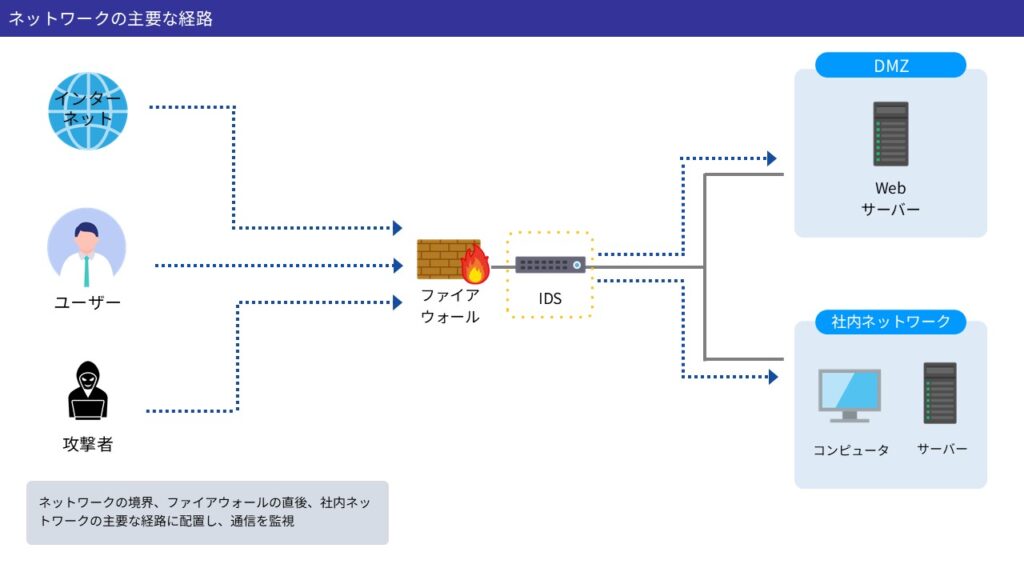

ネットワークの主要な経路

IDSは通常、ネットワークの境界部分、つまりファイアウォールの直後もしくは社内ネットワークの主要な経路上に配置されます。これにより、外部からの侵入や内部ネットワークから発生する不審な通信の検知が可能です。

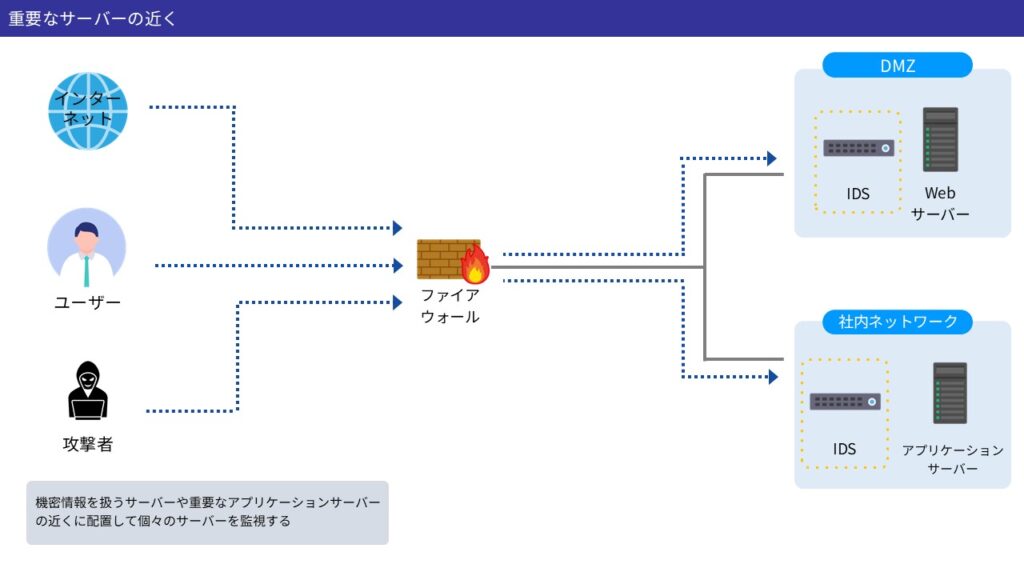

重要なサーバーの近く

機密情報を扱うサーバーや重要なアプリケーションサーバーの近くにIDSを配置して、これらのシステムを標的とする攻撃を監視します。個々のサーバーに特化して監視できる点がメリットです。

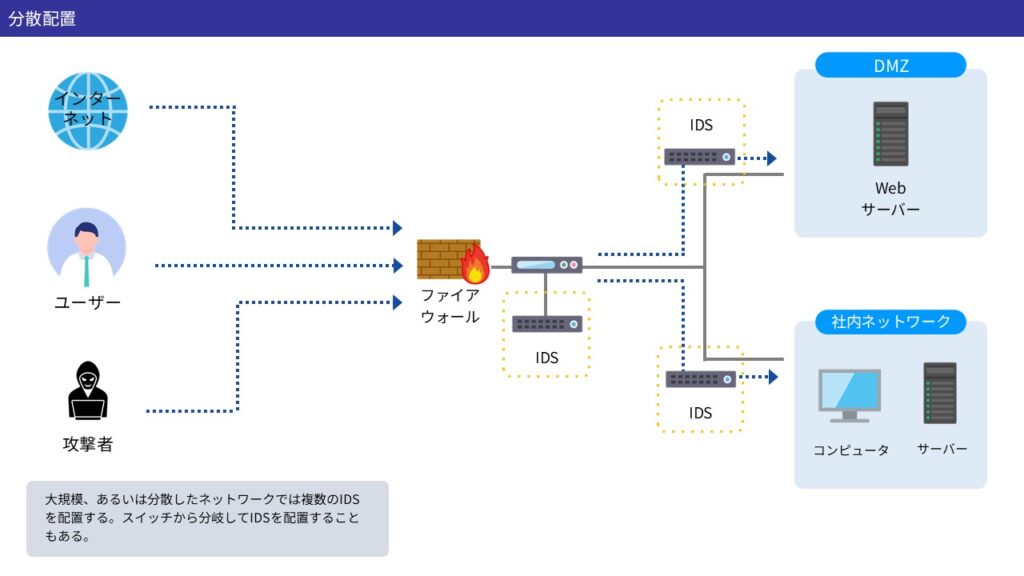

分散配置

大規模、もしくは分散したネットワーク環境では、複数の場所にIDSを配置します。この場合、ネットワーク全体の包括的な監視が可能です。

さらに、IDSは直接通信を監視せずに通信パケットをコピーして監視することもあります。この場合、IDSをスイッチで分岐する構成がとられます。

このように、IDSの監視対象によってさまざまな構成がとられるため、必ずしも主要な通信経路上に設置されるわけではありません。監視対象によって適切な構成となるように設計することが重要です。

4. IDS製品を導入する際のポイント

IDS製品を導入する際には、以下のポイントを押さえておきましょう。

- 目的の明確化

- 管理方法・運用フローの定義

- サポート体制

それぞれ詳しく解説します。

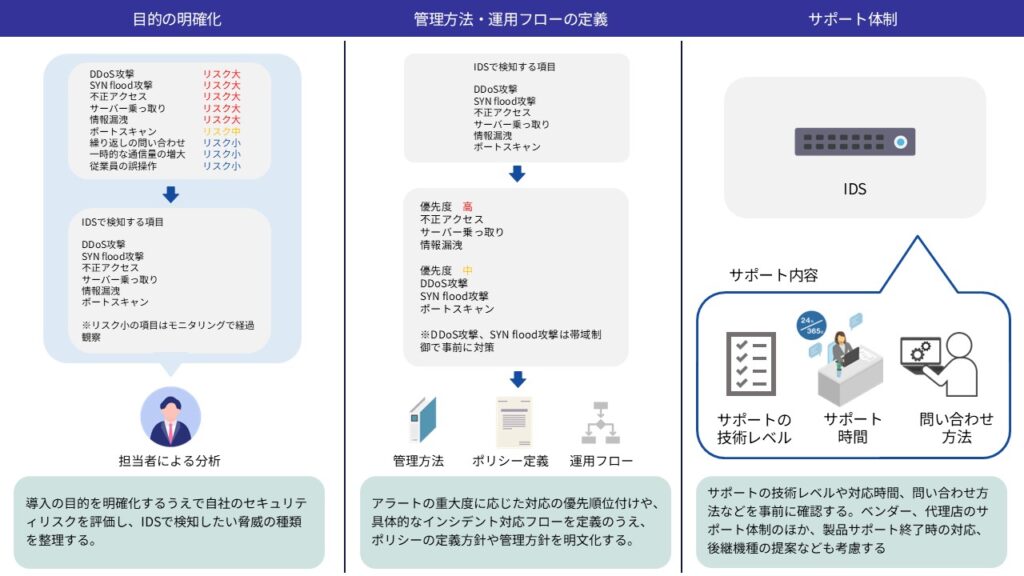

目的の明確化

IDS製品を導入して何をしたいのか、どのような効果を期待するのかなど、導入目的を明確にすることが重要です。具体的には、導入前に自社のセキュリティリスクを評価し、IDSで検知したい脅威の種類を明確にします。その際、外部からの攻撃だけではなく、内部からの脅威も考慮に入れることが重要です。内部脅威には、従業員の不正侵入や誤操作によるセキュリティ侵害が含まれます。

特に、IDSは監視と検知しか行わないため、インシデント対応は別途、他製品を組み合わせる必要があります。自社のセキュリティポリシーとIDSの導入目的が合致しているのかを確認し、IDSの検知にもとづく対応方法も含めて検討しましょう。

管理方法・運用フローの定義

IDSからのアラートは、単に通知を受けるだけではなく、それぞれのアラートをどのように処理するかについて定義する必要があります。

たとえば、アラートの重大度に応じた対応の優先順位付けや、具体的なインシデント対応フローを明文化します。

ポリシーの定義方針や管理方針などを検討し、検討結果にもとづいて機器を選定することが重要です。また、IDSの運用においては、誰がIDSを管理するか、アップデートやパッチ管理などのメンテナンス方法も考慮したうえで、管理方針を決める必要があります。

サポート体制

IDS製品を導入する際は、ベンダーが提供する技術レベルや対応時間(365日24時間など)、問い合わせ方法(メール、チャット、管理画面など)を確認しましょう。ベンダー、代理店のサポート体制のほか、製品のサポート終了時の対応、後継機種の提案なども考慮する必要があります。

5. IDSのポリシー設定・運用のポイント

IDSの効果的な設定と継続的な管理は、ネットワークセキュリティを維持するうえで極めて重要です。この章では、IDSのポリシー設定と運用時に気をつけるべきポイントについて解説します。

IDSポリシーの設定におけるポイント

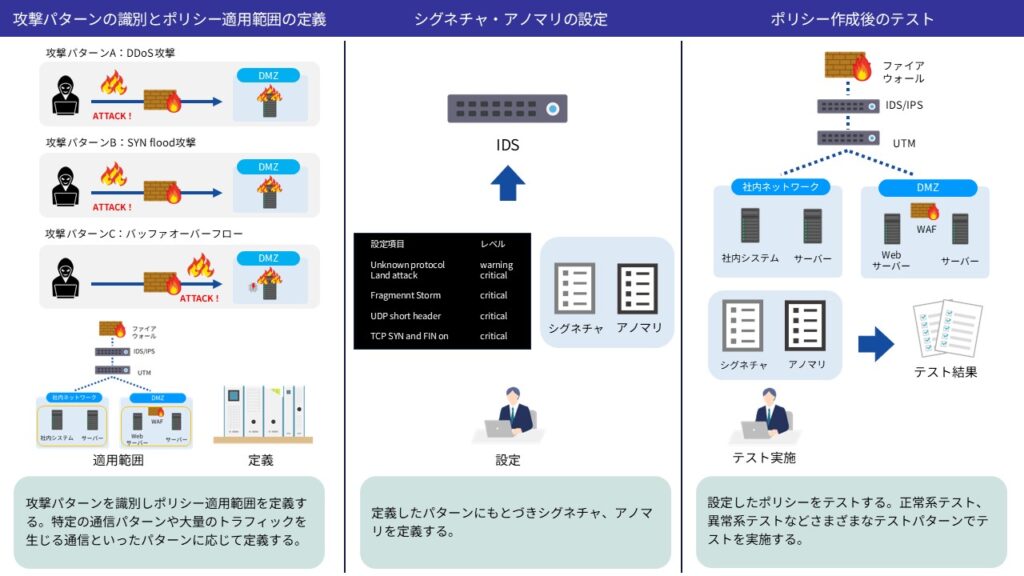

IDSのポリシーを策定し、適用する際は以下の手順に沿って行いましょう。

- 攻撃パターンの識別とポリシー適用範囲の定義

- シグネチャ・アノマリの設定

- ポリシー作成後のテスト

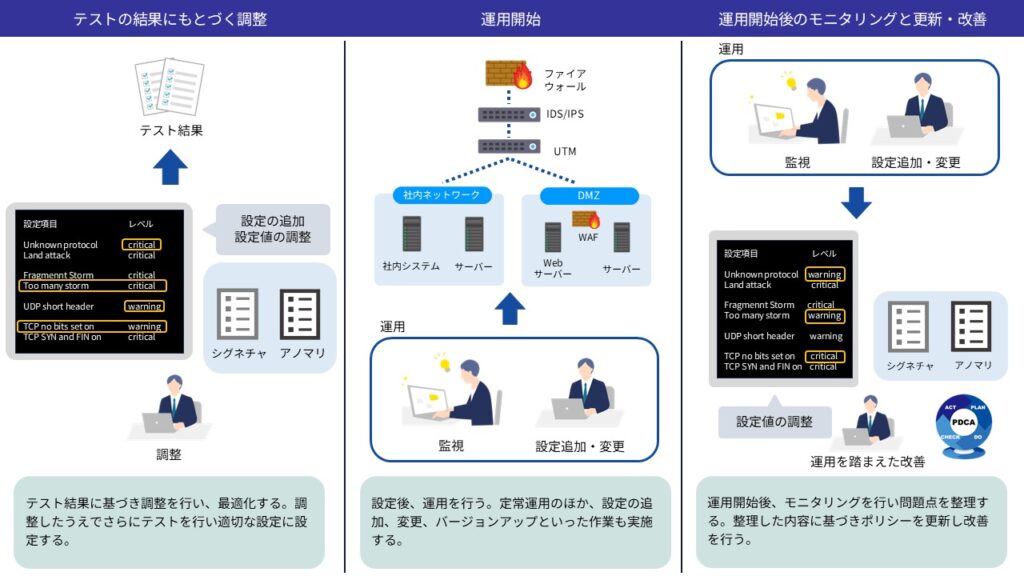

- テストの結果にもとづく調整

- 運用開始

- 運用開始後のモニタリングと更新・改善

なかでも重要な項目は「定義」「テスト」「改善」です。

定義の際は、検知したい内容に応じてポリシーを使い分ける必要があります。

たとえば、次のように定義を分けるとよいでしょう。

- 特定の通信パターンに対するポリシーやポートスキャン用ポリシー

- 大量のトラフィックを生じさせるものに対するトラフィック規制用ポリシー

次に、定義したポリシーを設定してテストを実施します。テストの際には、正常系の通信で誤検知をしないか、異常系の通信を検知できるのか、さまざまなテストパターンを準備しなければなりません。そのため、どれだけ網羅性のあるテストパターンを準備できるかが、IDS導入を成功させるための鍵となります。

さらに、不正侵入を網羅的に検知できるように、ポリシーの見直しを定期的に行うことも重要です。

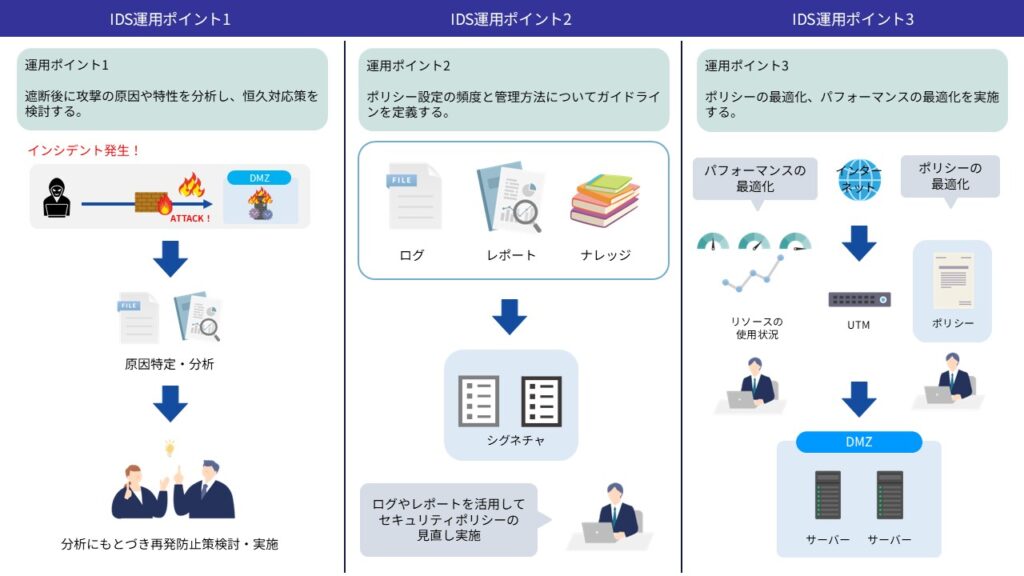

IDSの運用におけるポイント

ポリシー設定後、運用を開始する際には以下の点を考慮する必要があります。

- 遮断後に攻撃の原因や特性を分析し、恒久対応策を検討する

- ポリシー設定の頻度と管理方法についてガイドラインを定義する

- ポリシーの最適化、パフォーマンスの最適化を実施する

これらのポイントを踏まえて運用を行うことで、IDSをより効果的に使用できるでしょう。

まとめ

今回はIDSの機能、導入やポリシー設定、運用時に考慮すべきポイントについて解説しました。

IDSは不正侵入を検知するだけではなく、攻撃パターンの分析、セキュリティ施策をとるためのベースとなる情報取得など、セキュリティにおいて重要な役割を果たします。

一方、IDSができるのは監視・検知のみで、実際の防御は行えません。そのため、IDSの検知能力とほかのセキュリティ製品の防御・対応能力を組み合わせて、包括的なセキュリティ戦略を構築することが重要です。

ただし、組み合わせによっては機能が重複する可能性があるため、製品選定や設定時には注意が必要です。また、構築したシステムを効果的に運用するためには、定期的な監査とポリシーの調整が欠かせません。

IDSの導入を検討する際は、ぜひ本記事の内容を参考にして、総合的なセキュリティ施策を計画してください。