著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

企業を狙ったサイバー攻撃は、年々手口が高度化しており、従来のセキュリティ対策だけでは対応が難しくなっています。既知の攻撃だけではなく、未知の攻撃にも適切に対応していかなければならず、セキュリティ担当者の負担は大きくなるばかりです。

未知の攻撃に対して有効なセキュリティ対策としてWAFとファイアウォールが挙げられます。しかし、WAFとファイアウォールにはどのような違いがあるのかわからない方もいるのではないでしょうか。

そこで本記事では、混同されやすいWAFとファイアウォールの違いを詳しく解説します。また、WAFとファイアウォールを組み合わせたセキュリティ対策のポイントについてもまとめましたので、セキュリティ担当者の方はぜひ参考にしてください。

1. WAFとは

WAF(Web Application Firewall)とは、主にWebアプリケーションの保護を目的としたセキュリティツールです。WebアプリケーションやWebサイトなどに対するさまざまな攻撃を検知して防御する役割があります。

昨今では、Webサイトの改ざんやWebサイト内の顧客情報の不正使用など、WebアプリケーションやWebサイトの脆弱性を利用したサイバー攻撃が増加しています。WAFは、これらのサイバー攻撃を検出・防御できるため、多くの企業で導入が進んでいます。

WAFの種類

WAFは「ソフトウェア型」「アプライアンス型」「クラウド型」の3種類に分けられます。ソフトウェア型は、企業のWebサーバーに直接インストールするタイプで、インターネットと内部ネットワークの間に配置するDMZ(非武装地帯)に設置されることが一般的です。クラウド型はクラウド上で提供されるタイプです。

DMZについて詳しくは以下の記事をご覧ください。

近年では、初期費用を抑えてスピーディーに導入できるクラウド型WAFの人気が高まっています。種類ごとに特徴やメリットが異なるため、WAFを選ぶ際には自社のセキュリティ環境や必要な機能などを考慮しましょう。

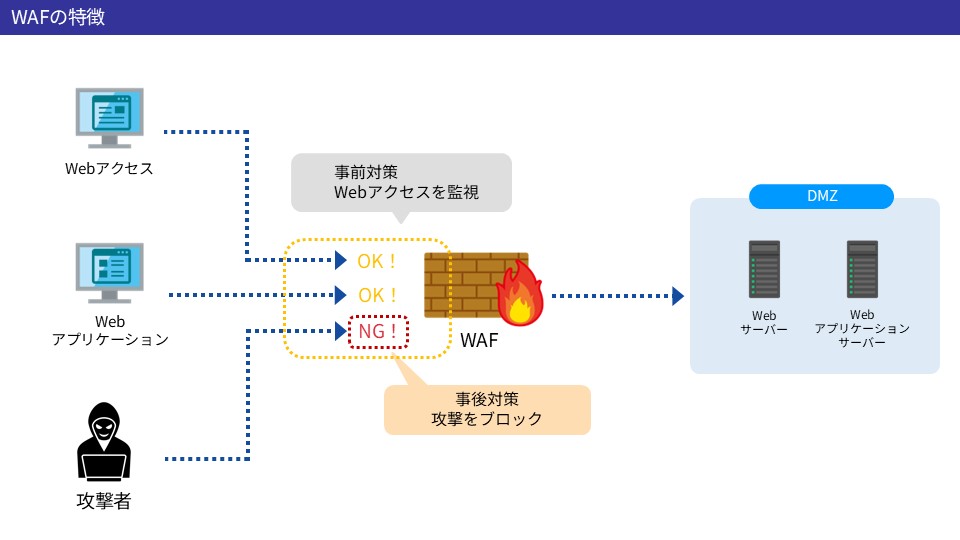

WAFの特徴

WAFは攻撃を受ける前の「事前対策」と、攻撃を受けたあとに被害拡大を防ぐために行う「事後対策」の両方に対応できる点が特徴です。常にネットワークの通信を監視しているため、外部ネットワークからの不正アクセスを事前に検出し、被害の発生を未然に防げます。

また、攻撃が検出された瞬間にその攻撃をブロックする仕組みとなっており、サイバー攻撃を受けたあとの被害を抑えられます。WAFでサイバー攻撃の被害を最小限に留めることで、根本的なセキュリティ事故の原因究明や改善などが可能となるでしょう。

WAFとIDSとIPSの違い

IDS(侵入検知システム)やIPS(侵入防止システム)も、セキュリティ対策の手段として挙げられます。IDSはネットワークを監視し、不正アクセスやサイバー攻撃を検出して通知するシステムです。IPSはIDSの機能に加えて、不正なトラフィックを遮断したり、ネットワークを保護したりする役割を担います。

WAFとIDS/IPS の大きな違いは「防御対象」です。WAFはWebアプリケーションに特化したセキュリティツールであり、IDS/IPSはより広範なサーバーやネットワークレベルのセキュリティを提供します。

2. ファイアウォールとは

ファイアウォールとは、不正アクセスやサイバー攻撃などから、社内ネットワークを防御するための仕組みや装置のことです。ファイアウォールは社内ネットワークと外部ネットワークとの間に設置されるケースが多く見られます。

社内と外部の通信を監視し、許可された通信だけを通過させたり、許可されていない通信を遮断したりすることが可能です。これにより、不正アクセスによるデータの改ざんや情報漏えいなどを防止する効果が期待できます。

ファイアウォールの詳細については、以下の記事で詳しく解説しています。こちらの記事を参照してください。

3. WAFとファイアウォールの違い

WAFとファイアウォールの主な違いを下記の表にまとめました。

| WAF | ファイアウォール | |

| 防御対象 | Webアプリケーション | 社内ネットワーク |

| 目的 | Webアプリケーションのセキュリティ強化 | ネットワーク全体のセキュリティ保護 |

| 防御できる攻撃の種類 | ・SQLインジェクション ・クロスサイトスクリプティングなど | ・不正アクセス ・情報漏えい、データの改ざんなど |

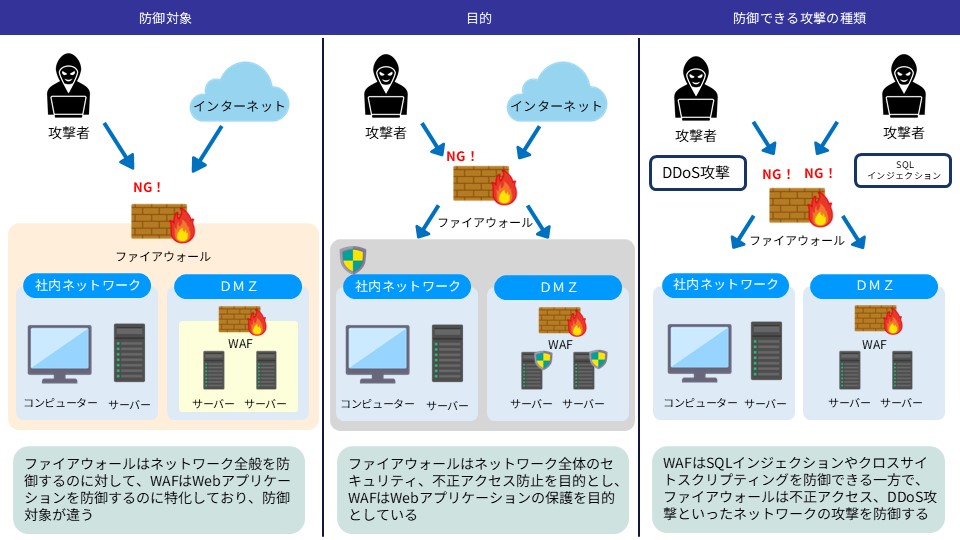

両者の大きな違いは「防御対象」「目的」「防御できる攻撃の種類」の3つです。

防御対象

WAFは、Webアプリケーションに特化した防御を提供します。一方、ファイアウォールは社内ネットワークを保護するために使用されます。社内と社外のネットワーク間の通信を制御し、不正なアクセスを遮断することが可能です。

目的

WAFは、Webアプリケーションのセキュリティ強化や、外部の脅威からWebサイトを守ることを目的としています。一方のファイアウォールは、ネットワーク全体のセキュリティ保護や不正アクセス防止などが主な目的です。

防御できる攻撃の種類

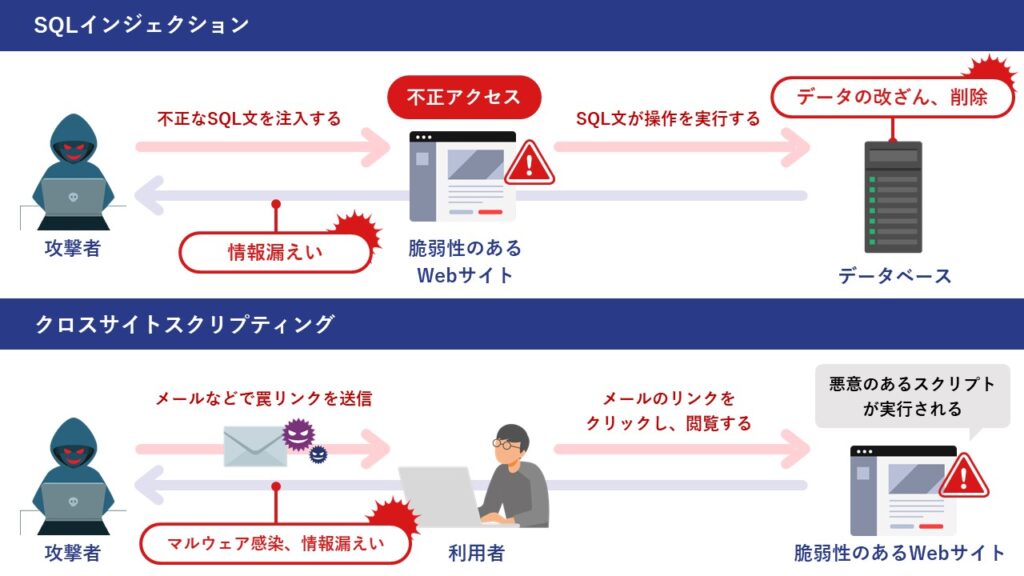

WAFは、主にWebアプリケーションを狙ったサイバー攻撃の検知・防御が可能です。具体的には、SQLインジェクションやクロスサイトスクリプティング(XSS)などの特定の攻撃が含まれます。SQLインジェクションとは、脆弱性があるWebアプリケーションを狙って、不正な内容が書かれているSQL文を送りつけるサイバー攻撃です。

クロスサイトスクリプティングは、攻撃者が悪意のあるスクリプトをWebサイトに注入し、利用者にマルウェアを感染させたり、ブラウザ上で個人情報を盗んだりする攻撃です。

Webアプリケーションの脆弱性を悪用したこれらの攻撃に対して、WAFはリアルタイムでトラフィックを監視し、異常なパターンを検出して防御するために設計されています。

一方、ファイアウォールは、外部からの不正アクセスや情報漏えいなど一般的なネットワーク攻撃に焦点を当てているのが特徴です。しかし、近年ではアプリケーションレベルの制御やポリシー設定など、より高度なセキュリティ機能を備えた次世代ファイアウォールも登場しており、「NGFW(Next Generation Firewall)」と呼ばれています。

4. WAFが重視されるようになった背景

サイバー攻撃が高度化・巧妙化するなか、ファイアウォールに加えてWAFによるセキュリティ対策も重視されています。WAFが重視されるようになった背景について詳しく解説します。

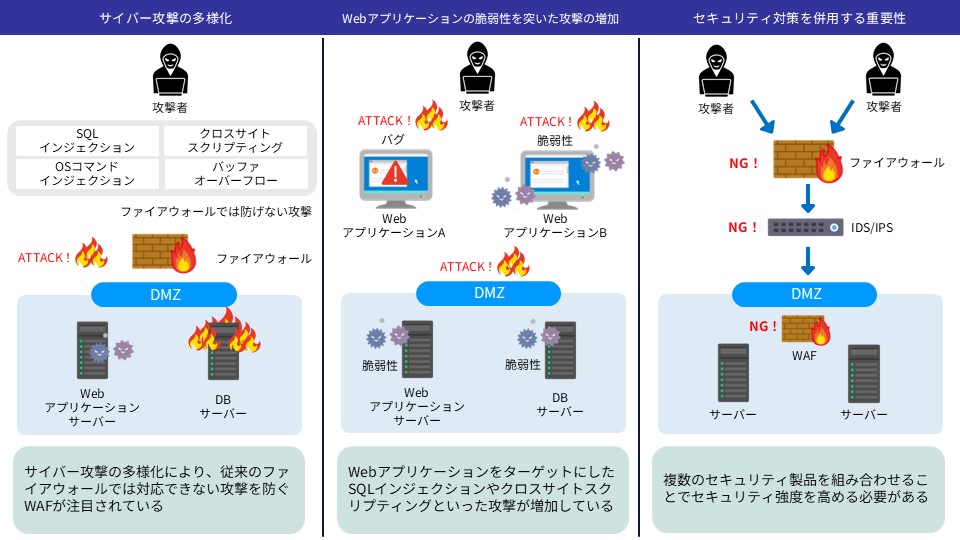

サイバー攻撃の多様化

昨今のテクノロジーの発展と共にサイバー攻撃の手法が多様化し、ビジネスで使用されるアプリケーションを狙った攻撃などが増えており、従来のファイアウォールでは対応できないケースも少なくありません。そのため、アプリケーションを狙った攻撃を防御できるWAFの重要性が高まっています。

Webアプリケーションの脆弱性を突いた攻撃の増加

近年では「SQLインジェクション」や「クロスサイトスクリプティング」など、Webアプリケーションを狙った攻撃が増加しています。また、テレワークの普及に伴い、業務でWebアプリケーションを使う機会が増えたことも、攻撃の増加に拍車をかけています。

WAFは、Webアプリケーション内の通信内容をリアルタイムで解析し、悪質な通信を検出、遮断する機能を備えており、Webアプリケーションのセキュリティ強化に重要なツールです。

セキュリティ対策を併用する重要性

サイバー攻撃の多様化に対応するためには、単一のセキュリティ製品に頼るのではなく、複数のセキュリティ製品を組み合わせたアプローチが必要です。複合的なセキュリティ対策を実施することで、さまざまなサイバー攻撃に対応可能となり、より強固なセキュリティ環境を構築できるでしょう。

5. WAFとファイアウォールによるセキュリティ対策のポイント

WAFとファイアウォールを併用したセキュリティ対策のポイントを、以下4つのステップに分けて解説します。

- 適切な配置場所を決める

- セキュリティポリシーの設定

- モニタリング・レポートの活用

- セキュリティ戦略の見直しを定期的に行う

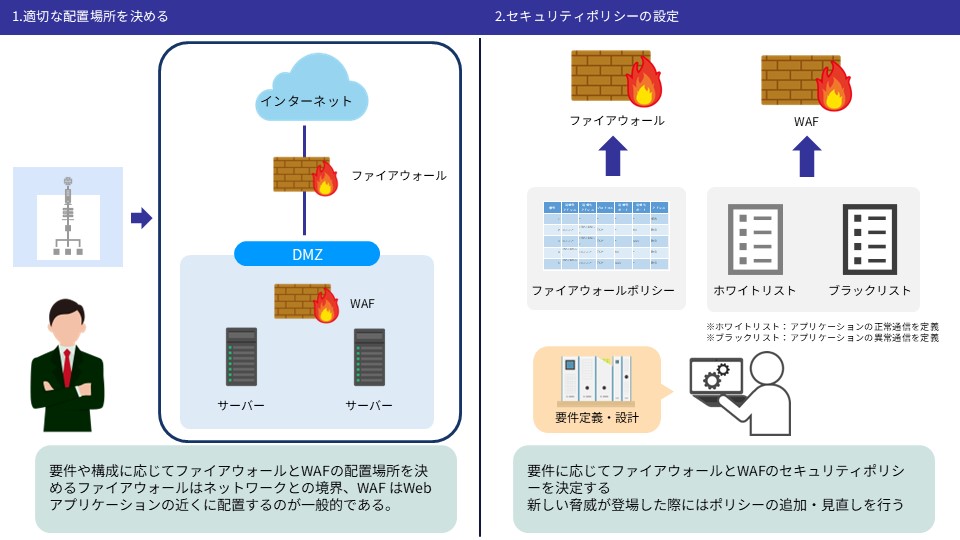

1. 適切な配置場所を決める

組織のセキュリティ要件やインフラストラクチャに応じて、WAFとファイアウォールの配置場所を決めます。WAFはWebアプリケーションの近くに配置し、ファイアウォールはネットワークの境界に配置する形が一般的です。

また、WAFをWebサーバーの前に配置すると、Webアプリケーションに対する攻撃を効率的にフィルタリングできるメリットがあります。自社のセキュリティ対策の目的に合わせて、適切な配置場所を決めていきましょう。

2. セキュリティポリシーの設定

WAFとファイアウォールのセキュリティポリシーの設定は、組織のセキュリティ要件に合わせて行う必要があります。この段階では、どのような攻撃をブロックするか、どのようなトラフィックを許可するかなどの詳細情報を決めていくことがポイントです。さらに、新しい脅威が登場するたびにセキュリティポリシーの見直し・改善を行うと、自社に適したセキュリティ対策を実施できるでしょう。

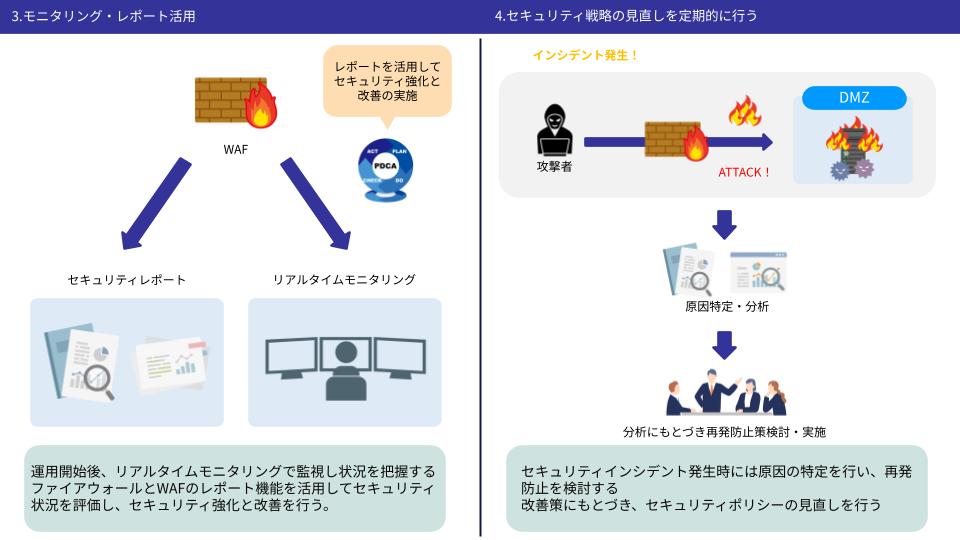

3. モニタリング・レポートの活用

セキュリティポリシーを設定したら、運用を進めていきます。運用時にWAFとファイアウォールのモニタリングを徹底することで、セキュリティインシデントをリアルタイムで把握できるようになり、より迅速な対応が可能です。

また、WAFとファイアウォールにレポート機能が搭載されていれば、積極的に活用することをおすすめします。レポート機能を定期的に確認すれば、組織のセキュリティ状況を客観的に評価でき、必要に応じてセキュリティ対策の強化・改善を実施できるでしょう。

4. セキュリティ戦略の見直しを定期的に行う

発生したセキュリティインシデントに対応したあとは、原因を特定し、再発防止のための措置を講じなければなりません。企業のセキュリティレベルを高めていくためには、インシデントを教訓として、セキュリティ戦略の見直しを継続的に行う必要があります。

具体的な改善策を立て、セキュリティポリシーの見直しを行っていきましょう。また、インシデントだけではなく、ビジネス環境の変化などに応じてセキュリティ戦略を進化させていくことも重要なポイントです。

6. まとめ

今回は、WAFとファイアウォールの違いや、両者を組み合わせたセキュリティ対策のポイントについて解説しました。WAFの目的はWebアプリケーションを対象として攻撃を防ぐことです。一方、ファイアウォールはネットワークの防御を主な目的としています。WAF はSQLインジェクションやクロスサイトスクリプティングなどの攻撃を防止でき、ファイアウォールは不正アクセスや、不正アクセスによる情報漏えい、データの改ざんなどを防ぐことが可能です。

WAFとファイアウォールをうまく組み合わせて利用することで、強固なセキュリティ環境を構築でき、多様化するサイバー攻撃に対応できるでしょう。