著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

近年、企業はセキュリティガバナンスのため、あらゆるセキュリティ対策を講じる必要に迫られています。そのセキュリティ対策において中心的な役割を担うのが「ファイアウォール」です。

ファイアウォールは、インターネット黎明期から現代に至るまで、ネットワークやシステムを不正なアクセスや攻撃から守るための強力な「防火壁」として機能しています。

本記事では、ファイアウォールの基本的な機能や、次世代型ファイアウォールの機能について取り上げるとともに、将来的なファイアウォールの課題と展望について解説します。

1. ファイアウォールとは

ファイアウォール(Firewall)とは、ネットワークやコンピュータシステムを不正なアクセスや攻撃から保護するためのセキュリティ機器です。通信の流れを監視し、設定されたルールにもとづいてデータの通信制御を行います。

ファイアウォールについての詳細は下記の記事をご参照ください。

ファイアウォールに求められる役割

近年、インターネットセキュリティの脅威が増大し、その被害は年々顕在化しています。そうした時代背景においてファイアウォールに求められる役割を解説します。

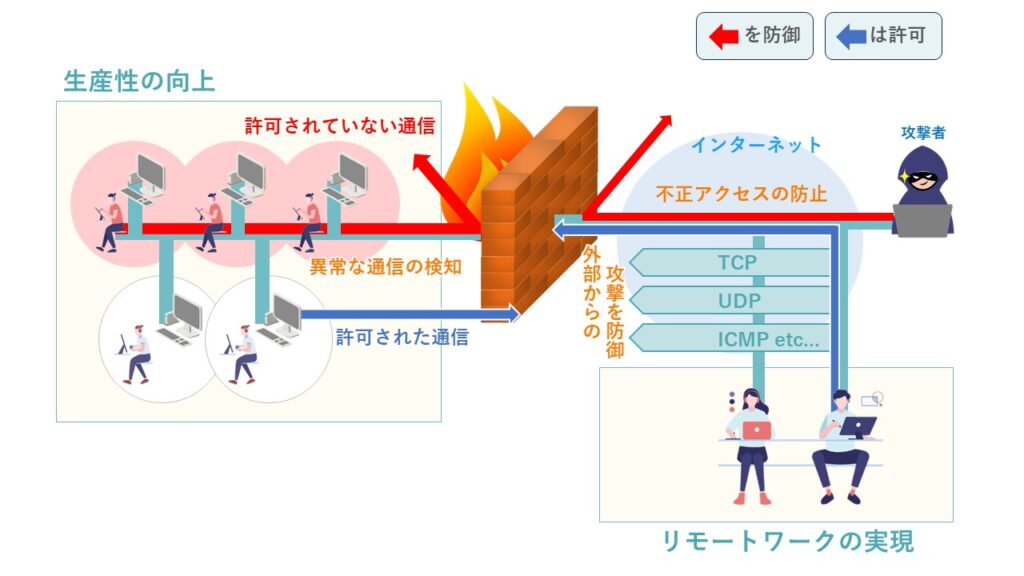

不正アクセスの防止

ファイアウォールは、ネットワークに接続されたデバイスやシステムへの不正な侵入を検知し、不正なユーザーや悪意のある攻撃者からの不正アクセスを防ぎます。

外部からの攻撃防御

インターネットを介した外部からのさまざまな形態の攻撃を、パケットフィルタリングやセッションベースの検査を通じて防御可能です。

異常な通信の検知

トラフィックを適切に制御してネットワークの使用状況を監視し、異常なパターンを検知することで被害を未然に防げます。

生産性の向上

従業員が不適切なコンテンツや特定のウェブサイトへアクセスするのを防ぎ、生産性を向上させます。

リモートワークの実現

ファイアウォールは、機密情報の送受信を安全な通信経路を提供し、リモートワークや異なる地理的な拠点を結ぶVPN(Virtual Private Network)を管理する役割をもっています。

2.ファイアウォールのセキュリティ機能

ここでは、ファイアウォールがもつ具体的なセキュリティ機能について解説します。

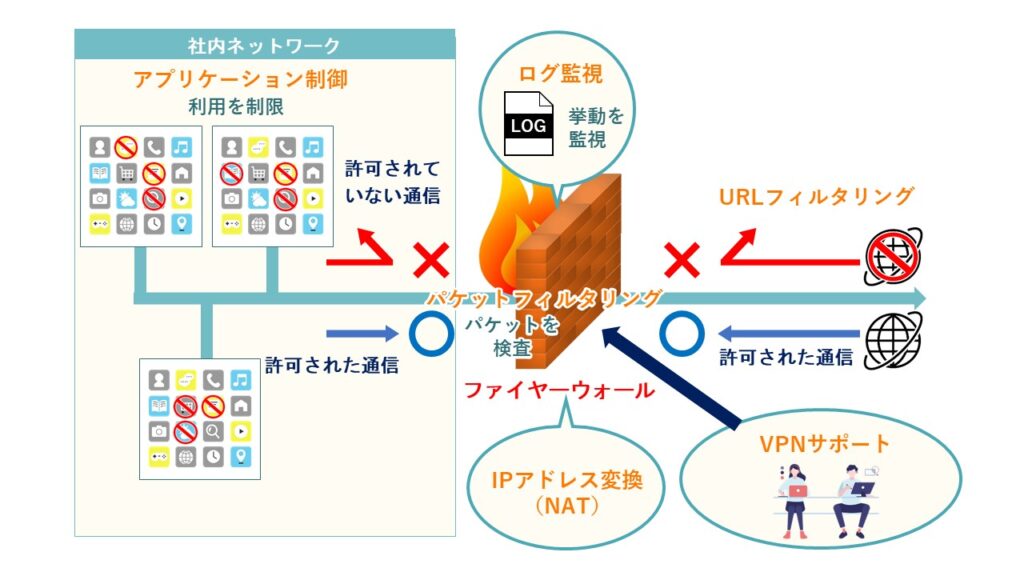

パケットフィルタリング

「パケット」とは、ネットワークでデータを転送するための基本的な単位です。データを小さな塊に分割し、それぞれの小さな塊をパケットと呼ばれる単位で送受信します。これにより、大きなデータも小さな断片に分け、ネットワーク上を効率的に転送できるようになります。

パケットは、パケットの先頭に位置し、送信元や宛先のアドレス、パケットのサイズ、優先度などのメタデータを含む情報が記載される「ヘッダー」、データの実際の内容である「ペイロード」、誤り検出や整合性の確認のための冗長な情報が記載される「フッター」の3つで構成されています。

パケットフィルタリングは、ヘッダーに記載される送信元や宛先のIPアドレス、ポート番号、プロトコルを使用して通信の種類やサービスを特定し、特定の通信を制御する機能です。ファイアウォールの根幹となる機能であり、パケットフィルタリングにより不正アクセスの防止を実現できます。

IPアドレス変換機能(NAT)

IPアドレスには、世界中に一つしか存在しない「グローバルIPアドレス」、さまざまな場所で再利用できる「プライベートIPアドレス」の2種類が存在します。インターネットにはグローバルIPアドレスが割り当てられることで通信が可能となります。。

NATは、グローバルIPアドレス1つに対し、複数のプライベートIPアドレスを紐づけて、インターネット通信を行う機能です。

ファイアウォールは外部と内部の境界線に設置され、外部から複数のプライベートIPアドレスを隠すことができます。プライベートIPアドレスを持つ多くのデバイスが外部に露出しなくなるため、外部からの攻撃を防ぎ、セキュリティの向上につながります。

ログ監視機能

ログ監視機能は、さまざまなイベントに関するログを監視できる機能です。ログには、アクセス許可や拒否されたトラフィック、不審なアクティビティ、攻撃の試行、システムのエラー、通信の発信元と宛先、使用されたポート、プロトコル、タイムスタンプ、セキュリティポリシーに関する情報などが含まれます。さらに、リアルタイムでのモニタリングや、定期的な監査として詳細解析に利用することも可能です。

アプリケーション制御

アプリケーション制御は、アプリケーションのプロトコルや特徴的なパターンを分析し、ネットワーク上で実行されているアプリケーションやサービスを正確に識別してアプリケーションごとに異なるセキュリティポリシーを適用する機能です。

悪意あるアプリケーションや不正な利用からの保護を目的としています。特定のアプリケーションの悪用、データ漏えいのリスクが高まる場合、そのアプリケーションへのアクセスを制限できます。

URLフィルタリング

URLフィルタリングは、インターネット上でのアクセス制御やセキュリティ強化のために使用される機能です。あらかじめ定義されたウェブサイトのカテゴリや、特定のURLにもとづいてアクセスをブロックまたは許可します。

仕事に関係のないウェブサイトへのアクセスを制限するなど、社内ネットワークにおける時間の適切な利用を促進し、生産性の向上に貢献します。

VPNサポート

ファイアウォールのVPN機能は、セキュアな通信を確立するための仕組みで、特にリモートアクセスや地理的に離れた拠点間を結ぶ際に利用される機能です。通信データを暗号化してセキュアなトンネルを確立し、ネットワーク上を移動するデータを安全に保護します。

また、通信の相手が正当な認証を受けたエンドポイントであることを確認するための認証プロセスも含まれます。クライアントソフトウェアや組み込みのVPNプロトコルを使用して、任意の場所から企業ネットワークに接続できるリモートアクセスVPN機能を提供します。

3.次世代ファイアウォール(NGFW)の機能

NGFW(Next-Generation Firewall)は、従来のファイアウォールに比べて高度な機能やセキュリティ対策を提供する、進化したセキュリティ機器です。従来のパケットフィルタリングだけではなく、IDS/IPS、深層パケットインスペクション、SSL/TLS暗号化の可視化、可視性とコントロールの向上、クラウドサービスとの統合など、多岐にわたるセキュリティ機能を備えています。本章ではNGFWの機能について解説します。

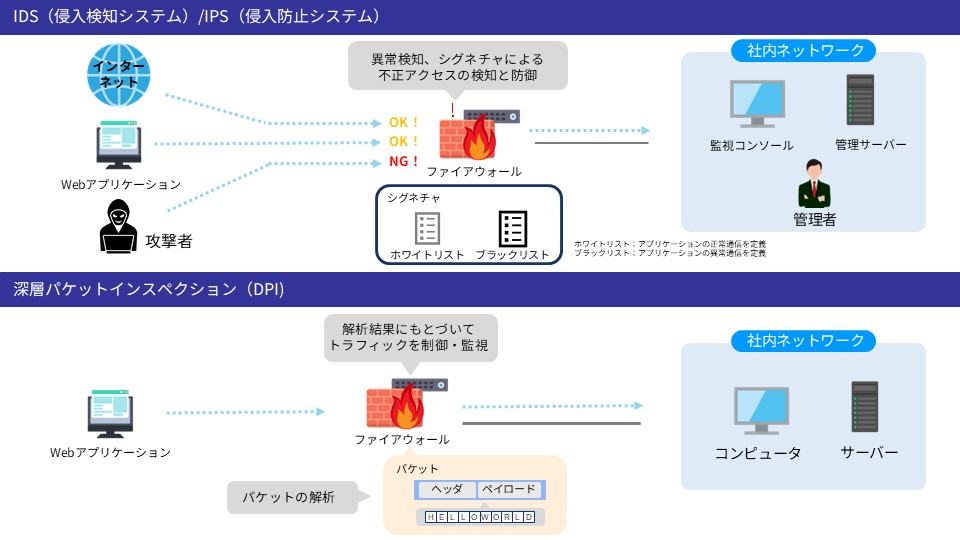

IDS(侵入検知システム)/IPS(侵入防止システム)

NGFWに組み込まれたIDSおよびIPSは、ネットワークセキュリティを向上させるための重要な機能です。ネットワークトラフィックを監視し、悪意ある行動やセキュリティイベントを検出・対処できます。

検出方法は、異常検知やシグネチャベースの検出と呼ばれる方法を使用します。異常検知は、正常なネットワークアクティビティを基準にし、それからの逸脱を検知する方法です。

一方、シグネチャベースの検出は、既知の攻撃パターンにもとづいて行われます。

IPSは、IDSの機能に加え、検出した異常な活動に対して自動的に対応する能力を備えています。悪意あるトラフィックを遮断し、攻撃を防ぐことが可能です。

深層パケットインスペクション(DPI)

ネットワークトラフィックを詳細に解析するセキュリティ技術の一種です。データパケットのヘッダーだけではなく、ペイロードまでを詳細に検査し、アプリケーションの種類やデータの内容にもとづいてトラフィックを制御・監視します。

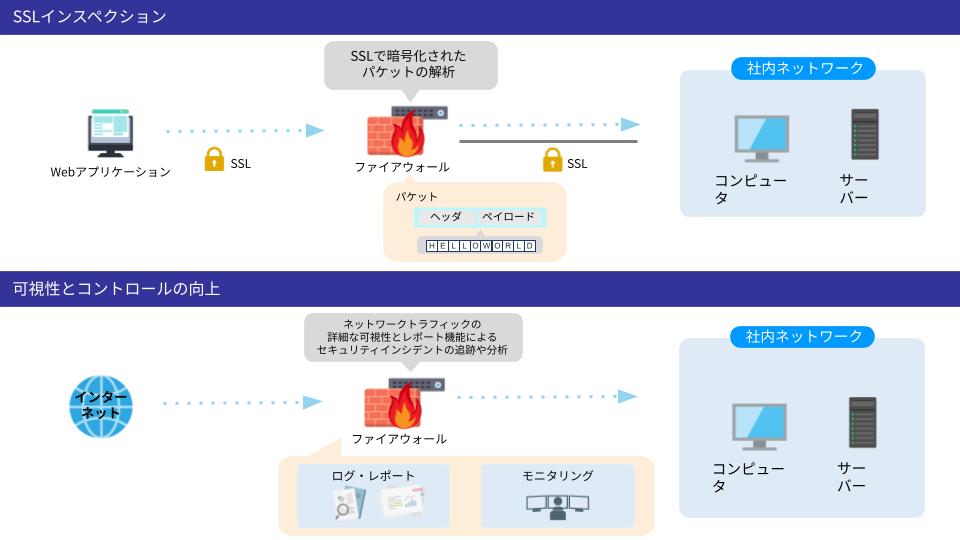

SSLインスペクション

SSLインスペクションは、SSL/TLSによって暗号化されているため、通常のパケットフィルタリングやパケットインスペクションだけでは中身を解読できない通信を復号化し、内容を検査できます。

可視性とコントロールの向上

NGFWは、ネットワークトラフィックの詳細な可視性とレポート機能が強化されており、セキュリティインシデントの追跡や分析を容易に行うことが可能です。

近年ではIoTデバイスの普及により、さまざまなデバイスを通じてのアクセスが増加しています。NGFWの導入により、ユーザー認証、デバイス情報をもとにしたアクセスコントロールや、ユーザーごとのセキュリティポリシーの適用など、個々のユーザーやデバイスに合わせたセキュリティの強化を図れます。

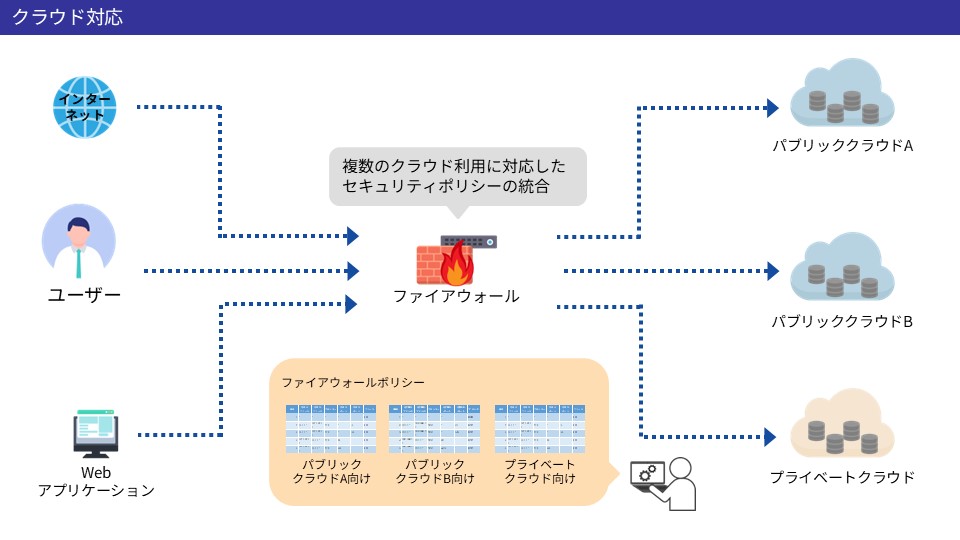

クラウド対応

NGFWはクラウド対応が強化されており、クラウドネットワーク上でのセキュリティも考慮されています。複数のクラウドプロバイダをまたがるセキュリティポリシーを統合し、複数のクラウド環境を利用する際のセキュリティを一元管理することが可能です。

4. ファイアウォールの課題と将来の展望

セキュリティへの関心が高まるなか、ファイアウォールの機能は年々進化しています。しかしながら、労働環境の多様化やデバイスの進化により、セキュリティポリシーも複雑化しています。本章では、今後のファイアウォールの課題と将来の展望について解説します。

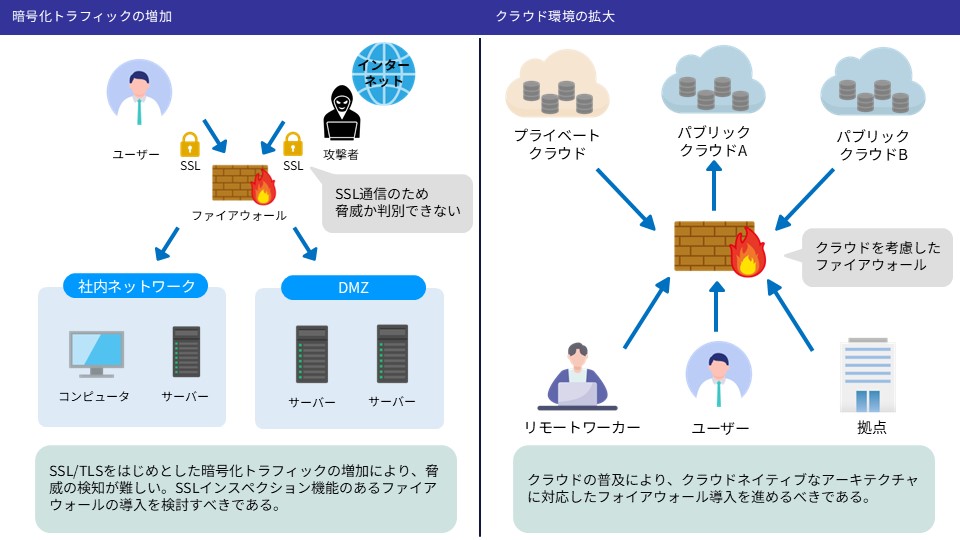

暗号化トラフィックの増加

インターネット上のトラフィックの大部分がSSL/TLSで暗号化されています。これにより、従来のファイアウォールがトラフィックを解読できなくなり、脅威の検知が難しい状況です。SSL / TLS 通信の増加に伴い、ファイアウォールが効果的に対応するためにはSSL/TLSの解読やインスペクションを強化しなければなりません。

クラウド環境の拡大

クラウドサービスやクラウドインフラストラクチャを利用する企業は年々増えています。ファイアウォールは、クラウドネイティブなアーキテクチャに対応し、クラウド環境でのセキュリティを確保する必要があります。

モバイルワーカーの増加

リモートワークの普及によりモバイルワーカーが増加しているため、ファイアウォールは異なる場所からのアクセスやモバイルデバイスからのセキュリティを確保する必要があります。

IoTの普及

IoTデバイスの急増に伴い、ネットワークに接続されるデバイスの増加と多様化がみられます。ファイアウォールは、異なるプロトコルや通信形態に対応する必要があります。

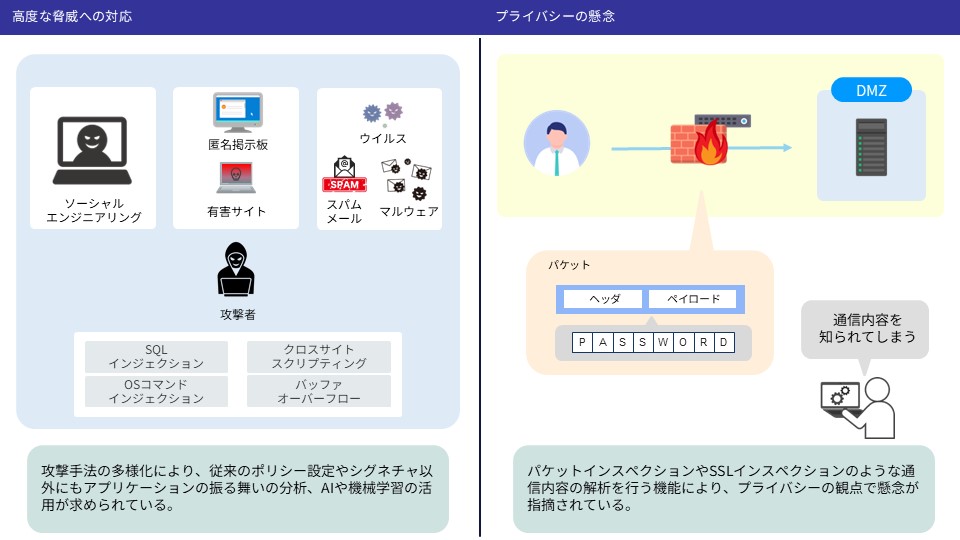

高度な脅威への対応

高度化する脅威に対抗するためには、従来のシグネチャベースの脅威検知だけではなく、振る舞い分析やAI、機械学習などの高度な技術が必要です。

プライバシーの懸念

SSLインスペクションや深層パケットインスペクションなど、通信内容を解析する手法に対してプライバシー関連の問題が指摘されています。

セキュリティポリシーの複雑化への対応

セキュリティの複雑な状況に対応するため、複数のセキュリティツールやサービスを統合し、一元的なセキュリティポリシーを構築・管理する必要があります。

5. まとめ

本記事では、ファイアウォールに求められる役割、NGFWも含めたファイアウォールの機能、ファイアウォールの課題と展望について解説しました。ファイアウォールは、近年のビジネス環境、社会インフラに欠かせない役割を果たします。一方で、セキュリティポリシーの複雑化により、ファイアウォールだけでは強固なセキュリティ対策が難しいのが実情です。ファイアウォール単体でのセキュリティ対策ではなく、環境やデバイスに合わせたセキュリティツールやサービスを併用し、包括的な安全性を担保できるセキュリティ対策を検討してください。