著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

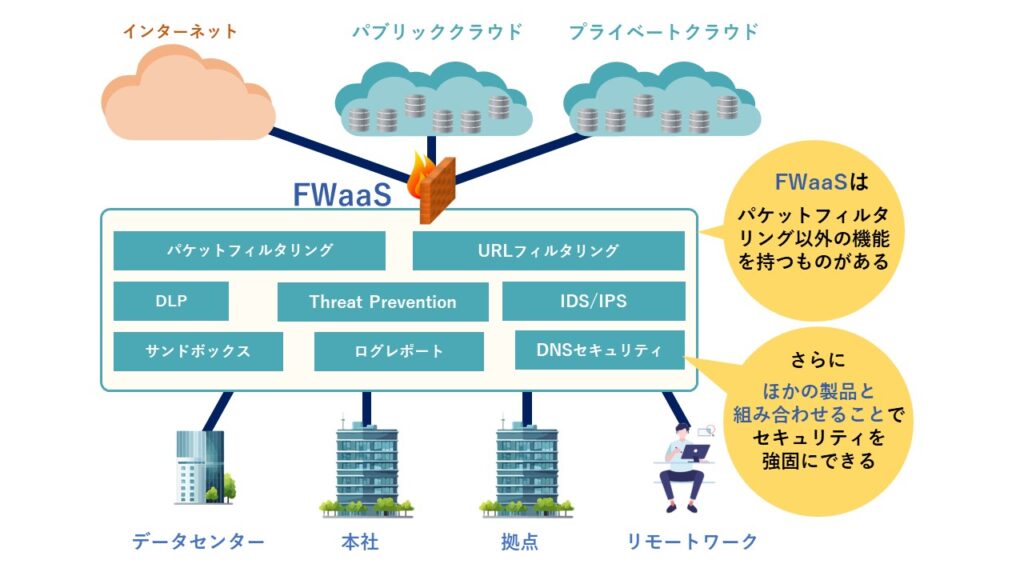

近年、リモートワークやクラウドの広まりを受け、FWaaS(Firewall as a Service)を採用する企業が増えています。FWaaSはで、ネットワークとセキュリティ機能をクラウド上で統合するSASE(Secure Access Service Edge)を実現する機能のひとつです。従来のファイアウォールの機能をクラウドに実装し、防御対象もクラウドリソースを中心にあらゆるものを対象とするなど、数多くの特徴があります。本記事ではFWaaSの概要、FWaaSの機能、FWaaSとほかのファイアウォールとの違い、FWaaSのメリット、FWaaSのユースケース、FWaaSを導入する際のポイントとベストプラクティスについて解説します。

1. FWaaSとは

FWaaSはクラウドサービスとして提供されているファイアウォールです。ハードウェアやソフトウェアのインストールが不要で、ファイアウォールの機能をインターネット経由で利用できます。

FWaaSは通信を監視し、認可されたトラフィックのみ通信させるパケットフィルタリング機能のほかに、IPS(不正侵入防御システム)、UTM(統合脅威管理ツール)機能を持つものもあります。いずれの機能もネットワークに関する数多くのサイバー攻撃から防御するうえで重要です。

このように、FWaaSはクラウドリソースとインターネットの間に壁を設けて分離する重要な役割を果たします。

SASEにおけるFWaaSの位置づけ

FWaaSはSASEを構成する機能のひとつです。SASEはフレームワークのひとつで、2019年にガートナー社から提示されたレポート「The Future of Network Security is in the Cloud」の中で提唱されました。インターネットとクラウドの利用を前提とし、セキュリティとネットワークを統合した新しい考え方として注目されています。

SASE機能と主な役割は以下のとおりです。機能から構成されています。

| 機能 | 役割 |

|---|---|

| SD-WAN(Software-Defined Wide Area Network) | 従来の専用線やVPN網と違い、インターネットをベースとしてソフトウェアでWAN網を構築・管理する |

| CASB(Cloud Access Security Broker) | クラウド利用者が正規のユーザーか検証し、クラウドの使用状況をモニタリングする |

| SWG(Secure Web Gateway) | インターネット接続時の制御を行う |

| FWaaS(Firewall as a Service) | パケットフィルタリングによる通信制御を行う |

| ZTNA(Zero Trusted Network Access) | Webアプリケーション、カスタムアプリケーションの認証を行う |

この中でFWaaSはファイアウォールの機能を提供します。セキュアなクラウドアクセスの実現に重要な役割を果たしています。

2. FWaaSの機能

FWaaSは主に以下の機能を備えています。

| 機能 | 役割 |

|---|---|

| パケットフィルタリング | IPアドレス、ポート、ビットフィールド、パケット長を解析し、通信制御を行う |

| DNSセキュリティ | 悪意のあるWebサイトのドメイン名をブロックするためにDNSを利用する |

| URLフィルタリング | 悪意のあるWebサイトのURLをフィルタリングする |

| IDS(不正侵入検知システム) | 異常な通信パターンを検知し通知する(検知機能のみ) |

| IPS(不正侵入防御システム) | 異常な通信パターンを検知し遮断する |

| DLP(Data Loss Prevention) | 重要なデータを監視し、不正なデータ転送を検知した際に保護する |

| Threat Prevention(脅威からの防御) | マルウェア、スパイウェア、脆弱性を検知し防御する |

| サンドボックス | 疑いのあるファイルを隔離し挙動を確認する |

| ログレポート | FWaaSで検知、遮断した通信をレポート形式で出力する |

| UTM(統合脅威管理ツール) | 複数のセキュリティ機能を統合し包括的に防御する |

上記のとおり、通常のファイアウォールが持つ通信制御機能に加え、IDS(不正侵入検知システム)やIPS(不正侵入防御システム)、UTM(統合脅威管理ツール)と同等の機能を持つサービスも提供されています。

なお、ファイアウォール、IDS(不正侵入検知システム)、IPS(不正侵入防御システム)、UTM(統合脅威管理ツール)の各機能は以下の記事で詳しく解説しています。ぜひご参照ください。

3. FWaaSとオンプレミス型の違い

FWaaSとオンプレミス型ファイアウォールを比較した場合の特徴は以下のとおりです。

| 形態 | 構築場所 | 他製品との統合 | 運用・管理 | コスト |

|---|---|---|---|---|

| FWaaS (クラウド型) | クラウド環境 | SWG、ZTNA、CASBなど | ・一元管理が可能 ・場所を問わずアクセスできる | ・初期費用が少ない ・従量課金制が一般的 |

| オンプレミス型 (アプライアンス型) | データセンターや各拠点に物理的または仮想アプライアンスとして設置 | IDS、IPS、UTM、WAFなど | ・機器ごとの管理が必要 (コントローラーによる一元管理も可能) | ・初期費用が高い ・監視やメンテナンスなど維持管理の運用コストが発生する |

| オンプレミス型 (ソフトウェア型) | サーバーに インストールして使用 | EDR、ウイルスソフト、SIEMなど | ・インストールしたサーバーごとに管理が必要 | ・初期費用は抑えられる ・メンテナンスやライセンス料など、運用コストがかかる |

※WAF(Webアプリケーションファイアウォール):Webアプリケーションの防御を行う機能を持つ

※EDR(Endpoint Detection and Response):サーバー、PC、スマートフォンなどデバイスの一元管理とマルウェア対策を行うツール

※SIEM(Security Information and Environment Management):ネットワーク機器、サーバー、アプリケーションのログを一元管理し分析に使用するツール

上記のとおり、FWaaSはクラウドで提供されるため、クラウドベースの製品と親和性が高いのが特徴です。特にSWGやZTNA、CASBなど、ほかのクラウドセキュリティサービスとの統合も容易なため、セキュリティの構成と管理の一元管理により、運用管理の効率化につながります。

またFaaSは初期投資が少なく、使用した分だけ支払う従量課金制が多いため、実際のトラフィックやリソースの使用状況に基づいて利用量を調整でき、コストの最適化が図れます。また、プロバイダが機器の管理とメンテナンスを担当するため、専門的なスキルを持った人員など不要となり、負担軽減や運用コストの削減につながります。

オンプレミス型の場合、アプライアンス型とソフトウェア型によって組み合わせが異なりますが、一般的にオンプレミス型はハードウェア、あるいは仮想アプライアンスとして、データセンターや各拠点に設置されます。そのため自社内で設置・管理する製品が多い場合はオンプレミス型との相性がよいといえます。

オンプレミス型は自社内で設置・管理する製品が多い場合や、自社の要件に合わせた高度なカスタマイズが必要な場合には適していますが、機器の導入費用やメンテナンスなどのコストがかかる点には注意が必要です。

自社で運用する負担やコスト削減を図りたい場合には、FaaS型が適しています。

4. FWaaSとNGFWの違い

FWaaSと比較されるファイアウォールに、NGFW(次世代ファイアウォール)があります。

NGFWは従来のファイアウォールが持つ機能を拡張したファイアウォールで、物理的または仮想的な環境でカスタマイズ可能です。一方、FWaaSはインターネットを介したアクセスを得意とします。クラウドベースでの利便性とスケーラビリティにより、迅速なデプロイメントができ、容易に管理できる点がFWaaSの特徴です。

あらためてFWaaSとNGFWの違いを比較すると、以下のとおりです。

| 種類 | 設置場所 | 提供形態 | 機能 | クラウドとの 親和性 |

|---|---|---|---|---|

| FWaaS | クラウド | クラウド | パケットフィルタリング URLフィルタリング Threat Prevention DNSセキュリティ ログレポート サンドボックス IPS(侵入防御システム) DLP(Data Loss Prevention) | 高い |

| NGFW | クラウド データセンター 拠点 | クラウド ハードウェア 仮想アプライアンス | パケットフィルタリング IPS(侵入防御システム) DPI(Deep Packet Inspection) アプリケーションレベルでの制御 ユーザー・グループ単位での制御 | やや高い |

※DPI(Deep Packet Inspection):パケットを解析して、マルウェアが含まれていないか検知する機能

なお、表中の「クラウドとの親和性」とは、クラウドをベースとした構成に組み込みやすいか、あるいはクラウド向けのファイアウォール機能が備わっているかを意味します。

NGFWは従来のファイアウォールが持つ機能に加え、パケットのヘッダ情報やデータそのものを検査するため、マルウェア対策に有効です。さらに、ユーザーやアプリケーションごとに通信制御をかけられる点も従来のファイアウォールにはない特徴です。

このように、NGFWはオンプレミスやハイブリッドのニーズを満たすために最適化されています。一方で、FWaaSはクラウドネイティブなアプリケーションやプライベートクラウドなど、クラウド環境での利用に特化しています。

なお、NGFWの機能を提供しているFWaaSには次のサービスがあります。

- Cloud NGFW for AWS(AWS)

- Cloud NGFW(Google Cloud)

- Oracle Cloud Infrastructure Network Firewall(Oracle Cloud)

- Cloud NGFW by Palo Alto Networks(Microsoft Azure)

FWaaSを利用する場合、NGFWとの違いを踏まえたうえで、使用するビジネスシナリオや、要件に適した機能を持つサービスの選択が重要です。

5. FWaaSのメリット

FWaaSを使用する主なメリットは以下のとおりです。

- スケーラビリティに優れている

- コストメリットが大きい

- 一元管理できる

- ポリシーやアップデートをすぐに適用できる

- クラウドとの親和性が高い

それぞれのメリットについて解説します。

スケーラビリティに優れている

FWaaSはスケールアウト(リソースに余裕がないときに処理台数を増やす)、スケールイン(リソースに余裕があるときに処理台数を減らす)を容易に行える点が大きなメリットです。ハードウェア、ソフトウェアのリソース割り当てはクラウドサービス側で行うため、使用状況に応じて即時に対応できます。

一方、自社で機器を用意する場合は調達リードタイムがかかります。さらに、運用を始めるまでに設計、構築、設定、テストを行わなければなりません。しかし、FWaaSはこうした手間がかからず、申し込みをすれば短期間で使用できるメリットがあります。スケーラビリティに優れるため、ファイアウォールがボトルネックになりにくい点もメリットです。

コストメリットが大きい

FWaaSは機器調達が不要で、運用コストが抑えられるため、コストメリットが大きいといえます。

仮に自社でファイアウォールを用意する場合、調達費用、維持管理のランニングコストがかかるだけではなく、機器の減価償却も必要です。購入した機器を置き換えるのは容易ではなく、新機種が登場してもすぐに乗り換えできません。このような負担をかけずに、利用した分だけ費用を支払う点はFWaaSのメリットです。

一元管理できる

FWaaSは既存のファイアウォールと違い、一元管理に適しています。複数拠点に設置したファイアウォールを管理する場合、それぞれの拠点にあったポリシーの適用、モニタリングを考慮しなければなりません。さらに、拠点ごとに異なるポリシーを設定した場合、ポリシーの不整合により通信障害、あるいはセキュリティホールを生み出すおそれもあります。

一方、FWaaSであればクラウドベースのため本社、支社、工場など分散された拠点を意識せずに、セキュリティポリシーに応じた一貫性を持った設定や一元管理が可能です。拠点ごとアクセス制御が実施できるため、セキュリティの強化を図りながら業務効率化を実現できます。

運用負荷の軽減につながる

FWaaSはファイアウォールポリシーやフィルタリング対象URL、マルウェアのパターン、あるいはアップデートなどを即時にかつ自動で行われるため、運用負荷がかかりません。

運用担当者の休日・夜間作業が発生せず、事前検証もクラウドベンダーで実施するため、検証工数も不要です。万が一の対応が必要な場合でも、運用担当者は自宅などからクラウド上のダッシュボード画面を通じてアクセスできるため、優先度の高い業務への支障が少なく、集中した環境を整えられます。

クラウドとの親和性が高い

FWaaSはクラウド環境との親和性が非常に高い点がメリットです。AWS、Azure、Google Cloudなどの主要なクラウドプラットフォーム上で動作するアプリケーションと簡単に統合でき、セキュリティ管理を一元化できます。

たとえば、FWaaSを利用すれば、Azureに格納されているデータへのアクセスを簡単に設定できます。

さらに、マルチクラウド対応のFWaaSであれば、異なるクラウドプラットフォーム間でのデータ移行やアプリケーションのデプロイを保護するために、一貫性のあるセキュリティポリシーを適用できます。FWaaSは単一のクラウド環境だけでなく、マルチクラウド環境においても企業のセキュリティ要件に対応できるため、大きなメリットがあります。

6. FWaaSのユースケース

FWaaSを使用したユースケースには次のようなものがあります。

- リモートワーク時のセキュリティ対策

- クラウドのセキュリティ対策

- 分散型ネットワークの最適化

それぞれのユースケースについて解説します。

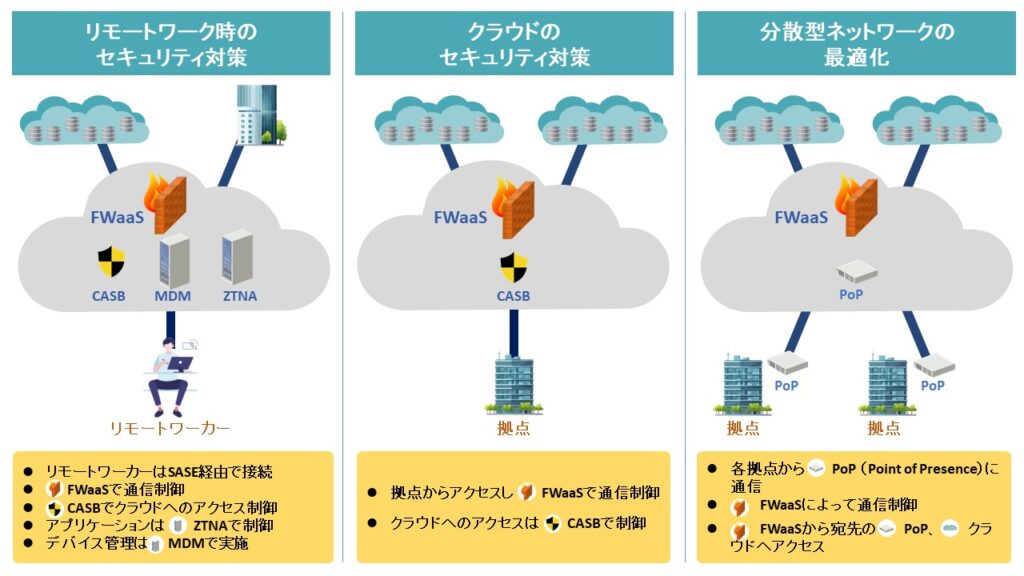

リモートワーク時のセキュリティ対策

リモートワーカーがインターネットにアクセスする際、すべてのデータトラフィックをFWaaSに通過させる構成にすれば、不正アクセスやマルウェアの侵入リスクを低減できます。このケースではクラウドの前段にFWaaSを構成し、リモートワーカーは必ずFWaaS経由でアクセスするようにコントロールします。

自社の要件に応じたセキュリティポリシーをFWaaSに適用すれば、企業ネットワークとデータを保護できます。FWaaSの使用でリモートワーカーが安全に業務を行える環境を提供できます。

リモートワーカー向けのセキュリティ対策を施す際には、リモートワーカーがアクセスするアプリケーションやサービスを明示的に制限するとよいでしょう。この制限により、必要な業務用アプリケーションのみアクセスを許可し、アプリケーションの不正使用に対するリスクを低減できます。

加えて、不正アクセスを即座に検出してブロックする機能を使用すると、リモートワーク環境でも企業データを保護できます。さらに、FWaaSはデータ漏えい防止(DLP)機能を備えている場合が多く、リモートワーカーが機密情報を外部に誤送信することを防止します。

FWaaSのほかにも、リモートワーカーが使用するデバイス保護のため、MDM(Mobile Device Management)の導入も検討しましょう。

※MDM(Mobile Device Management):社外で使用するモバイルデバイスを一元管理するツール

クラウドのセキュリティ対策

リモートアクセスと同様に、社内ネットワークからクラウドへアクセスする際にも、FWaaSをアクセス制御に使用します。このケースでも、リモートアクセスと同様にクラウドリソースの前段にFWaaSを構成し、アクセス先のクラウドに対して明示的に通信制御を行います。

FWaaSで通信制御を行うと、使用するクラウドへのアクセスのみ許可し、不正アクセスのリスクを低減できます。さらにセキュリティを強固にするために、CASBやZTNAの導入を検討してください。特にCASBと併用すると、クラウドサービスへアクセスするユーザーの可視化、使用状況の監視、分析を実施できます。

分散型ネットワークの最適化

FWaaSは各拠点の分散型ネットワークの構築に有効です。

FWaaSはSD-WAN(Software-Defined Wide Area Network)の使用で、ローカルブレイクアウトを実現できます。ローカルブレイクアウトにより、各拠点が独自にインターネットへアクセスし、中央のファイアウォールを経由せずに直接クラウドサービスや外部サービスに接続できます。

ローカルブレイクアウトの場合、各拠点の通信はPoP(Point of Presence)によってFWaaSに転送され、通信制御が行われます。PoPはクラウドやインターネットへのアクセスポイントで、拠点の通信をクラウドへ転送する役割を担います。なお、分散型ネットワークによって得られる効果は以下のとおりです。

- 遅延が減少し、生産性が向上する

- 分散化によりボトルネックが生じにくい

- 単一の障害点がなく可用性が上がる

- ネットワーク機器の導入、増設コストを削減できる

上記のとおり、分散ネットワークには多くのメリットがあり、同時に、分散ネットワークの中でFWaaSの果たす役割は大きいのです。

7. FWaaSを導入する際のポイント

クラウド型ファイアウォールを選定するにあたり、評価基準とすべき項目は以下のとおりです。

- 信頼性

- クラウドとの親和性

- セキュリティ機能

- コスト

- サポート体制

- スケーラビリティ

それぞれのポイントについて解説します。

信頼性

FWaaSを提供しているクラウドベンダーの信頼性は、最も重要な評価基準のひとつです。ここでいう信頼性とは、FWaaSそのものの信頼性のほかに、クラウドベンダーのサービス廃止、あるいは経営破綻のリスクが低い点も含まれます。FWaaSの停止や廃止、あるいはクラウドプラットフォームそのものの廃止はセキュリティリスクに直結するだけに、総合的な信頼性の評価は非常に重要です。

クラウドとの親和性

FWaaSはクラウドに対する通信制御を目的としているため、対象とするクラウドサービスとの親和性の評価も重要です。

基本的にFWaaSとクラウドサービスとの間に不整合が生じ、通信障害が発生するおそれはありません。しかし、FWaaSを提供しているクラウドベンダーが対応サービスをあえて明示している場合もあります。導入前に、自社が利用しているクラウドサービスがFWaaSに対応しているか確認しておくとよいでしょう。

主要なパブリッククラウドはFWaaSをサービスとして提供しているため、クラウドを利用する際には、セットでFWaaSの利用を検討する選択肢もあります。

セキュリティ機能

提供されるFWaaSのセキュリティ機能は、クラウドベンダーによって変わります。そのため、どのようなセキュリティ機能が利用できるのか事前評価が重要です。基本的なパケットフィルタリング以外にも、IPS(不正侵入防御システム)、UTM(統合脅威管理ツールと同様の機能を含むFWaaSもあります。必要な機能を整理したうえで、導入するFWaaSを検討しましょう。

コスト

FWaaSはオンプレミスでファイアウォールを導入するよりコストがかかりません。しかし、月額費用などのランニングコストの認識が重要です。費用はどのくらいかかるのか事前に確認したうえで、最適なプランを選択しましょう。

サポート体制

FWaaSを提供するクラウドベンダーのサポート体制も評価のうえで重要です。サービスそのもののサポート体制や、インシデント発生時の体制も含めて検討する必要があります。

多くの場合、24時間365日のサポート体制が整えられており、クラウドベンダーによる差はあまりありません。しかし、以下のような細かな評価項目を確認し、自社に適しているかの確認が重要です。

- サポート体制

- サポートの受付時間

- 日本語対応可否

- 問い合わせから対応までの迅速性

- サービス提供範囲

- 技術的な対応状況

スケーラビリティ

FWaaSには、リソースの使用量が急激に増加しても、すぐにスケールアウトできる柔軟性が求められます。一般的に、クラウドベンダーはスケールアウトに対応できるだけのリソースを常に準備しています。FWaaSを導入する際には、ベンダーが柔軟なスケーラビリティを備えているか、実績を確認し評価基準にするとよいでしょう。

8. FWaaSの導入と運用のベストプラクティス

FWaaSの導入と運用は、さまざまなケースに応じて、いくつか考慮すべきポイントがあります。本章ではFWaaS導入と運用のベストプラクティスを紹介します。

SASEやほかのセキュリティ機能との組み合わせ

FWaaSを利用する際には、SWG、CASB、ZTNAをはじめとするセキュリティ機能と組み合わせることが重要です。

さらにMDM、SIEM、EDRといった製品と組み合わせれば、セキュリティをより強固にできます。これ以外にもさまざまなセキュリティ製品があります。要件に応じて組み合わせを検討しましょう。

インシデント発生時の体制

インシデントの被害を最小限に抑えるためには、通常時の運用体制だけではなく、インシデント発生時の体制を整えることも重要です。自社で体制の構築が難しい場合は、SoC(Security Operation Center)の利用も検討しましょう。

SoCはセキュリティに関する各種オペレーションを行う組織です。インシデント発生時の初動、インシデント分析、恒久対策の提言など、さまざまな機能を有しています。SoCと自社の体制を組み合わせれば、限られた人員で効果的な体制を構築できる点がメリットです。

ルールセットの作成

FWaaSのルールセットを作成する際には、以下のような要素を組み合わせます。

- 組織

- ユーザーID

- プロトコル

- VLAN

- デバイス

- サーバー

- アプリケーション

組織を軸として、ユーザーID、VLAN、サーバー、アプリケーションを組み合わせれば、目的に応じたセキュリティルールを作成できます。ただし、FWaaS製品によっても設定できる要素や作成方法は異なるため、目的に応じた設定ができるかを製品選定の際に確認しましょう。

まとめ

本記事ではクラウドで提供されるファイアウォールとしてFWaaSについて解説しました。FWaaSは従来のオンプレミス型ファイアウォールやNGFWとは違い、クラウドに特化したファイアウォールです。

パケットフィルタリング以外の機能も備え、柔軟性があるので、今後ますます導入する企業は増えるでしょう。クラウドサービスを利用する際には、ぜひFWaaSの導入を検討してみてください。