著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

近年、社内ネットワークへの不正アクセスによるセキュリティ事故が多発しています。セキュリティ対策の一つとして、多くの企業で導入されているのが「ファイアウォール」です。ファイアウォールを導入すれば、外部ネットワークからの不正アクセス等を防止できます。不正アクセスによる情報漏えいや情報改ざんなどの防止にもつながるでしょう。

ファイアウォールによるセキュリティ対策を行うには、まずファイアウォールの基本的な機能や、どのようなサイバー攻撃を防止できるのかを知ることが重要です。そこで本記事では、ファイアウォールの基本的な機能や重要性について詳しく解説します。ファイアウォールを選定する際のポイントについても解説しますので、企業のセキュリティ担当者やファイアウォールの導入を検討している方は、ぜひ参考にしてください。

1. ファイアウォールとは

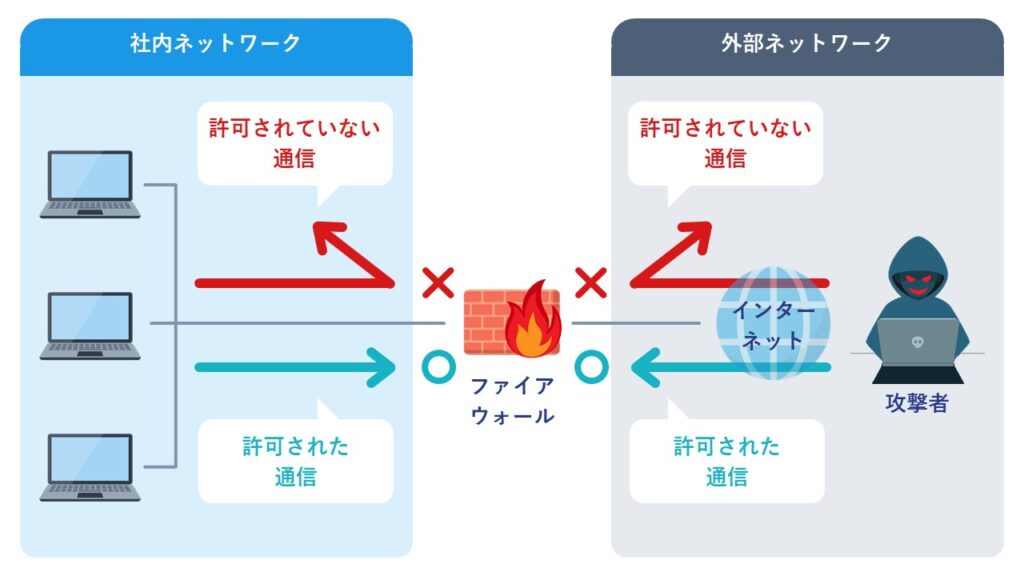

ファイアウォール(Firewall)とは、サイバー攻撃から社内ネットワークを防御する仕組みや装置です。ファイアウォールという言葉の通り「防火壁」の役割を担います。

ファイアウォールを企業で設置する場合、内部と外部ネットワークの間に設置し、通信を監視して不正アクセスを防ぎます。ファイアウォールの多くは専用機器として設置されますが、ネットワーク機器やPCに組み込まれたもの、ソフトウェアとして提供する方法などさまざまな形があります。

ファイアウォールでは内部と外部の通信の監視や、不正なアクセスがないかをチェックし、許可された通信だけを通過させ、他の許可していない通信は遮断できます。

個人向けファイアウォールと企業向けファイアウォールの違いとは?

ファイアウォールは、個人のPCで使用する「個人向けのファイアウォール」と「企業向けのファイアウォール」の大きく2つに分けられます。それぞれ対象範囲や機能が異なるため、ファイアウォールを導入する際にはどちらのタイプなのかを事前に確認しましょう。個人向けファイアウォールはPC単体に導入する形であり、企業向けファイアウォールはインターネットと社内のLANとの間に設置する形です。

たとえば、WindowsやMacなどでは、PCを保護する目的でPC自体にファイアウォール機能が搭載されています。しかし、企業のネットワークを保護・防御したい場合は、PC保護を目的としたファイアウォール製品ではなく、ネットワークに対応したファイアウォール製品を導入する必要があります。

ファイアウォールの重要性

ファイアウォールをインターネットと企業内LANの間に設置すれば、不正アクセスによるデータの改ざんや情報漏えいなどを防止することが可能です。外部から不正アクセスを受けると、ウェブサイトを改ざんされたり、他のコンピューターに対する攻撃の基点として使用されたりと、さまざまなリスクや被害の発生につながります。

サイバー攻撃の手法は多様化しており、最近では社内ネットワークへ不正侵入されたことが原因で発生しているものが多く見られます。

たとえば「情報セキュリティ10大脅威 2023」で5位にランクインしている「テレワーク等のニューノーマルな働き方を狙った攻撃」は、テレワークで利用しているVPNの脆弱性が主な原因となっています。近年、VPNの脆弱性を突いて社内ネットワークへ侵入されるケースが増えてきているのが現状です。

| 1位 | ランサムウェアによる被害 |

| 2位 | サプライチェーンの脆弱性を悪用した攻撃 |

| 3位 | 標準的攻撃による機密情報の窃盗 |

| 4位 | 内部不正による情報漏えい |

| 5位 | テレワーク等のニューノーマルな働き方を狙った攻撃 |

出典:IPA「情報セキュリティ10大脅威 2023」組織向け脅威 P4より引用

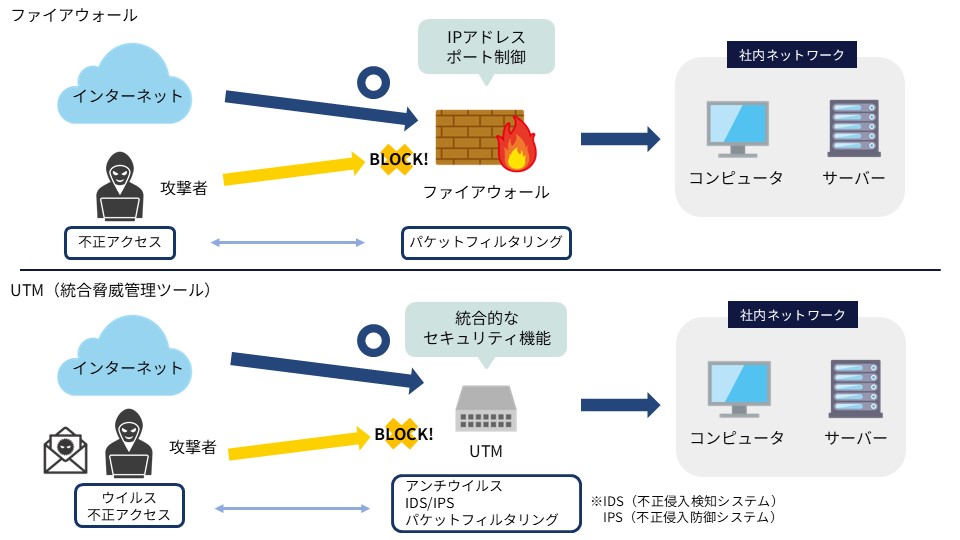

このようなサイバー攻撃を防ぐためには、不正アクセスを防止できるファイアウォールの導入が有効です。しかし、現実的にファイアウォール単体で多様化しているサイバー攻撃を完璧に防止することは困難といえます。そのため、ファイアウォールはUTM(統合脅威管理ツール)の機能の一つとして提供されるケースが増えています。

ファイアウォールとUTMの違い

ファイアウォールとUTMの主な違いは、セキュリティ対策の範囲です。ファイアウォールは、ネットワークトラフィックを監視し、許可された通信のみを通過させるのに対し、UTMはファイアウォールやアンチウイルス、IDS(不正侵入検知システム)、IPS(不正侵入防御システム)など、さまざまなセキュリティ機能が統合されているため、より広範囲の脅威に対応可能です。

UTMには、専用機器のアプライアンス型やクラウドベースのUTM、AI技術と統合したUTMなど、いくつかのタイプがあります。アプライアンス型のUTMは設定の手間が少なくスピーディーに導入でき、ネットワークの出入り口付近に設置されるケースが多く見られます。

ファイアウォールはネットワークセキュリティに特化しているため、効率的に動作し、ネットワークへの負担を最小限に抑えられる点がメリットです。機能が限定されていることから、UTMよりも初期投資や運用コストを抑えられる可能性が高くなります。

UTMは一つの製品に複数のセキュリティ機能が搭載されているため一元管理しやすく、セキュリティポリシーの統制も容易に行えます。トラブルが起こった際は一つの業者に連絡するだけでよく、運用コストの削減につながる点もメリットです。

多様化しているサイバー攻撃に対応するためには、どのようなサイバー攻撃を防止するのかを明確にした上で、自社の目的に適したセキュリティ製品を選定することが重要です。ファイアウォールとUTMのメリット・デメリットについて、以下の記事で解説しています。詳細はこちらをご覧ください。

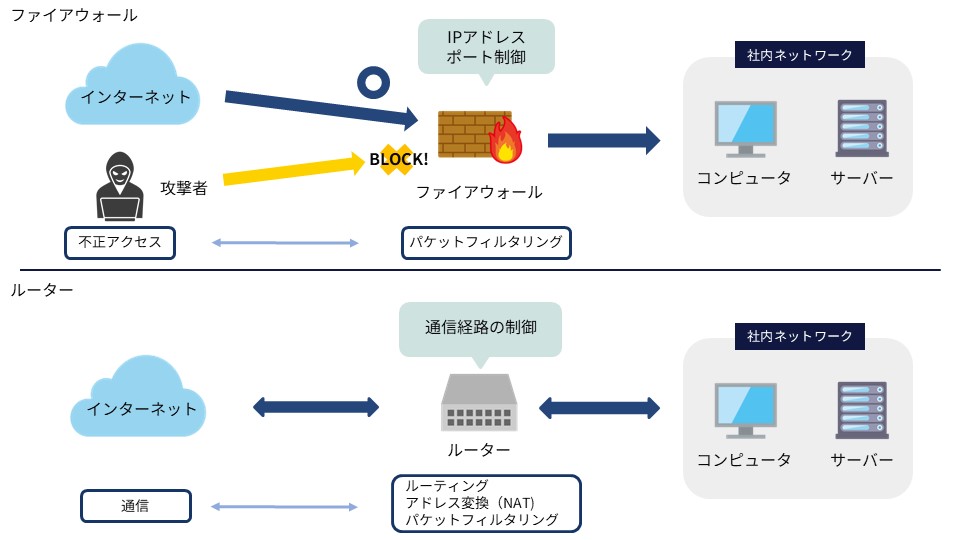

ファイアウォールとルーターの違い

ネットワークを構築する際によく使われているのが、ルーターです。ルーターはネットワーク機器の一つであり、異なるネットワーク間でデータパケットの転送や、通信経路の制御を行います。ルーターには、以下の機能が搭載されています。

- ルーティング

- アドレス変換(NAT)

- パケットフィルタリング

ファイアウォールとルーターは、役割と搭載機能が異なります。ファイアウォールの役割は、主に通信の監視・制御を行うことです。一方、ルーターの役割はパケットがネットワーク内で最も効率的な経路を通れるように経路を制御することです。

ファイアウォールの搭載機能は、フィルタリング機能やIPアドレス変換機能(NAT)、ログ監視機能など、ネットワークセキュリティに特化したものが多く見られます。ルーターにもパケットフィルタリングの機能が搭載されており、セキュリティレベルを高められますが、ファイアウォールのセキュリティ機能と比較すると効果は限定的といえるでしょう。

ファイアウォールとルーターのそれぞれの機能について、以下の記事で詳しく解説しています。詳細はこちらをご覧ください。

2. ファイアウォールの種類

ファイアウォールは、フィルタリングの方法によって「パケットフィルタリング型」「アプリケーションゲートウェイ型」「サーキットレベルゲートウェイ型」の3種類に分けられます。この章では、それぞれの特徴について簡潔に解説します。

パケットフィルタリング型

パケットフィルタリング型は、パケット単位で通信を解析し、通信を制御します。通信パケットのヘッダ情報や送信元情報、宛先情報などを基にフィルタリングするため、柔軟な設定を行える点がメリットです。

サーキットレベルゲートウェイ型

コネクション単位で通信を制御し、パケットフィルタリングよりも詳細な制御が可能です。偽造された送信元IPアドレスによる攻撃を防ぐことができます。

アプリケーションゲートウェイ型

アプリケーションごとに通信を制御し、通信の許可・拒否の設定が可能です。なりすまし型の不正アクセスにも対応できます。アプリケーションゲートウェイ型はセキュリティレベルを高めるために効果的ですが、処理に時間が掛かる点がデメリットです。

ファイアウォールの種類について、詳しくは下記記事で紹介しています。是非ご覧ください。

3. ファイアウォールの基本的なセキュリティ機能

ファイアウォールの機能は製品によって異なりますが、代表的な機能としてフィルタリング機能・IPアドレス変換機能(NAT)・ログ監視機能が挙げられます。

それぞれの機能について詳しく解説します。

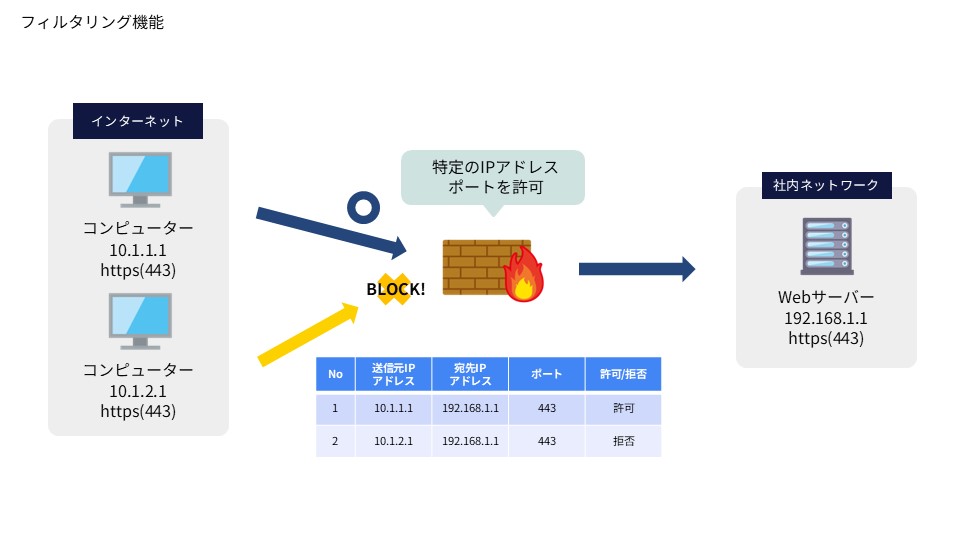

フィルタリング機能

送信元・送信先のIPアドレスやポート番号、プロトコルなどを基に、承認された通信のみを許可し、それ以外の通信を遮断する機能です。ファイアウォール製品によって、フィルタリング機能の精度・内容は異なります。たとえば「ステートフルインスペクション」は通信の手順を解析した上で通信可否を判断する機能であり、「プロキシ型フィルタリング」は通信内容自体をチェックした上で通信可否を判断する手法です。

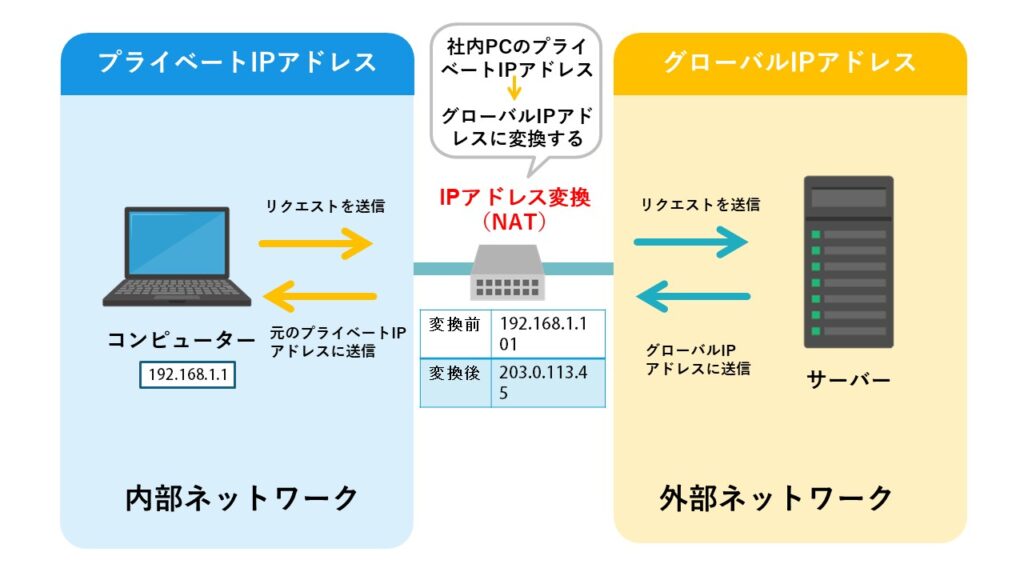

IPアドレス変換機能(NAT)

ネットワークアドレス変換するNAT(Network Address Translation)の機能をもつファイアウォールでは、社内PCのプライベートIPアドレスをインターネットに接続する際に必要なグローバルIPアドレスに変換します。これにより、社内のPCがもつ実際のIPアドレスを外部から隠し、外部からのIPアドレスの特定やアクセスを防ぐことが可能です。社内ネットワークのセキュリティを強化する重要な役割を果たします。

ログ監視機能

ログを監視し、不正アクセスを検知したらPC管理者へ通知します。昨今のファイアウォールはログの監視や通知だけではなく、遠隔からファイアウォールの設定を変更したり、メンテナンス作業を実施したりできるタイプが多くあります。ログ監視機能によって、ブラウザ上でファイアウォールの管理・運用が可能となり、ログの解析・調査などの対応もスピーディーに行うことが可能です。

ファイアウォールの機能について、以下の記事で詳しく解説しています。ぜひご覧ください。

4. ファイアウォールで防止できるサイバー攻撃の例

セキュリティ対策として有効なファイアウォールですが、実際にはどのようなサイバー攻撃を防止できるのでしょうか。この章では、ファイアウォールで防止できるサイバー攻撃の例を紹介します。

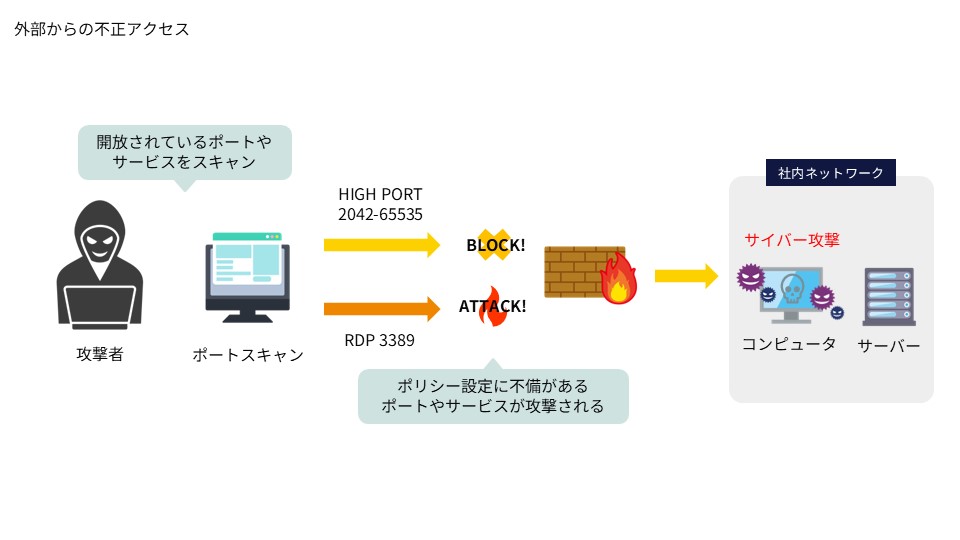

外部からの不正アクセス

ファイアウォールを設置することで、許可されていない外部からの不正アクセスや、不正アクセスにつながる不審な攻撃を事前に検知できます。たとえば、ポートの開放状況やサービスの稼働状況などの情報収集を目的とした「ポートスキャン」を、ファイアウォールによって検知できます。

ポートスキャンでセキュリティ被害が発生することはありませんが、ポートスキャンで発見された脆弱性を突いて攻撃を仕掛けられるケースは多々あります。ファイアウォールでIPアドレスやポート番号などを基にした通信の許可・拒否などの設定を行うことで、ポートスキャンのようなサイバー攻撃の疑いがあるアクセスを遮断できるでしょう。

内部からのデータ漏えい

ファイアウォールは、外部からの不正アクセスだけではなく、内部からの不正なデータ送信の検出・ブロックも可能です。昨今、悪意をもった内部の人間による意図的なデータ流出が増加しています。ファイアウォールを設置することで、内部からのデータ漏えいを未然に防止できます。

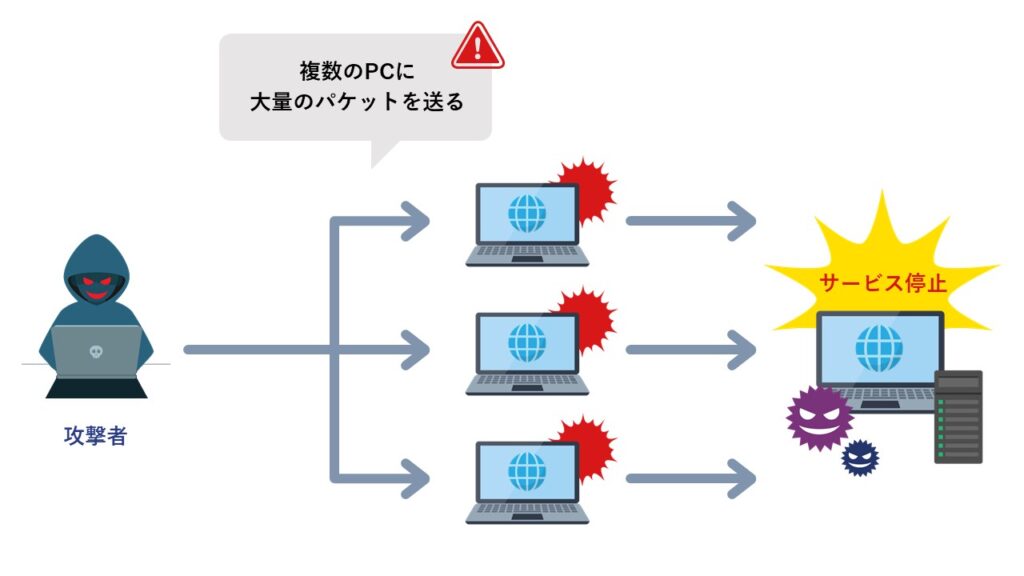

DDoS攻撃

DDoS(Distributed Denial of Service)攻撃とは、Webサーバーなどに対して、複数のコンピューターから大量のパケットを送りつけ、正常なサービス運用を妨げる攻撃です。ファイアウォールを設置すれば、DDoS攻撃による大量の不正トラフィックを検出でき、これをフィルタリングすることでサーバーへの影響を最小限に抑えられます。

5. ファイアウォールで防止できないサイバー攻撃の例

ファイアウォールは設定したルールに基づき通信をチェックするツールですが、すべてのサイバー攻撃に対応できるわけではありません。この章では、ファイアウォールで防止できないサイバー攻撃の例を紹介します。

ハードウェアを介したウイルス感染

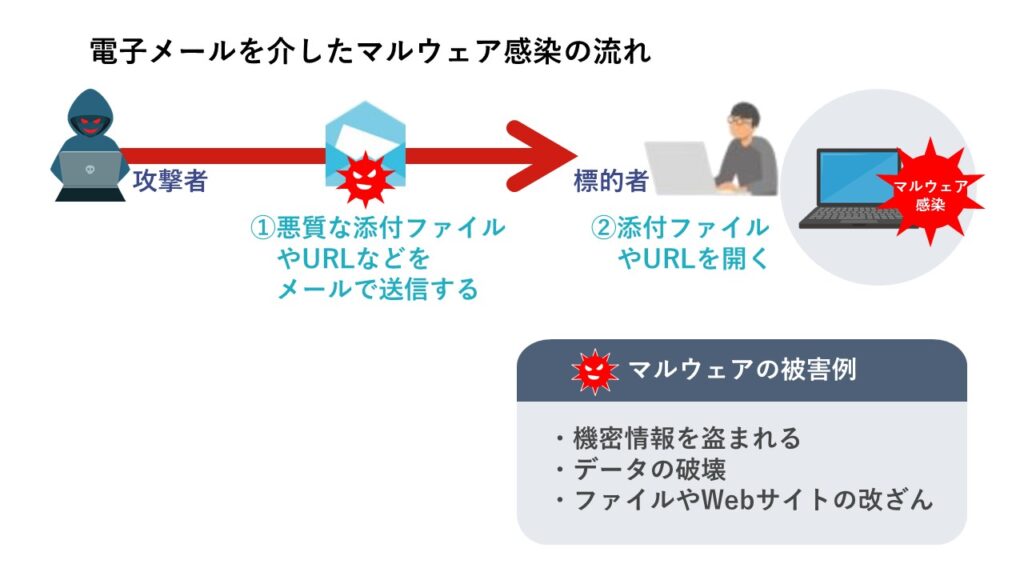

ファイアウォールは、ネットワーク経由の不正アクセスやマルウェアを検知してブロックする能力をもっています。しかし、PCやUSBメモリ、外部デバイスなどの物理的なハードウェアを介したウイルス感染には対応できません。たとえば、マルウェアが組み込まれたスマートフォン・USBメモリや、電子メールに添付された悪意のあるプログラムが含まれているファイルの検知には不向きです。そこで、ウイルス対策ソフトウェアを利用することで、ハードウェアを介したウイルス感染や、電子メールによるマルウェアの拡散を防げます。

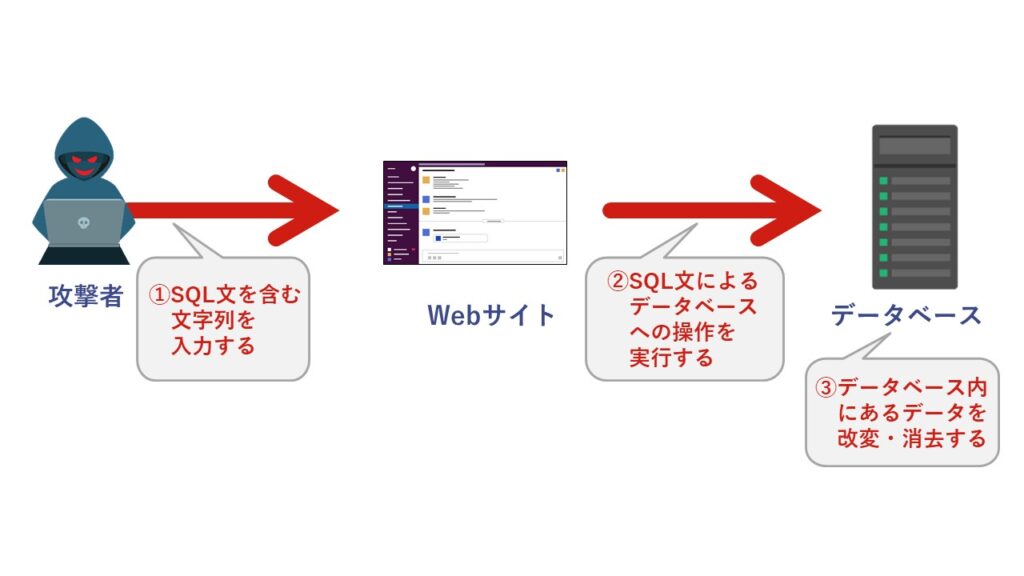

アプリケーションプロトコルを利用したSQLインジェクション

SQLインジェクションとは、Webアプリケーションの脆弱性を利用し、断片的なSQL文を挿入してデータベースへアクセス・変更する攻撃です。たとえば、ユーザー入力を受け付けるフォームや検索ボックスなどに、不正な操作を行うSQL文を注入し、データベース内にあるデータの改変や消去などを図ります。このようなWebアプリケーションの脆弱性を狙ったサイバー攻撃に対しては、ファイアウォールでの対応が難しいのが現状です。

Webアプリケーションの脆弱性を狙った攻撃には、「WAF(Web Application Firewall)」と呼ばれるセキュリティ製品が適しています。

ファイアウォールとWAFの違い

ファイアウォールとWAF(Web Application Firewall)の違いは、セキュリティ対策の目的です。ファイアウォールの目的が通信の監視・制御であるのに対し、WAFはWebアプリケーションの強化やWebサイトの保護に特化しています。近年、Webアプリケーションを狙った攻撃も増えているため、WAFによるセキュリティ対策が重視されています。

WAFにはソフトウェア型・アプライアンス型・クラウド型の3つの形態があり、特にクラウド型のWAFは初期費用を抑えてスピーディーに導入できるため人気が高まっています。

サイバー攻撃が高度化する昨今では、複数のセキュリティ製品を組み合わせたアプローチが必須です。そのため、ファイアウォール単一のセキュリティ対策だけでは不十分といえるでしょう。

ファイアウォールとWAFを併用したセキュリティ対策のポイントについて、以下の記事で解説しています。詳細はこちらをご覧ください。

6. ファイアウォールを選定する際のポイント・注意点

ファイアウォールの製品は、セキュリティ設定の一元管理が可能なものから、コストを抑えたシンプルなものまで幅広いタイプがあります。この章では、ファイアウォール製品を選定する際のポイントや注意点について解説していきます。

搭載機能

前述したとおり、ファイアウォールには「パケットフィルタリング型」「アプリケーションゲートウェイ型」「サーキットレベルゲートウェイ型」の3種類があります。種類ごとに搭載している機能が異なることに加え、セキュリティレベルについても検討する必要があります。たとえば、アプリケーションゲートウェイ型は高いセキュリティレベルを提供しますが、パフォーマンスが低下するおそれがあります。まずは企業で必要な機能やセキュリティレベルを明確にし、どのタイプであれば必要な要件を満たしているのかを確認しましょう。

価格・コストパフォーマンス

ファイアウォールは、製品ごとに初期費用や月額費用などが異なります。さらに、利用するプランやオプション機能などによって、ソフトウェアのアップグレード、追加機能のコストなども発生します。ファイアウォール製品を比較する際には、初期コストだけではなく、メンテナンス費用や更新費用など、長期的な運用コストも考慮することが重要です。また、保守・サポートコストが含まれているか、別途必要な費用も把握しておきましょう。

サポート体制

ファイアウォールを導入する際は、まずフィルタリングの設定などを行う必要があります。セキュリティに関する専門的な知識をもつ人材が社内にいない場合、導入・運用時のサポートが充実しているベンダーを選ぶと良いでしょう。併せて、保守サービスの質や対応時間なども事前に確認しておくのがおすすめです。

操作感・処理能力

ファイアウォールの運用をスタートしたら、突発的な対応が必要な際に、セキュリティ担当者自らが設定作業などを行わなければならないケースもあるでしょう。そのため、実際にデモンストレーションや無料トライアルを活用して、担当者が操作しやすい直感的なインターフェースをもつ製品を選定します。また、企業のネットワークトラフィック量などを確認し、業務に支障がないレベルの通信パフォーマンスを確保できるかに加えて、将来の拡張性を見越した上で選定することが大切です。

最新のサイバー攻撃に対応しているか

サイバー攻撃の手法は日々進化しているため、最新のサイバー攻撃に対応したファイアウォール製品を選ぶ必要があります。どのようなサイバー攻撃を検知・防御できるか、継続的なアップデートが実施されるかなども確認しておくと良いでしょう。

実績・評判

ファイアウォール製品の市場における実績・評価、既存顧客からのフィードバックなどを調査した上で、製品を比較するのがおすすめです。ベンダーの公式サイトだけではなく、独立したレビューサイトなどを参照し、詳細について調査すると良いでしょう。

互換性

既存のシステムやネットワーク、セキュリティ製品との互換性、統合の容易さなども確認しておきましょう。企業の成長や変化に伴い、将来的にネットワークが拡大したとき、同じようにファイアウォールによるセキュリティ対策を継続できるかがポイントです。

7.ファイアウォールを導入することで期待できる効果

ファイアウォールの導入はネットワークのセキュリティ強化以外にも、以下の効果が期待できます。

- ネットワークのパフォーマンス向上

- 従業員のネットワーク利用を制限できる

ネットワークのパフォーマンス向上

ファイアウォールを設定し、不要なトラフィックをフィルタリングすることで、ネットワーク上の無駄なデータが減少し、帯域の使用効率が向上します。その結果、ネットワークの混雑やサーバーへの負荷が減り、ネットワーク全体のパフォーマンスを向上させることが可能です。従業員が業務で必要なサービスやアプリケーションへスムーズにアクセスできるようになり、作業効率が改善されるでしょう。

従業員のネットワーク利用を制限できる

企業や組織では、従業員がネットワークを利用する際のルールや、ガイドラインを定めることが一般的です。たとえば、どのようなWebサイトにアクセスしてよいか、どのアプリケーションを使用してよいかなど、さまざまな規定を設けています。しかし、ネットワーク利用を制限していない場合、目の届かないところで仕事と関連性が薄いサイトを閲覧する可能性があり、従業員一人ひとりの閲覧履歴を確認する手間が発生します。

ファイアウォールを設定すれば、社内ネットワークから特定のWebサイトへのアクセスを禁止することが可能です。従業員に対して、業務とは関係ない私的行為を制限できるため、セキュリティリスクの軽減や従業員の生産性向上につながります。さらに、管理者は従業員のインターネット利用状況を監視しやすくなり、必要に応じて迅速な対策を講じることが可能です。

8.ファイアウォールの懸念点

ファイアウォールを設定する際には、以下の懸念点を事前に理解しておくことが大切です。事前に理解しておくことで、セキュリティとパフォーマンスのバランスを適切に保つことができるでしょう。

- 正しく設定されていない場合、セキュリティリスクの増大につながる

- ネットワークパフォーマンスが下がるケースがある

- 維持・管理の負担が大きい

正しく設定されていない場合、セキュリティリスクの増大につながる

ファイアウォールのルールが正しく設定されていないと、脆弱性につながるため注意しましょう。不必要に多くのポートを開放したり、必要なトラフィックを誤ってブロックしたりするとセキュリティリスクが増加し、ビジネスに支障をきたしかねません。

ファイアウォールの設定は複雑で、専門知識が求められます。ファイアウォールを設定する際には、小さなミスが大きなセキュリティインシデントにつながるおそれがあることを認識し、細心の注意を払って慎重に進めていきましょう。

ネットワークパフォーマンスが下がるケースがある

ファイアウォールは常にネットワークの通信を監視するため、通信速度が低下したり、PCの動作が重くなったりと、ネットワークパフォーマンスが下がるケースがあります。

ネットワークパフォーマンスは、ファイアウォールの設定や、ハードウェアの能力によって変わります。たとえば、ファイアウォールの設定を複雑にしすぎた場合や、ハードウェアがトラフィック量に対応できていない場合、データの処理遅延が生じやすくなるため注意しなければなりません。

維持・管理の負担が大きい

ファイアウォールの設定は一度きりではなく、継続的な管理が必要です。新たな脅威が現れたり、企業のネットワーク構成が変わったりするたびに、設定の見直し・更新が求められます。

また、ファイアウォールの設定やトラブルシューティングの知識を身に付けるために、従業員への教育やトレーニングも必要です。特に小規模な組織の場合、ファイアウォールを維持・管理する負担は大きくなるでしょう。

ファイアウォールを設定する際は、まずは正しい設定方法を理解することが重要です。以下の記事でファイアウォールの設定方法をOS別に詳しく解説しています。ぜひ参考にしてください。

9. まとめ

今回は、ファイアウォールの重要性やファイアウォール製品を選定する際に考慮すべきポイントを解説しました。ファイアウォールは、不正な外部アクセスを検知でき、潜在的な脅威を未然に検知する役割を果たします。

しかし、最新のサイバー攻撃は日々進化しているため、ファイアウォール単体で完璧に防止することは困難です。そこで、サイバー攻撃の手法やトレンドを常日頃からチェックし、あらゆるタイプの攻撃に対応できるように複数のセキュリティ製品を併用しましょう。これにより、包括的なセキュリティ対策を実現することができます。