著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

EAP(Extensible Authentication Protocol:以下EAP)は、ユーザーまたはデバイスがネットワークにアクセスする際の認証機能を拡張するためのフレームワークです。

本記事では、EAPの基本機能に加え、EAPを活用した認証基盤「IEEE802.1X」、無線LAN暗号化規格「WPA2-EAP」について解説します。

1. EAPとは

EAPとは、ユーザーやデバイスがネットワークにアクセスする際の認証方式を指定する機能を持つプロトコルです。複数の認証方式をサポートすることを目的としています。

EAPの開発経緯

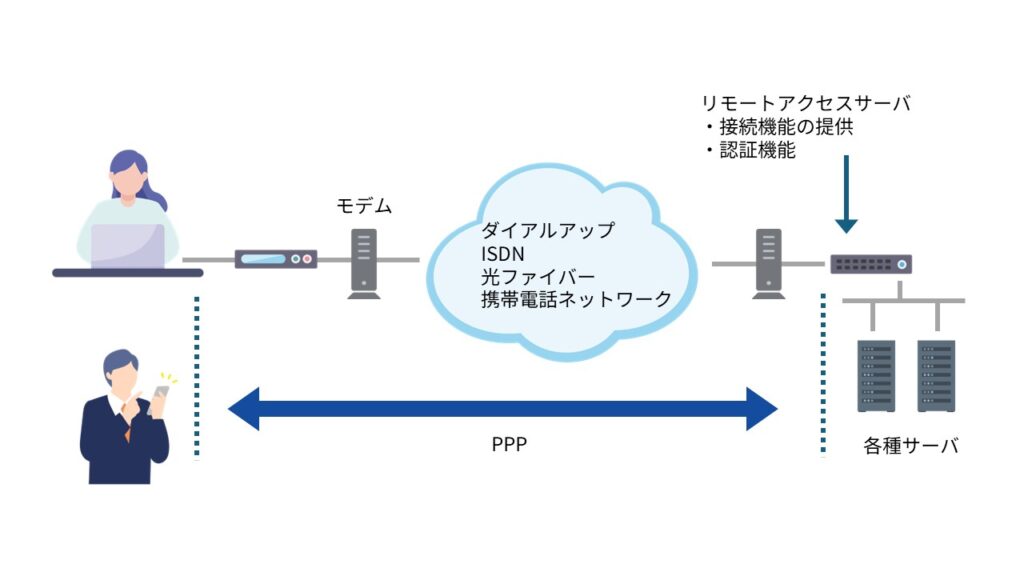

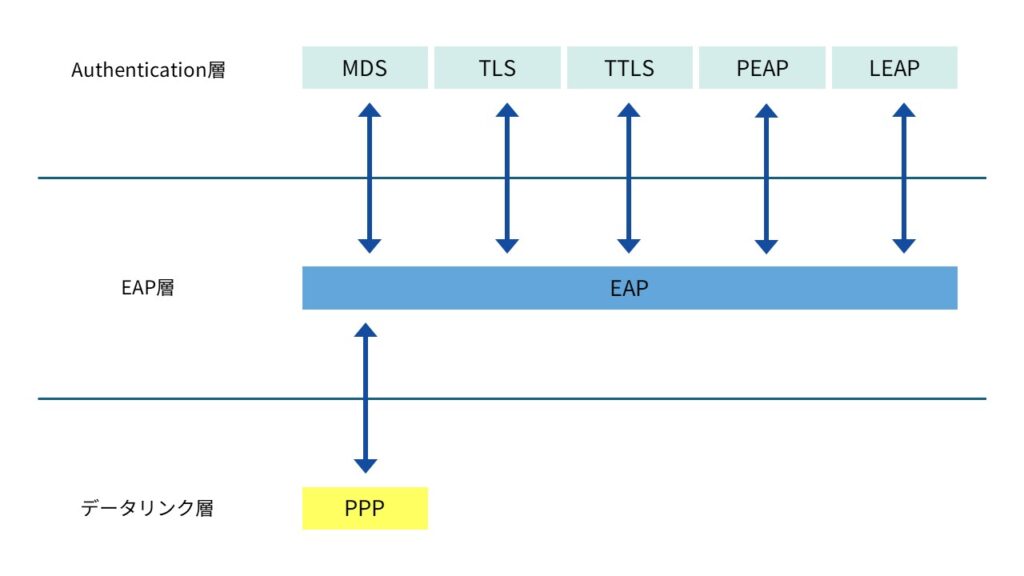

EAPは、PPP(Point to Point Protocol)の拡張機能として開発されました。データリンク層とさまざまな認証プロトコルの間で直接的な接続を確立します。

PPPのプロトコルの仕組み

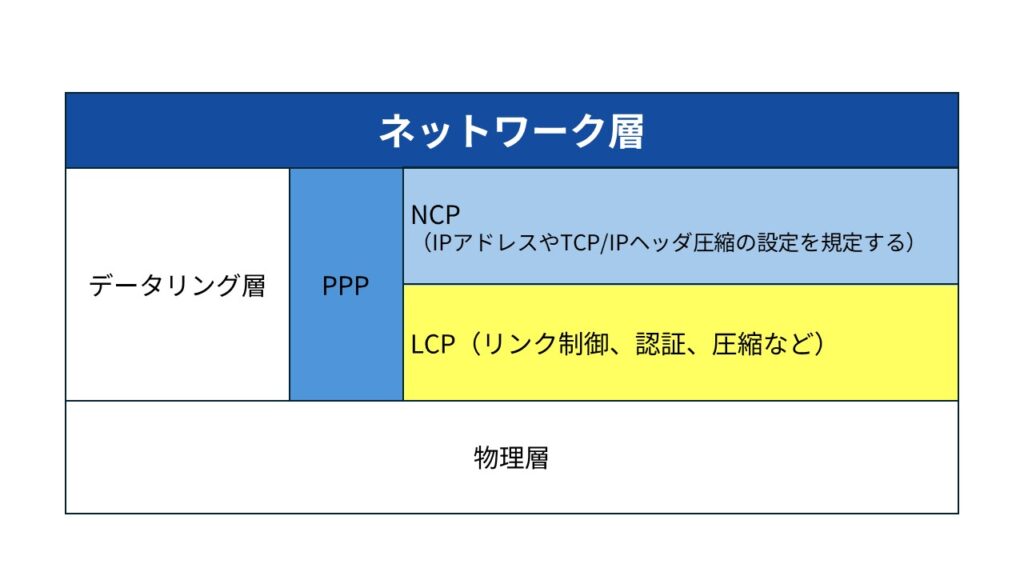

PPPは、2つのプロトコルから構成されています。上位層のプロトコルに依存しないLCP(Link Control Protocol)と、依存するNCP(Network Control Protocol)です。

LCP(Link Control Protocol)はデータリンク層で動作し、コネクションの確立・切断、パケット長の設定、PAPやCHAPといった認証プロトコルの設定を行います。

一方、NCP(Network Control Protocol)は、IPアドレスやTCP/IPヘッダ圧縮を設定します。

EAPの役割

EAP自体は、セキュリティ機能を持っていません。ユーザーが利用するさまざまな認証プロトコルの仲介役を担っています。

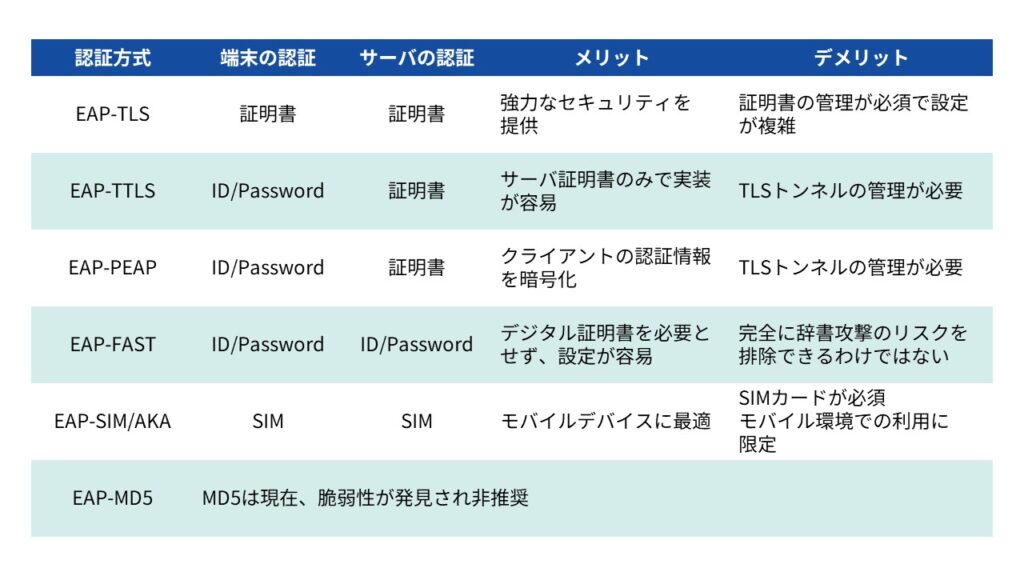

2. EAPがサポートする認証方式

本章では、EAPがサポートする認証方式の特徴と、メリット・デメリットについて解説します。

①EAP-TLS(EAP-Transport Layer Security)

EAP-TLSは、クライアントとサーバの両方が証明書を使用して、相互に認証を行う方式です。TLSプロトコルに基づいており、高いセキュリティレベルを実現します。

- メリット:広く信頼されている証明書ベースの認証を可能にすることで、強力なセキュリティを実現します。

- デメリット:証明書の管理が必要であり、設定が複雑になるおそれがあります。

②EAP-TTLS(EAP-Tunneled TLS)

EAP-TTLSは、TLSトンネルを使用します。サーバはデジタル証明書を使って認証し、クライアントは端末やソフトウェア(サプリカント)を通じて、IDとパスワードを使ってユーザー認証します。

- メリット: サーバ証明書のみを用いるため、EAP-TLSに比べて、実装が容易です。

- デメリット: TLSトンネルの管理が必要です。

③PEAP(Protected EAP)

PEAPは、TLSトンネルを使用してクライアントの認証情報を暗号化することで、セキュリティを強化します。必要な証明書はサーバ証明書のみで、クライアントはパスワードなどのシンプルな認証情報を使用できます。

- メリット: クライアントの認証情報を暗号化でき、より強固なセキュリティが実現できます。

- デメリット: TLSトンネルの設定と管理が必要です。

④EAP-FAST(Extensible Authentication Protocol-Flexible Authentication via Secure Tunneling)

EAP-FASTは、シスコシステムズによって開発されたEAPの一形態です。安全かつ迅速なネットワーク認証の提供を目的としています。

- メリット:デジタル証明書が不要であるため、設定が簡易です。コスト効率も良いとされています。

- デメリット:辞書攻撃の脆弱性が発見されたLEAP(Lightweight Extensible Authentication Protocol)を解消するために開発されましたが、完全に辞書攻撃のリスクを排除できるわけではありません。

⑤EAP-SIM(Subscriber Identity Module)/ EAP-AKA(Authentication and Key Agreement)

モバイルネットワークで使用されるEAP-SIMやEAP-AKAは、SIMカードを使用して認証を行います。

- メリット: モバイルデバイスに適しており、既存のモバイル認証基盤を活用できます。

- デメリット: SIMカードが必要で、主にモバイル環境での利用に限定されます。

⑥EAP-MD5

EAP-MD5は、脆弱な認証方式であることから、現在では非推奨となっています。

3. EAPを利用した認証基盤「IEEE 802.1X」とは

本章では、IEEE802.1Xについての主要コンポーネントと、認証メカニズムについて解説します。

IEEE802.1Xとは、IEEE(米国電気電子技術者協会)によって標準化されたユーザー認証の規格です。有線LANや無線LAN環境からネットワークに接続する際に利用されます。

具体的には、クライアントが利用する端末でユーザーIDやパスワードなどを入力し、ユーザー本人である確認が取れた場合のみ、ネットワークへの接続が可能となります。

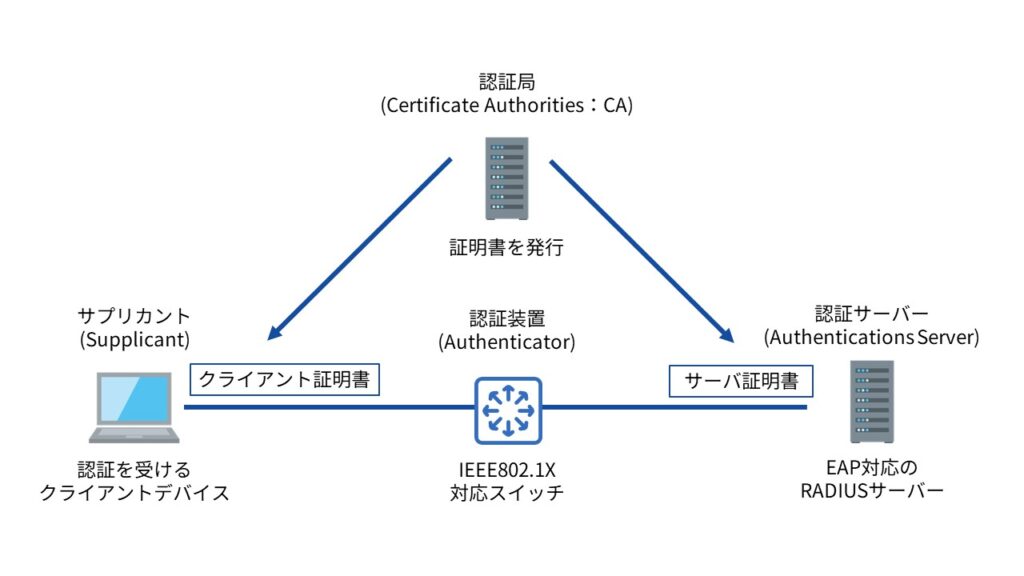

主要コンポーネント

IEEE802.1X認証を行うための主要コンポーネントは以下のとおりです。

サプリカント(Supplicant)

認証を受ける側のクライアントデバイスです。

認証装置(Authenticator)

クライアント(サプリカント)と認証サーバ間の中継役を担うネットワーク機器を指します。クライアントの認証プロセスを管理します。

認証サーバ(Authentication Server)

クライアントの認証を行うサーバです。一般的には、EAPに対応した認証機能を提供するRADIUS(Remote Authentication Dial-In User Service)サーバを利用します。

認証局(Certificate Authorities:CA)

クライアント認証の際に使用する、「証明書」を発行します。

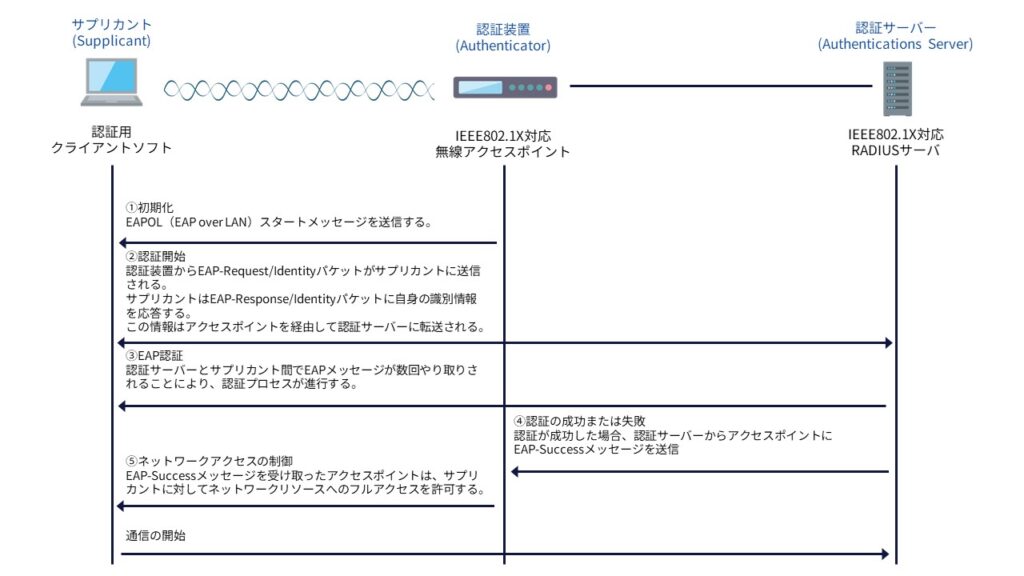

IEEE 802.1Xの認証フロー

①初期化(Initialization)

サプリカントがネットワークに接続すると、認証装置は、サプリカントに対して認証プロセスの開始を促すEAPOL(EAP over LAN)スタートメッセージを送信します。

②認証開始(Identity Request and Response)

認証装置からEAP-Request/Identityパケットがサプリカントに送信され、サプリカントはEAP-Response/Identity パケットに自身の識別情報を含めて応答します。この情報はアクセスポイントを経由して認証サーバに転送されます。

③EAP認証

認証サーバは、サプリカントの識別情報に基づいて適切なEAPメソッドを選択し、EAP-Requestメッセージを、アクセスポイントを通じてサプリカントに送信します。サプリカントは適切なEAP-Responseメッセージで応答し、認証サーバに転送されます。

④認証の成功または失敗

認証が成功した場合、認証サーバを通じてアクセスポイントにEAP-Successメッセージを送信します。

⑤ネットワークアクセスの制御

EAP-Successメッセージを受け取ったアクセスポイントは、サプリカントに対してネットワークリソースへのフルアクセスを許可します。

4.EAPを活用した無線LAN認証メカニズム「WPA2-EAP」とは

WPA2-EAPは、Wi-Fi Protected Access 2 (WPA2) と EAP を組み合わせた認証メカニズムです。

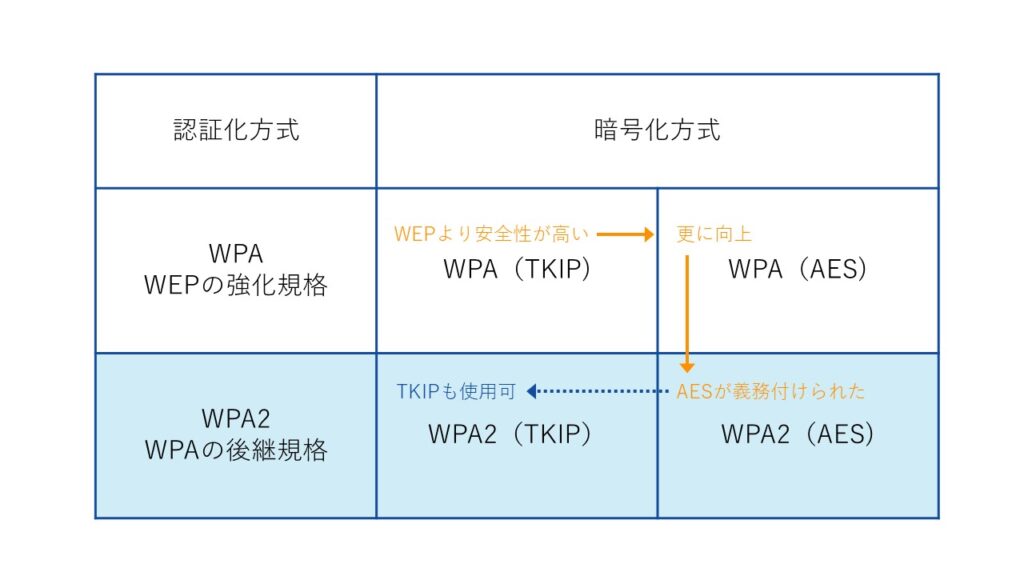

WPA2とは

WPA2は、無線ネットワークのセキュリティプロトコルです。AES (Advanced Encryption Standard) を用いた、強固な暗号化を実装できます。

WPAについて詳しくは以下の記事で解説しています。

無線LANにおける認証方式は、認証方式と暗号化方式の組み合わせによって複数のパターンがあります。認証方式と暗号化方式の組み合わせを整理すると、以下の表のようになります。

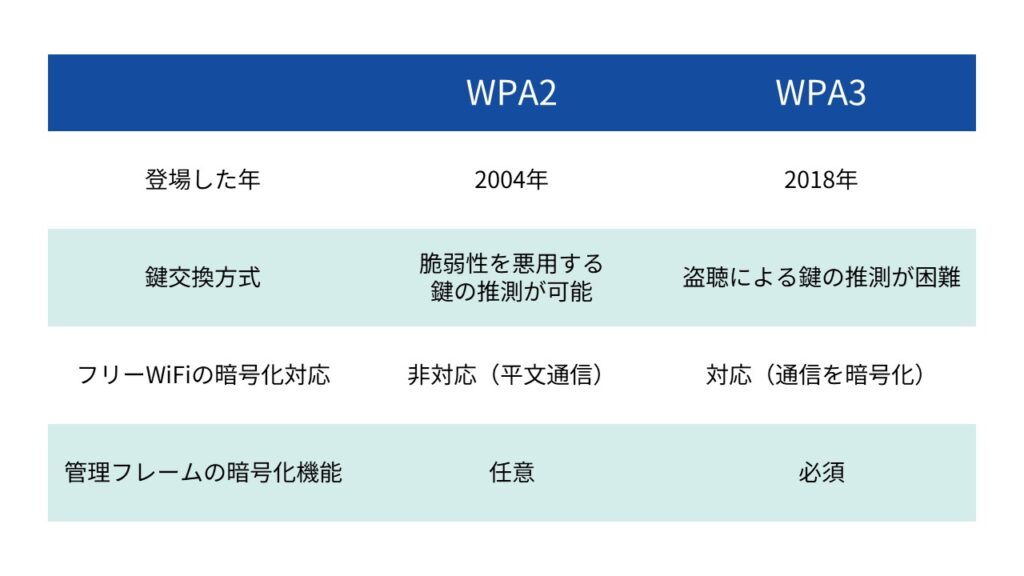

今後新しくネットワークを構築するのであれば、WPA3の対応機器を揃えて導入するのが推奨されています。WPA2とWPA3の違いを図にまとめましたので、参考にしてください。

WPA2-EAPの動作

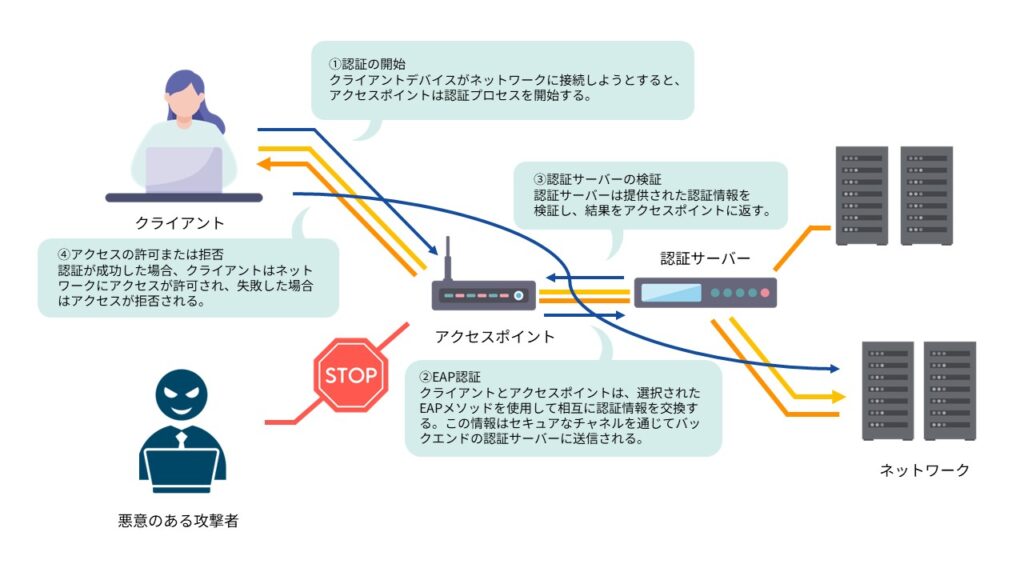

一般的な認証プロセスについて解説します。基本的に動作概念はIEEE802.1Xが応用されており、同様の原理で認証しています。

①認証の開始

サプリカントがネットワークに接続しようとすると、アクセスポイントは認証プロセスを開始します。

②EAP認証

サプリカントとアクセスポイントは、選択されたEAPメソッドを使用して相互に認証情報を交換します。

③認証サーバの検証

認証サーバは提供された認証情報を検証し、結果をアクセスポイントに返します。

④アクセスの許可または拒否

認証が成功した場合、クライアントはネットワークへのアクセスが許可されます。

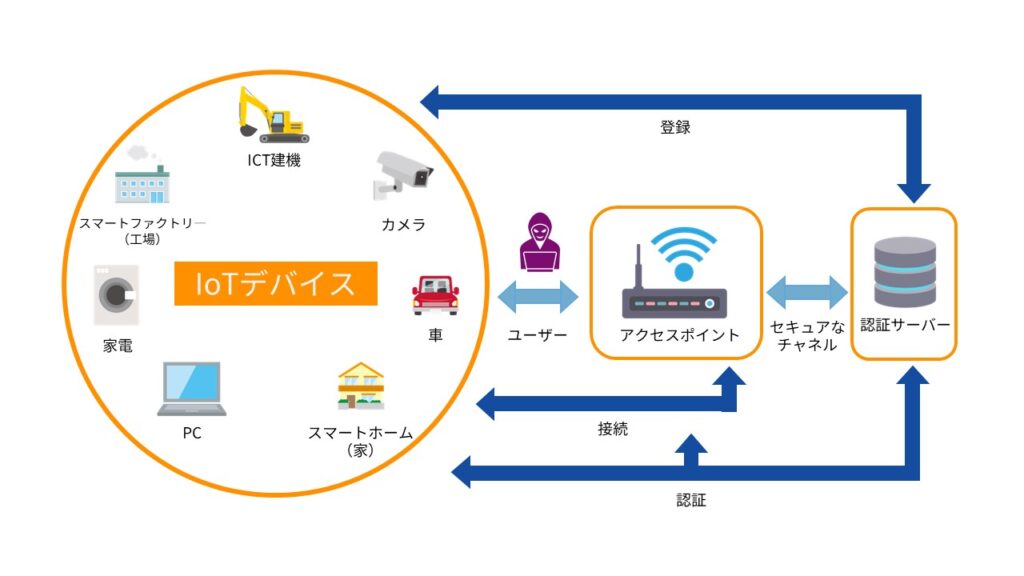

5.EAPの将来展望

IoTデバイスの増加や5Gネットワークの展開に伴い、将来的にはより多くのデバイスがネットワークに接続されることが予想されます。EAPの役割がさらに重要になり、デバイスごとのセキュリティ確保に必須となるでしょう。

またEAPは、拡張性と柔軟性の高さに特徴があります。AI技術を活用した自動化された認証プロセスの開発をはじめとする新しい技術の導入により、EAPはより安全で信頼性の高い認証プロトコルへと進化していくことが期待されます。

まとめ

EAPは、その拡張性と柔軟性により、多岐にわたる認証ニーズに対応するための重要なプロトコルです。さまざまな環境において認証方法をシームレスに統合し、高度なセキュリティを実現します。