著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

近年、サイバー攻撃の手口は巧妙化しており、被害が増加しています。DoS攻撃もサイバー攻撃の一種で、被害を受けると業務が正常に行えなくなり、さまざまなリスクが発生するため注意が必要です。

企業の損失を防ぐためには、DoS攻撃への適切な対策が欠かせません。本記事では、DoS攻撃の概要から想定されるリスク、実際の被害事例、適切な対策方法までを詳しく解説します。

1. DoS攻撃とは

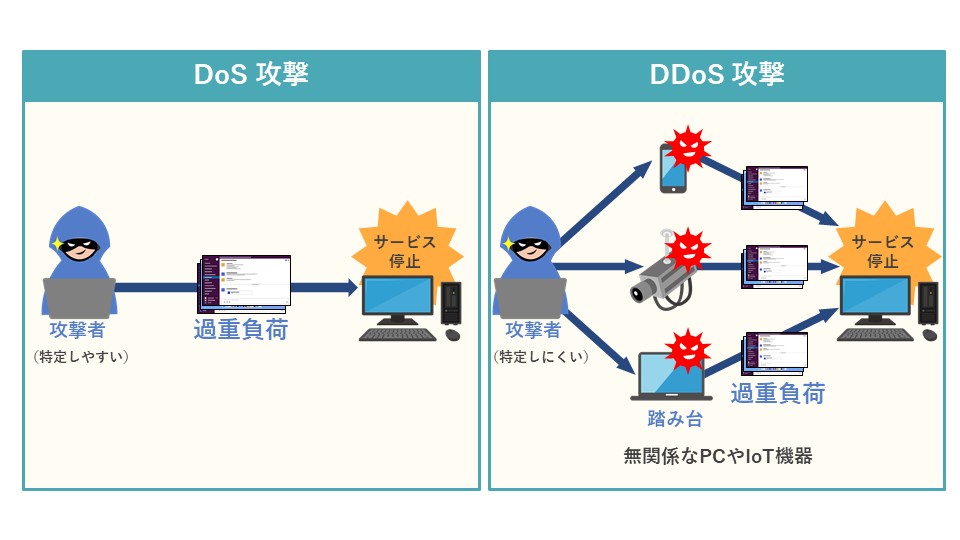

DoS攻撃(Denial of Services attack)とは、1台のPCから特定のWebサイトやサーバーに対して大量のリクエストや不正なデータを送り、トラフィックを増大させるサイバー攻撃の一種です。システムは送られてくるデータの対処に多くのリソースを割かなければならず、システムダウンやサービスの停止につながります。

DoS攻撃には、基本的に情報を盗んだり、システムを操作したりといった行為は含まれません。ターゲットとなるシステムが正常な動作を行えない状態にするだけです。

いたずらのような攻撃ともいえますが、ターゲットにされると正常な業務を行えなくなり、経済的な損失につながるおそれがあります。自社への影響だけではなく、サービスの利用者や取引先などの関係者にも悪影響を及ぼしかねません。

DDoS攻撃との違い

DoS攻撃と類似した攻撃として、DDoS攻撃があります。DDoS攻撃(Distributed Denial of Service attack)とは、マルウェアを通じて他者のPCやIoT機器などを乗っ取り、それらを利用して特定のWebサイトやサーバーに対して大量のリクエストや不正なデータを送る攻撃です。これによりシステムダウンやサービスの停止を誘発します。

DoS攻撃とDDoS攻撃の違いは、攻撃を行う通信機器の台数です。DoS攻撃は1台のPCから行うのに対し、DDoS攻撃では複数の無関係なPCやIoT機器などの通信機器を踏み台として利用し、攻撃を行います。DoS攻撃は攻撃の規模に限度がありますが、DDoS攻撃は数万台~数千万台の機器を利用した大規模な攻撃が可能です。

また、DoS攻撃は1台のPCから行われるため、攻撃者の特定はそれほど難しくありません。一方、DDoS攻撃は他者の無関係な通信機器が踏み台とされるため、攻撃者を特定しにくい特徴があります。

DDoS攻撃について、詳しくは下記記事で紹介しています。ぜひご覧ください。

2. DoS攻撃の目的

DoS攻撃を行う主な目的は次のとおりです。

サービスの妨害

特定の企業のWebサイトやサービスの機能を停止させ、運営を妨げることを目的とします。たとえば、直接的な売上減少、顧客満足度の低下、ブランドイメージの低下などが見込まれるでしょう。

攻撃者が企業に対する恨みをもっている場合や、愉快犯であることが多いです。また、競合企業のビジネスを妨害するために攻撃を行うケースもあります。

金銭の要求

DoS攻撃を行ったうえで、攻撃の停止を条件に金銭を要求されることがあります。もしくは、攻撃をされたくなければ金銭を払えと要求するケースもあります。

政治的・社会的メッセージ

政治的または社会的なメッセージを発信するために、特定の企業や政府のWebサイトを標的とします。特定の政策や行動に対する抗議活動の意味合いをもちます。

ほかのサイバー攻撃の隠ぺい

ほかのサイバー攻撃への注意をそらすために、DoS攻撃を利用することがあります。たとえば、セキュリティチームがDoS攻撃への対処に追われている間に、マルウェアの拡散や情報窃取などの悪意ある攻撃を行うケースです。

3. DoS攻撃の種類

DoS攻撃は、大きくフラッド型と脆弱性型の2種類に分けられます。それぞれの特徴について詳しく解説します。

フラッド型

フラッド型とは、対象のWebサイトやサーバーに対して大量のデータを送りつけ、何らかの処理を繰り返させることで処理しきれない状態にして、サービス停止を引き起こす手法です。フラッド型はWeb上に公開されているさまざまなサービスに対して攻撃でき、主に次の種類があります。

SYNフラッド攻撃

TCP(Transmission Control Protocol)接続は、クライアントとサーバー間で「3ウェイハンドシェイク」と呼ばれるプロセスを通じて確立されます。SYNフラッド攻撃は、これを利用した攻撃手法です。3ウェイハンドシェイクは次のプロセスを通じて行われます。

- クライアントがサーバーにSYN(synchronize)パケットを送信して接続要求を開始する。

- サーバーはSYN-ACK(synchronize-acknowledge)パケットで応答し、クライアントの要求を受け入れたことを示す。

- クライアントはACK(acknowledge)パケットでこれを確認し、その後通信が開始される。

SYNフラッド攻撃では、攻撃者が大量のSYNパケットをターゲットのサーバーに送信します。サーバーはそれぞれのパケットに対してSYN-ACKパケットを返し、応答を待ちます。ただし、攻撃者からACKパケットが送信されることはないため、大量に送信されるSYNパケットの処理とACKパケットの待機により、サーバーの処理能力がパンクしてしまうのです。

UDPフラッド攻撃

ターゲットのポートに大量のUDP(User Datagram Protocol)パケットをランダムに送信して通信依頼を行い、サーバーを応答させ続けることでシステムをダウンさせる攻撃手法です。

UDPはTCPと異なり、接続を確立せずにデータを送信します。そのため、サーバーは各パケットが正当な要求かどうかを事前に確認できません。この特性を悪用して、サーバーやネットワーク機器に対して大規模なトラフィックを生成し、処理能力を超えさせることでサービスを停止させます。

Smurf攻撃

pingコマンドで使用されるICMP(Internet Control Message Protocol)を悪用した攻撃手法です。攻撃者は自分のIPアドレスを攻撃対象のIPアドレスに偽装し、攻撃対象の所属するネットワークのブロードキャストアドレスにICMPエコーリクエストを大量に送信します。

これによりネットワーク上のすべての機器が攻撃対象のIPアドレスにリプライを返すため、通信回線が大量のICMPパケットで溢れかえってしまうのです。通信容量が圧迫され、過重な負荷がかかります。

脆弱性型

脆弱性型とは、Webサイトやシステムの脆弱性を狙ったエクスプロイトによる攻撃です。エクスプロイトとは、脆弱性を攻撃するプログラムを指します。脆弱性型の攻撃手法には次の種類があります。

LAND攻撃

送信元IPアドレスと送信ポートをターゲットのものに偽装したパケットを作成し、ターゲットに送りつけることでシステムを混乱させる攻撃手法です。

受け取ったパケットに応答しようとすると、自分自身に向かって送信してしまいます。さらに、その応答も自分自身へ送信されるため、ループ状態に陥りシステムが不安定な状態となります。

Ping of Death攻撃

ネットワークの脆弱性を悪用した攻撃手法です。IPパケットのサイズ制限を超えるデータパケットをターゲットのシステムに送信します。

通常、大きなパケットはネットワークを通過する際に小さな「フラグメント」に分割され、目的地で再度組み立てられます。しかし古いシステムでは、再組み立てプロセス中にメモリバッファのオーバーフローが発生し、クラッシュすることがありました。

以前は多くのOSで確認されましたが、現在ではほとんどのシステムで対策が取られています。

4. DoS攻撃によるリスク

DoS攻撃のターゲットとされることには、どのようなリスクがあるのでしょうか。ここでは、想定されるリスクについて詳しく解説します。

経済的な損失

DoS攻撃によりWebサイトやサーバーがダウンすると、サービス提供ができなくなります。たとえば、ECサイトが被害を受けると、停止中はユーザーがサービスを利用できないため売上の低下や機会損失につながりかねません。

復旧までの時間が長くなるほど、その損失額は大きくなります。また、復旧作業に多くのコストがかかることも重大なリスクです。

クラウドサービスなどの従量課金制のサーバーを利用している場合、DoS攻撃によりサーバーが大量の処理を実行し、利用料金が増加するおそれもあります。とくに大規模な環境の場合は、莫大な金額になりかねないため注意が必要です。

生産性の低下

DoS攻撃により業務で利用するWebサイトやシステムに負荷がかかり動作が重くなると、利用する従業員の生産性が大きく低下してしまいます。業務のほとんどがデジタル化されている企業も多いため、システムがダウンするとビジネスが完全に停滞するおそれもあるでしょう。

社会的信用の損失

長時間サービスが利用できなくなると、企業の社会的な信用にも影響します。とくに近年では、サイバーセキュリティに対する意識が高まっているため、ブランドイメージの低下にもつながりかねません。

一度顧客満足度が低下したり関係者からの信用が失われたりすると、回復には時間がかかり、競合他社へ切り替えられる可能性もあります。

5. DoS攻撃への対策方法

前章で紹介したDoS攻撃によるリスクを回避するための対策方法を解説します。

攻撃元のIPアドレスを制限する

DoS攻撃を受けていることがわかり、攻撃元のIPアドレスを特定できた場合は、そのIPアドレスからのアクセスを拒否すれば、同じIPアドレスからの攻撃はできなくなります。

不特定多数が利用するWebサイトの場合は難しいですが、社内の業務システムのように特定の人のみが利用するシステムの場合は、ホワイトリスト方式(リストに掲載された対象のアクセスのみを許可する方式)で制限する方法も効果的です。

海外からのアクセスを制限する

DoS攻撃は海外のサーバーからのアクセスが多い傾向があります。そのため、国内のみでサービスを展開している場合、特定の国のIPアドレスからのアクセスを制限することも有効な対策です。

ただし正当なユーザーがアクセスできなくなったり、機会損失につながったりするリスクもあるため、利用状況を考慮して社内で十分に検討しましょう。

トラフィックを監視する

普段からネットワークトラフィックを監視していると、DoS攻撃により異常なトラフィックが発生したときに素早く検知できます。いち早く気づくことができれば、迅速に対処して被害を最小限に抑えられます

普段と異なる特定の時間にアクセスが突然増えたり、特定のIPアドレスから異常な数のアクセスが発生したりする場合はとくに注意しましょう。

OSやソフトウェアを最新の状態にしておく

脆弱性型のDoS攻撃のターゲットとされないよう、利用するOSやソフトウェアは常に最新の状態へアップデートしておきましょう。また、最新のセキュリティパッチの適用など、日ごろから情報収集を行いきちんとメンテナンスすることが重要です。

サーバーの設定を見直す

サーバー側で同一のIPアドレスからのアクセス回数や、タイムアウトするまでの時間を設定できます。これにより、同じ接続元から繰り返しアクセスされることを防いだり、セッションをタイムアウトにより切断したりできるため、DoS攻撃の予防に役立ちます。

導入後の設定がそのままになっているケースも多くあるため、現在の設定を見直してみてください。

対策ツールを導入する

ここまで紹介した対策は有効ですが、DoS攻撃を100%回避することはできません。そこで、DoS攻撃対策ツールの導入が効果的です。

ツールを導入するにはコストが発生しますが、攻撃の予兆となる不審な動きを検知したり、攻撃された際に強力に防御したりできるため、高い効果が期待できます。DoS攻撃に有効な対策ツールについては次の章で詳しく解説します。

DoS攻撃対策サービスを利用する

社内でDoS攻撃の対策を行うにはリソースが足りなかったり、専門知識が不十分と感じたりする場合には、ベンダーが提供するDoS攻撃対策サービスを利用することも効果的です。

ベンダーがシステム環境を監視し、DoS攻撃を検知したら迅速に管理者へ連絡します。サービス内容はさまざまですが、24時間365日の監視や、専門的な知識をもつスタッフが回復支援まで行ってもらえる場合もあるため、管理者の負担を軽減しつつ安心して運用を任せられるでしょう。

6. DoS攻撃への対策ツール

DoS攻撃への対策は適切なツールを導入することが効果的です。ここでは、DoS攻撃に有効なツールについて紹介します。

ファイアウォール

ファイアウォールは外部ネットワークと社内ネットワークの境界に設置し、あらかじめ設定したルールに従って外部からの不正なトラフィックをブロックするツールです。DoS攻撃への対策として、特定のIPアドレスや国からのアクセスを拒否できます。

ファイアウォールについて、詳しくは下記記事で紹介しています。ぜひご覧ください。

IDS/IPS(不正侵入検知システム/不正侵入防御システム)

IDS(Intrusion Detection System)とIPS(Intrusion Prevention System)は、ネットワークトラフィックを監視し、攻撃や不正を検出するツールです。IDSは不審な兆候を検知すると、迅速に管理者へ通知します。IPSは検知に加え、自動的に遮断する対応までを行います。

IDS/IPSについて、詳しくは下記記事で紹介しています。ぜひご覧ください。

UTM(統合脅威管理ツール)

UTMは複数のセキュリティ機能を1つのデバイスに統合したものです。一般的に上記のファイアウォールやIDS/IPS、さらにアンチウイルスやアンチスパムなどの機能を提供します。

たとえば、送信元のIPアドレスを詐称されてファイアウォール機能を突破されても、IDS/IPS機能で防御するなど、包括的に保護することが可能です。また、複数のツールを管理・運用するには手間がかかりますが、UTMであれば1つのプラットフォームで完結するため効率化できる点もメリットです。

UTMについて、詳しくは下記記事で紹介しています。ぜひご覧ください。

WAF(Webアプリケーションファイアウォール)

WAF(Web Application Firewall)は、Webアプリケーションを保護するためのツールです。Webサーバーの前段に設置してトラフィックを監視し、攻撃と判断した場合に通信を遮断します。

これにより、WebアプリケーションへのDoS攻撃の影響を回避できます。ファイアウォールやIDS/IPSはネットワークレベルでのセキュリティを保護するのに対し、WAFはWebアプリケーションの保護に特化していることが特徴です。

WAFについて、詳しくは下記記事で紹介しています。ぜひご覧ください。

CDN

CDN(Contents Delivery Network)は、Webコンテンツを効率よくエンドユーザーに配信するための仕組みです。ユーザーがリクエストした際に、分散配置されたキャッシュサーバー(コンテンツデータの複製を保存し、本来コンテンツを提供するサーバーに代わり配信するサーバー)のうちもっとも近いものからコンテンツを配信します。

これにより1つのサーバーに対するリクエストの集中を防ぎ、DoS攻撃による過負荷を分散することが可能です。

7. DoS攻撃の動向とトレンド

DoS攻撃は比較的古くから知られていますが、とくに近年見られるDoS攻撃・DDoS攻撃の動向とトレンドについて解説します。

DRDoS攻撃の増加

DRDoS(Distributed Reflection Denial of Service)攻撃はDoS攻撃の一種です。インターネット上のDNSサーバー(ドメイン名をIPアドレスに変換するサーバー)や、NTPサーバー(コンピュータやネットワーク機器などに正確な時刻を提供するサーバー)を通信の増幅器として悪用し、ターゲットに大量のパケットを送信します。

2023年の日本に対するDRDoS攻撃は累計で約896万件観測されており、前年の約61万件よりも大幅に増加しました。非常に少量の帯域幅でも大量のトラフィックをターゲットに送信でき、中間となるサーバーを介して攻撃を行うため、攻撃者を特定しにくいことが特徴です。

AIによる攻撃手法の進化

AIの発展がDoS攻撃・DDoS攻撃の手法にも進化をもたらしています。DoS攻撃・DDoS攻撃においてAIを活用すると、攻撃者が機械学習を用いて防御システムの弱点を分析し、最適な攻撃時期や方法を計算することが可能です。また、自動化ツールにより手間をかけなくても広範囲に対して攻撃できます。

これらの技術進化によって攻撃のスピードと範囲が拡大しているため、一層厳しい対策が求められています。

IoTデバイスの被害の増加

IoTデバイスが広く普及したことにより、IoTデバイスの脆弱性を狙ったDoS攻撃・DDoS攻撃が増加しています。

従来はPCやサーバーがターゲットとされるケースがほとんどでしたが、近年ではインターネットに接続するルーターやネットワークカメラ、デジタルビデオレコーダーなどのIoTデバイスをターゲットとした攻撃が多く見られます。

IoTデバイスはPCと比べてセキュリティ対策が不十分であることが、被害拡大の要因となっており、IoTデバイスを多く扱う企業にとっては非常に深刻な問題です。

まとめ

DoS攻撃はシステムダウンやサービスの停止につながりかねない注意すべきサイバー攻撃です。経済的な損失や生産性の低下、社会的信用の損失などを引き起こすリスクがあります。また、DDoS攻撃やDRDoS攻撃のような巧妙化した攻撃も増加しています。

ぜひこの記事を参考に、DoS攻撃の目的や種類を理解したうえで、改めて適切な対策方法を検討してみてはいかがでしょうか。