著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

DMZ(Demilitarized Zone:非武装地帯)はネットワークセキュリティの重要な概念であり、外部からの脅威に対して内部ネットワークを保護するための重要な要素です。

DMZを用いたネットワーク構成は、外部ネットワーク、内部ネットワーク、DMZと呼ばれるセグメントに分かれます。DMZは内部ネットワークと外部ネットワークの間に配置され、外部からのアクセスに対して比較的安全に内部のリソースを公開するための領域です。

本記事では、DMZを用いたネットワーク構成について実際の構成図も紹介しながら、DMZの利用シナリオ、設計の手順、最新のセキュリティトレンドにDMZがどのように関与しているのかを解説します。

1. DMZの基本理解

DMZは、企業のネットワークセキュリティ戦略において重要な役割を果たします。ここでは、DMZの基本概念と重要性を解説します。

DMZとは何か?

DMZとは企業内ネットワークとインターネットの間に設けられたセグメントであり、外部からのアクセスに対して、比較的安全に内部のリソースを公開するための領域です。

DMZの主な役割は外部へ公開するWebサーバーや、外部と連携するメールサーバーなどの配置です。仮にこれらのサーバーを内部ネットワークに配置してしまうと、外部から内部ネットワークにアクセスできてしまうためセキュリティリスクが高まります。

そこで内部ネットワークとは別に緩衝地帯として配置されるのがDMZです。

DMZについてより詳しく知りたい方は、こちらの記事をご覧ください。

企業のリスク戦略におけるDMZの重要性

DMZは外部ネットワークと内部ネットワークの間に配置されるセグメントです。外部に公開するサーバーをDMZに置くと、不正アクセスやデータ漏えいのリスクを低減します。

これにより、セキュリティインシデントが発生した際にも被害を一部に限定でき、サービスの可用性を向上させられます。ビジネスの継続性を確保するという点で有効な手段です。

2. DMZネットワーク構成図

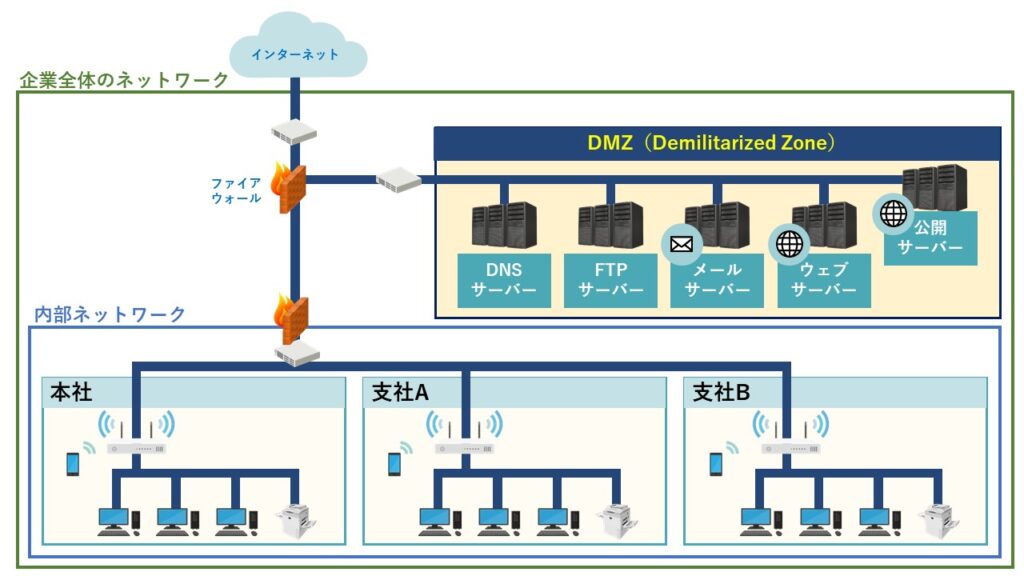

実際に企業内ネットワークにおいてDMZがどのように組み込まれているのかを構成例とともに紹介します。

実際のDMZネットワーク構成図の解説

企業内ネットワークにおけるDMZは、外部ネットワーク(インターネット)と内部ネットワークの間に配置される中間領域です。外部へ公開するサーバーを内部ネットワークではなくDMZに配置すると、外部から内部ネットワーク内のシステムやサーバーに対する不正アクセスを防ぎます。

各コンポーネントの位置関係の説明

構成例で示した各コンポーネントについて、位置関係を説明します。

ファイアウォール

DMZを用いる際のファイアウォールは、外部ネットワークとDMZの間、DMZと内部ネットワークの間にそれぞれ配置します。ファイアウォールは外部からの攻撃を防ぎつつ、内部ネットワークへの不正アクセスを防止するための二重の防御層を提供します。

ファイアウォールについて詳しくは以下の記事をご覧ください。

Webサーバー

クライアントからのリクエストを受信し、静的および動的コンテンツの提供などを行うWebサーバーは、外部からのアクセスが可能です。そのためDMZへの配置が推奨されます。

メールサーバー

メールサーバーは外部との通信を行うため、一般的にはDMZに配置されます。ただし、メールサーバーは内部ネットワークとの通信も頻繁に行うため、DMZに配置すると利便性が下がる場合もあります。

セキュリティと利便性の両方を考慮すると、SMTPゲートウェイ(メールリレーサーバー)をDMZに配置して外部からのメールを受信し、内部のメールサーバーに転送する方法がおすすめです。

その他の公開サーバー

その他にも外部からのアクセスを受け付ける公開サーバーは、DMZ内に配置するのが理想的です。公開サーバーは主に次のようなものが挙げられます。

| DNSサーバー | ドメイン名をIPアドレスに変換する役割があり、外部からのDNSクエリを受け付けるため、DMZに配置します。 |

| FTPサーバー | ファイルのアップロードやダウンロードを行うためのサーバー。外部ユーザーがファイルを転送する際に直接内部ネットワークにアクセスされないよう、DMZに配置します。 |

| フォワードプロキシサーバー | クライアントがインターネットにアクセスする際に使用するサーバー。一般的には内部ネットワーク内に配置されますが、特定のセキュリティ要件がある場合にはDMZに配置されます。 |

| リバースプロキシサーバー | クライアントからのリクエストを内部ネットワークのサーバーに転送する役割を持ちます。外部のユーザーが直接内部のサーバーにアクセスしないようにDMZに配置します。 |

| 更新プログラム配信サーバー | ソフトウェアの更新プログラムやパッチを配信するサーバーです。企業内のデバイスに対して安全に更新プログラムを提供するため、DMZに配置します。 |

| VPN(Virtual Private Network)サーバー | リモートユーザーが企業の内部ネットワークに安全にアクセスするためのサーバー。外部からのアクセスを管理し、内部ネットワークへの不正アクセスを防止するため、DMZに配置します。 |

| アプリケーションサーバー | Webアプリケーションを提供するためのサーバーで、外部からのアクセスを受け付けるため、DMZに配置します。 |

| データベースサーバー | データベースを管理するサーバーで、通常は内部ネットワークに配置されますが、特定の公開アプリケーションと連携する場合はDMZに配置されます。 |

プロキシサーバー、VPNサーバーについては以下の記事で詳細に解説しています。ぜひご参照ください。

3. 単一DMZと二重DMZのネットワーク構成

DMZを構築する場合、ビジネスモデルやセキュリティ要件に応じて、単一DMZ構成もしくは二重DMZ構成を選択します。ここでは2つの構成を比較した場合のメリット・デメリットについて解説します。

単一DMZ構成

2章の構成図例で紹介したような、DMZのセグメントを1つ持つネットワーク構成です。

メリット

単一のDMZのみを構築するため、ネットワーク設計が比較的簡単です。管理と保守が容易であり、複雑さを最小限に抑えられます。

デメリット

DMZ内のすべてのサーバーが同じセキュリティレベルなので、サイバー攻撃の対象にされがちです。

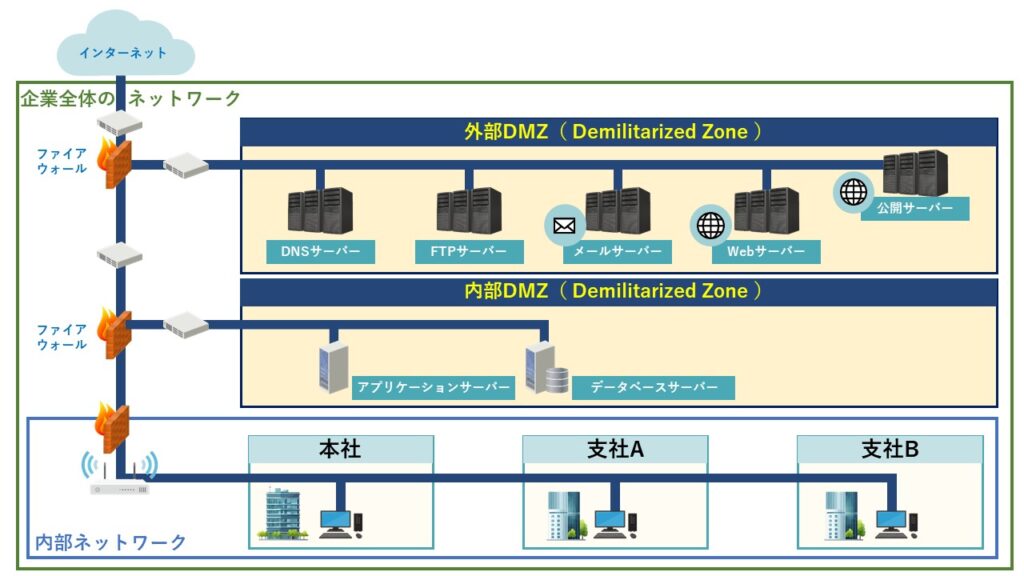

二重DMZ構成

二重DMZ構成とは、上図のように外部からのアクセスに対応する外部DMZと社内からのアクセスに対応する内部DMZと2つのDMZを持つネットワーク構成を指します。

メリット

外側のDMZと内側のDMZに異なるセキュリティポリシーを適用できます。

外部と連携する必要があるものの、より高いレベルで保護したいサーバーは内部DMZに配置すれば、セキュリティを強化できます。

デメリット

設計と実装において慎重な計画と専門知識が必要です。また、管理や運用により多くのリソースが必要です。

4. DMZの利用シナリオ

企業がDMZを利用すると、どのような効果が得られるのか紹介します。

社外へのWebサービス提供

あるEコマース企業は顧客にWebサービスを提供するために、WebサーバーをDMZ内に配置しました。

このWebサーバーには、顧客が利用するオンラインポータルや取引先がアクセスする情報共有プラットフォームがホストされています。しかし、ファイアウォールルールを設定すれば、外部からのアクセスはDMZ内のサーバーに限定され、内部ネットワークへのアクセスが制限されるのです。

これにより、内部ネットワークへの不正アクセスリスクが大幅に低減されます。企業は外部のユーザーに対して信頼性の高いWebサービスを提供しつつ、内部ネットワークのセキュリティを確保できます。

メール交換のセキュリティ強化

ある企業は従業員間および取引先とのメール交換のセキュリティ強化を目的として、メールサーバーをDMZ内に配置しました。

DMZ内のメールサーバーを通じてメールの送受信を行うと、不正なトラフィックの内部ネットワーク侵入を防ぎます。これにより、スパムやウイルスなどの脅威から内部ネットワークを守りつつ、安全なメール通信を実現できます。

FTPサーバーの隔離

ある企業は、外部の取引先や顧客とのファイル交換のセキュリティ強化を目的として、FTPサーバーをDMZ内に配置しました。

DMZ内のFTPサーバーを通じてファイルのアップロードやダウンロードを行えば、不正なトラフィックが内部ネットワークに侵入するのを防げます。これにより、外部とのファイル交換の際にもセキュリティリスクを伴わないで、安全に行えます。

5. DMZネットワーク構成の設計ステップ

DMZを用いたネットワークを新規で構築する場合と、既存のネットワークに組み込む場合の2つのシチュエーションに分けて、設計のステップを説明します。

DMZを用いた新規のネットワークを構築する場合

新規でDMZを用いたネットワークを構築する手順は以下のとおりです。

- 要件定義

DMZの設計に必要な要件を明確に定義します。

これには、外部からのアクセスを受けるサービス(Webサーバー、メールサーバーなど)の種類、セキュリティポリシー、内部ネットワークとの接続方法などが含まれます。

- ネットワーク設計

要件定義に基づいてDMZネットワークの設計を行います。

これには、ファイアウォールの構成、必要なネットワーク機器(スイッチ、ルーターなど)の選定、サブネットの設計などが含まれます。

- セキュリティポリシーの策定

DMZネットワーク内で適用されるセキュリティポリシーを策定します。

これには、外部からのアクセス制御、セキュリティイベントの監視方法、ファイアウォールルールの設定などが含まれます。セキュリティポリシーは企業のセキュリティ基準や規制要件に準拠する必要があります。

- 機器の実装と設定

DMZネットワークの機器を実際に導入し、設定を行います。

これには、ファイアウォールやルーターの設定、サーバーのセキュリティ設定、アクセス制御の実装などが含まれます。各機器の役割と連携を確認し、セキュリティポリシーに基づいて構成を行います。

- テストと監視

DMZネットワークの実装後は、テストと監視が重要です。

システムの安定性やセキュリティの機能の確認のため、定期的なテストやセキュリティ監視を行います。特に、外部からの不正アクセスやサイバー攻撃に対する適切な対応策を準備します。

- 運用と保守

最後にDMZネットワークの運用と保守を行います。

定期的なセキュリティパッチ適用やログのモニタリング、システムのアップグレードなどを通じて、安全かつ効果的なネットワーク運用を維持します。また、新たなセキュリティリスクに対応するための対策や改善も行います。

既存のネットワークにDMZを組み込む場合

既存のネットワーク環境にDMZを組み込む手順は以下のとおりです。

- 現在のネットワーク構成の評価

既存のネットワーク構成を整理し、どの部分に変更が必要かを検討します。 - DMZの場所を決定

既存のネットワーク内でDMZを配置する場所を決めます。

通常、DMZはファイアウォールの後ろに配置されますが、既存のネットワーク構成によって最適な場所が異なる場合があるので注意が必要です。

- ファイアウォールの設定変更

既存のファイアウォール設定を変更して、DMZをサポートするようにします。

これには、新しいセキュリティポリシーやアクセス制御リスト(ACL)の作成が含まれます。また、WebサーバーへのHTTPアクセスを許可するルールなど、外部からDMZ内のサーバーへのアクセスを制御するルールを追加します。

- DMZ内のサーバーの設定

DMZ内のサーバーを設定し、必要なサービス(Webサーバー、メールサーバー、DNSサーバーなど)を展開します。加えて、適切なパッチの適用、アンチウイルスソフトウェアなどの導入を行います。 - セキュリティポリシーの更新

既存のセキュリティポリシーを更新して、DMZ内のサーバーに関するセキュリティ要件を反映させます。これには、アクセス管理、脆弱性管理、ログ管理なども含まれます。

※以降は新規と同様にテストと監視、運用と保守を実施します。

6. 最新のサイバー攻撃の脅威とDMZを組み合わせたセキュリティ強化

近年、サイバー攻撃はますます巧妙化し、企業や組織に対する脅威として深刻化しています。本章では、最新のサイバー攻撃の脅威とDMZを組み合わせたセキュリティ強化ポイントを説明します。

最新のセキュリティ脅威

最新のセキュリティトレンドにDMZがどのように関与しているのかを解説します。

ランサムウェア攻撃の増加

ランサムウェアはデータを人質に取り、身代金を要求するマルウェアの一種です。IPAが発表した「情報セキュリティ10大脅威 2024(組織編)」によると、ランサムウェアの被害は1位です。

ランサムウェアはPC端末にダウンロードされたアプリケーションや添付ファイルなどエンドポイントを通じて侵入します。よってDMZ内でのエンドポイントの隔離とセグメンテーションは、内部ネットワークへの侵入を防ぐ上で重要です。

参考サイト:

情報セキュリティ10大脅威 2024(独立行政法人情報処理推進機構)

https://www.ipa.go.jp/security/10threats/10threats2024.html

サプライチェーン攻撃の広がり

サプライチェーンを通じた攻撃も増加しており、IPAの発表によると「サプライチェーンの弱点を悪用した攻撃」は2位にランクインしています。

サプライチェーンの攻撃者はソフトウェアの供給網を利用してマルウェアを広め、複数の組織に影響を与えようとします。

そこで「信頼せずに常に検証する」という原則に基づいたセキュリティアプローチである「ゼロトラスト」の概念をDMZに統合しましょう。信頼されていない接続元からのアクセスをデフォルトで拒否し、厳格な認証と認可を通じて脅威から保護します。

セキュリティ強化のポイント

最新のセキュリティトレンドとして、ネットワーク全体を信頼しない「ゼロトラスト」アプローチや、エンドポイント(デバイス)からのセキュリティ強化が重視されています。

これを踏まえて、エンドポイント保護やゼロトラストなどのセキュリティトレンドとDMZの統合について説明します。

エンドポイント保護

DMZはDDoS攻撃やSQLインジェクション、マルウェア感染などのサイバー攻撃の被害を受けた場合でも、DMZ内に留めて内部システムへの侵入を防ぎます。

ネットワーク設計とファイアウォール設定を適切に行い、DMZ内に公開サーバーを配置して、エンドポイントをさまざまなサイバー攻撃から効果的に保護します。

ゼロトラストの適用

ゼロトラストとDMZの統合は、現代のネットワークセキュリティを強化するための強力なアプローチです。ゼロトラストの「常に検証、決して信頼しない」という原則をDMZの境界防御と組み合わせると、外部からの攻撃だけでなく内部からの脅威に対しても包括的な防御を実現します。

ゼロトラストはネットワーク内外を問わずすべてのアクセスを検証するため、DMZ内外の通信に対しても厳格な認証とアクセス制御を適用します。

この統合により、DMZが提供するネットワークセグメンテーションと隔離の利点を生かしつつ、ゼロトラストモデルが不正アクセスや内部脅威に対する監視と検証を強化します。エンドポイントと内部資産を多層的に保護できます。

7. まとめ

DMZを用いたネットワーク構成は、外部からのアクセスを制御しつつ内部ネットワークを保護するためのセキュリティ手法です。これにより、外部からの攻撃がDMZ内に留まり、内部ネットワークへの侵入を防げます。

本記事で紹介した利用シナリオや設計手順を参考にしながら、DMZの配置とネットワークセグメンテーションを設計し、脅威に対する防御を強化していきましょう。