著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

インターネットが日常生活に不可欠なインフラとなった現在、デジタルセキュリティへの脅威も高度化しています。なかでもDDoS(Distributed Denial of Service)攻撃は、攻撃手法の巧妙さと被害の大規模化により、全世界の企業や組織にとって大きな脅威といえるでしょう。

本記事では、組織におけるネットワーク管理者やセキュリティ担当者向けに、DDoS攻撃の概要や種類などの基本的な情報をまとめました。また、実際の被害事例や防御策、DDoS攻撃の最新動向も紹介します。

1.DDoS攻撃とは

DDoS攻撃(Distributed Denial of Service attack)とは、インターネット接続された複数のコンピューターやデバイスを利用し、特定のウェブサイト、サーバー、ネットワーク、またはオンラインサービスを意図的に過負荷状態にして正常なサービス提供を妨害する攻撃手法です。ユーザーの操作性が妨害されることで、生産性の低下やビジネスへの損害、ブランドの信頼性の損失など、多くのネガティブな影響を引き起こすおそれがあります。

DDoS攻撃はネットワークセキュリティの一部です。より広義なネットワークセキュリティについては、こちらの記事を参照してください。

DoS攻撃との違い

DDoS攻撃と類似した攻撃手法に「DoS攻撃(Denial of Service attack)」があります。DoS攻撃の目的はDDoS攻撃と同様、高負荷によりオンラインサービスを使用不能にすることですが、実施方法が異なります。

DoS攻撃は通常、単一のコンピューターやネットワークからターゲットにトラフィックを送り込むことで行われます。DoS攻撃は単一の攻撃源から来るもので規模が限られており、検出と防御が比較的容易な点が特徴です。

一方、DDoS攻撃は複数の攻撃源から来る大規模な攻撃であり、検出と防御がより困難となります。

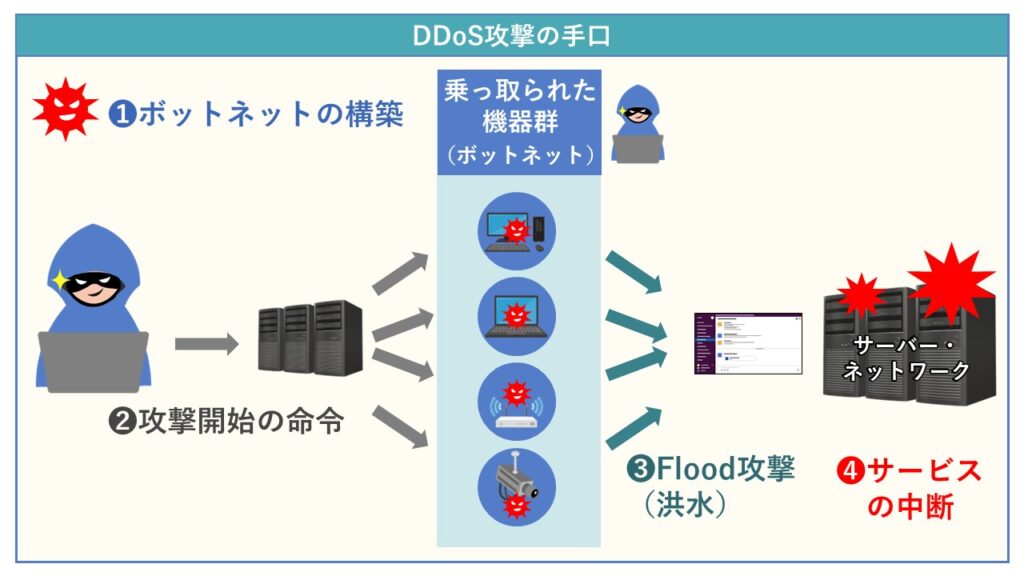

DDoS攻撃の手口

DDoS攻撃の基本的な攻撃の手口を解説します。

①攻撃者によるボットネットの構築

攻撃者はマルウェアを使用して多数のコンピューターを侵害し、これらを制御下に置くことで自ら操れる「ボット」を集め、「ボットネット」を形成します。「ボット(Bot)」とはロボット(Robot)の略語で、自動化されたタスクを実行するためのソフトウェアプログラムです。

②攻撃者による攻撃開始の命令

攻撃者はコマンドを使用してボットネットに指示を送り、目標となるサーバーやサービスに対して同時にトラフィックを送信します。

③ボットネットからのFlood(洪水)攻撃

通常の状況を超える量のトラフィックが一点に集中させるFlood攻撃を、分散してターゲットのサーバーやネットワークに仕掛けることで、攻撃対象のリソースは過負荷状態となり、パフォーマンスが著しく低下します。

④サービスの中断

攻撃対象は過負荷により、パフォーマンス低下、サービスの停止、オンラインサービスへアクセス不可などの実害を受けます。DDoS攻撃の目的は多岐にわたり、競合他社への妨害から政治的な動機、身代金の要求、単なる悪戯や評判の損傷に至るまでさまざまです。

このようにDDoS攻撃は形成されたボットネットを利用し遠隔操作で攻撃を仕掛けることが可能なため、少ない労力とリソースで大きなダメージを与えられることが特徴です。近年では、専門知識がなくてもDDoS攻撃を仕掛けることができるプラットフォームがサービスとして存在します。攻撃者にとってDDoS攻撃は、特に好んで利用される手法の一つです。

2.DDoS攻撃の種類

DDoS攻撃は、攻撃対象、目標に応じていくつかのタイプに分類されます。本章では DDoS 攻撃の種類について解説します。

ボリュームベースの攻撃(Volume-based attacks)

ネットワークの帯域幅を飽和させることを目的とした攻撃です。一秒あたりのビット数(bps)で測定されます。

代表的なボリュームベースの攻撃には、UDPフラッド、ICMP(インターネット制御メッセージプロトコル)フラッド、その他のスプーフィングされたパケットフラッドなどがあります。

プロトコル攻撃(Protocol attacks)

サーバーのリソースやインターネット通信プロトコルのレイヤー2(データリンク層)やレイヤー3(ネットワーク層)の機能を標的とした攻撃です。一秒あたりのパケット数(pps)で測定されます。

代表的なプロトコル攻撃には、SYNフラッド、Ping of Death、Smurf攻撃などがあります。

アプリケーション層攻撃(Application layer attacks)

ウェブサーバーのアプリケーション層(OSIモデルのレイヤー7)を標的にし、特定のアプリケーションやサービスを機能不全に追い込みます。

なかでも代表的なHTTPフラッド攻撃(F5攻撃)は、通常のウェブトラフィックに見せかけるため検出が困難であることが特徴です。

マルチベクター攻撃(Multi-vector attacks)

マルチベクター攻撃は、上記の攻撃タイプを組み合わせて実施される攻撃です。複数の方法を用いて同時に攻撃を行うことで、防御を困難にさせます。防御側のリソースを分散させるため、より効果的な攻撃といえます。

3.DDoS攻撃の被害事例

DDoS攻撃の被害事例を、対応にかかったコストの情報も含めて紹介します。

事例1:Amazon Web Services(AWS)2020年攻撃

2020年に、Amazon Web Services(AWS)に対して史上最大規模のDDoS攻撃が行われました。CLDAPリフレクション攻撃が用いられ、データ量は2.3Tbps(テラビット毎秒)に達しました。

攻撃は数日間にわたって行われましたが、AWSの広範な分散型DDoS防御システムによって緩和されました。

事例2:GitHub 2018年攻撃

GitHubは、2018年に1.35TbpsのトラフィックでDDoS攻撃を受けました。GitHubへの攻撃はMemcached DDoS攻撃であり、ボットネットは関与していません。

Memcached DDoS攻撃とは、Memcachedという高性能な分散メモリキャッシングシステムを利用したDDoS攻撃の一種です。

GitHubはDDoS保護サービスにより即時に検知し、迅速に攻撃を阻止できましたが、約20分間サービスに影響を与えました。

事例3:Dyn 2016年攻撃

2016年にDNSサービスプロバイダーのDynが大規模なDDoS攻撃を受け、X(旧:Twitter)、Netflix、PayPal、Spotifyといった多くの主要ウェブサイトのアクセスに影響を与えました。この攻撃はMiraiボットネットによって実行され、インターネットに接続されたさまざまなIoTデバイスが利用されました。

DDoS攻撃は1日で解決できましたが、攻撃の意図は不明です。政治的な主張、不満を抱いたゲーマーによる犯行など諸説存在します。

事例4:東京五輪組織委員会への攻撃(国内の事例)

2015年に東京五輪・パラリンピック大会組織委員会がDDoS攻撃を受け、サーバーに大量のアクセスが集中し、ホームページの機能停止に追い込まれました。約12時間にわたり、ホームページにアクセスできない状態となりました。

また、2021年の大会期間中に、公式サイトなどで検知した攻撃回数はおよそ4.5億回であり、ロンドンオリンピックの1.6億回と比べても、サイバー攻撃数は多い状況でした。

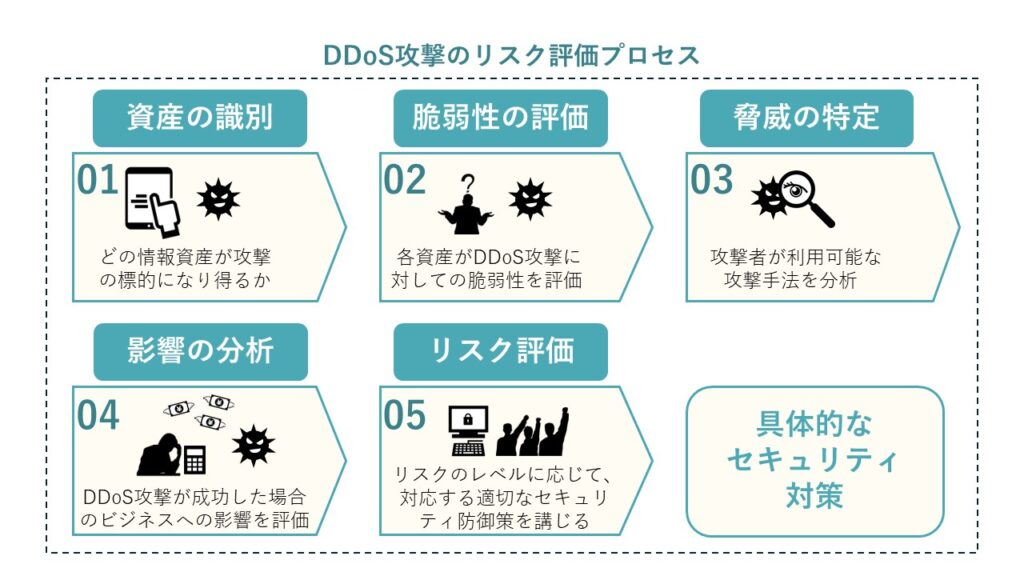

4.DDoS攻撃のリスク評価プロセス

前章で紹介した事例から、DDoS攻撃がいかに潜在的な破壊力を持っているかがわかります。

企業や組織は適切なリスク評価を行ったうえでサイバーセキュリティ対策を講じ、攻撃の規模に応じて対策も進化させていかなければなりません。

リスク評価とは、組織が攻撃によって被る可能性のあるリスクを特定し、そのリスクの大きさと攻撃に対する備えの程度を評価するプロセスです。リスク評価を行うことで、組織は適切な防御策を策定し、リソースを効果的に配分できます。

DDoS攻撃のリスク評価を行う際の具体的な考慮点は以下のとおりです。

資産の識別

どのシステム、サービス、またはインフラが攻撃の標的になり得るかを特定し、これらの資産の重要性とビジネスへの影響を評価します。

脆弱性の評価

各資産のDDoS攻撃に対する脆弱性を評価します。ネットワークの設定、セキュリティ対策、ソフトウェアの更新状況などの確認が必要です。

脅威の特定

これまでに攻撃を受けた履歴や、業界内での攻撃トレンドより、攻撃者が利用可能な攻撃手法を分析します。

影響の分析

DDoS攻撃が成功した場合のビジネスへの影響を評価します。サービスの中断による収益損失、顧客満足度の低下、信頼性への影響、法的責任などを分析します。

リスクの評価

脆弱性と脅威の情報を組み合わせ、攻撃が発生する可能性と影響の大きさを評価し、リスクのレベルに応じた適切なセキュリティ防御策を策定します。

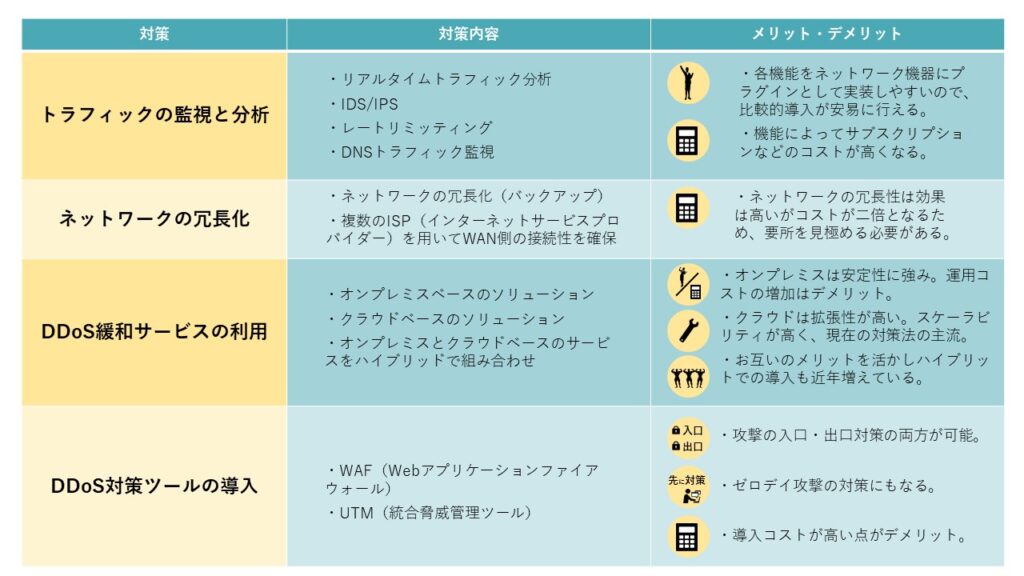

5.DDoS攻撃の対策

DDoS攻撃を防御するためには、さまざまな技術的対策と組織的対策を組み合わせることがポイントです。ここでは、DDoS攻撃への対策を4つ紹介します。

トラフィックの監視と分析

リアルタイムでトラフィック分析を行い、不正なトラフィックのフィルタリングやブロックをする対策です。異常なパターンやボリューム急増の検出・ブロック、ネットワーク機器やアプリケーションで実装されるレートリミッティング機能で特定の時間内に許可されるリクエストの数を制限するといった対策が挙げられます。

ネットワークの冗長化

冗長構成によりメインの通信路が攻撃を受けた際、バックアップ通信路に切り替えられるよう準備します。複数のISP(インターネットサービスプロバイダー)を用いて WAN 側の接続性を確保するなど、SD-WANの活用が有効です。

DDoS緩和サービスの利用

専門のDDoS緩和サービスプロバイダーを利用して、攻撃の影響を抑えます。ネットワークに直接配置されるオンプレミスベース、またはクラウドベースで提供され、いずれもトラフィックを監視して異常を検出・ブロックします。

オンプレミスベースのソリューションは安定性の高さが強みですが、初期導入コストと運用コストが高くなる点がデメリットです。クラウドベースのソリューションは、規模を問わず容易に実装でき、スケーラブルな対応を実現します。また、大規模なトラフィックに対応可能なため、近年ではクラウドベースの緩和ソリューションが主流となりつつあります。

DDoS対策ツールの導入

近年、DDoS対策ツールの多くはアプライアンス型からクラウド型にシフトし、従来のネットワークセキュリティツールやサービスに機能として実装されるケースが増えています。

WAF

WAF(Webアプリケーションファイアウォール)は、Webアプリケーションの保護に特化したセキュリティツールです。一定のトラフィックやリクエスト量に応じて通信制御をかけることで、DDoS攻撃による高い負荷を軽減する機能を実装しています。

参考:攻撃遮断くん

UTM

複数のセキュリティ機能を一つに統合したUTM(統合脅威管理装置)にもDDoS対策機能が実装されています。UTMはファイアウォール、Webフィルタ、VPNなどさまざまな機能を備えています。

なかでもIPS(不正侵入防御システム)の機能によってネットワークを監視し、外部からの不正侵入や内部からの脅威を発見して自動的に遮断することは、DDoS対策として有効です。

近年では、クラウドとの連携による機能強化が図られ、NGFW(次世代型ファイアウォール)とも呼ばれています。

参考:FortiGate|次世代ファイアウォール(NGFW)

6.DDoSについての最新動向

本章では、最新動向としてIoT、AI、クラウドの3点をキーワードに紹介します。

DDoS攻撃手法の進化

近年ではIoTデバイスが普及し、スマート家電、セキュリティカメラ、センサーなど、あらゆるものがインターネットに接続されるようになりました。一方で、セキュリティが弱く、標準的なセキュリティプロトコルが欠如しているものも多く、攻撃者にとって絶好の標的となっています。

ボットネットの規模の増大

IoTデバイスの数が増えると、攻撃者はこれらのデバイスを利用して巨大なボットネットを構築できます。

永続性の向上

長期間にわたってオンライン状態にあるIoTデバイスが増え、攻撃者はターゲットとなる組織に対して永続的な圧力をかけることが可能となりました。

AIと機械学習による自動化された防御システムの開発

AI(人工知能)と機械学習は、DDoS攻撃に対する防御システムをより効果的にするために活用されています。

自己学習能力

機械学習モデルが新たなデータを取り入れて常に自己改善を行うことで、新しい種類のDDoS攻撃や未知の攻撃パターンにも対応できるようになります。

予測分析

予測分析により、AIシステムは攻撃が発生する可能性のあるシナリオを特定し、事前に対策を講じることが可能です。

クラウドベースの防御サービスの普及とその効果

クラウドベースの防御サービスは、DDoS攻撃から組織を守るための重要な手段として急速に普及しています。クラウドベースの防御サービスの特徴は以下のとおりです。

スケーラビリティ

クラウドサービスはその性質上、需要に応じてリソースを迅速にスケールアップ、またはスケールダウン可能です。膨大な量のトラフィックを処理する能力を持ち、大規模なDDoS攻撃にも耐性があります。

即時性

インターネット上で即座にアクセスできるため、攻撃が検出され次第、緩和策を講じられます。これにより、攻撃の影響を最小限に抑えることが可能です。

コスト効率

クラウドベースの防御サービスの多くはサブスクリプションモデルを採用しており、オンプレミスと比較して初期投資を抑えた運用が可能です。また、必要なときにのみリソースを利用できるため、全体的にコスト効率が向上します。

7.まとめ

本記事ではDDoS攻撃の概念、種類、影響範囲、被害事例、対策方法、最新動向について解説しました。DDoS攻撃に対しては単一の解決策に依存するのではなく、複合的なアプローチを取ることが重要です。ハードウェアとソフトウェアの両面での予防策、緩和戦略、そして回復プロセスを統合した全面的な防御体制が求められます。

組織はDDoS攻撃に対する長期的な戦略を策定し、実行しなければなりません。具体的には、従業員の教育、セキュリティポリシーの定期的な見直し、適切なインフラ投資、そして継続的な監視が必要です。

最新動向も踏まえ、ツールやサービスを活用しながら、DDoS対策の継続的な取り組みを実践しましょう。