著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

サイバー攻撃の影で暗躍する「C&Cサーバー」は、攻撃者がボットネットやマルウェアを遠隔操作するための重要な指揮中枢です。

この記事では、C&Cサーバーの基本的な概念、実際にはどのようにサイバー攻撃に利用されているのか、さらにそれを検出し防御するための最新の手法と技術を徹底解説していきます。また、過去の攻撃事例を通じて、C&Cサーバーの脅威の実態を深く掘り下げ、企業が取るべき防衛策についても詳述します。

1. C&Cサーバーとは?

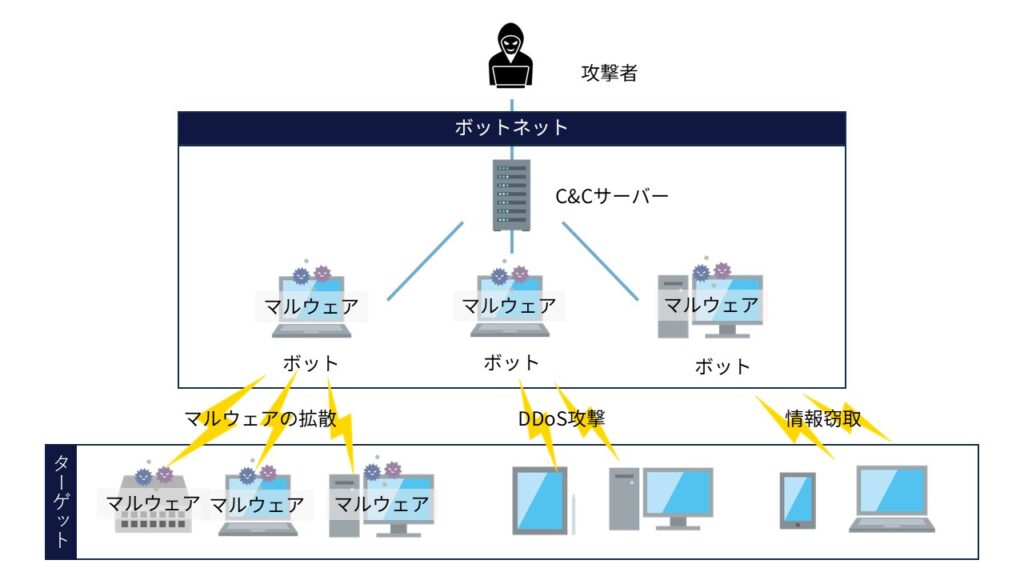

C&Cサーバー(Command and Control Server)は、攻撃者がボットネットやマルウェアに感染したデバイスを遠隔で操作する際に、中心的な役割を果たすサーバーです。攻撃者は、C&Cサーバーを通じて感染したコンピュータやデバイスに指示を送信し、データ収集、攻撃の実行、システムの制御を行います。

C&Cサーバーは、ボットネットの管理、攻撃の調整、悪意のある活動の監視に利用されるため、サイバーセキュリティにおいて非常に重要なターゲットとなります。

C&Cサーバーの定義と歴史

C&Cサーバーは、1990年代後半に登場し、インターネットを介した攻撃の管理手段として発展しました。初期には、単純なプロトコルを用いた小規模な攻撃で利用されましたが、技術の進化とともに、より高度で複雑な攻撃が行われるようになっています。

今日では、複数のプロトコルや暗号化技術を駆使して、追跡や検出を困難にする手法が取られています。

2. C&Cサーバーが果たす役割

C&Cサーバーは、サイバー攻撃の中心的な存在であり、攻撃者にとって極めて重要な役割を果たしています。この章では、攻撃者視点でのC&Cサーバーの役割について解説します。

攻撃者にとってのC&Cサーバーの重要性

攻撃者は、C&Cサーバーを利用してマルウェアやボットネットを遠隔で制御し、攻撃対象のセキュリティ対策に応じて、指示やペイロードを更新して検出を回避します。

また、通信パターンの変更や分散型構造により攻撃トラフィックを調整することで、検知されても一部のサーバーを切り離して攻撃を継続できます。そのため、セキュリティ対策を長期的に回避することが可能です。

C&Cサーバーの役割

C&Cサーバーは、ボットネットにおける「司令塔」の役割を果たします。攻撃者が一元的に数千から数百万台の感染デバイスを制御し、DDoS攻撃やスパムメールの大量送信などの具体的な攻撃指令を送るほか、機密情報や個人情報の収集を命じ、それらを攻撃者のサーバーに送信します。

また、C&Cサーバーは、マルウェアのアップデートや新機能の追加、検出を回避するための改変の指示なども可能です。これらの機能により、攻撃者が効率的かつ大規模にサイバー攻撃を実行できるように支援します。

3. C&Cサーバーの通信技術とプロトコル

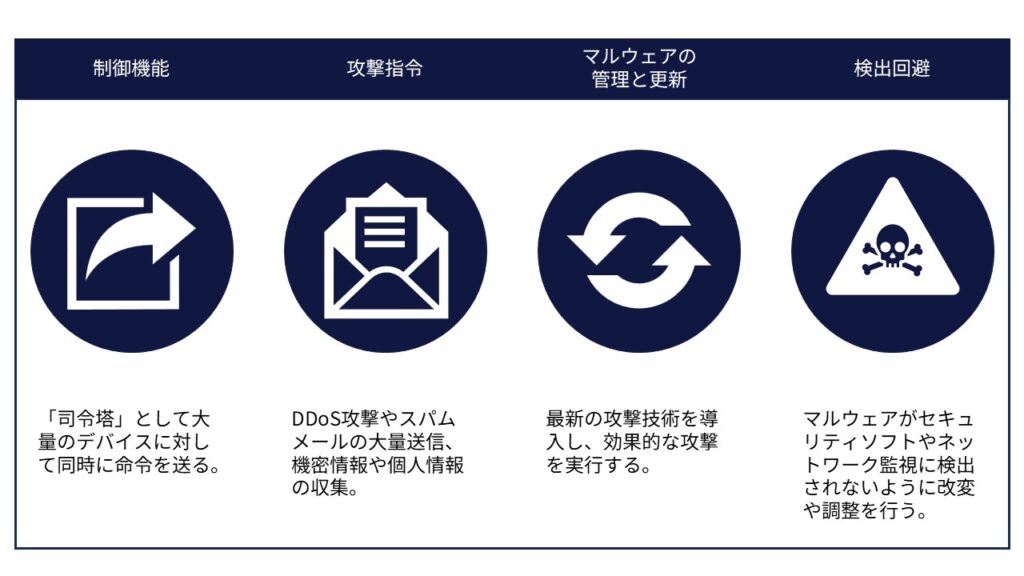

C&Cサーバーは、ボットネットの管理や攻撃の指示を送るために、さまざまな通信技術とプロトコルを駆使しており、それらの選択は攻撃の目的や環境に依存します。

本章では、C&Cサーバーが利用する、主な通信技術とプロトコルについて解説します。

通信プロトコルの種類と特徴

プロトコルは、それぞれ異なる特性と利点を持ち、攻撃の目的や環境に応じて使い分けられます。以下では、その一例を紹介します。

- HTTP/HTTPS

これらのプロトコルはWebトラフィックで広く利用されているため、通信が正規のトラフィックに誤認されやすい特性があります。特に、HTTPSは、SSL/TLSを利用して通信内容を暗号化するため、その内容を傍受しても解読することが困難です。攻撃者はこの特性を利用して検出から逃れ、マルウェアのコマンドや更新データを送信します。 - IRC (Internet Relay Chat)

IRCは、リアルタイムのテキスト通信に使用されるプロトコルで、初期のボットネットでよく用いられていました。シンプルで軽量ながら、大量のクライアントを効果的に管理できるため、C&Cサーバーとの通信に適しています。 - P2P (Peer-to-Peer)

従来のC&Cサーバーが特定のサーバーに依存するのに対し、P2Pネットワークを利用すると、そのネットワーク内の任意のノードがコマンドを発信できるようになります。これにより、サーバーの位置が不定となり、検出と対策が一層困難になります。 - DNS(Domain Name System)

DNSは、ドメイン名をIPアドレスに変換するプロセスを担当するプロトコルです。また、C&Cサーバーにおいては、アドレス情報を伝達することも可能です。攻撃者は、DNSクエリを通じて隠密にデータを送受信できます。

暗号化とステルス技術

C&Cサーバーとの通信では、多くの場合、ステルス技術が採用されます。具体的には、コマンドやデータをコード化または難解な形式で送信する、画像や音声ファイルなど一見無害なファイルの中に秘密のデータを隠す(ステガノグラフィ)といった技術を用いています。これにより、データの存在を検出しづらくすることが可能です。

暗号化の代表的な一例として、SSL/TLSを以下の図で紹介します。

_修正-1024x576.png)

SSL/TLS通信を用いることで、悪意のある通信を正規の通信に見せかけ、ネットワーク上の監視や検出を回避できます。また、暗号化された通信は、外部からその内容を確認できません。そのため、攻撃者がC&Cサーバーと通信を行い、悪意のある指令を隠蔽する手段としてしばしば利用されています。

4. C&Cサーバーによる著名な攻撃事例

C&Cサーバーは、サイバー攻撃において極めて重要な役割を果たしてきました。過去には、C&Cサーバーが関与する大規模な攻撃がいくつも報告されており、それらはサイバーセキュリティの分野に大きな影響を与えています。

本章では、C&Cサーバーを利用した著名な攻撃事例について詳しく見ていきます。

Conficker

_修正-1024x576.png)

Confickerは、2008年に発見されたコンピュータワームです。ネットワークに接続された数百万台のPCをボットネット化し、分散型攻撃(DDoS攻撃)やスパムの送信、偽のアンチウイルスソフトのインストールを行うために利用されました。特に、軍事機関や医療機関などの重要インフラに影響を与え、世界的な大規模感染の原因となりました。

Zeus

_修正-1024x576.png)

Zeusは、2007年頃に登場したトロイの木馬型マルウェアです。金融機関を狙ったマルウェアとして知られ、銀行口座情報の窃取に利用されました。

感染したコンピュータは、キーロガーといった機能を通じて、ユーザーのオンラインバンキングの認証情報をC&Cサーバーに送信します。このようにして窃取された銀行口座情報は、攻撃者によって不正送金や詐欺に利用されました。

Mirai

_修正-1024x576.png)

Miraiは、2016年に発見された、IoTデバイスを標的にしたマルウェアです。感染させたデバイスを、C&Cサーバーから制御するボットネットの一部に組み込む機能を持ちます。主に、セキュリティが不十分な監視カメラや家庭用ルーターなど、ネットワークに接続されたIoTデバイスが狙われました。

Miraiを用いた大規模なDDoS攻撃により、主要なWebサイトやインターネットサービス(X(旧Twitter)、GitHub、Netflix、Spotifyなど)にアクセス障害が発生し、インターネット全体に影響が広がりました。

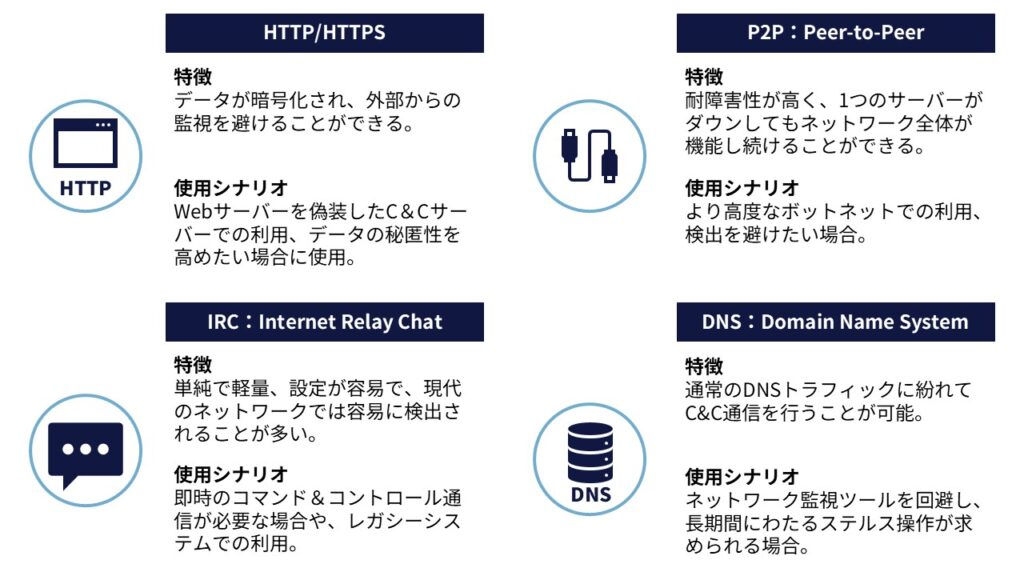

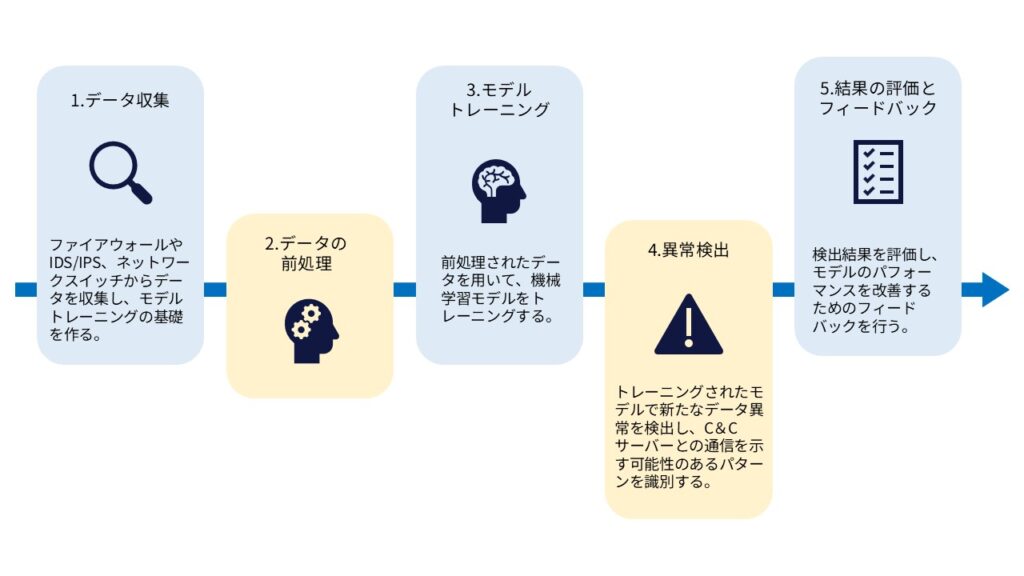

5. C&Cサーバーの検出フロー

C&Cサーバーは攻撃の起点として使用されるため、攻撃を未然に防ぐためには迅速なC&Cサーバーの検出が非常に重要です。検出から対応までの、主なフローは下記のとおりです。

まず、ネットワークトラフィックやシステムログなどからデータを収集し、異常な通信パターンやC&C通信の兆候を探します。

異常な挙動が見つかった場合は、未知のIPアドレスとの頻繁な通信や予期せぬ地域へのデータ流出、既知のマルウェアやC&Cサーバーとの比較を行い、検出を試みます。その結果、C&C関連と判断されれば、セキュリティチームへアラートが生成され、対応措置を実施するというのが一連の検出フローです。

検出されたC&Cサーバーに対する具体的な対応としては、まず、システムの隔離やマルウェアの削除、パッチ適用などのインシデントレスポンスプロセスが実行されます。その後、影響を受けたシステムの再構成や事後分析、報告が行われ、セキュリティ対策が強化されます。

上記の流れを経ることで、目の前の異常に対応するだけでなく、将来的な攻撃に備えることが可能です。

なお、C&Cサーバーの検出には、3つの主要な分析手法が使われます。

ネットワークトラフィック分析

ネットワークトラフィック分析とは、ネットワークトラフィックを監視し、異常な通信パターンや未知のプロトコルを使用した通信を検出することで、隠されたC&Cサーバーを明らかにする手法です。

ネットワークトラフィック分析には、ボットネットの活動を示す大量のデータ送受信を判別するトラフィックボリューム分析や、標準的でないプロトコルやポートを使用した異常な通信を特定するプロトコル異常分析が含まれます。リアルタイムで異常なトラフィックを検出するオープンソースのIDS(不正侵入検知システム)であるSnortや、ネットワークトラフィックをキャプチャし詳細に分析するWiresharkが用いられます。

Snortは、シグネチャベースの侵入検知を行い、特定のパターンに基づいて攻撃を検出するシステムです。一方のWiresharkは、トラフィックのすべてのパケットを詳細に解析するシステムで、プロトコル異常や潜在的な脅威の詳細な調査が可能です。

サンドボックス分析

サンドボックス技術は、安全な仮想化環境内で疑わしいソフトウェアを実行し、その挙動を観察してC&Cサーバーとの通信や未知のマルウェアを検出します。ゼロデイ攻撃をはじめとするシグネチャベースでは見逃されやすい新しい脅威に対して、特に有効です。

振る舞い分析

エンドポイントの振る舞いを監視し、通常の業務時間外に発生する大量データ送信や不正な通信を検出します。振る舞い分析は、既知のパターンだけでなく、機械学習を活用して異常なアクティビティをリアルタイムに学習・検出できます。

機械学習モデルは、大量のネットワークトラフィックやエンドポイントのデータから、リアルタイムでデータを収集・解析することが可能です。そのため、シグネチャベースの方法と比較して、異常検出の精度が高いといえるでしょう。

また、異常な挙動が検出されると、自動でアラートが生成されます。そのため、セキュリティ担当者は、IPのブロックや類似する攻撃パターンをリアルタイムで遮断、自動的にネットワークから隔離することが可能です。

さらに、検出結果を評価し改善のためのフィードバックを行うことで、システム全体の防御力を継続的に向上させる効果も期待できます。

6. C&Cサーバーに対する企業の防止策

C&Cサーバーを利用した攻撃から企業を守るためには、検出から対応までのプロセスを自社内で確立するのはもちろんのこと、セキュリティガバナンスの強化を図ることも重要です。具体的には、従業員教育やセキュリティポリシーの策定、インシデントレスポンス計画の整備などが挙げられます。

従業員教育とセキュリティ意識の向上

従業員に対しては、フィッシング攻撃やマルウェアの感染リスクについての理解を深め、適切な対処法を習得する機会を提供しましょう。定期的なセミナーやトレーニングを通じて、セキュリティ意識を高めることが大切です。

セキュリティ評価とリスク管理の強化

定期的にセキュリティ評価やペネトレーションテストを実施し、システムの脆弱性を事前に発見し、迅速に対策を講じることも大切です。C&Cサーバーを利用した攻撃の侵入を予防できます。

また、インシデントレスポンス計画を整備しておくことで、攻撃が発生した際の迅速な対応が可能となり、被害の拡大を防ぐことができます。

7. C&Cサーバー対策の進化と今後の展望

C&Cサーバーの進化は止まることを知らず、それに伴ってサイバーセキュリティの戦略も大きな変革を迎えています。

新しい技術や複雑な通信手段を用いるC&Cサーバーに対抗するためには、従来の攻撃手法に依存せず、常に最新の防御技術を採用する必要があります。また、グローバルな協力体制と規制の強化も不可欠です。

本章では、C&Cサーバーの複雑化とそれに対抗するための最新の防衛技術、そしてグローバルな取り組みについて詳述します。

C&Cサーバーの複雑化

近年、サーバーレスアーキテクチャや分散型ネットワークなど、従来の単一ポイントに依存しないC&Cサーバーの出現によって、検出が困難化しています。また、暗号化通信やTorの利用により、攻撃者が通信を隠蔽する手段も高度化しています。

最新の防衛技術

_修正-1024x576.png)

高度化・巧妙化する進化に対応するため、企業には新たな防御戦略と次世代の防衛技術が求められるでしょう。

AIと機械学習の応用拡大

次世代の防衛技術のひとつとして、AIを活用したリアルタイム検知システムが挙げられます。AIは、膨大なトラフィックデータを分析し、異常なパターンや兆候をリアルタイムで検知する能力を持っています。これにより、従来のシグネチャベースの防御では対応できなかった、新たなC&Cサーバーの攻撃もすばやく察知することが可能です。

クラウドベースのセキュリティソリューション

クラウドベースのセキュリティソリューションの活用も進んでいます。それにより、企業はスケーラブルな防御体制を構築し、常に進化する脅威に対応することが可能です。従来のオンプレミスのセキュリティソリューションではカバーしきれなかった部分も補完できるようになり、より強固なセキュリティが実現できるでしょう。

ハニーポットとSOARの導入

ハニーポット技術を用いて攻撃者を欺き、攻撃の詳細を収集することで、C&Cサーバーの活動を阻止する取り組みも進んでいます。同時に、SOAR(Security Orchestration, Automation, and Response)を導入することにより、セキュリティインシデントに対する対応を自動化・統合し、迅速な対応が可能となります。

ブロックチェーンの導入

ブロックチェーン技術は、C&Cサーバーの特定や通信の追跡がより困難になる中で、透明性と信頼性を確保する手段として期待されています。これにより、企業は一層高度な防御を実現し、次世代のサイバー攻撃にも対応できるようになります。

国際的な協力の拡大と法規制の強化

C&Cサーバーに対抗するためには、最新技術の導入だけでなく、国際的な協力と規制の強化が不可欠です。各国が情報を共有し、協力することで、サイバー犯罪に対する厳しい法規制を設けられるでしょう。

特に、C&Cサーバーの運用を難しくするための国際的な取り組みが重要で、今後はこうした枠組みの強化が求められます。国際的な協力が進むことで、C&Cサーバーに対する防御はさらに強固なものとなるでしょう。

8. まとめ

C&Cサーバーは、サイバー攻撃における中核的な役割を果たしており、その攻撃は日々進化しています。そのため、サイバーセキュリティの強化は、企業にとって必須の課題といえます。また、一度の対策で満足することなく、今後も進化し続ける脅威に対応できるように、定期的な対策の見直しが重要です。

さらに、次世代の技術やグローバルな規制の進展にも注目し、常に最新の情報を収集することが求められています。