著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

暗号化技術は、現代のビジネスをセキュアに進める上で不可欠な技術として広く認識されています。情報漏えいやサイバー攻撃の増加とともに、暗号化技術の採用は企業のリスク・マネジメントにおいてもなくてはならない重要な要素です。本記事では暗号化キーの機能、対称暗号化と非対称暗号化の基本原則、さまざまな種類の暗号化キー、生成と管理方法、ユースケースから暗号化が抱える課題と対策まで、幅広く解説していきます。

1. 暗号化キーとは

暗号化技術に欠かせないものが「暗号化キー」です。まず、暗号化とはどのような技術か、そして暗号化方式と、暗号化キーの概要と種類について解説していきます。

暗号化とは

暗号化とはデータの機密性を確保し、セキュリティインシデントから保護するために、暗号化される前のデータ(平文)を特定の暗号化方式を用いて変換し、読み取りが困難な形式(暗号文)にする技術です。

暗号化すると、データはそのままでは読み取りができなくなり、許可されたユーザーのみが特定の鍵(暗号化キー)を用いて、復号(元のデータに戻すこと)、読み取りができます。

暗号化方式

データを暗号化する方式には主に二つのタイプがあります。

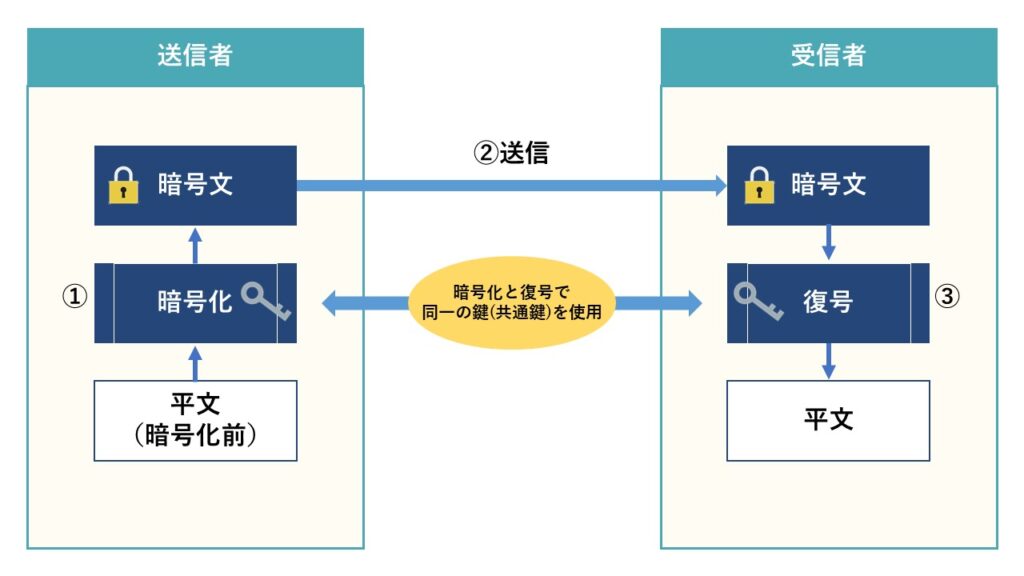

対称暗号化(共通鍵暗号方式)

対称暗号化とは同一の暗号化キーを使用してデータの暗号化と復号を行う方式です。対称暗号化で用いる暗号化キーはデータの送信者と受信者の間で、漏えいしないよう安全な形で共有される必要があります。

対称暗号化は「共通鍵暗号方式」とも呼ばれ、効率性から大量のデータを処理する際に広く採用されています。対称暗号化の例として、AES(Advanced Encryption Standard)やDES(Data Encryption Standard)などがあります。

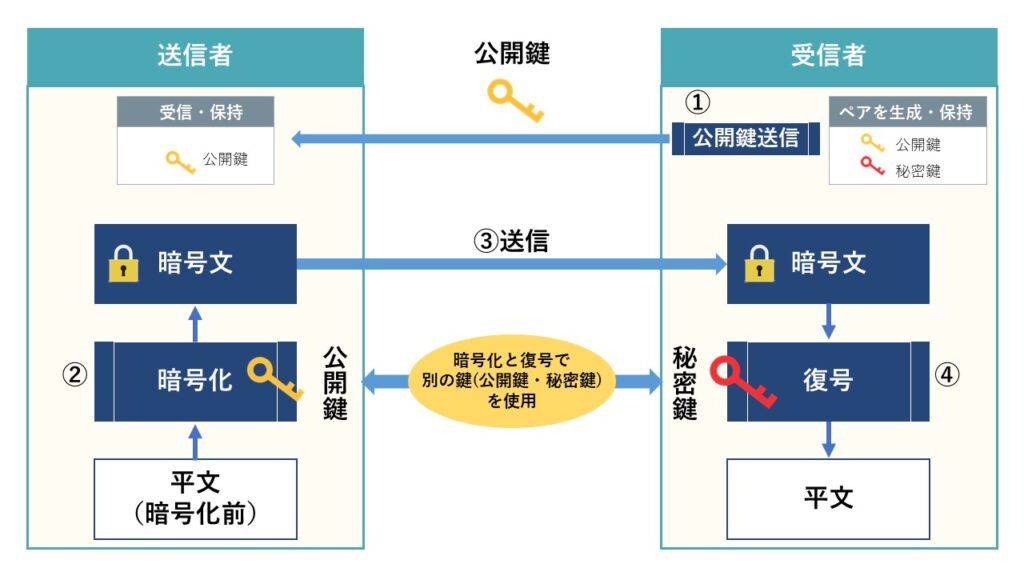

非対称暗号化(公開鍵暗号方式)

非対称暗号化とは、暗号化と復号に二つの異なる暗号化キーを使用する方式です。非対称暗号化は「公開鍵暗号方式」とも呼ばれ、「公開鍵」と「秘密鍵」と呼ばれる二つの異なる暗号化キーを使用します。

公開鍵は誰でもアクセス可能なキーですが、秘密鍵はデータの受信者のみが保持するキーです。非対称暗号化の例としてRSA(Rivest-Shamir-Adleman)やECC(Elliptic Curve Cryptography)などがあります。

暗号化キーの種類

一般的に知られている主な暗号化キーには以下のようなものがあります。

- 共通鍵

- 公開鍵

- 秘密鍵

- セッションキー

共通鍵

対称暗号化(共通鍵暗号方式)で使用される暗号化キーです。暗号化と復号に同じキーを使用します。データの保護やファイルの暗号化など、広く利用されています。

公開鍵

非対称暗号化(公開鍵暗号方式)で使用される暗号化キーです。誰でもデータを暗号化できるように公開されるキーです。非対称暗号化において、公開鍵で暗号化されたデータは対応する秘密鍵でのみ復号が可能です。

秘密鍵

データの受信者が持つキーで、公開鍵によって暗号化されたデータを復号するために使用されます。決して公開されず、漏えいしないよう、受信者が安全にキーを保管する必要があります。

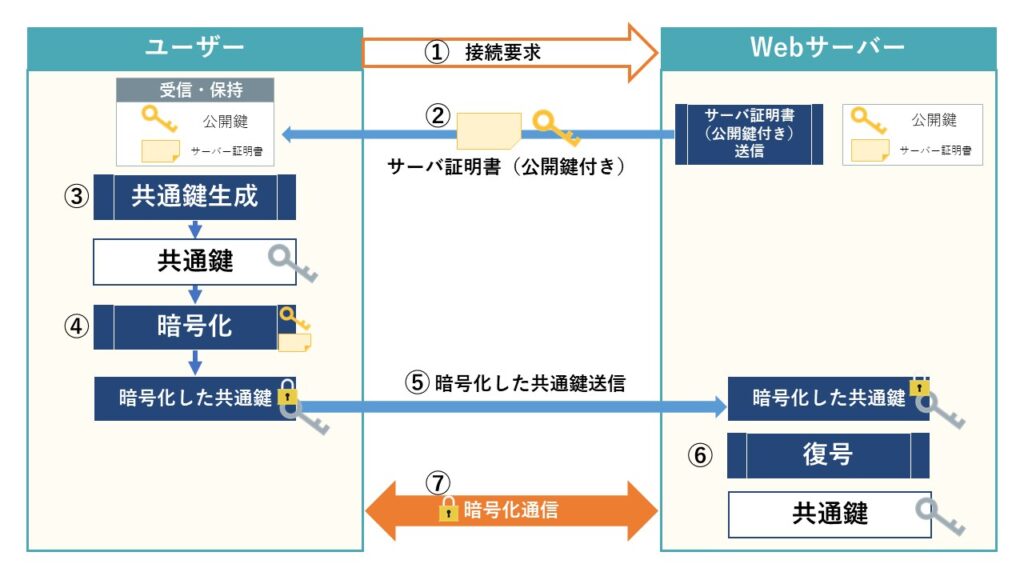

セッションキー

セッションキーとは、共通鍵の一種で、一時的なキーとして使用されます。特定の通信セッション(送受信者間で行われる通信の会話)中だけ有効であり、セッションが終了するとそのキーは廃棄され、新しいセッションには新たなキーが生成されます。

通信セッションごとのデータ伝送の安全性を高めるために使用されます。主にTLS(Transport Layer Security)やSSL(Secure Socket Layer)の通信暗号化の中でセッションキーが使用されます。

2. 暗号化キーの生成と管理

安全な方法でデータの暗号化と復号を行うには、暗号化キーの生成方法と管理方法について知っておく必要があります。ここでは暗号化キーの生成と管理について解説します。

共通鍵の生成と管理

共通鍵は決まった長さの乱数をキーとして生成されます。生成されたキーは通信する当事者間で安全な方法で共有される必要があります。

共通鍵の管理にはキーの漏えいリスクを減らし、セキュリティを維持するために、キーの安全な保管、および使用後の適切な廃棄の方法を検討する必要があります。

公開鍵・秘密鍵の生成と管理

公開鍵暗号化方式では、公開鍵と秘密鍵のペアが生成されます。公開鍵はデータを暗号化するために誰でも使用できますが、データを復号できるのは秘密鍵を持つ人のみです。

公開鍵と秘密鍵のペアは、暗号化アルゴリズムを使用して生成されます。公開鍵は公開されますが、秘密鍵は外部に漏えいしないよう、厳重に保管する必要があります。

セッションキーの生成と管理

セッションキーは、通信セッションごとに一時的に生成される共通鍵の一種です。セッションキーは通常、通信する二者間での通信セッションの開始時に自動的に生成され、通信が終了すると廃棄されます。

セッションキーはTLS・SSLのハンドシェイク中にランダムな値を用いて生成が行われます。

3. 暗号化キーのユースケース

次に暗号化キーが具体的にどのような場面で利用されるか、ユースケースの観点から解説します。

データ保護

暗号化キーは保存されているデータを保護するために使用されます。たとえばデータベース内の機密情報や、クラウドストレージ、物理的なストレージデバイスに保存されるデータも暗号化によって保護されます。

データを不正利用、盗難、損失から保護すれば、企業価値を棄損せず、顧客の信頼を維持できます。

通信の安全性確保

インターネットを介した通信では、TLS/SSLなどのセキュアなプロトコルを使用して通信データを暗号化します。TLS/SSLは、メール、オンラインバンキング、EC取引など、重要な通信を保護する際に利用されます。

セッションキーはこれらの通信セッションで一時的に生成され、データを安全に転送するために使用されています。

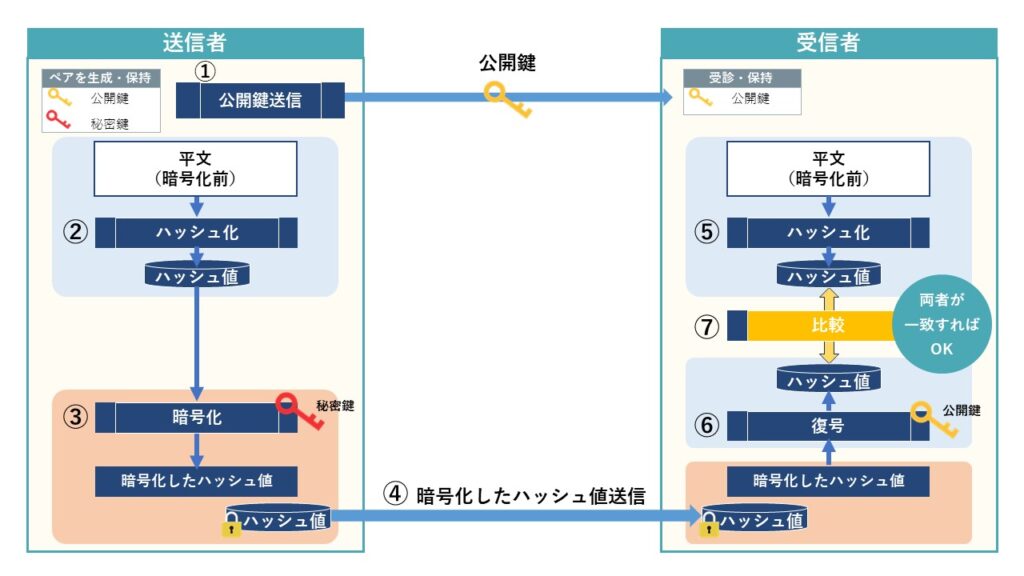

デジタル署名

デジタル署名とは公開鍵暗号方式を用いて暗号化された電子的な署名を指します。電子文書の本人証明や改ざんされていないことを証明するための署名であり、なりすましを防止し、企業のコンプライアンスを守るために広く利用されています。

4. 暗号化キーの課題と対策

暗号化技術はすでに広く利用されていますが、課題がないわけではありません。最後に、暗号化キーにまつわる課題と対策について解説します。

暗号化キーのライフサイクルに関連する課題と対策

前章で述べたように、暗号化キーには生成から廃棄までのライフサイクルがあります。暗号化キーのライフサイクルそれぞれにおける課題と対策を解説します。

生成

課題:暗号化キーが推測不可能だと保証する必要があります。

対策:推測ができないよう、キー生成の際は十分な長さの乱数を使用して生成し、生成した本人も鍵を直接読めず、生成に際しては管理責任者を配置し、適切な管理下で作業を実施するようにします。

輸送・配布

課題:暗号化キーを安全に送信者から受信者へ配布する必要があります。途中で第三者にキーが傍受されると、セキュリティが損なわれます。

対策:キーを送信する前に暗号化するか、TLS/SSLなどを使用して配布するようにします。または適切な公開鍵基盤(PKI)を利用して、キーの安全な交換を保証します。

保管・復旧

課題:保管中のキーが不正アクセスや盗難から保護されている必要があります。また、緊急時にはキーを迅速かつ安全に復旧できる必要があります。

対策: 暗号化キー自体を暗号化して保管し、物理的および論理的なセキュリティを強化するようにします。また、セキュアにバックアップとリカバリーが可能な仕組みを導入し、万が一破損した場合でもセキュアな環境の中で復旧ができるようにします。

利用

課題:暗号化キーの使用はセキュアな方法で行い、キーの不正使用を防ぐ必要があります。

対策:暗号化キーの利用者を特定し、使用の監査を行い、さらにアクセス制御を実施するようにします。必要な操作のみにキーの使用を限定し、使用されるたびにキーの正当性を確認する仕組みを導入します。

廃棄

課題:暗号化キーが有効期間を終えた場合、また、暗号化キーが漏えいまたはセキュリティレベルが低下した場合、復元不可能な方法で安全に廃棄する必要があります。

対策:暗号化キーを物理的および論理的の両面で確実に破壊するようにします。キーの廃棄プロセスを定期的に監査し、遵守されているかを確認します。

効果的なキーマネジメントをサポートするツールや技術

暗号化キーのライフサイクル全般におけるリスクを低減するために効果的なキーマネジメントツールには下記のようなものがあります。

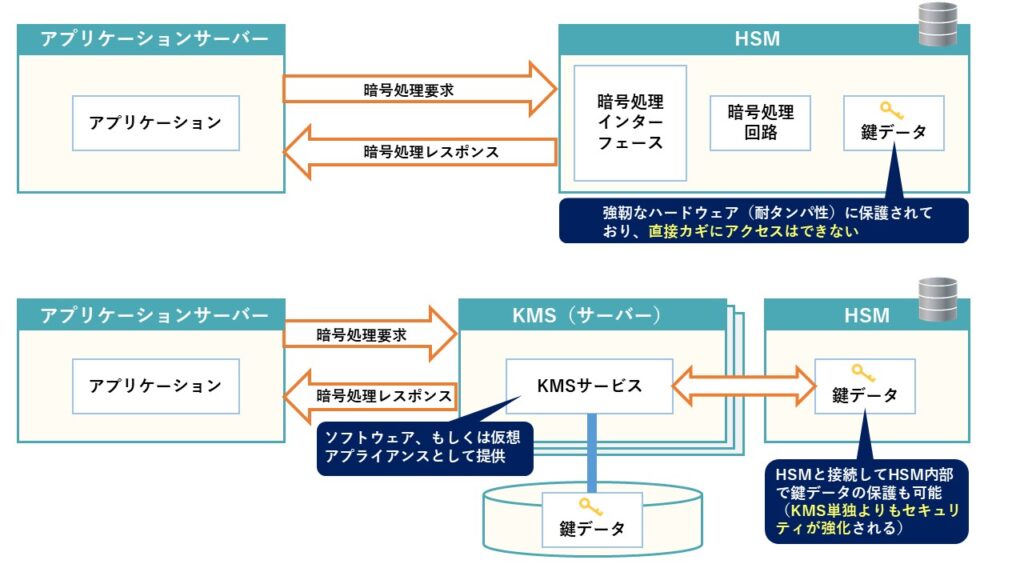

キーマネジメントシステム(KMS)

KMSはキーの生成、配布、保管、使用、廃棄など、キーライフサイクルの各ステージを一元的に管理するソリューションです。

企業や組織が複数のアプリケーションやシステムにわたって、暗号化キーを効率的かつ安全に管理できるようにサポートします。KMSは、クラウドベースまたはオンプレミスで実装でき、セキュリティポリシーとコンプライアンス要件に応じてカスタマイズが可能です。

ハードウェアセキュリティモジュール(HSM)

ハードウェアセキュリティモジュール(HSM)は、耐タンパ性を備えた物理的なデバイスです。高いセキュリティレベルの環境内で暗号化キーの生成、保存、管理を行います。

HSMは外部の侵入や脅威からキーを保護するために特別に設計されており、物理的および論理的な攻撃に対して高い耐性があります。HSMは特に金融機関、政府機関、大企業など、高度なセキュリティとコンプライアンスが要求される環境で広く使用されています。

まとめ

本記事では暗号化キーの概要から生成と管理、ユースケース、課題と対策まで幅広く解説しました。暗号化技術は現代のデジタル社会において、セキュアな通信を行うために不可欠です。暗号化技術、暗号化キーの理解を深めて、より強固なセキュリティを実現しましょう。