-

Bootstrap CDNを使って魅力的なWebサイトを構築しよう!仕組みや使い方を解説

Bootstrap CDNは、Bootstrapのソースファイル(CSSやJavaScript)を公開するCDN(コンテンツ配信ネットワーク)です。BootstrapはWebサイト開発用のフレームワークで、Bootstr […]

-

NDRとは?EDRとの違いや対応範囲の理解と補強ソリューションの解説

NDRはネットワーク全体を監視し、脅威の検出や分析、隔離対応をするためのセキュリティソリューションです。NDRはEDRと比較されますが、違いは対象範囲にあります。NDRはネットワーク全体が監視対象となる一方で、EDRはエ […]

-

CDNとは?CDNの仕組みやメリット・デメリット、導入手順を解説

CDNは、Contents Delivery Networkの頭文字をとった略語で、Webサーバー(オリジンサーバー)のコンテンツをエッジサーバーと呼ばれるサーバーにキャッシュして配信する仕組みです。 CDNを使用するこ […]

-

TKIPとAESの違いは?無線LAN(Wi-Fi)の暗号化方式を比較

無線LAN(Wi-Fi)を安全に利用するためには、不正アクセスや盗聴を防ぐために、通信の暗号化が必要です。 無線LANを暗号化するための技術としてはTKIPとAESがよく知られていますが、この2つの技術はセキュリティ強度 […]

-

TKIPとは?仕組みや課題、セキュリティを強化する方法を解説

多くの企業で利用される無線LAN(Wi-Fi)には、不正アクセスや通信が傍受されるといったセキュリティリスクがあります。これらを防ぐためには通信の暗号化が必要で、暗号化に用いられる方式の一つがTKIPです。 TKIPは、 […]

-

ハニーポットとは?攻撃者を引き寄せるセキュリティ対策の全貌と活用方法

ハニーポットは攻撃者を引き寄せ、行動や手口を監視・分析するための仮想的な罠として、企業のサイバーセキュリティ強化に大きな役割を果たしています。本記事では、ハニーポットの基本概念や仕組み、さらには重要性を解説します。また、 […]

-

PEAPとは?認証の仕組みや特徴、導入する際のポイントを解説

近年、リモートワークやハイブリッドワークなどを導入する企業が増えており、柔軟な働き方を実現できるようになりました。その一方で、サイバー攻撃は多様化しており、どの企業においてもセキュリティを担保した上で働くことが基本となっ […]

-

PPPとは?ネットワークにおける役割や仕組み、使い方について解説

PPPは、データ通信を安全に実施するためのプロトコルです。VPNや電話回線を使ってインターネットに接続するダイアルアップ接続などで利用されています。本記事では、PPPのネットワーク上での役割や構成、通信方式などについて解 […]

-

PPPとは?メリット・デメリットや仕組み、使用例を解説

昨今のサイバー攻撃の増加に伴い、企業ではネットワークの安全性・信頼性がますます重視されています。通信プロトコルの一つであるPPP(Point-to-Point Protocol)は、データの安全な伝送や信頼性の高い接続を […]

-

EAP-TLSとは?重要性や仕組み、実装する流れについて詳しく解説

昨今のサイバー攻撃の増加に伴い、企業内のネットワークや公共のWi-Fiネットワークなどでは高度なセキュリティが求められています。EAP-TLSは、多くの企業で使われている強固な認証プロトコルです。EAP-TLSを実装する […]

-

ペネトレーションテストとは?目的や種類、進め方を詳しく解説

ペネトレーションテストは、企業のセキュリティを強固なものにするうえで極めて重要です。 ペネトレーションテストでは、対象システムの脆弱性に対して疑似攻撃を仕掛け、攻撃成功の可否と攻撃手法、サイバー攻撃に対するシステムのセキ […]

-

ポートスキャンとは?ポートスキャンの仕組みや種類、検出方法と対策を解説

サイバー攻撃から自社のネットワークやシステムを守るうえで、ポートスキャンの仕組みや対策を理解することは極めて重要です。 ポートスキャンとは、サーバーやシステムといったターゲットに対して通信を行い、ポートの状態を確認するこ […]

-

サイバー攻撃の指揮中枢「C&Cサーバーとは?」その全貌と防衛策を徹底解説

サイバー攻撃の影で暗躍する「C&Cサーバー」は、攻撃者がボットネットやマルウェアを遠隔操作するための重要な指揮中枢です。 この記事では、C&Cサーバーの基本的な概念、実際にはどのようにサイバー攻撃に利用さ […]

-

AES暗号化とは?安全性を実現する3つの要素とアルゴリズムを徹底解説

AESは、共通鍵を用いた暗号化方式のひとつです。従来のDESと比較して、より安全に利用できる暗号化アルゴリズムとして知られています。AES暗号化が安全とされる理由としては、ブロック暗号、暗号化モード、鍵長など、いくつかの […]

-

セキュリティの向上に欠かせない「EAP」について解説

EAP(Extensible Authentication Protocol:以下EAP)は、ユーザーまたはデバイスがネットワークにアクセスする際の認証機能を拡張するためのフレームワークです。 本記事では、EAPの基本機 […]

-

ダークウェブとは?ダークウェブの危険性や企業が使用する目的、注意点を詳しく解説

近年、ダークウェブという言葉をニュースで聞く機会が増えています。ダークウェブは、インターネット上のごく限られたサイトの総称です。匿名性が高く、通常の方法ではアクセスできません。隠蔽された空間であることから犯罪に結びつく情 […]

-

セッションハイジャックとは?攻撃手法・被害事例・防御策を徹底解説

セッションハイジャックは、インターネット通信の脆弱性を突いた高度なサイバー攻撃です。攻撃者がユーザーのセッションを乗っ取り、不正アクセスや機密情報の窃取、データの改ざんといった重大な被害を引き起こします。 本記事では、セ […]

-

RADIUS認証の仕組みとは?認証の仕組みやプロトコル、設定項目など詳しく解説

RADIUS認証はネットワークアクセス時に用いられる認証方式です。自社のネットワークにアクセスするユーザーやデバイスが正規のものであることを認証します。 RADIUS認証の特徴は、ユーザー(デバイス)とRADIUSサーバ […]

-

PKI認証とは?基本知識とその役割を詳しく解説

近年、情報セキュリティの重要性がますます高まる中、多くの企業や組織が信頼性の高い認証システムの導入を検討しています。その中でも、PKI認証はデータの機密性、完全性、信頼性を確保するための強力な手段として注目されています。 […]

-

PKIとは?安全な通信のための基本概念や重要性、導入手順を詳しく解説

昨今、身分証明書の発行、インターネットバンキング、医療データの共有など、インターネット通信がなくては成り立たない世の中となり、秘匿性、信頼性の高い通信が求められています。その基盤となる技術がPKIです。PKIにより、企業 […]

-

シングルサインオンの仕組みとは?認証方式ごとの特徴、メリット・デメリットを解説

シングルサインオンには複数の認証方式があり、それぞれ仕組みが異なります。自社に適したシングルサインオンのサービスを選定するには、認証方式ごとの仕組みを理解することが重要です。 本記事では、シングルサインオンの仕組みや認証 […]

-

シングルサインオンとは?メリットや実装方法、運用上の注意点を詳しく解説

昨今のクラウドサービスの利用増加に伴い、企業では従業員のID・パスワードを管理する負担が大きくなっています。この負担を軽減できる仕組みが、シングルサインオンです。 企業でシングルサインオンを導入する際には、さまざまな準備 […]

-

RADIUS認証とは?RADIUSの基本概念から設定方法、クラウド環境でのユースケースまでを徹底解説

現代のビジネス環境は、リモートワークの普及やクラウドサービスの利用拡大により大きく変化しています。このような状況下で、企業のネットワークセキュリティを強化し、信頼性の高い認証システムの構築がますます重要となっています。R […]

-

ルート証明書とは何か?安全な通信を実現する仕組みを解説

ルート証明書とは、インターネット上で安全な通信を実現するSSL通信に必要な証明書です。クライアントからWebサイトへの安全な接続や、Webサイトの信頼性の確認など、さまざまな場面で利用されています。 ルート証明書は通常、 […]

-

TLSとは?仕組みや重要性、使用例などを分かりやすく解説!

昨今のサイバー攻撃の高度化やクラウドサービスの利用増加に伴い、企業ではより強固なセキュリティ対策が求められています。TLSは、クラウドサービスの安全な利用に欠かせないプロトコルであり、さまざまなシーンで活用されています。 […]

-

フォワードプロキシとは?役割と機能、導入時や運用のポイントなど解説

フォワードプロキシはインターネット上のWebサーバーに対して、社内ネットワークにあるデバイスの代わりにアクセスするサーバーです。フォワードプロキシは悪意のあるサイトや有害サイトへのアクセスを抑止する効果があり、セキュリテ […]

-

AESとは?DESとの比較、AESの仕組みや脆弱性とその対応策を解説

さまざまな暗号化プロトコルがありますが、中でもAESはDESの脆弱性を改良するために生み出されたプロトコルです。現在、無線LANやSSL/TLS、ファイルの暗号化など幅広い用途で使用されています。 AESはブロック暗号化 […]

-

WEPとは?WEPの仕組みや脆弱性、WPA2へ切り替える流れを解説

WEPは無線LANで使用されているセキュリティ規格です。無線LANが普及し始めた初期に使用された規格であり、さまざまなセキュリティの問題を抱えています。そのため、後継であるWPAが開発され、現在ではWPA2や最新のWPA […]

-

安全なインターネット通信を実現するSSLとTLSの違いとは?

SSL(Secure Sockets Layer)とTLS(Transport Layer Security)は、インターネット上での安全な通信を確保するための基本的な技術です。 本記事では、SSLとTLSの違いに注目し […]

-

IEEE802.1xとは?認証の仕組みや機能、実装方法など詳しく解説

IEEE802.1xは有線LANや無線LANに接続する際の認証プロトコルとして幅広く使用されています。不特定多数のデバイスの許可がない社内ネットワークへのアクセスを防ぐ重要な仕組みのひとつです。 EAP(Extensib […]

-

AES256とは?強固な暗号化方式の仕組みやメリット、注意点を解説

AES256は暗号化方式であるAESの一種で、もっともセキュリティ強度が高い方式です。 企業活動では自社内の重要なデータを保護し、情報漏えいや改ざんを防ぐための対策が欠かせません。そこで役立つのが、AESのなかでも特に安 […]

-

リバースプロキシとは?フォワードプロキシとの違いや設定方法を解説

リバースプロキシとは、Webサーバーの負荷分散やセキュリティの向上を目的として設置する仕組み、あるいはその機能を実装したサーバーを指します。 リバースプロキシは一般的なプロキシ(フォワードプロキシ)とは逆方向に働き、異な […]

-

VLANとは?仕組みや設定方法、トラブルシューティングのポイントを詳しく解説

昨今、企業において、ネットワークの効率的な管理とセキュリティの確保は重要な課題です。特にリソースが不足している企業では、ネットワーク管理の負担が大きくなります。また、規模が大きい企業であるほど、ネットワーク構成が複雑にな […]

-

IPマスカレードとは?仕組みや利用するメリット、デメリットを詳しく解説

ビジネスシーンでは、企業内部のPCから外部ネットワークに接続するケースがよく見られます。インターネットに接続する際には、IPアドレスをグローバルIPアドレス(パブリックIPアドレス)に変換する仕組みが欠かせません。 今回 […]

-

UTMを設定する手順を詳しく解説!高度な設定、管理方法も紹介

昨今のサイバー攻撃の増加にともない、企業ではより高度なセキュリティ対策が求められています。さまざまなセキュリティツールが登場している中で、多くの企業で導入されているのがUTM(統合脅威管理ツール)です。 UTMはさまざま […]

-

NATとは?IPアドレス変換の重要性について紹介

近年、企業や公共機関におけるネットワーク運用の効率化とセキュリティの強化は、ますます重要な課題となっています。NATはその解決策として欠かせない技術です。 本記事ではNAT(Network Address Transla […]

-

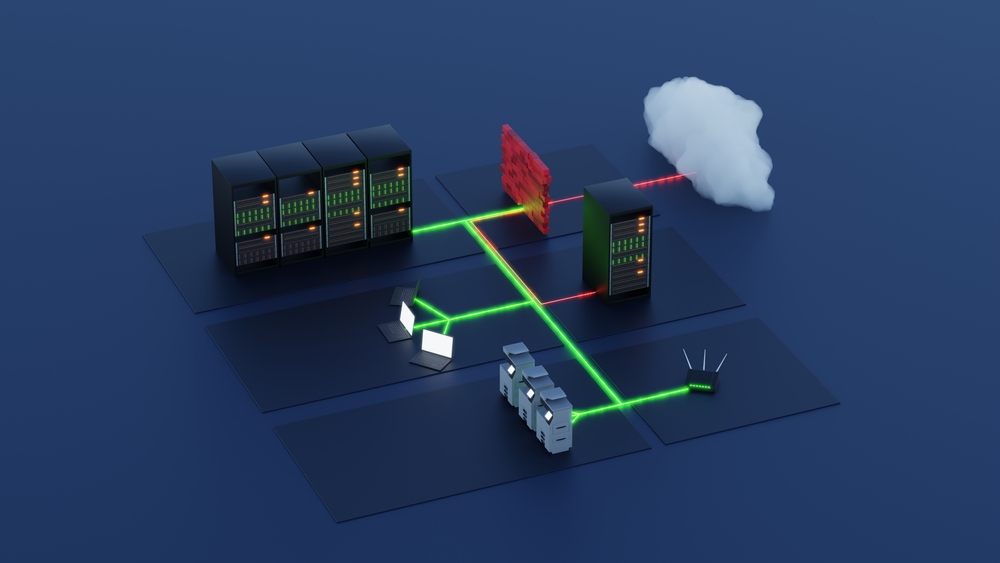

DMZを用いたネットワーク構成とは?利用シナリオや設計手順について解説

DMZ(Demilitarized Zone:非武装地帯)はネットワークセキュリティの重要な概念であり、外部からの脅威に対して内部ネットワークを保護するための重要な要素です。 DMZを用いたネットワーク構成は、外部ネット […]

-

SSLで接続できませんとは? SSL接続でよくあるトラブルと解決策

Webサイトに接続する際に「SSLで接続できません」というエラーを見たことがあるでしょうか。 SSL接続時のエラーには、さまざまな原因があります。本記事では、「SSLで接続できません」が表示される原因や解決策について解説 […]

-

SSLとは?安全なインターネット通信を実現するSSL/TLSについて解説

インターネット技術の進歩やクラウドサービスの普及により、オンラインでの取引やコミュニケーションが増加しました。それに伴い、サイバー犯罪も増加傾向にあります。情報漏えいといったトラブルも増えており、セキュアなインターネット […]

-

プロキシサーバーとは?機能やメリット・デメリット、運用する際のポイントを詳しく解説

インターネットの利用が一般的となっている昨今では、ネットワーク接続のセキュリティ向上、安全性の確保が重視されています。ネットワーク接続のセキュリティ向上に役立つのが「プロキシサーバー」です。 プロキシサーバーを利用する際 […]

-

インターネットゲートウェイとは?基本的な役割と重要性を解説!

近年、サイバー攻撃の手口は多様化しており、インターネットを介したDoS攻撃や、不正アクセスなどの攻撃も増えています。インターネットへの接続が当たり前となっている状況で高度なサイバー攻撃を防ぐためには、端末側でのエンドポイ […]

-

ネットワークセキュリティ機器とは?役割とメリット、選定ポイントまで幅広く解説

DX(デジタルトランスフォーメーション)が進む昨今、企業は常に進化するサイバー脅威に対抗しながら、限られたリソースの中で効果的なセキュリティ対策を実現する課題に直面しています。 企業のネットワークは、ファイアウォール、U […]

-

DMZとは?DMZの仕組みやメリット、構築時に考慮すべきポイントについて解説

DMZ(Demilitarized Zone)は、インターネットと社内ネットワークの中間に位置するネットワーク領域です。社内ネットワークと別のセグメントを構築し、公開サーバーやDNSサーバー、メールサーバーなどの外部公開 […]

-

IPoEの接続確認の正しい方法とIPoE接続時のトラブル対応方法を解説

IpoE(IP over Ethernet)を導入したものの、多くのトラブルに見舞われる場合もあります。IPoEの正しい接続確認方法を理解すると、トラブル発生時、迅速に問題が解決でき、トラブルを未然に防止できます。IPo […]

-

IPoEとは?IPoEの仕組みやPPPoEとの違いなど詳しく解説

近年、インターネット接続方式としてIPoE(IP over Ethernet)が注目されています。IPoEは従来のPPPoE(Point-to Point Protocol over Ethernet)とは違い、IPv6 […]

-

クラウド型ファイアウォールとは?FWaaSの役割やSASEとの関連性など詳しく解説

近年、リモートワークやクラウドの広まりを受け、FWaaS(Firewall as a Service)を採用する企業が増えています。FWaaSはで、ネットワークとセキュリティ機能をクラウド上で統合するSASE(Secur […]

-

バッファオーバーフロー攻撃とは?手法や事例、対策をわかりやすく解説

バッファオーバーフロー攻撃とは、プログラムがデータを格納する際、意図的にバッファのサイズを超える大量のデータを送り込む攻撃です。古典的なサイバー攻撃手法の一つですが、いまだに多くの被害が出ています。 本記事では、バッファ […]

-

DoS攻撃とは?DDoS攻撃との違いやリスク、対策を解説

近年、サイバー攻撃の手口は巧妙化しており、被害が増加しています。DoS攻撃もサイバー攻撃の一種で、被害を受けると業務が正常に行えなくなり、さまざまなリスクが発生するため注意が必要です。 企業の損失を防ぐためには、DoS攻 […]

-

プロキシサーバーの設定とは?設定方法や注意点を解説

プロキシサーバーは、PCをはじめとするクライアントとインターネットの間に配置されるサーバーです。クライアントの代理としてインターネット接続を行い、IPアドレスの匿名性を保ったままWebサイトを閲覧することを可能にします。 […]

-

DDoS攻撃とは?種類や被害事例、防御策について解説

インターネットが日常生活に不可欠なインフラとなった現在、デジタルセキュリティへの脅威も高度化しています。なかでもDDoS(Distributed Denial of Service)攻撃は、攻撃手法の巧妙さと被害の大規模 […]

-

Webフィルタリングとは?導入して業務で活用する方法を段階的に解説

Webフィルタリングは、意図していないWebサイトに対するアクセスを制限・管理する仕組みです。Webサイトにアクセスが発生する場面で使われます。 本記事では、Webフィルタリングの種類や期待できる効果について解説します。 […]

-

WPA2とWPA3の違いとは?新旧セキュリティプロトコルの徹底比較

WPA2とWPA3は、無線ネットワークのセキュリティを確保するための重要なプロトコルですが、その違いを正確に理解している人は少ないかもしれません。この記事では、これらのセキュリティプロトコルの技術的な背景と、提供するセキ […]

-

UTM(統合脅威管理ツール)とは?その機能やメリット、選ぶ際のポイントについて解説

UTMについてご存じですか?ビジネスのセキュリティ環境が複雑化する中で、UTMの重要性は増しています。この記事ではUTMの定義、主要な機能、ネットワーク内での役割、導入のメリットについて解説します。 さらに、UTMの種類 […]

-

UTMを用いたネットワーク構成とは?メリットや設定手順について解説

現代のビジネス環境では、サイバーセキュリティの脅威が日々進化し、企業のネットワーク保護に対する要求が高まっています。そんななか、UTM(統合脅威管理ツール)が、その多層的なセキュリティ機能により、注目を集めています。 こ […]

-

WPA3とは?仕組みやメリット、注意点を解説

WPA3(Wi-Fi Protected Access 3)は、現代の日常生活において不可欠なWi-Fi接続をより安全にするセキュリティ規格です。家庭内や企業内、公共の場での通信手段として、Wi-Fiは広く利用されていま […]

-

WPA2-PSKとは?無線通信を安全に利用するための暗号化やセキュリティ強化のポイント

普段は意識せずに利用している無線LANの通信が、どのような仕組みで接続されているかイメージしたことはあるでしょうか。無線通信を安全に接続するためには、通信の暗号化方式を理解することが重要です。 本記事では、現在広く使われ […]

-

暗号化キーとは?暗号化方式と暗号化キーの種類や生成・管理方法、そして暗号化の課題と対策まで幅広く解説

暗号化技術は、現代のビジネスをセキュアに進める上で不可欠な技術として広く認識されています。情報漏えいやサイバー攻撃の増加とともに、暗号化技術の採用は企業のリスク・マネジメントにおいてもなくてはならない重要な要素です。本記 […]

-

WPA2とは?Wi-Fiセキュリティの基礎から応用まで徹底解説

近年、企業のネットワークセキュリティに関する課題が増えてきています。特にWi-Fiセキュリティは、情報漏えいのリスクを減らし、企業経営を安全に保つための重要な役割を果たしています。新しいハッキング技術や増加するサイバー攻 […]

-

SSIDが表示されない原因は?ケース別の解決方法と予防方法を解説

Wi-Fiを使用するときにSSIDが表示されず、困った経験はないでしょうか。SSIDが表示されない主な原因は「電波干渉、遮蔽物による電波の遮断」「SSIDステルスモード」「SSIDの設定誤り」「ハードウェア、OSの問題」 […]

-

SSIDとは?機能やOS別の設定方法について詳しく解説

Wi-Fiを使用するうえで重要な設定のひとつにSSIDがあります。SSIDはネットワークを識別する名前です。一般的には「ネットワーク名」としてデバイスに表示されます。セキュリティ強度を高めるためには「SSIDステルスモー […]

-

UTM機器の選び方は?種類やポイント、おすすめ製品を紹介

UTM(統合脅威管理ツール)とは、複数のセキュリティ機能を一つの機器で統合管理する手法や製品です。企業が直面するサイバー攻撃などの脅威に対して、社内ネットワークを包括的に保護することを目的とします。 UTM機器は、このU […]

-

ネットワークセキュリティとは?最新の脅威に対応するセキュリティ対策

近年サイバー攻撃の手口は高度化・多様化しており、多くの被害が報告されています。企業の重要な資産である情報を守るためには、ネットワークセキュリティの強化が欠かせません。しかし、リモートワークをはじめとした多様な働き方が導入 […]

-

ルーターセキュリティとは?効果的なセキュリティ強化のポイントや手順を解説

ネットワークを構築していくなかで「ルーター」が果たしている役割をご存じでしょうか。昨今では「ルーター=Wi-Fi」という認識が広まりつつあり、本来の役割を理解している人はそれほど多くありません。 本記事では、ルーターの役 […]

-

ネットワークACLとは?ネットワークの通信制御についてポイントを解説

昨今、利用する通信デバイスが増えてきており、社内から社外、クラウドなどさまざまな宛先への通信が多くなっています。宛先への安全な通信手段としてネットワークACL(アクセスコントロールリスト)を活用し、宛先を直接指定して、安 […]

-

ネットワークセキュリティキーとは?安全なインターネット接続のポイントを解説

ネットワークの安全は、現代社会におけるデジタル生活の基盤です。特にネットワークセキュリティキーは、不正アクセスやデータ漏えいのリスクから私たちを守る重要な役割を担っています。 本記事では、ネットワークセキュリティキーの基 […]

-

ビジネスに役立つVPNの使い方を解説

企業活動で重要なデータをやり取りするうえでは、外部から社内ネットワークにアクセスすることが不可欠です。さまざまな通信方法があるなかで、VPNはもっとも利便性の高い方法といえるでしょう。本記事では、ニーズに応じたVPNの選 […]

-

VPNとリモートデスクトップは安全?企業のセキュアなリモートアクセス戦略について解説

リモートワークの浸透は企業の働き方を根本から変革し、多くの利便性をもたらしました。しかし、セキュリティ上の複雑な課題も抱えています。情報システム担当者は、常に変化するサイバー攻撃の脅威に対応しつつ、効率的なリモートアクセ […]

-

VPNの仕組みと利用形態・プロトコルなど事例を交えて詳しく解説

昨今、リモートワークやインターネットが普及し、VPNがあらためて注目されるようになりました。VPNには高度なセキュリティを実現するための、さまざまな仕組みが取り入れられています。本記事では、VPNの仕組みとVPNプロトコ […]

-

VPN構築とは?基本的な内容から、必要なコマンドについて解説

近年のリモートワークの急速な発展により、リモートワークを実現できるVPNの需要が高まっています。これに伴い、VPNを構築する技術への需要も必然的に高まっています。VPNを構築するためにはコマンドラインでの操作が必要になる […]

-

VPNの種類は4つ!種類ごとの設定方法や活用シーンを詳しく解説

VPNは離れた拠点間同士で安全な通信を実現する技術です。VPNの種類は大きく分けて4つで、種類ごとに構築方法やコスト、セキュリティレベルが異なります。自社に適したVPNサービスを選ぶには、種類ごとの特徴やメリット・デメリ […]

-

VPN機器とは?種類や選び方、基本的な設定方法をわかりやすく解説

VPNを構築するには、まずはVPN専用の機器を準備する必要があります。VPN機器は製品によって搭載機能が異なるため、企業の利用目的に適した機器の選定が重要です。目的に適したVPN機器を選定するためには、VPN機器の種類や […]

-

VPNサーバーとは?セキュアな暗号通信を実現する仕組みを解説

VPN(Virtual Private Network)は、インターネット上の通信を暗号化し、プライバシーを保護する技術です。近年では、デジタルセキュリティ時代の必須ツールとして認識されています。その性能は年々向上し、よ […]

-

今求められているVPNの設定とは?設定手順やポイントについて詳しく解説

近年、さまざまなデバイスが普及したことから、あらゆるOSに対応できるVPN技術が広がっています。 本記事では、VPN(Virtual Private Network)の概念から基本的な設定、VPN形態、OS別の設定、セキ […]

-

VPNルーターとは?安全安心なリモートアクセスの実現について解説

VPN(Virtual Private Network)ルーターは、インターネット上に仮想の専用線を作ることで、異なるネットワークへの接続を可能とするルーターです。かつては物理的な専用線を用いることが主流でしたが、VPN […]

-

VPNとは?仕組みやメリット、基本的な設定方法をわかりやすく解説

昨今のリモートワークの普及に伴い、多くの企業が「VPN」を導入しています。VPNの種類は非常に多く、製品によって利用できる機能はさまざまです。企業でVPNを導入する場合、まずVPNの仕組みや種類、基本的な設定方法などを理 […]

-

IDSとIPSとは?組み合わせることでセキュリティ効果を高める方法を詳しく解説

近年、企業へのサイバー攻撃が大きな社会問題となっています。標的型攻撃やランサムウェアのように、サイバー攻撃の手口は巧妙化しており、攻撃を受ければ甚大な被害につながりかねません。そのような事態に備え、セキュリティ対策として […]

-

IPSとは?ほかのセキュリティ製品との組み合わせによる効果的な構成など詳しく解説

近年、多くの企業で不正侵入やサイバー攻撃といったセキュリティインシデントによる被害事例が報告されています。「IPS(不正侵入防御システム)」は、ネットワークを監視し、セキュリティインシデントの早期発見を可能とするツールで […]

-

IDSとは?機能や導入・運用のポイントまでわかりやすく解説

近年、セキュリティインシデントの増加に伴い、ネットワークの監視や、不正侵入を未然に把握するための対策が強く求められています。こうしたセキュリティ対策の強化に有効な製品が「IDS(不正侵入検知システム)」です。IDSは定義 […]

-

ファイアウォールとUTMの違いとは?それぞれのメリット・デメリットを詳しく解説

ファイアウォールとUTMは、サイバー攻撃や不正アクセスを防止するセキュリティ製品として、多くの企業で導入されています。どちらも外部からの不正侵入を防ぐ役割を担うため「どのような違いがあるのかわからない」と感じている方も多 […]

-

ファイアウォールに求められる役割と機能について詳しく解説

近年、企業はセキュリティガバナンスのため、あらゆるセキュリティ対策を講じる必要に迫られています。そのセキュリティ対策において中心的な役割を担うのが「ファイアウォール」です。ファイアウォールは、インターネット黎明期から現代 […]

-

WAFとファイアウォールの違いとは?2つを組み合わせたセキュリティ対策のポイントも解説

企業を狙ったサイバー攻撃は、年々手口が高度化しており、従来のセキュリティ対策だけでは対応が難しくなっています。既知の攻撃だけではなく、未知の攻撃にも適切に対応していかなければならず、セキュリティ担当者の負担は大きくなるば […]

-

ファイアウォールの種類とは?違いや最新トレンド、選定時のポイントなど解説

ファイアウォールにはさまざまな種類があることをご存じでしょうか。ファイアウォールは、おもにパケットフィルタリングによって通信の許可・拒否を行うもので、フィルタリング機能も複数存在します。最近では、アプリケーションレイヤに […]

-

ファイアウォールとルーターとは?違いやそれぞれの機能など詳しく解説

ファイアウォールとルーターの違いをご存じでしょうか。ファイアウォールは、パケットレベルで通信制御を行う機器です。社外からの不正アクセスによる情報漏えいを防ぐなど、セキュリティ上で重要な役割を果たします。一方で、ルーターは […]

-

ファイアウォールの設定方法をOS別に徹底解説!セキュリティレベルを高める方法も紹介

昨今のサイバー攻撃は巧妙化・多様化しており、社外からの不正アクセスによってセキュリティ事故につながるケースが多く見られます。ファイアウォールを導入すれば、不正アクセスによる情報漏えいやデータ改ざんなどを未然に防げます。企 […]

-

ビジネスに不可欠なファイアウォール入門 脅威から守る “防火壁” の重要性

近年、社内ネットワークへの不正アクセスによるセキュリティ事故が多発しています。セキュリティ対策の一つとして、多くの企業で導入されているのが「ファイアウォール」です。ファイアウォールを導入すれば、外部ネットワークからの不正 […]