著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

昨今、身分証明書の発行、インターネットバンキング、医療データの共有など、インターネット通信がなくては成り立たない世の中となり、秘匿性、信頼性の高い通信が求められています。その基盤となる技術がPKIです。PKIにより、企業は信頼性の高い通信環境を整え、セキュリティレベルを大幅に高められます。特にサイバー攻撃が猛威を振るう今日、PKIの導入が急務です。

本記事ではPKIの全体的な基本概念から導入手順、運用管理、注意点までを詳しく解説します。

1. PKIとは

PKI(Public Key Infrastructure)とは、インターネット上で安全な通信を確立するための基盤技術です。公開鍵と秘密鍵のペアを使用し、データの暗号化とデジタル署名を実現します。公開鍵は誰でも取得できますが、秘密鍵は所有者のみが保有でき、データの機密性と完全性を保証します。

PKIのもう一つの重要な要素は認証局(CA)です。認証局(CA)は、ユーザーやサーバーの身元を確認し、デジタル証明書を発行します。デジタル証明書は公開鍵と所有者の身元情報を結びつけ、通信相手の信頼性を確保する役目を持っています。

公開鍵と秘密鍵

PKIの中心的な技術である公開鍵と秘密鍵の基本的な概念とその役割について詳しく説明します。

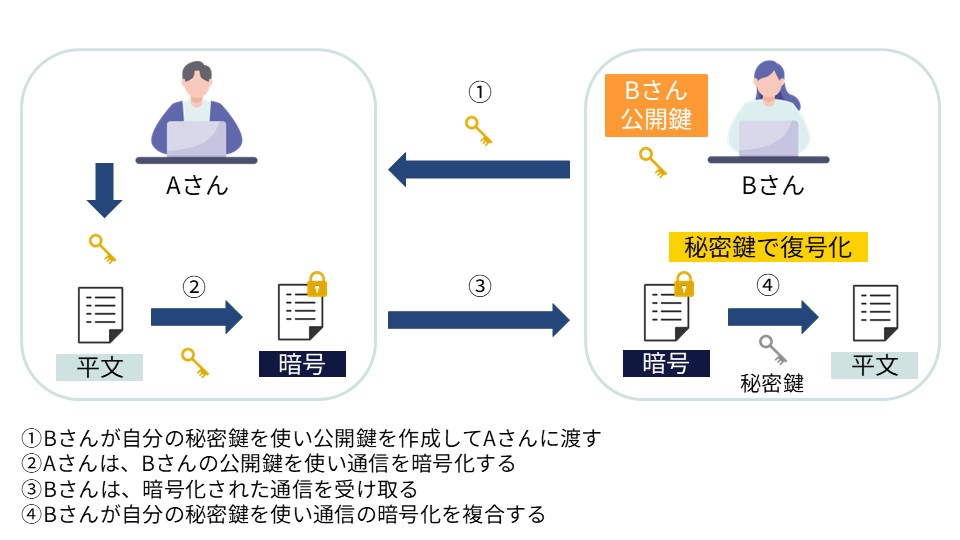

公開鍵は、非対称暗号方式(公開鍵暗号方式)の一方の鍵で、データの暗号化やデジタル署名の検証に使用されます。公開鍵はインターネット上で自由に配布可能であり、誰でも取得できます。秘密鍵は公開鍵に対応するもう一方の鍵で、厳重に管理され、所有者のみが保持します。

たとえば、AさんはBさんの公開鍵を使用してメッセージを暗号化します。この暗号化されたメッセージは、対応する秘密鍵を持つBさんだけが復号化できます。公開鍵の利用により、送信途中でデータが傍受された場合でも、秘密鍵を持たない第三者にはデータを解読できません。

認証局(CA)と登録局(RA)

公開鍵暗号方式の認証では、認証局(CA)と登録局(RA)の役割の理解は重要です。

- 認証局(CA)

認証局(CA)はデジタル証明書を発行する信頼できる第三者機関です。認証局(CA)の主な役割は証明書の申請者の身元確認と公開鍵を含むデジタル証明書への署名です。認証局(CA)により、公開鍵が正当だと保証され、インターネット上の通信の安全かつ信頼性が高くなります。

- 登録局(RA)

登録局(RA)は、証明書の申請者の身元を確認する機関です。登録局(RA)は認証局(CA)の代理として機能し、証明書発行プロセスの初期段階を担当します。申請者から必要な情報を収集し、認証局(CA)に提供するのです。登録局(RA)が確認した情報をもとに、認証局(CA)がデジタル証明書を発行します。

デジタル証明書

デジタル証明書は公開鍵と所有者の身元情報を結びつける電子文書で、前述のとおり認証局(CA)によって発行されます。デジタル証明書により、公開鍵の真正性が保証され、データの暗号化やデジタル署名の信頼性が確保されます。

また、デジタル証明書は第三者による信頼性が保証されるため、企業間取引やオンラインバンキングなどで有効です。デジタル証明書は、企業のセキュリティ強化には欠かせない存在です。

2. PKIのセキュリティ上の重要性

実業務内でPKIを活用するためにデータ暗号化の基本原理を理解しましょう。本章では、データ暗号化の基本原理、デジタル署名の役割と利点、そしてPKIによる認証プロセスについて詳しく解説します。

データ暗号化の仕組み

データ暗号化とは、情報を保護するためにデータを特定の暗号化アルゴリズムと鍵を使用して変換し、第三者が読み取れない形式にする技術です。PKIは前述のように公開鍵と秘密鍵のペアを使用する公開鍵暗号方式を基盤としています。

データ暗号化により、データの機密性と完全性が確保されます。PKIは昨今あらゆる通信で使われており、現代の安全な通信インフラには欠かせない存在といえるでしょう。

- 対称鍵暗号方式

PKIは公開鍵暗号方式を主に使用しますが、対称鍵暗号方式との併用も一般的です。

対称鍵暗号方式とは、同じ鍵を用いてデータの暗号化と復号化を行う暗号方式です。この方式は高速で効率的ですが、鍵の共有と管理が課題です。

デジタル署名の役割

PKIは、デジタル署名を通じてデータの信頼性と完全性を確保します。

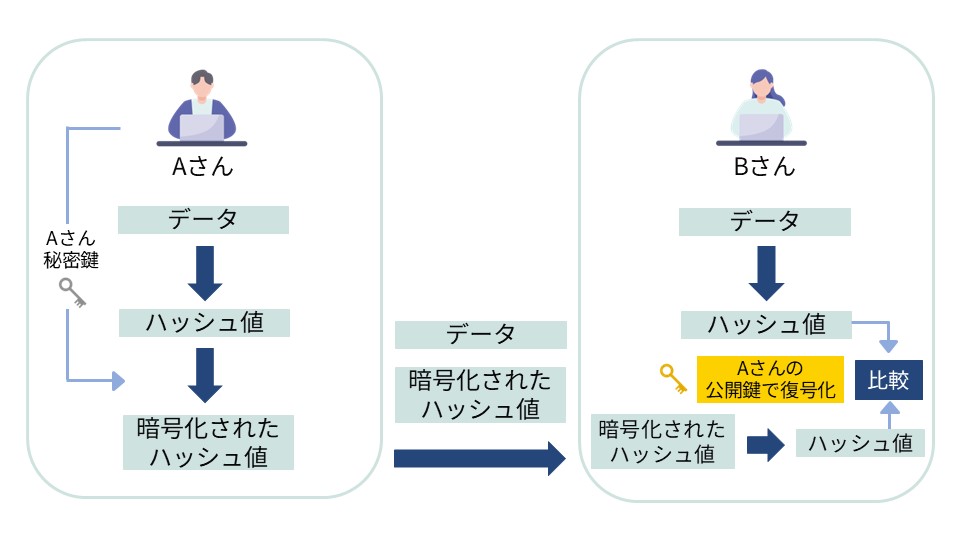

デジタル署名は送信者が秘密鍵を使用してデータに署名を施して、そのデータが正当な送信者から送られたものだとを証明するものです。受信者は送信者の公開鍵を使って署名を検証し、データが改ざんされていないことを確認できます。

デジタル署名にはデータのハッシュ値が含まれていて、データが送信後に改ざんされていないことを保証します。ハッシュ値とはデータから生成された固定長の文字列です。データの内容が少しでも変わると、ハッシュ値も変化します。

- 否認防止機能

デジタル署名は、送信者が後からデータ送信の否認を防止するための重要な機能を提供します。秘密鍵で署名を行えば、その署名は送信者のみが行えるものとなり、送信者がデータの作成者だと証明する証拠として機能します。

否認防止機能は取引や通信の信頼性を大幅に向上させ、不正な否認を防げます。ここのようにPKIは社会における信頼性を確保するための仕組みを提供し、デジタル社会における安全な取引基盤を支えているのです。

3. PKIの導入手順

企業のセキュリティ強化では、PKIの導入手順の正しい理解が大切です。本章では、PKIを導入する際の具体的な手順について解説します。

セキュリティ要件の分析

PKI導入の第一歩として、企業のセキュリティ要件を詳細な分析が重要です。

- セキュリティ目標の設定

まずは、企業がセキュリティにおける目標を明確に定義します。たとえば、機密情報の保護やデータの改ざん防止などです。これらの目標は、企業がどのようなセキュリティリスクに対処する必要があるかを示すものであり、PKI導入の方向性を決める重要な指針です。

具体的には、次のような例があります。- 企業のウェブサイトでHTTPSを使用して、ウェブサイトとユーザー間の通信を暗号化し、データの盗聴や改ざんを防ぐ

- 契約書や取引記録にデジタル署名を施し、改ざんを防止する

- リスクアセスメント

次に、リスクアセスメントです。具体的にはサイバー攻撃、データ漏えい、内部不正などのリスクを正しく評価し、防止する対策を講じます。また、リスク元を特定し、内部および外部からの情報漏えいを未然に防ぐための仕組みの構築が重要です。

認証局(CA)の設置と設定

認証局(CA)を自前で構築するか、外部のCAソリューションを利用するかを選びます。一般的には運用の簡便さから外部の認証局(CA)を利用する場合が多いですが、特定のセキュリティ要件を持つ大企業などでは、CAインフラを自社で構築する場合もあります。最近ではクラウドベースのソリューションを採用する企業も増えています。

- インフラ整備

自前で認証局(CA)を準備する場合は、インフラ整備から始めます。プライベートCAと呼ばれる自前の認証局(CA)は、高い信頼性とセキュリティが求められ、これらを確保するための環境整備が重要です。物理的なセキュリティの確保やアクセス制御、バックアップ体制の整備など、多岐にわたる対策が必要です。特にPKIの導入では、認証局(CA)の信頼性はシステム全体の安全性に直結するため、細心の注意を払ったインフラ整備が求められます。

- 認証局(CA)機能の設定

認証局(CA)機能を実行するためのソフトウェアのインストールと設定を行います。まず認証局(CA)のポリシー、証明書の有効期間、鍵の長さなどの基本的なパラメータを定義します。パラメータの定義により、発行される証明書の信頼性とセキュリティが確保されます。

次に、認証局(CA)のルート証明書を生成し、安全な方法で保管します。ルート証明書は、認証局(CA)が発行するすべての証明書の基盤となるため、特に重要です。PKIの導入手順では認証局(CA)機能の適切な設定と管理が、全体のセキュリティと信頼性を左右します。

鍵の生成と保護

次に行うのが公開鍵と秘密鍵のペアの生成です。

- 鍵の生成

鍵の生成にはRSA(Rivest Shamir Adleman)やECDSA(楕円曲線デジタル署名アルゴリズム)といった高度な暗号アルゴリズムが用いられます。これらは、高い安全性を保ち、生成された鍵の解読がほぼ不可能とされています。

- 鍵の保護

生成された秘密鍵は、厳重に保護する必要があります。秘密鍵は所有者のみがアクセスできるように管理され、第三者による不正なアクセスを防ぐために暗号化して保管します。たとえば、秘密鍵を保存するためにHSMなどの使用が推奨されています。HSMは鍵の保護と管理を物理的に行い、セキュリティを向上させるハードウェアです。

証明書の発行

証明書の発行は、申請者の登録局(RA)への申請から始まります。RAは申請者の情報を収集し、認証局(CA)に提供します。認証局(CA)は申請者の情報に基づいてデジタル証明書を生成し、申請者の公開鍵と身元情報を結びつけます。検証完了後、証明書が発行されます。

また、セキュリティの侵害や情報の変更があれば、証明書を失効させる必要があります。失効リスト(CRL)やオンライン証明書状態プロトコル(OCSP)を使用して失効証明書の使用を防ぎます。

4. PKIの運用管理

PKIシステムの信頼性を維持するためには、証明書の定期的な更新と適切な管理が求められます。本章では、証明書の更新手順とその重要性について解説します。

証明書の更新

証明書の有効期限が近づくと、認証局(CA)から更新通知が送られます。通知に従い手順を進め、審査が完了すると認証局(CA)は新しい証明書を発行します。新証明書には新たな有効期限が設定され、システムにインストールすれば、セキュリティが維持されます。

また、更新を怠ると、多くのシステムやブラウザは有効期限切れの証明書を信頼せず、通信を遮断する可能性があります。特に電子契約やオンライン取引では、信頼性が損なわれるため注意が必要です。

鍵のローテーション

長期間、同じ暗号鍵を使用すると、その鍵が解読されるリスクが高まります。鍵の利用期間を短く設定し、定期的に鍵を更新すると、解読されるリスクを最小限に抑えられます。暗号鍵の推奨利用期間は1〜3年であり、少なくとも3年に1回は鍵を更新しましょう。

更新後、新しい鍵をシステムやユーザーに配布し、旧鍵を安全に廃棄します。鍵管理システムを導入すると、鍵の生成、配布、廃棄を自動化し、効率化を図れます。

セキュリティポリシーの策定

PKI運用では、厳密なセキュリティポリシーの策定が不可欠です。

- 証明書ポリシー

証明書ポリシーは、証明書の発行、更新、失効を含むすべてのライフサイクル管理を規定します。たとえば、証明書の有効期限が切れる3ヶ月前に更新手続きを行う、申請時には部門長の承認を得る、などです。また、証明書失効リスト(CRL)の管理も重要であり、定期的なリスト更新が求められています。

- 鍵管理ポリシー

鍵管理ポリシーは、鍵の生成、配布、更新、廃棄を厳密に定めるものです。たとえば、暗号鍵の生成は高セキュリティ環境で行い、HSMを用いて保管したほうが。鍵のローテーションは定期的に行えるよう、年間計画を立てるとよいでしょう。鍵の漏えいリスクを最小限に抑えるため、すべてのプロセスを監査可能にし、記録の保持が大切です。

5. PKI導入の注意点

PKIを導入する際は、次のような点に注意しましょう。

導入と維持に必要なコストと専門的知識

PKIシステムの導入と維持には、初期コストと運用コストが必要です。特に認証局(CA)を自前で用意する場合、HSMや専用サーバー、ソフトウェアなど初期投資が多く、セキュリティ対策や保守費用もかかります。

また、PKIの運用には高度な専門知識と多くの管理タスクが求められます。特に重要なタスクとしては、証明書の発行・管理、鍵の生成とローテーション、セキュリティポリシーの策定と実施があります。これらのタスクは、ネットワークセキュリティや暗号技術に精通したエンジニアが実施したほうがよいでしょう。

もし自社に十分なリソースが確保できない場合は、外部保守事業者もうまく活用しながら運用しましょう。

証明書管理の複雑さとリスク

証明書の発行手続きでは、申請者の身元確認や証明書の発行条件の設定が必要で、これらは厳密なセキュリティポリシーに基づいて行う必要があります。セキュリティポリシーが杜撰だと、信頼性の低い証明書が発行され、不正利用などのリスクが高まります。

また、すべての証明書の信頼性が疑われるようになり、顧客や取引先へ悪影響を及ぼす可能性もあるでしょう。

次に、証明書を失効させる際の失効管理も重要です。仮に証明書失効管理が不十分ならば、失効させたはずの証明書が不正に使用されたり、データが漏えいしたりするリスクが高まります。定期的な監査を実施し、管理体制の強化を図りましょう。

6.まとめ

PKIは、インターネット通信の安全性を確保するために不可欠な基盤技術です。企業がPKIを効果的に導入・運用して、データの機密性と完全性を保証し、信頼性の高い通信環境を構築できます。

PKIの導入に伴うコスト削減や複雑な証明書管理を行うには、適切な導入計画とその後の継続的な監視が欠かせません。これらの取り組みを通じて、サイバー攻撃に対抗し、安全な通信環境を実現しましょう。