著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

シングルサインオンには複数の認証方式があり、それぞれ仕組みが異なります。自社に適したシングルサインオンのサービスを選定するには、認証方式ごとの仕組みを理解することが重要です。

本記事では、シングルサインオンの仕組みや認証方式ごとの特徴について詳しく解説します。各認証方式のメリット・デメリットも解説しますので、シングルサインオンの導入を検討している方は参考にしてください。

1.シングルサインオンの基本的な仕組み

シングルサインオン(SSO=Single Sign On)とは、一度のユーザー認証で複数のシステムにアクセスできる仕組みです。

シングルサインオンの導入方法については、下記の記事で詳しく解説しています。こちらも参考にしてください。

シングルサインオンの基本的な仕組み

通常、複数のシステムを利用する際は、システムごとの認証・アクセスが必要です。各システムで別々のID・パスワードを使っている場合、手間と時間がかかるほか、管理の負担も大きくなります。シングルサインオンは、一度の認証で業務アプリケーションやクラウドサービスなどを利用できるため、ID・パスワード入力の手間や管理負担の軽減が可能です。

シングルサインオンのメリット

シングルサインオンを利用すれば、従業員のIDやパスワードを管理する負担を軽減できます。従業員にとっても、複数のパスワードを記憶する必要がなくなり、利便性が向上するでしょう。そのほか、認証プロセスの一元化や、セキュリティポリシーの一元管理を実現できる点もメリットです。

2. シングルサインオンの認証方式

シングルサインオンの主な認証方式は、下記の5つです。

- SAML認証方式

- 代理認証方式

- リバースプロキシ方式

- エージェント方式

- 透過型方式

それぞれの認証方式の特徴やメリット・デメリットについて解説します。

| 方式 | SAML認証方式 | 代理認証方式 | リバースプロキシ方式 | エージェント方式 | 透過型方式 |

| メリット | SAMLやOpenID Connectに対応していれば容易に実装できる | 古いアプリケーションやパッケージソフトウェアにも実装できる | アプリケーション側にエージェントを導入する必要がない | ネットワーク構成を変更せずに導入できる | クラウド・オンプレミスどちらにも対応できる |

| デメリット | SAMLやOpenID Connectに対応している必要がある | ID・パスワードを完全に同期させる必要がある | 負荷分散を考慮する必要がある | アプリケーションがエージェントに対応していないと使えない | 透過型認証に対応したシングルサインオン製品でなければ対応できない |

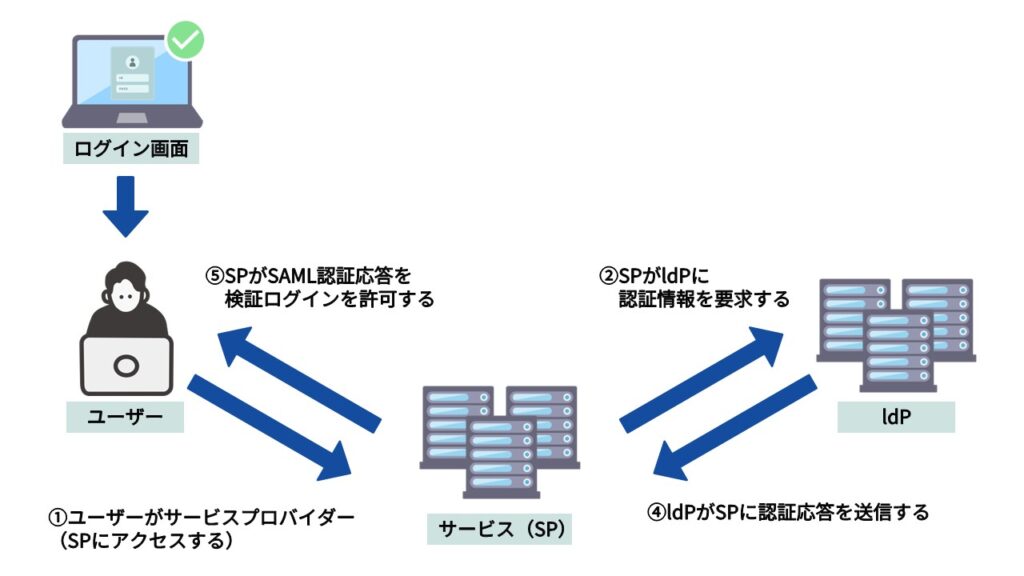

SAML認証方式

SAML(Security Assertion Markup Language)認証方式とは、IdP(Identity Provider)が保証したユーザー認証情報を使う方式です。フェデレーション方式とも呼ばれています。

SAMLを使用したシングルサインオンは、下記の流れで行われるのが一般的です。

①ユーザーがSPにアクセスする

②SPがIdPに認証情報を要求する

③IdPがSPに認証応答を送信する

④SPがSAML認証応答を検証、ログインを許可する

SAML認証方式のメリットは、シングルサインオンの実装を容易に行える点です。特に、SAMLやOpenID Connectに対応したアプリケーションやクラウドサービスであれば、簡単に実装できます。SAML認証方式はプロトコルの標準化が進められており、多くの企業やクラウドサービスで広くサポートされています。そのため、異なるシステム間において認証情報を共有することも可能です。

ただし、対象のアプリケーションやクラウドサービスがSAMLやOpenID Connectに対応していなければいけません。

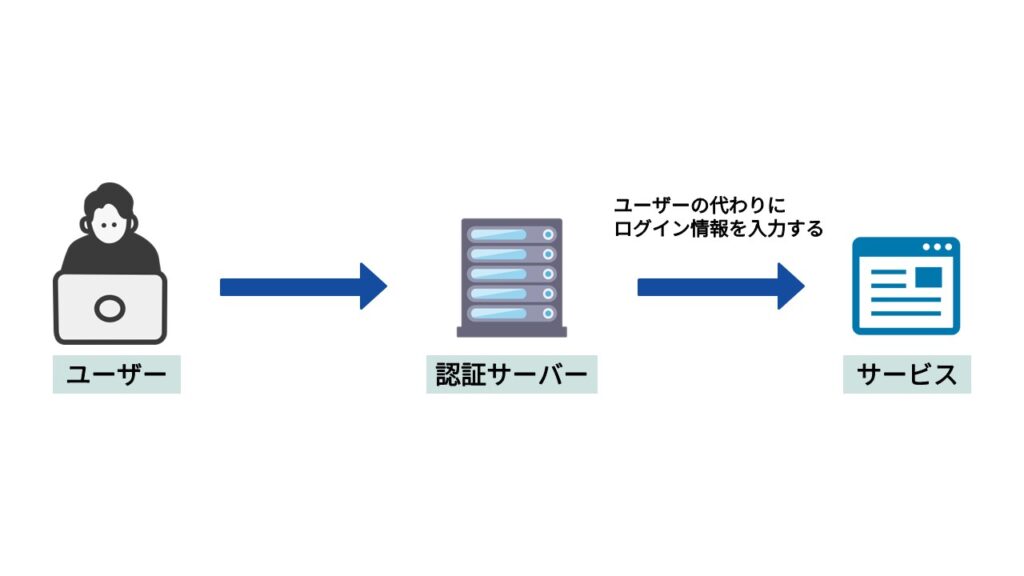

代理認証(フォームベース)方式

代理認証(フォームベース)方式とは、認証サーバーなどのシステムがユーザーの代理となり、ログイン情報を入力する方式です。ポリシーの変更や更新を容易に行えます。

代理認証方式のメリットは、古いアプリケーションやパッケージソフトウェアにも実装できる点です。一方で、アプリケーションが管理しているID・パスワードと、認証サーバーが管理しているID・パスワードが完全に同期されていなければ認証できないデメリットがあります。また、代理サーバーで障害が発生すると、すべての認証プロセスに影響を及ぼしかねません。

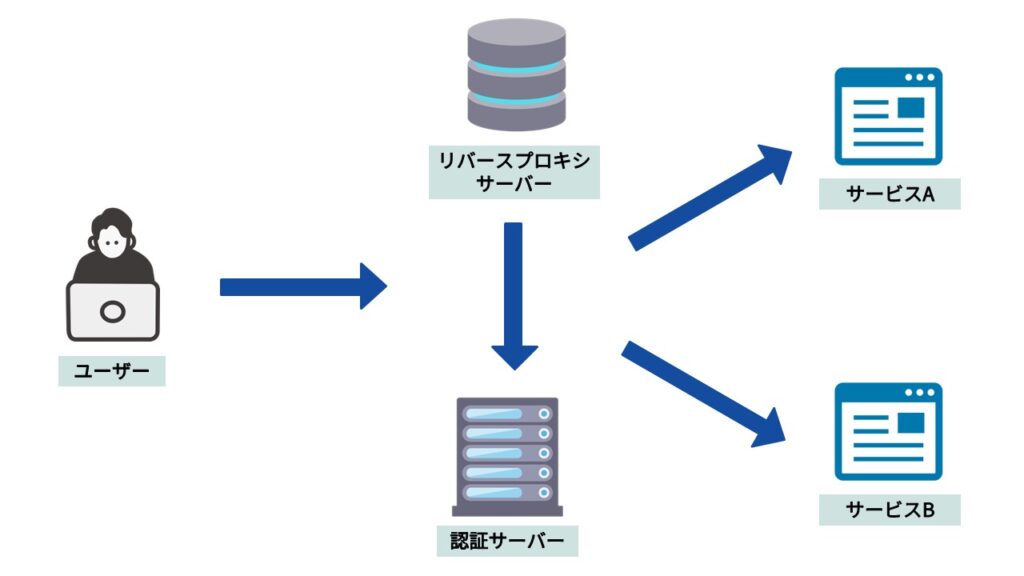

リバースプロキシ方式

リバースプロキシ方式とは、クライアントPCとサービスの間に通信を中継するリバースプロキシサーバーを設置し、そのサーバーを経由して認証を行う方式を指します。アプリケーション側にエージェントを導入する必要がなく、認証を一箇所で集中して行えるため、管理作業を容易に行えます。

ただし、リバースプロキシサーバーを経由することで、負荷が大きくなる点には注意が必要です。大量のトラフィックが発生した場合、パフォーマンスが低下するおそれがあります。

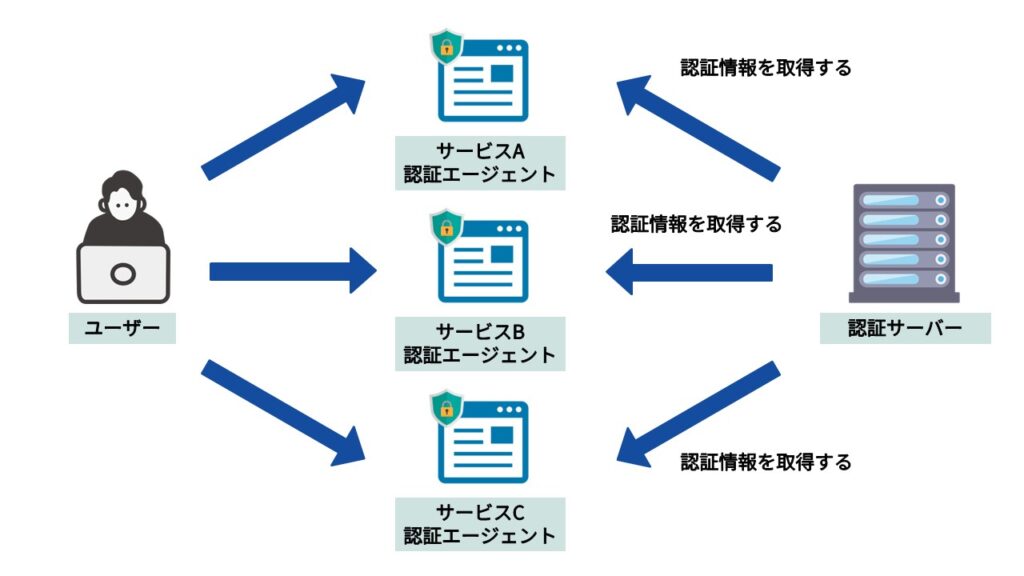

エージェント方式

エージェント方式とは、普段使っているアプリケーションにエージェント型ソフトをインストールし、そのエージェントを介して認証させる方式です。各アプリケーションにエージェントを配置することで、認証プロセスを細かく制御できます。

エージェント方式のメリットは、ネットワーク構成を変えずにスムーズに導入できる点です。しかし、各アプリケーションにエージェントを設置するため、更新や管理が煩雑になるケースがあります。特に多数のアプリケーションがある場合、エージェントの管理が難しくなるでしょう。

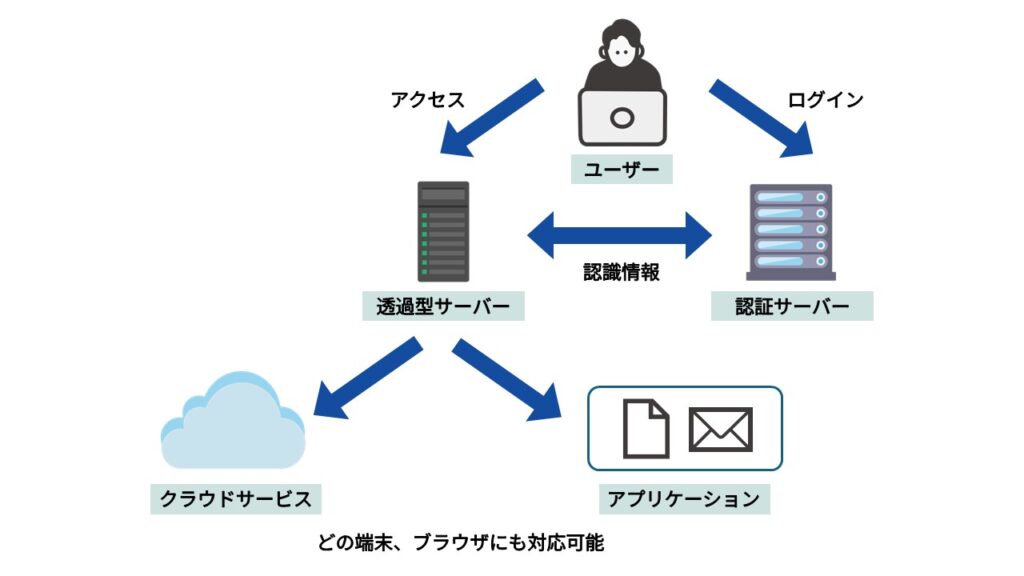

透過型方式

透過型方式とは、ユーザーがアプリケーションやクラウドサービスへのアクセスを試みた際にのみログイン情報を送る方式です。ユーザーとクラウドサービスやアプリケーションの間に設置された透過型サーバーが必要に応じて認証サーバーに認証情報を渡すことで、シングルサインオンを実現します。これにより、ユーザーは、複数のサービスへシームレスにアクセスできます。

透過型方式のメリットは、どの端末やブラウザでも対応している点です。クラウドサービスだけではなく、オンプレミスのサービスでも対応できます。既存の認証システムと容易に統合できることも魅力です。

透過型方式のデメリットは、透過型認証に対応したシングルサインオン製品でなければ対応できない点です。また、基盤となる認証システムのセキュリティに大きく依存するため、基盤システムが脆弱である場合は全体のセキュリティが低下するリスクがあります。

企業でシングルサインオン製品を導入する際は、認証方式ごとの特徴やメリット・デメリット、組織のニーズを把握したうえで最適な製品を選びましょう。

3. シングルサインオンの連携パターン

シングルサインオンを導入する際は、自社の環境を考慮する必要があります。ここでは、シングルサインオンの連携パターンを2つ紹介します。

社内ポータルとの連携

まずは、シングルサインオン製品と社内ポータルを連携する方法を解説します。企業内の各種アプリケーションや情報リソースへアクセスする際にシングルサインオンを利用する形を目指します。基本的な仕組みは下記のとおりです。

①初回認証

ユーザーが社内ポータルにアクセスしたら認証を実施します。認証が成功すると、SSOサーバーが認証トークンを発行します。

②認証確認

ユーザーが社内ポータル内のアプリケーションにアクセスする際、SSOサーバーにトークンを渡し、認証情報を確認します。

③アクセス制御

ユーザーの役割や権限に応じて、異なるアプリケーションやクラウドサービスへのアクセスを制御します。

社内ポータルと連携すれば、アクセス制御と認証を一元管理できるため、セキュリティポリシーの統一を容易に実現可能です。ユーザーは一度のログインで複数のアプリケーションやクラウドサービスにアクセスできます。

連携する際は、各アプリケーション間で認証基準とアクセスポリシーを一貫させることが重要です。仮にシングルサインオン製品で障害が発生すると、連携したすべてのアプリケーションにアクセスできなくなるリスクがあることを認識しておきましょう。

外部のサービスとの認証連携

外部のSaaSアプリケーションやクラウドサービスと、シングルサインオン製品を連携させると、社内の認証情報を使用して外部サービスへシームレスにアクセスできます。基本的な仕組みは下記のとおりです。

①初回認証

②認証トークンの検証(検証が成功すれば、ユーザーは外部サービスにアクセスできるようになる)

③セッション管理(SSOサーバーがセッションを管理し、ユーザーがログアウトすると、外部サービスからもログアウトされる)

ユーザーは社内の認証情報を使用して外部サービスにアクセスできるため、別々のログイン情報を覚える手間がなくなります。外部サービスへのアクセスも企業のセキュリティポリシーに基づいて管理されるため、企業全体のセキュリティ向上につながるでしょう。

4.シングルサインオンサービスにおけるオンプレミス型・クラウド型の仕組み

この章では、シングルサインオンサービスにおけるオンプレミス型・クラウド型の仕組み、メリット・デメリットを見ていきましょう

オンプレミス型の仕組み

オンプレミス型のシングルサインオンサービスは、企業の内部ネットワーク内にシングルサインオンのシステムを設置し、運用する仕組みです。一般的には、シングルサインオンサービスを企業のデータセンターやサーバールームで管理します。

企業内部に設置されたシングルサインオンサービスのサーバーが、ユーザーの認証要求を処理し、認証トークンを発行する流れとなります。このトークンを使用して、ユーザーは他の社内アプリケーションにアクセスできるのです。

オンプレミス型のシングルサインオンサービスの利点は、企業内部ですべてのデータを管理できるため、セキュリティレベルが高いことです。企業の要件に応じてカスタマイズしやすいメリットもあります。一方で、ハードウェアやソフトウェアを購入したり、設定作業を行ったりする際に高額な費用がかかる点には注意が必要です。

クラウド型の仕組み

クラウド型のシングルサインオンサービスは、プロバイダが提供しているシングルサインオンサービスを利用する形態です。インターネット経由でアプリケーションやクラウドサービスにアクセスでき、ID・パスワードの管理もクラウド上で実施します。

まずはクラウドプロバイダのシングルサインオンサービスがユーザーの認証要求を処理し、認証トークンを発行します。ユーザーはこのトークンを使用し、クラウド上の各種アプリケーションにアクセスすることが可能です。

クラウド型のシングルサインオンサービスのメリットは、初期費用が安い点です。また、プロバイダがシステムのメンテナンスやアップデートを行うため、自社での管理負担を抑えられます。デメリットは、インターネット環境がなければ利用できない点です。通信環境が悪いと速度が遅くなり、使いにくさを感じるおそれがあるでしょう。

5. 【目的別】シングルサインオンサービスの選び方

ここでは、シングルサインオンサービスの選び方を目的別に解説します。

セキュリティを重視している場合

セキュリティを重視している場合は、多要素認証や強力な暗号化技術を使用しているサービスを選択しましょう。併せて、異常なログイン試行やユーザー行動をリアルタイムで検出する機能の有無も確認することをおすすめします。

シングルサインオンをクラウドサービスやアプリケーションに実装したい場合

シングルサインオンサービスを既存のクラウドサービスやアプリケーションに実装したい場合、クラウドサービスとの連携性やSaaSアプリケーションとの互換性を確認しましょう。また、ユーザー数やトラフィックの増加に、柔軟に対応できるかも確認します。カスタムアプリケーションと統合するためのAPIや開発者ツールなどもあるとよいでしょう。

オンプレミス環境・SaaSのどちらにも実装したい場合

ハイブリッド環境でシングルサインオンを導入したい場合、オンプレミスとクラウド環境の両方をサポート・統合管理できるサービスを選びます。ハイブリッド環境でのセキュリティ管理が可能かどうかも事前に確認しておきましょう。ハイブリッド環境でシングルサインオンサービスを利用する際は、データ保護の規制と企業のセキュリティ基準を満たしていることが重要です。

まとめ

今回は、シングルサインオンの基本的な仕組みや認証方式について解説しました。シングルサインオンを企業に導入すれば、従業員のID・パスワードを効率的に管理でき、業務の負担を軽減できます。従業員にとっても複数のパスワードを記憶する手間がなくなり、利便性向上につながるでしょう。

シングルサインオンのサービスを選定する際は、認証方式ごとの仕組みや特徴、メリット・デメリットを考慮することが重要です。本記事で解説した内容を参考にして、自社に適したシングルサインオンサービスを選定してください。