著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

WEPは無線LANで使用されているセキュリティ規格です。無線LANが普及し始めた初期に使用された規格であり、さまざまなセキュリティの問題を抱えています。そのため、後継であるWPAが開発され、現在ではWPA2や最新のWPA3に置き換わっているのが現状です。

本記事ではWEPの概要、仕組み、WEPとWPAとの比較、脆弱性、WEPからWPA2、WPA3へ切り替える際の流れについて解説します。

1. WEPとは

WEP(Wired Equivalent Privacy)は無線LANのセキュリティを強固にするため1997年に開発されたセキュリティ規格です。無線LANが登場した当初、セキュリティ標準として使用されていました。しかし、さまざまな脆弱性があるので、現在はほとんど使用されていません。本章ではWEPの定義と目的、仕組みについて解説します。

WEPの定義と目的

WEPは無線LANで接続する際に、データを暗号化します。

WEPには64bitと128bitの2種類あり、それぞれ暗号鍵長が異なります。文字列で比較すると、64bitは半角英数文字でわずか5文字(16進数10桁分)の暗号鍵と24bitの初期化ベクタ(Initialization Vector(IV))しかありません。一方、128bitの場合、半角文字数13文字(16進数26桁)の暗号鍵と24bitの初期化ベクタで構成されています。

初期化ベクタは暗号化の前に生成される平文の文字列で、暗号化の際に使用されます。暗号化の際に使用されるプロトコルはRC4です。これらの要素をもとに暗号化が行われます。

WEPの仕組み

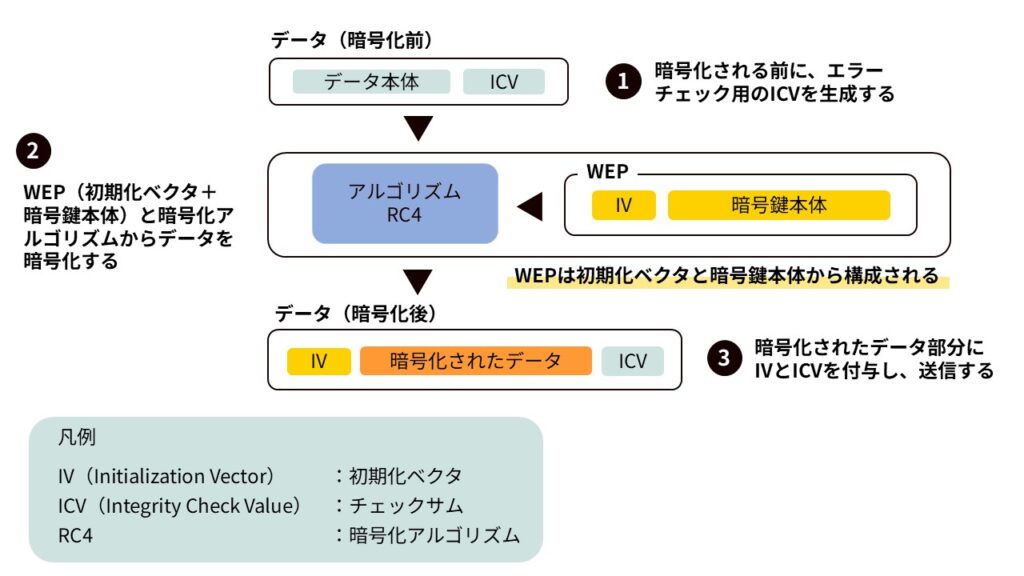

WEPを使用して暗号化する際の仕組みは以下のとおりです。

- 暗号化される前に、エラーチェック用のチェックサム(Integrity Check Value(ICV))を生成する

- WEP(初期化ベクタ+暗号鍵本体)と暗号化アルゴリズムからデータを暗号化する

- 暗号化されたデータ部分にIVとICVを付与し、送信する

このように処理そのものは非常に簡単で、複雑な処理は行っていません。

2. WEPの問題点

当初は無線LANで標準的に使用されていたWEPですが、さまざまな問題点があります。本章ではWEPの問題点を解説します。

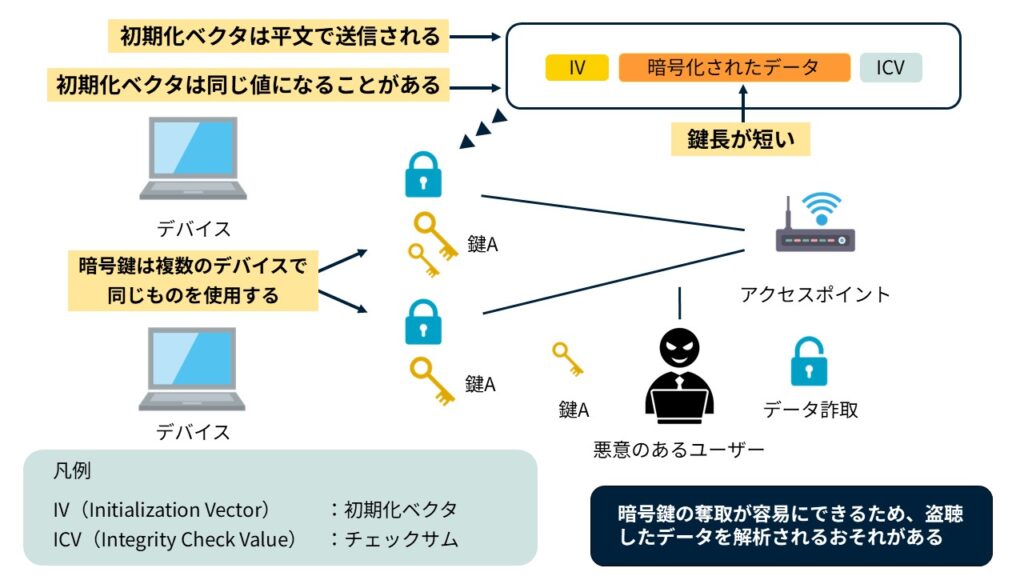

鍵長が短い

WEPの仕組みで解説したとおり、WEPの暗号鍵本体の文字列は128bitの場合、最長でも13文字です。13文字は短いとはいえないものの、昨今のセキュリティ事案を鑑みると13文字は心もとない長さです。64bitにいたっては、わずか5文字しか設定できません。

暗号鍵は複数人で同じものを使用する

WEPでは、複数人で同じ暗号鍵を共有します。つまり、ひとつのアクセスポイントに対して設定できる暗号鍵はひとつだけです。WEPでは、この鍵を複数のデバイスで使用します。仮に暗号鍵を盗まれてしまうならば、悪意のある第三者によって鍵が悪用され、通信が解析されてしまうおそれがあります。

初期化ベクタは同じ値になる場合がある

初期化ベクタは5,000回に1度、同じ文字列になる確率があるといわれています。初期化ベクタを知ってしまえば、暗号化されたほかのデータも容易に復号化できてしまうのです。

初期化ベクタは平文で送信される

初期化ベクタは暗号化されないため平文で送受信されます。つまり、初期化ベクタがわかれば復号化できてしまうため、データの盗聴や改ざんが容易に行われる可能性があります。

3. WEPへの攻撃手法

WEPの脆弱性を突いた攻撃は主に以下の3種類あります。

- 初期化ベクタの脆弱性を突いた攻撃

- チェックサムの脆弱性を突いた攻撃

- 暗号鍵そのものの脆弱性を突いた攻撃

それぞれの攻撃手法を解説します

攻撃手法1.初期化ベクタの脆弱性を突いた攻撃

初期化ベクタの脆弱性を突いた代表的な攻撃はFMS攻撃、KoreK攻撃です。KoreK攻撃の場合、40万パケットの解析で暗号文が解読されてしまうおそれがあります。いずれの攻撃も、初期化ベクタの文字列を配列にして全数検索をかける攻撃手法です。

攻撃手法2.チェックサムの脆弱性を突いた攻撃

ChopChop攻撃は、WEPで使用されるチェックサム(ICV)の脆弱性を突いた攻撃手法です。チェックサムの一部を変更して解析を行い、パケットを再送して少しずつ平文化します。ICVの末尾1バイトをもとに、チェックサムを一致させて、暗号文が解析できてしまう脆弱性を突いた攻撃です。

攻撃手法3.暗号鍵そのものの脆弱性を突いた攻撃

PTW攻撃と呼ばれる攻撃では、暗号の解読は2万パケットから4万パケットで完了します。この攻撃は、鍵の先頭部分を特定して、鍵情報全体を解析してしまう点が特徴です。少ないパケット数で解読ができるため、暗号鍵のセキュリティを著しく低下させます。非常に危険性が高い攻撃として知られています。

4. WEPのセキュリティ改善策

WEPは脆弱性が多く、根本的な脆弱性対策はWPA2、WPA3への切り替えです。しかし、根本的な対策とまではいかないものの、暫定対策もとれます。本章ではWEPで実施可能なセキュリティ対策を2つ紹介します。

WEPは128bitを使用する

先ほど解説したとおりWEPの鍵長は極めて短いため、128bitを使用すべきです。WEPの鍵長は決して長くありません。しかし、少しでも推測されにくい鍵にするには、鍵長を長くして英数字以外に記号を含めることが重要です。

暗号鍵の文字列は定期的に変更する

暗号鍵の文字列の定期的な変更を強く推奨します。変更期間は自社のセキュリティポリシーに応じて適切な期間で行いましょう。ただし、少なくとも1週間に1度は変更すべきです。

一見すると、この対策は効果があるように思えます。しかし、WEPの暗号化はごく短時間で解析できてしまうので、必ずしも有効であるとはいえません。

5. WEPとWPAとの比較

WEPはセキュリティに数多くの問題を抱えているため、根本的なセキュリティ対策をとるのであればWPA2、WPA3に切り替えるべきです。ただし、既存環境や予算の都合上、切り替えられる暗号化方式に制限があります。そのため、現状に即して、できるだけセキュリティ強度の高い暗号化規格に切り替えるよう検討しましょう。

WEPからWPA2、WPA3に移行する際には、それぞれの規格の特徴を理解することが重要です。本章ではWEPとWPAの比較と導入時に考慮すべき点を解説します。

各規格の比較

WEPとWPA、WPA2、WPA3との比較は以下のとおりです。

| セキュリティ規格 | 認証方式 | 暗号化プロトコル | 暗号化アルゴリズム | 暗号化強度 | |

| WEP | WEP | オープン共通鍵 | WEP | RC4 | 弱 |

| WPA | WPAパーソナル | PSK | TKIPCCMP | RC4 | 中 |

| WPAエンタープライズ | IEEE 802.1x | AES | 中 | ||

| WPA2 | WPA2パーソナル | PSK | TKIPCCMP | AES(128bit) | 強 |

| WPA2エンタープライズ | IEEE 802.1x | 強 | |||

| WPA3 | WPA3パーソナル | SAE | CCMPGCMP | AES(128bit)AES(256bit)CNSA | 極強 |

| WPA3エンタープライズ | IEEE 802.1x | 極強 | |||

※RC4:初期に登場した暗号化アルゴリズム。現在は使用されていない。

※PSK:Pre-Shared Key の略。共有パスワードによる認証方式。

※IEEE 802.1x:現在主流の認証サーバーを使用した無線LAN認証方式。

※SAE:Simultaneous Authentication of Equalsの略。WPA3に実装された鍵交換及び認証方式。総当たり攻撃や辞書攻撃から保護する機能がある。

※TKIP:Temporary Key Integrity Protocolの略。自動鍵生成と整合性チェック機能がある。

※CCMP:Counter mode with CBC-MAC Protocolの略。AESとメッセージ認証を組み合わせている。

※GCMP:Galois/Counter Mode Protocolの略。CCMPより複雑な計算アルゴリズムを持つ。

※AES:Advanced Encryption Standardの略。共通鍵方式の暗号化アルゴリズム。

※CNSA:Commercial National Security Algorithmの略。現在のバージョンは2.0である。

WPA

WEPの脆弱性に対応するために開発されたのがWPAです。WPAは2003年に登場したプロトコルで、鍵長は104bitあります。WPAには個人用途のパーソナルと企業用途のエンタープライズの2種類あり、TKIP(Temporal Key Integrity Protocol)とCCMP(Counter Mode with Cipher Block Chaining Message Authentication Code Protocol)と呼ばれる暗号化方式を採用しています。

WPA2

WPA2はWPAの脆弱性に対応した後継の暗号化規格で、2004年に登場しました。暗号化方式はTKIPとCCMPの2種類です。暗号化アルゴリズムはAES(Advanced Encryption Standard)でWPA2は128bitの鍵長があります。現在、もっともよく使用されている規格で、セキュリティ強度の高い規格です。

WPA3

WPA3は最新のWPAであり、2018年に公開されました。WPA2の脆弱性を解消するために開発されたセキュリティ規格で、暗号化方式と暗号化アルゴリズムはWPA2と同じくCCMPとAESです。一方で、SAE(Simultaneous Authentication of Equals)と呼ばれる鍵管理プロトコルを実装している点が従来のWPA2とは異なります。

各規格の詳細は、以下の記事で解説しています。

WPAを選択する際の考慮点

無線LANの規格は要件に応じて最適なものを選択すべきです。選択時に考慮すべきポイントを解説します。

セキュリティ要件

セキュリティ要件によって異なりますが、可能であればWPA2、WPA3の導入を検討しましょう。WPA3のほうがセキュリティ強度は高いものの、WPA2でも十分なセキュリティ強度があります。暗号化プロトコルはCCMPかGCMPを選択すべきですが、GCMPはWPA3でしか使用できないため、CCMPの選択で問題ありません。暗号プロトコルはAESかCNSAを選択すべきです。

導入と管理の容易さ

PSKはアクセスポイントとデバイスの設定だけで済むため、導入と管理が容易です。IEEE 802.1xの場合、認証サーバーの構築とIEEE 802.1x対応のオーセンティケーター(スイッチ、アクセスポイント)の導入、サプリカントの準備が必要なため、導入費用がかかります。設定に関してはWPA3には3つのモードがあり、設定が煩雑化しやすいため注意しましょう。WPA3の導入は将来を見据えて計画してください。

デバイスとの互換性

既存環境で使用しているネットワーク機器やデバイスで使用できる規格を選択しましょう。多くの機器ではWPA2が使用できます。認証方式はPSKとIEEE 802.1xどちらも使用できるため、認証方式が決まっていない場合は、両方の設定ができるものを選びましょう。SAEは最新の認証方式であり、今後を見据えて検討するのもひとつの選択肢です。

6. WEPからWPA2・WPA3へ移行する流れ

WEPからWPA2、WPA3に移行する際には、ステップを踏んで進める必要があります。実際に移行する際の流れは以下のとおりです。

- 移行計画の作成

- WPA2、WPA3対応機器の導入

- アクセスポイントの設定変更

- デバイスの設定変更

- 疎通確認

それぞれのステップを解説します。

1.移行計画の作成

移行計画を作成する際には、以下の方針を決めてから作成する必要があります。

- 既存機器のWPA2、WPA3への対応状況

- 機器の新規購入、追加購入の有無

- 切り替え時の既存環境との併用可否

既存機器を生かせるならば、一度に切り替えるほうが切り替えの費用と工数がかからない点でメリットがあります。しかし、切り替え時に問題が発生すると通信できなくなる点がリスクです。予算に余裕があれば、既存環境と新規環境を併用しながら切り替えると、障害発生時に対応しやすいでしょう。このように予算、既存環境、移行期間などの考慮が重要です。

2.WPA2・WPA3対応機器の導入

WPA2、WPA3対応機器かどうかは、機器に貼られているラベルにWPA2、WPA3の記載の有無で確認できます。そのほかにも、ベンダーのホームページにも同様の情報が掲載されています。アクセスポイントのほかに、デバイス、OSの対応状況とともに確認が重要です。

3.アクセスポイントの設定変更

事前の調査をもとに、アクセスポイントの設定をWEPからWPA2、WPA3に変更します。アクセスポイントの設定項目は以下のとおりです。

- 暗号化(WPA-PSK/IEEE 802.1x)

- WPAの種類(WPA2/WPA3)

- 暗号化キー(パスフレーズ)

設定項目は各ベンダーによって変わります。暗号化キーはベンダーの出荷時にラベルに記載されているため確認してください。認証方法がエンタープライズでRADIUSサーバーを認証に使用する場合は、サーバー証明書が必要になるため注意が必要です。

設定変更後は、該当する設定項目を無効化してから再度有効化したり、アクセスポイントの再起動を求められたりする場合もあるため注意しましょう。詳細な手順は各ベンダーの公式ホームページで確認してください。

4. デバイスの設定変更

アクセスポイントの設定変更後に、デバイスの設定をWEPからWPA2、WPA3に変更します。デバイスの設定項目は以下のとおりです。

- セキュリティの種類(WPA-PSK/IEEE 802.1x)

- 暗号化の種類(WPA2/WPA3)

- セキュリティキー(パスフレーズ)

セキュリティキーはアクセスポイントの設定と合わせる必要があります。セキュリティの種類と暗号化の種類も、アクセスポイントと同じ設定にしなければなりません。

5. 疎通確認

すべての設定完了後に最終的な疎通確認を行います。疎通確認のほか、業務サーバーへのアクセス、複合機への出力テストなど自社で使用している機器に対して通信できるか忘れずに確認してください。問題が発生した場合は切り戻します。

まとめ

WEPは無線LANの暗号化規格で、1997年当初は標準的な無線LANの暗号化通信として使用されていましたが、現在では数多くの脆弱性も報告されています。そのため、無線LAN使用時にはWEPではなくWPA2、WPA3を使用すべきです。

WPA2、WPA3といったセキュリティ規格に変更する際には、機器が対応しているか、OSが対応しているか確認したうえで、それぞれの設定変更を行う必要があります。本記事の解説をもとにWEPの限界を理解しつつ、WPA2やWPA3への切り替えを検討してみてください。