著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

昨今のサイバー攻撃の増加にともない、企業ではより高度なセキュリティ対策が求められています。さまざまなセキュリティツールが登場している中で、多くの企業で導入されているのがUTM(統合脅威管理ツール)です。

UTMはさまざまなセキュリティ機能が搭載されているため、1台導入するだけで多くのサイバー攻撃を防止できます。UTMを有効に活用するためには、セキュリティに配慮して、正しいやり方で設定する必要があります。また、設定手順だけでなく、管理方法も理解しなければなりません。

本記事ではUTMを設定する手順を解説します。UTMの高度な設定や管理方法も紹介しますので、参考にしてください。

1. UTMとは

UTMとは社内のネットワークやデータを脅威から保護するため、複数のセキュリティ機能を一つの機器に統合したセキュリティシステムです。統合脅威管理ツールとも呼ばれています。

UTMにはファイアウォールやIDS(不正侵入検知システム)/IPS(不正侵入防止システム)、アンチウイルス、アンチスパム、Webフィルタリング、アプリケーション制御など、さまざまなセキュリティ機能を搭載しています。UTMの特徴はこれらの機能を用いて複合的なセキュリティ対策を講じられる点です。多様化するサイバー攻撃に対して、企業・組織のネットワークを包括的に保護できます。

UTMは一台に多くのセキュリティ機能が搭載されているため、ほかのセキュリティツールを導入する手間がない点や、費用対効果が高い点も魅力です。

UTMの機能やメリットは以下の記事で詳しく解説しています。こちらを参考にしてください。

UTMを設定する前に行うべき準備

UTMを設定する前には、自社のセキュリティ要件にマッチするUTM機器を選定する必要があります。UTM機器は、LANケーブルを用いて社内ネットワークの入口となるルーターと接続して運用するのが一般的です。

UTM機器の種類は、アプライアンス型・インストール型・クラウド型の3つに分けられます。UTM機器を選ぶポイントについて以下の記事で詳しく解説しています。こちらを参考にしてください。

2. UTMを設定する際のステップ

UTMの設定は、以下の3ステップで行うのが一般的です。

- 初期設定

- セキュリティポリシーの適用

- VPN設定

それぞれのステップでのタスク、ポイントを詳しく解説します。

①初期設定

初期設定ではUTM機器の設置・ネットワーク設定・デバイスへのアクセス制御の3つを実施しましょう。

・UTM機器の設置

UTM機器は物理的に安全な場所に設置しましょう。特定の従業員しか設定作業を行えないように、たとえば厳重にロックされたサーバールームなどで保管・管理するのが理想でしょう。

もしUTM機器が過熱すると、性能が低下したり、故障したりするケースがあります。

そのため、UTM機器を管理する部屋はデバイスの周囲に十分な空間を確保し、熱がこもらないようにしましょう。定期的に温度管理をしつつ、UTM機器を冷却するための空調が正常に機能しているかをチェックするようにしましょう。

・ネットワーク設定

UTM機器を設置したら、ネットワークの設定を実施します。ネットワーク設定は、以下の流れで進めましょう。

①UTM機器の接続

まずは、UTM機器をネットワークに接続します。UTM機器のLANポートは内部ネットワークに接続し、WANポートは外部のインターネットに接続しましょう。

②ライセンスの適用

続いて、UTM機器にライセンスを適用します。ライセンスを適用すると、UTM機器に搭載している機能・サービスを利用できます。

③インターフェースの設定

ライセンスを適用したら、UTM機器と内部・外部ネットワーク、DMZ(非武装地帯)に接続するための各インターフェースに対し、IPアドレスやサブネットマスク、DNSサーバー、デフォルトゲートウェイなどを設定します。

④DHCP・NAT(アドレス交換)の設定

次に、DHCPとNATを設定しましょう。DHCPを設定すると、内部ネットワークのクライアントPCにIPアドレスが自動的に割り当てられます。NATを設定すれば、内部ネットワークから外部ネットワークへ通信できます。

・デバイスへのアクセス制御

ネットワーク設定がひととおり完了したら、UTM機器へのアクセス制御を実施します。管理者アカウントのパスワードを設定し、不正アクセスに対するセキュリティを強化しましょう。大文字と小文字、数字、特殊文字を含むパスワードが推奨されています。

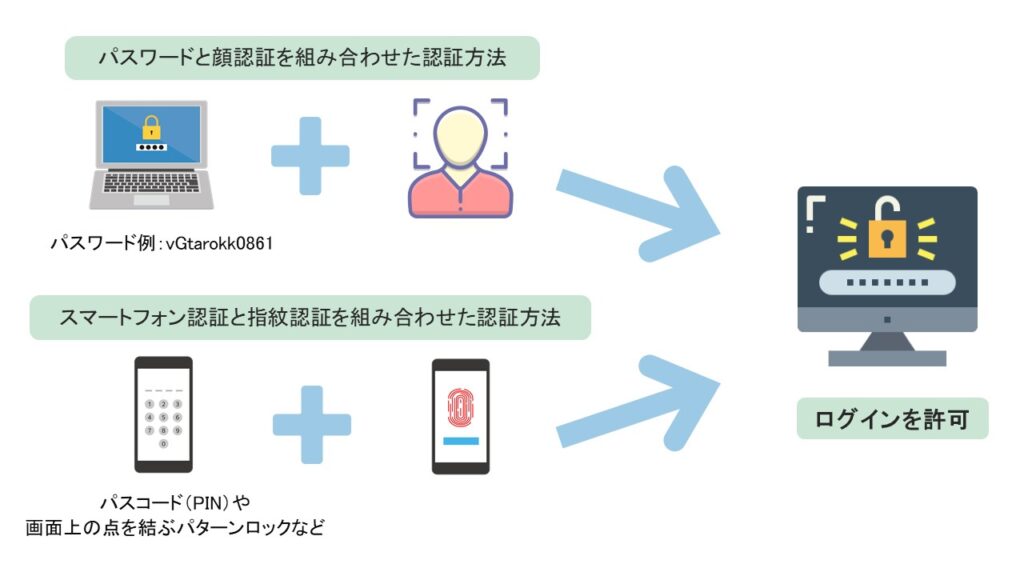

さらに、二要素認証を設定すると、デバイスのアクセスに関するセキュリティをより強化できるでしょう。二要素認証とは2つの要素でユーザーを認証する仕組みです。たとえば、以下の要素を組み合わせて認証します。

- 知識情報(ID・パスワードといったユーザーが知っている情報)

- 所持情報(ICカード、スマートフォンのメールで通知されるワンタイムパスワード)

- 生体情報(顔や指紋、静脈など)

②セキュリティポリシーの適用

続いて、セキュリティポリシーの適用を実施します。以下のセキュリティ設定を進めていきましょう。

・ファイアウォールルールの設定

ファイアウォールルールを設定すると、ネットワーク間で許可される通信を定義できます。たとえば、どのIPアドレスやポートが開放されるか、ブロックされるかなどを指定できます。

さらに、特定のアプリケーションやサービスに必要なポートのみを開放し、不要なポートは閉じると、サイバー攻撃のリスクを抑えられます。必要なサービス(HTTPやHTTPS、FTPなど)だけを利用できるように設定し、不要なサービスは無効化しましょう。

ファイアウォールの設定方法について、詳しくは以下の記事もご覧ください。

・アンチウイルス、アンチスパム設定

ファイルがシステムに入る瞬間に自動でウイルススキャンを実行するように、リアルタイムスキャンを有効化します。ウイルスの脅威は常に進化しているため、アンチウイルスソフトウェアの定義ファイル(ウイルスデータベース)は必ず最新状態にアップデートしましょう。

有害なメールを識別するには、スパムフィルタリングの機能を有効にする必要があります。アンチウイルスとアンチスパムの機能を有効化すれば、UTM機器のネットワークをウイルスやスパムから効果的に保護できるでしょう。企業のデータセキュリティの向上にもつながります。

・Webフィルタリング

Webフィルタリングの機能も有効化しましょう。Webフィルタリングは、インターネットの使用を制御し、有害なコンテンツへのアクセスを防ぐのに役立ちます。

・IDS/IPSの構成

IDS(不正侵入検知システム)とIPS(不正侵入防止システム)は、ネットワークの安全を確保する際に役立ちます。IDSは、ネットワークトラフィックを監視し、既知の攻撃パターンに基づいて不審な活動を検出できます。IPSは、IDSで検出された脅威に対して自動的に反応し、攻撃を遮断または警告します。

IDSの設定では、ネットワークトラフィックの監視を有効にし、既知の攻撃パターンに基づくルールを設定します。IPSには、IDSで検出された脅威に対する反応(トラフィックのブロック、警告の送信など)を設定しましょう。

③VPN設定

初期設定とセキュリティポリシーの適用が完了したら、リモートアクセスとサイト間VPN(Virtual Private Network)を設定しましょう。リモートアクセスVPNは、外部から内部ネットワークに安全にアクセスするために使われるVPNです。サイト間VPNは、複数の拠点間で安全な通信を確立するために使われています。

VPNの設定方法やポイントについて以下の記事で詳しく解説しています。設定方法の詳細は、以下の記事を参考にしてください。

3.UTMの高度な設定と最適化

UTMでは以下の設定を行うと、機能を最適化したり、セキュリティレベルを高めたりできます。

- トラフィック管理

- 高度な脅威保護

- レポーティングとアラート

ここでは、それぞれの設定内容やポイントについて詳しく解説します。

トラフィック管理

トラフィック管理には帯域幅の管理と品質保証(QoS)の2つが必須です。帯域幅の管理では、ネットワーク上の各デバイスやアプリケーション、ユーザーが使用できる帯域幅の上限を設定します。それぞれの帯域幅を設定すると、帯域幅を多く消費するアプリケーションやサービスにリソースを回せます。

QoSはネットワークトラフィックの品質を維持・向上させるための機能です。QoS設定すると、データパケットの遅延や損失を最小限に抑えられます。たとえば、VoIP通話やビデオ会議などのパケットを「高優先度」として分類すれば、通信の品質を維持できます。

高度な脅威保護

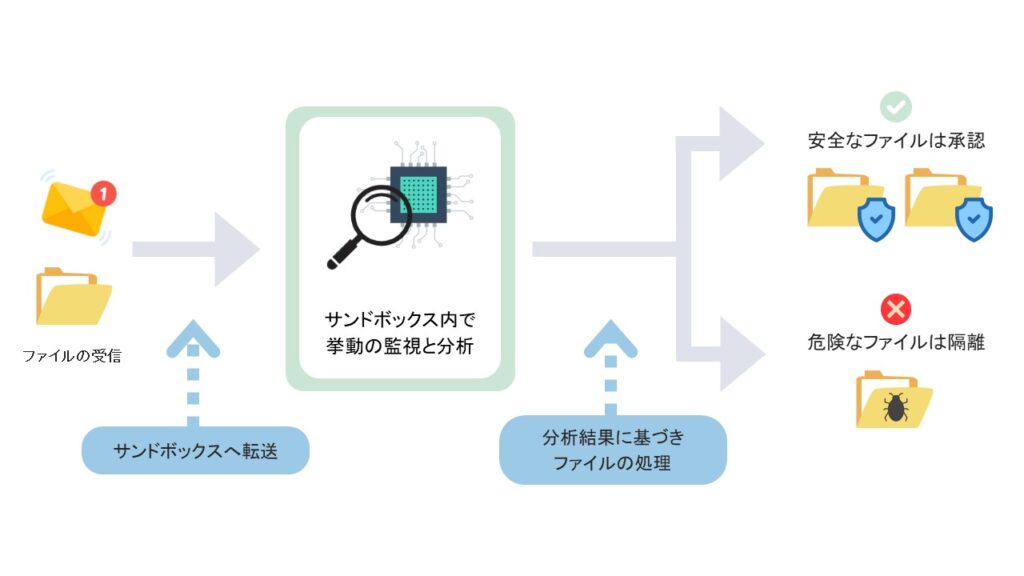

サンドボックス技術とはファイルやプログラムを実際のネットワークから隔離された安全な環境(サンドボックス)で実行し、どのような振る舞いをするかをチェックする技術です。システムに害を及ぼすマルウェアなどを事前に検出できます。

サンドボックス技術を活用すれば、新しい脅威を検出して即時対応できます。UTMの機器のセキュリティをさらに強化できるでしょう。

レポーティングとアラート

UTMのレポーティング機能やアラート機能を活用すれば、企業のセキュリティをより管理しやすくなります。レポーティング機能では組織のニーズに合わせたセキュリティレポートを作成できます。企業のセキュリティ状態を詳細に分析したいときに大きく役立ちます。

たとえば、以下のような情報を可視化し、迅速に確認できます。

- トラフィックの分析(特定期間内のネットワークトラフィックの流れやパターンなど)

- 脅威検出レポート( 検出された脅威の種類や発生頻度、対処状況など)

- ポリシー違反報告(ネットワークポリシー違反に関連するインシデント)

- システムパフォーマンス(UTM機器のパフォーマンス指標を可視化し、潜在的な問題を早期に特定する)

アラート機能は重要なセキュリティインシデントが発生した際に、迅速かつ適切な対応を促す機能です。たとえば、以下のようなイベントに対して設定されるのが一般的です。

- 不正アクセス(UTMが不審なログインや権限のないアクセスを検出した場合に通知する)

- マルウェア検出(ウイルスやほかのマルウェアがネットワーク内で検出された場合にアラートを発する)

- システムの設定変更(UTM設定に対する不正または未承認の変更があった場合に通知される)

- ネットワークトラフィック異常(通常と異なるトラフィックパターンや予期しないデータフローが観測された場合にアラートを発する)

UTMのレポーティング機能やアラート機能を活用すれば、企業のセキュリティを管理しつつ、企業が講じているセキュリティ対策の改善点・課題を把握できます。日々進化しているサイバー攻撃に対応するには、定期的なセキュリティ対策の見直し・強化が重要です。

4. UTMの管理・メンテナンス方法

UTMを運用・維持するには、継続的な管理とメンテナンスが不可欠です。ここではUTMの管理・メンテナンス方法を詳しく解説します。

アップデートとパッチ管理

UTM機器は定期的にアップデートし、常に最新状態に保つ必要があります。アップデート作業は、以下の流れで進めるのが一般的です。

①アップデート計画の作成

まずは、アップデートの目的を明確にしましょう。目的として挙げられるのが、セキュリティ機能の改善や新しい脅威に対する防御策の追加、バグ修正などです。リリースノートを確認し、どのアップデートが必要かを決定します。

次にアップデートを行う時間を決めていきます。アップデート作業は、システムの使用がもっとも少ない時間帯の夜間や週末などに行うのが一般的です。作業時間が決定したら、ステークホルダーやユーザーに対して、ダウンタイムと影響範囲を事前に通知します。

②テスト環境での試験

続いて、テスト環境でアップデートの試験を実施します。アップデート作業は本番環境でいきなり実施せず、一度テスト環境で影響や安全性を確認してから行うのが一般的です。テスト環境では、アップデート作業が既存の設定や機能にどのような影響があるのか、予期せず事態が発生しないかを確認します。

③アップデートの適用

アップデートの試験で問題がなければ、本番環境でアップデート作業を実施します。アップデート作業を行っているときは、既存システムやユーザーに影響が及んでいないか、注視しながら行いましょう。

アップデートが無事完了してシステムが正常に機能しているかを確認したら、ステークホルダーやユーザーに作業完了を通知します。

監視とレビューの実施

UTMを監視する際には、複数のネットワーク機器やサーバーなどをまとめて監視できる、統合監視ツールの活用がおすすめです。統合監視ツールでは、UTMのパフォーマンスをリアルタイムで監視しつつ、問題が発生した際に即座にアラートを通知できます。

新しい脅威やテクノロジーの変化に柔軟に対応するためにも、UTMの運用方法は定期的に評価・調整するように心がけましょう。

まとめ

今回はUTMを設定する手順や高度な設定、管理方法について詳しく解説しました。UTMの設定は、以下の3ステップで行うのが一般的です。

- 初期設定(UTM機器の設置・ネットワーク設定・デバイスへのアクセス制御)

- セキュリティポリシーの適用(ファイアウォールルール・アンチウイルス、アンチスパムル・Webフィルタリング・IDS/IPSなど)

- VPN設定

UTMの最適化・セキュリティ強化には、品質保証(QoS)やサンドボックス技術、レポーティング機能などが役立ちます。

UTMを長期にわたって運用するためには、UTMの設定やセキュリティポリシーを定期的に見直し、必要に応じた更新が重要です。