著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

DMZ(Demilitarized Zone)は、インターネットと社内ネットワークの中間に位置するネットワーク領域です。社内ネットワークと別のセグメントを構築し、公開サーバーやDNSサーバー、メールサーバーなどの外部公開を主な目的とします。

本記事では、DMZの概要やメリット、設計と管理を解説します。

1. DMZとは

DMZはDemilitarized Zoneの略で、日本語では「非武装地帯」と訳されます。DMZは、危険な領域であるインターネットと、安全な領域である社内ネットワークの中間に位置する分離されたエリアです。インターネットからアクセス可能で、外部に公開するサーバーを配置します。

仮に社内ネットワーク内に公開サーバーを配置した場合、外部から社内ネットワークへ直接アクセスできてしまいます。セキュリティの観点で避けなければなりません。

そこで社内ネットワークとは別に緩衝地帯としてDMZを構築し、公開サーバーを配置します。ファイアウォールで防御しつつ、特定のサービスのみ外部からアクセスできるようにします。

DMZに配置されるサーバーは以下のとおりです。

- Webサーバー

- DNSサーバー

- メールサーバー

- FTPサーバー

- フォワードプロキシサーバー

- リバースプロキシサーバー

- 更新プログラム配信サーバー

- VPN(Virtual Private Network)サーバー

なお、プロキシサーバー、リバースプロキシ、VPNサーバーについては以下の記事で詳細に解説しています。ぜひご参照ください。

2. DMZのネットワーク構成

通常、DMZはファイアウォールを中心として構成されます。ファイアウォールによってDMZと社内ネットワークを分離し、DMZ上に公開サーバーを配置します。双方は直接通信をしません。

セキュリティレベルを上げるため、ファイアウォール以外に以下のようなセキュリティ製品を配置する場合もあります。

- IDS(不正侵入検知システム)

- IPS(不正侵入防御システム)

- UTM(統合脅威管理ツール)

- WAF(Webアプリケーションファイアウォール)

DMZのネットワーク構成に関する詳しい情報は以下の記事で解説しています。ぜひご参照ください。

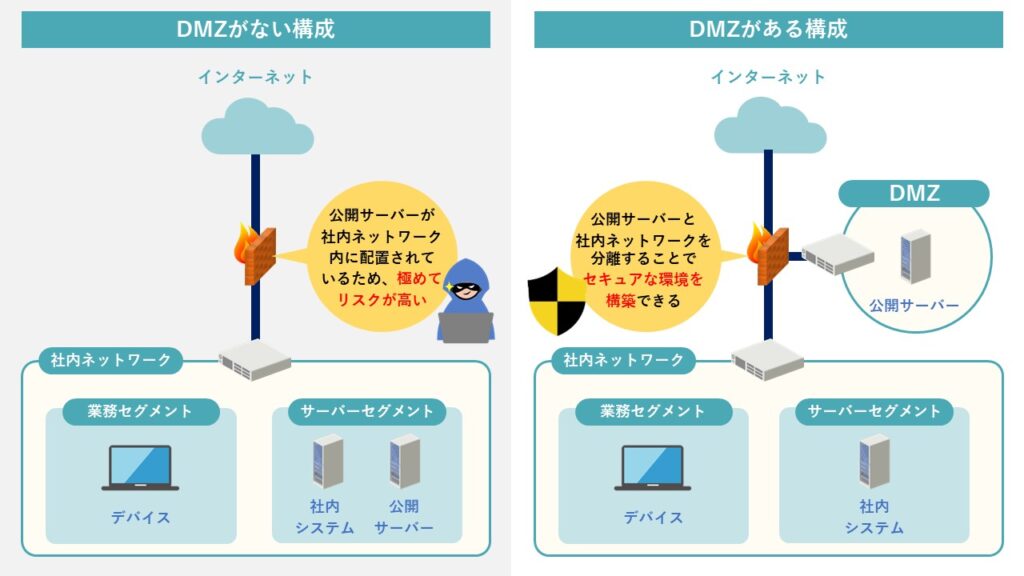

DMZのあるネットワーク構成と、DMZがないネットワーク構成の違いは以下のとおりです。

| 構成 | ファイア ウォール有無 | DMZ セグメント | アドレス体系 | ファイアウォール 構成 |

|---|---|---|---|---|

| DMZあり | 有 | 有 | プライベート IPアドレス グローバル IPアドレス | シングル ファイアウォール デュアル ファイアウォール |

| DMZなし | 有 | 無 | プライベート IPアドレス | シングル ファイアウォール |

ファイアウォール有無

DMZのある構成とDMZがない構成のどちらも、セキュリティの観点からファイアウォールが必須です。なお、ファイアウォール構成は要件に応じて変わります。

DMZセグメント

DMZがある構成の場合、DMZ用セグメントと社内ネットワーク用セグメントに分かれます。一方、DMZがない構成ではDMZセグメントが存在しないため、公開サーバーも社内ネットワークに配置します。これは危険な状態です。

DMZセグメントを設ける際には、社内ネットワークセグメントと別のセグメントを割り当てます。たとえば、社内ネットワークセグメントが192.168.1.0/24であれば、DMZセグメントは192.168.10.0/24に設定します。

アドレス体系

DMZ用のセグメントでは、プライベートIPアドレスを使用するケースが一般的です。DMZセグメントのアドレスをグローバルIPアドレスにする場合もありますが、セキュリティの観点からプライベートIPアドレスの使用が推奨されています。どちらを使用するのか、十分な検討が必要です。

なお、DMZがない場合は、社内ネットワークのみとなるため、プライベートIPアドレスのみを使用します。インターネットへアクセスする際には、社内ネットワークのプライベートIPアドレスをグローバルIPアドレスに変換するため、NAT(アドレス変換)を使用します。NATはプライベートIPアドレスとグローバルIPアドレスを相互に変換する技術です。

NATについて、詳しくは下記記事で紹介しています。ぜひご覧ください。

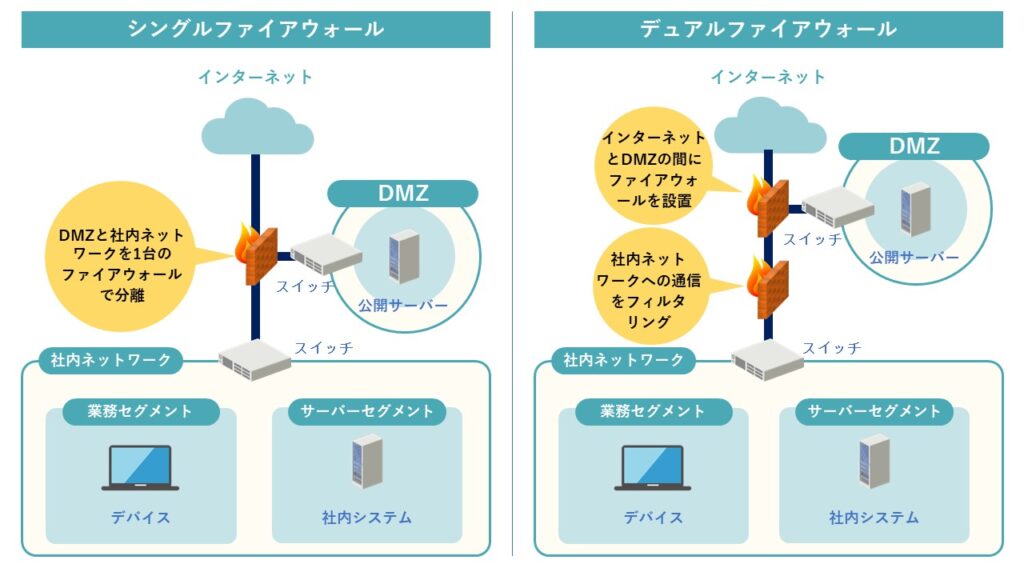

ファイアウォール構成

DMZのある構成の場合、ファイアウォール構成は「シングルファイアウォール」と「デュアルファイアウォール」の2種類があります。「シングルファイアウォール」の場合、ファイアウォールをインターネットの前段に配置し、社内ネットワークとDMZを分離します。

一方、「デュアルファイアウォール」はインターネットの前段、ならびに社内ネットワークの手前にファイアウォールを配置し、DMZセグメントを独立させる構成です。この構成は2つのファイアウォールを使用してDMZセグメントを分離します。

DMZセグメントを設けない場合でもセキュリティを強固にするため、あえて「デュアルファイアウォール」にするケースもあります。しかし、費用面、運用面で負荷がかかるため一般的ではありません。

なお、ファイアウォールの機能は以下の記事で詳しく解説しています。ぜひご参照ください。

3. DMZが果たすセキュリティ上のメリット

DMZを構成すると、セキュリティの面でさまざまなメリットがあります。主なメリットは以下のとおりです。

- 社内ネットワークと公開サーバーの分離

- 不正アクセスや情報漏えいの防止

- リモートハッキングによる被害の最小限化

それぞれ詳しく解説します。

社内ネットワークと公開サーバーの分離

DMZを使用する最大のメリットは、公開サーバーを社内ネットワークから分離できる点です。DMZによって社外に公開するサーバーと公開すべきでないサーバーを分離すると、社内ネットワークに対する外部からの不正なアクセスを防御できます。

不正アクセスや情報漏えいの防止

公開サーバーのほかに、外部との通信が必要なメールサーバー、DNSサーバー、プロキシサーバーをDMZに配置すると、社内ネットワークへのアクセスを制御し、不正アクセスや情報漏えいを防げます。社内ネットワークにあるデバイスが外部との直接通信を制御できます。

リモートハッキングによる被害の最小限化

遠隔操作によるサーバーの乗っ取りを「リモートハッキング」と言います。仮にWebサーバーやDNSサーバーが不正アクセスにより乗っ取られた場合でも、DMZに配置されていれば被害を最小限に抑えられます。DMZの設置で社内ネットワークとの通信をファイアウォールによって制御できるためです。

リモートハッキングされたサーバー、あるいはウイルス感染したサーバーの通信をファイアウォールでシャットダウンしてしまえば、社内ネットワークへの被害拡大を防止できます。

4. DMZ構築によって発生するリスクと対策

DMZを構築すると、不正アクセスをはじめとしたサイバー攻撃を防げるものの、あくまで限定的な防止策です。たとえば以下の点に注意する必要があります。

- DMZに配置されたサーバーを経由した不正侵入

- 管理の煩雑化によるセキュリティホールの発生

- 社内ネットワーク内のマルウェア感染

それぞれ詳しく解説します。

DMZに配置されたサーバーを経由した不正侵入

DMZにサーバーを配置すれば、外部から社内ネットワークへの不正侵入をある程度防げます。しかし、仮に公開サーバーがリモートハッキングされてしまえば、ハッキングされたサーバーを経由した不正侵入は防げません。DMZに配置されたサーバーに脆弱性があれば、脆弱性を突いた攻撃のおそれもあります。

こうしたリスクを回避するには、ファイアウォールのフィルタリングルールを適切に設定する必要があります。さらに、公開サーバーの脆弱性対策やデバイスのウイルス感染対策、定期的なアップデートを行い、適切な対応が必須です。

管理の複雑化によるセキュリティホールの発生

DMZを適切に運用するには、ファイアウォールやセキュリティ製品の設定を適切に行わなければなりません。ファイアウォールの構成がデュアルファイアウォールの場合、複数のファイアウォールのルール設定が必要です。

こうした管理の複雑化は設定の不備につながり、意図せずセキュリティホールを生み出すおそれがあります。管理を効率化するには、パラメーターシートの定期的な更新のほか、ファイアウォールの設定やセキュリティ製品の一括管理を行えるツールやソリューションの導入が不可欠です。

なお、ファイアウォールポリシーを設定する際のポイントは以下の記事で解説しています。ぜひご参照ください。

社内ネットワーク内のマルウェア感染

社内ネットワーク内のデバイスがマルウェアに感染した場合、DMZがあってもウイルスの感染拡大や外部への情報流出は防げません。DMZはあくまで外部と社内ネットワークの緩衝地帯でしかなく、社内ネットワークからの不正な通信は制御できないためです。

社内ネットワーク内のマルウェア感染を防ぐためには、ウイルス対策ソフトやUTM(統合脅威管理ツール)、NGFW(次世代ファイアウォール)などの導入が有効です。これらの製品には、不正な通信が発生した際に通信をシャットダウンする機能が含まれていす。

なお、最新のサイバー攻撃手法は以下の記事で詳しく解説しています。ぜひご参照ください。

5. 効果的なDMZの設計と管理に関するポイント

DMZを効果的に使用するために、設計・管理段階でそれぞれ気をつけるべきポイントについて解説します。

DMZに関する要件の明確化

DMZを設計する際には、要件の明確化が必要です。DMZの構築は社内ネットワークの構成変更を伴います。機器の設定変更や新規機器の導入には費用と工数がかかるでしょう。

さらに前述のとおり、新たなセグメントの追加によるリスクの発生も注意が必要です。事前に要件を明確にすれば、リスクを減らして効率的に構築できます。

要件を検討するうえでのポイントは以下のとおりです。

- DMZに配置するサーバーの特定

- DMZに求めるセキュリティ要件

- DMZ構築による費用対効果

上記の点を押さえたうえで、DMZ構築の計画を立てましょう。

ネットワーク構成の調査と整理

DMZを構築するためにはネットワーク構成の現状を調査し、整理が不可欠です。現状の構成が整理できていなければ、適切な設計は行えません。

調査の際には、以下の情報を収集します。

- ネットワーク構成

- フィルタリングルール

- セキュリティポリシー

- DMZ割り当て用の未使用アドレス

さらに、DMZに配置するサーバーの構成やネットワーク設定、セキュリティ設定の調査も必要です。

ネットワーク機器の適切な配置

設計を行う際には、ネットワーク機器の配置場所を考慮しなければなりません。配置場所は、要件や設置する機器によって変わります。

一般的な機器の配置場所は以下のとおりです。

| 機器 | 設置場所 |

|---|---|

| ファイアウォール | インターネットとの接点 (ルーターの後段、社内ネットワークとDMZを分割する位置) |

| スイッチ | ファイアウォールの後段(社内ネットワーク用とDMZ用) |

| IDS(不正侵入検知システム) | ファイアウォールの後段(インラインモードの場合) |

| IPS(不正侵入防御システム) | ファイアウォールの後段 |

| UTM(統合脅威管理ツール) | ファイアウォールの後段(社内ネットワーク用スイッチに接続) |

| WAF(Webアプリケーションファイアウォール) | 公開サーバーの前段 (ソフトウェア型の場合、公開サーバーにインストール) |

なお、IDS(不正侵入検知システム)、IPS(不正侵入防御システム)、UTM(統合脅威管理ツール)、WAF(Webアプリケーションファイアウォール)の各機能は以下の記事で詳しく解説しています。ぜひご参照ください。

ファイアウォールの構成

DMZの構成は「シングルファイアウォール」であるか「デュアルファイアウォール」であるかによって変わります。「シングルファイアウォール」と「デュアルファイアウォール」のメリット、デメリットは以下のとおりです。

| 構成 | メリット | デメリット |

|---|---|---|

| シングルファイアウォール | DMZの構築が容易にできる 構成がシンプルで管理しやすい 機器導入の負担が少ない | デュアルファイアウォールに比べるとセキュリティ強度が劣る |

| デュアルファイアウォール | セキュリティ強度が極めて高い DMZを完全に隔離できる | 導入の難易度が高い 構成が複雑で管理に工数がかかる 機器導入の負担が大きい |

上記のように「シングルファイアウォール」と「デュアルファイアウォール」は、セキュリティ強度と導入の難易度とのトレードオフの関係にあります。

「デュアルファイアウォール」のほうがセキュリティ強度を高められますが「シングルファイアウォール」でもセキュリティを確保するためには十分機能します。仮に「デュアルファイアウォール」を選択する場合は、費用対効果を十分に検討しましょう。

DMZに割り当てるIPアドレス

先ほど解説したとおり、社内ネットワークとDMZのIPアドレスは、それぞれ別のセグメントとして割り当てます。その際、DMZのサーバーに対して、プライベートIPアドレスとグローバルIPアドレスのどちらを割り当てるのか、セキュリティ面を考慮した事前検討が大切です。

公開サーバーにプライベートIPアドレスを割り当てる際には、NAT(アドレス変換)をどこで行うのか、十分に検討しましょう。NATはルーター、もしくはファイアウォールで行いますが、通常はファイアウォールで変換します。ネットワーク構成と負荷を考慮して、適切な設計を行いましょう。

効果的なセキュリティポリシー

DMZのセキュリティを強固にするためには、効果的なセキュリティポリシーの作成が有効です。

セキュリティポリシーには以下のようなものがあります。

- フィルタリングルール(ファイアウォール)

- シグネチャ(IDS、IPS)

- URLフィルタリング(UTM)

- ブラックリスト、ホワイトリスト(WAF)

- アプリケーションレベル、IDレベルのポリシー(NGFW)

ファイアウォールのフィルタリングルールは、すべての通信を拒否したうえで、必要最小限の通信のみ許可する設定にします。

IDS(不正侵入検知システム)、IPS(不正侵入防御システム)のシグネチャ(不正な通信や攻撃を識別するためのルールやパターン)を設定する際には、誤検知が起きないように平常時の通信分析が不可欠です。

UTM(統合脅威管理システム)では、アクセスを制限したいURLのフィルタリングルールを定義します。

WAFのブラックリスト、ホワイトリストはアプリケーションで発生する通信や処理内容を分析のうえ作成してください。

NGFWのポリシーは使用するアプリケーションや利用者を特定し、柔軟性のあるポリシーの作成が重要です。

定期的な脆弱性診断の実施

DMZのセキュリティホールや公開サーバーの脆弱性を確認するために、定期的な脆弱性診断の実施を検討してください。脆弱性診断を専門に行う企業に依頼するのもおすすめです。

脆弱性診断は日中の業務に影響が出ないように、業務時間外に実施したほうがよいでしょう。さらに、サーバーに対するダメージを考慮して準備する必要があります。

たとえば、致命的な障害を与える疑似的な攻撃は避け、代わりにサーバーの設定やシステム構成をチェックするツールの使用もひとつの方法です。あるいは、本番環境と同じ設定のステージング環境のサーバーで脆弱性診断を行うなど、業務に影響を与えないように考慮しなければなりません。

アクセスログの収集と分析

DMZを安全に運用するために、アクセスログの収集と分析は非常に有効です。ファイアウォールやサーバーのログを収集し分析すると、不正アクセスや攻撃の防止につながります。

こうしたログの監視や収集、分析に役立つのがSIEM(Security Information and Event Management)です。SIEMはネットワーク機器やサーバーのログを収集し、一元的な管理と分析ができるセキュリティ製品です。SIEM以外にも、IDS(不正侵入検知システム)と組み合わせてログの監視と分析を行いましょう。

通信の暗号化、デジタル証明書の使用

DMZに配置されているサーバーとの通信は暗号化すべきです。たとえばWebサーバーとの通信には、SSL/TLSを使用してください。SSL/TLSを使用する際には、認証局からサーバー証明書を取得する必要があります。

ほかにも、クライアント証明書を使用した認証もセキュリティを強化するうえで有効です。DMZにVPNサーバーを設置する場合は、IPsec(Internet Protocol Security)やSSL-VPN(Secure Sockets Layer Virtual Private Network)を使用して通信を暗号化しましょう。

IPsec(Internet Protocol Security)は、ネットワーク層でデータを暗号化して、安全な通信を提供します。SSL-VPN(Secure Sockets Layer Virtual Private Network)は、SSL/TLSプロトコルを利用してWebブラウザを通じた安全なリモートアクセスを提供します。

SSL、VPNサーバーについて詳しくは以下の記事をご覧ください。

まとめ

本記事では、DMZの概要、ネットワーク構成の概要、DMZのメリット、DMZ導入によるリスク、DMZ導入と運用のポイントについて解説しました。DMZは外部へ安全にサーバーを公開するために重要な役割を果たします。一方で、導入によるリスクもあるため、十分な検討と明確な要件での設計が必須です。DMZの導入を検討する際には、ぜひ本記事を参考にしてみてください。