著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

UTM(統合脅威管理ツール)とは、複数のセキュリティ機能を一つの機器で統合管理する手法や製品です。企業が直面するサイバー攻撃などの脅威に対して、社内ネットワークを包括的に保護することを目的とします。

UTM機器は、このUTMを実現するための物理的または仮想的な機器を指します。本記事では、UTM機器の種類や選定ポイント、ベストプラクティス、おすすめの製品について詳しく解説します。

1. UTMとは

UTMとは、社内のネットワークやデータを脅威から保護することを目的として、複数のセキュリティ機能を統合する手法や製品のことです。

ネットワークセキュリティ機能には、ファイアウォールやIDS/IPS(不正侵入検知システム/不正侵入防止システム)などさまざまなものがあります。しかし、日々高度化する脅威に対抗するには、一つの機能だけではなく、複数を組み合わせて総合的なセキュリティ対策を行うことが重要です。

たとえば、UTMには次のような機能が統合されています。

- ファイアウォール

- IDS/IPS

- アンチウイルス

- アンチスパム

- Webフィルタリング

- アプリケーション制御

UTMはセキュリティ機能を一箇所に統合して効果を高めるだけではなく、管理者の業務負荷を軽減するためにも役立ちます。また、複数のセキュリティ製品を個々に運用・管理するよりコストを抑えられる点もメリットです。

UTMについて、詳しくは下記記事で紹介しています。ぜひご覧ください。

2. UTM機器とは

UTM機器とは、企業の内部ネットワークとインターネットの間でセキュリティゲートウェイの役割を果たす、UTM機能を搭載した機器やソフトウェアです。

たとえば、外部からのネットワークトラフィックを監視し、脅威を検知した場合は入口でブロックして侵入を防ぎます。また、内部から外部へ出ていくトラフィックを監視し、機密情報の漏えいや危険なサイトへのアクセスを防ぐ機能もあります。

UTM機器はLANケーブルを使用し、社内ネットワークへの入口となるルーターと接続して運用することが一般的です。ネットワークに接続されたサーバーやPC、スマートフォン、プリンタなど、さまざまなデバイスが保護対象となります。

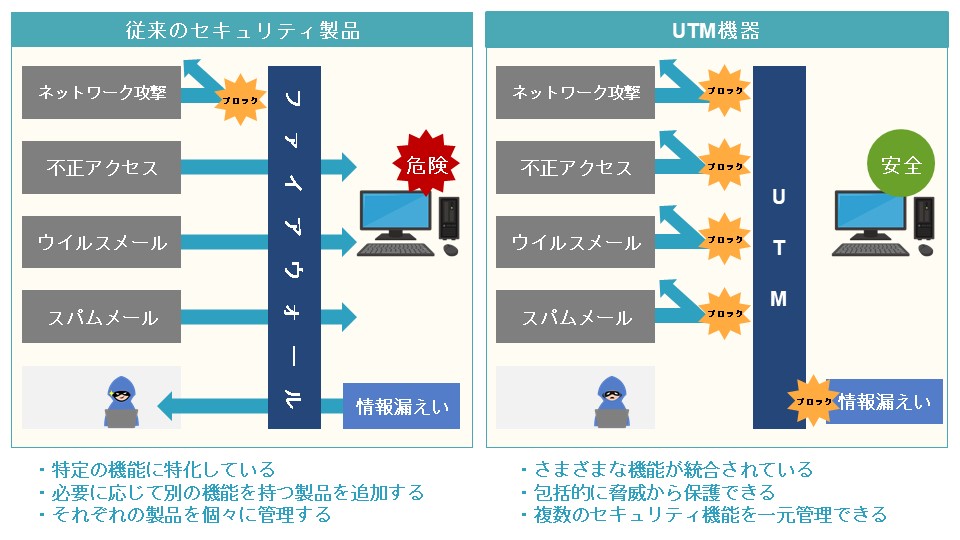

UTM機器と従来のセキュリティ製品の違い

従来のセキュリティ製品は、特定のセキュリティ機能に特化しているものがほとんどです。たとえば、ファイアウォールもUTM機器と同様、ネットワーク境界に設置され、外部からの脅威をブロックする機能をもちます。しかし、ファイアウォールは設定されたルールに従って動作するため、ルールにない脅威であれば突破されてしまう可能性があります。

一方でUTM機器は、ファイアウォール機能だけではなくIDS/IPSやアンチウイルスなどの幅広い機能を網羅していることが特徴です。これによりファイアウォールで防ぎきれなかった脅威も、別の機能で防ぐことができます。さらに、複数のセキュリティ機能を一元管理できるため、設定やポリシーの適用、監視などの運用コストの削減も可能です。

つまり、UTM機器は従来のセキュリティ製品よりも包括的に社内ネットワークを保護できる点が大きな違いです。ただし、特定の高度な脅威に対応するための専門性や柔軟性が求められる場合は、従来の特化型のセキュリティ製品のほうが適している場合もあります。

3. UTM機器の種類

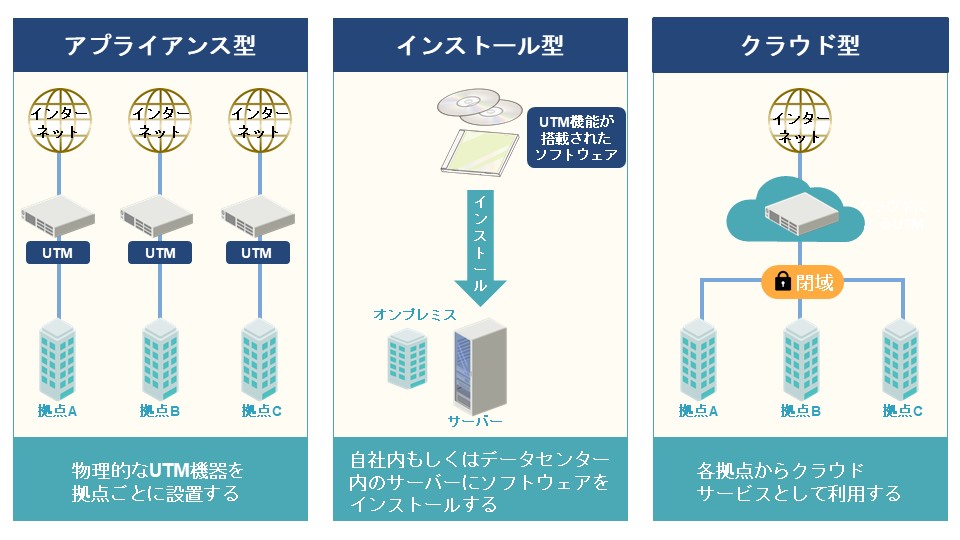

UTM機器は製品によって導入形態が異なり、大きくアプライアンス型、インストール型、クラウド型の3つに分けられます。それぞれ詳しく解説します。

アプライアンス型

アプライアンス型は、物理的なハードウェア装置として提供する形態です。さまざまな機能を集約した専用のUTM機器を、社内ネットワークと社外ネットワークの境界に設置します。

アプライアンス型は、高いパフォーマンスやオンプレミス環境での利用が求められる場合によく選択されます。一方で、物理的な装置を運用するため、適切なメンテナンスやログの管理、バックアップ対策などが必要です。

また、突然の故障や災害発生時には機能が停止するおそれがあり、復旧のための専門知識をもつ人材の確保や、ベンダーのサポートを受けられる準備も欠かせません。

インストール型

自社ネットワーク内のサーバーに、UTM機能が搭載されたソフトウェアをインストールする形態です。

専用のハードウェアを購入する必要がなく、既存のサーバーを活用できる点がメリットです。ただし、導入から運用までをすべて自社で対応しなければならないため、専門知識をもつ人材が必要で、作業負荷は高くなります。また、アプライアンス型と同様に、トラブル発生時の対処法について検討しておく必要があります。

クラウド型

UTM機能をクラウドサービスとして提供する形態です。ベンダーが構築・運用するサーバー上のUTM機器をオンラインでサービスとして利用するため、ハードウェアの調達やソフトウェアのインストールは不要です。

ほかの形態と比べてスムーズに利用を開始でき、初期費用やメンテナンスの負担も少なくなります。しかし、ベンダー側でトラブルが発生すると接続しているシステム全体が影響を受けることや、カスタマイズ性が低いことはデメリットです。

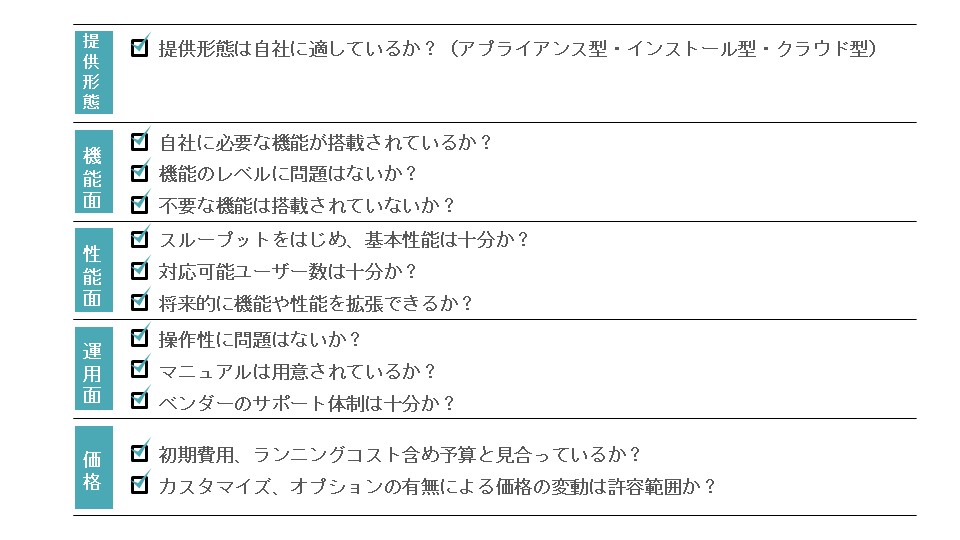

4. UTM機器の選定ポイント

UTM機器は、さまざまなベンダーから多くの製品が提供されています。自社の要件に合わない製品を選んでしまうと、十分な効果を得られないかもしれません。ここでは、UTM機器を選定する際にチェックすべき重要なポイントを解説します。

提供形態

前章で解説した提供形態は、UTM機器を選定するうえで重要なポイントです。たとえば、迅速に導入したい場合や、管理負荷をできるだけ低減させたい場合はクラウド型が適しています。一方で、高いパフォーマンスや自由度の高いカスタマイズ性を求める場合は、アプライアンス型がよいでしょう。

機能

1章で紹介したとおり、UTM機器にはセキュリティ強化に役立つ複数の機能が搭載されています。しかし、企業によって必要な機能や重視する機能はさまざまです。必要な機能が搭載されているか、それぞれどのような機能に注力しているかを比較すると、自社に合う製品を選定しやすいでしょう。

逆に、統合された機能のうち特定の機能のみ必要で、いくつかの機能は不要という場合もあります。その場合は、すべての機能がオールインワンになっているUTM製品ではなく、単一製品を導入してオプションで必要な機能を追加できるタイプの製品を選ぶとよいでしょう。

性能

UTM機器は、搭載されているCPUの性能によって処理能力が大きく左右されます。処理能力が十分でない場合、データ通信の遅延が発生しやすく、業務効率が低下しかねません。選定時には製品のスループット(時間あたりの処理能力)が十分か、基本スペックに注目する必要があります。

また、UTMには製品ごとにユーザー数の上限が設定されています。想定するユーザー数に対応できるかどうかも考慮して選定しましょう。

拡張性

企業の成長に伴い、要件が変更される可能性もあります。たとえば、新たなセキュリティ機能が必要になったり、人員増加によりさらに高い処理能力が求められたりするケースが考えられます。そのため、将来的に機能や性能を拡張できるかどうかも重要なポイントです。拡張する際に必要な手間やコストも併せて確認しておくとよいでしょう。

管理のしやすさ

管理者の負担を軽減するために、操作・管理しやすい製品を選ぶことも重要です。たとえば、インターフェースが直感的で、必要な情報に容易にアクセスできる設計になっていると、日常的な管理作業を効率化できます。また、定期的なタスクを自動化できるか、どの程度機能をカスタマイズできるかなども使い勝手に直結するため確認しておきましょう。

サポート体制

UTM機器にトラブルが発生した際に、迅速なサポートを受けられるかどうかも重要なポイントです。問い合わせ手段や対応時間、日本語対応の可否、緊急対応体制などについて確認しておくとよいでしょう。基本的にUTM機器は24時間365日安定稼働させる必要があるため、製品の性能だけではなく、ベンダーの技術力やサポート体制も評価することが重要です。

価格

UTM機器の価格は、初期費用に加えて、運用コストやライセンス更新費用なども含まれます。トータルで試算し、予算と見合うかを確認することが大切です。カスタマイズやオプションの有無によっても価格は大きく変動するため、必ず見積もりをとりましょう。複数ベンダーから見積もりをとり、比較することがおすすめです。

5. UTM機器の導入・運用方法

UTM機器を適切に導入・運用するための基本的な手順について解説します。

- 自社のニーズ分析

UTM機器の導入前に、自社のセキュリティ要件を分析し、どのタイプの脅威に対処する必要があるのかを洗い出します。ベンダーからの提案を受ける前に、ある程度社内で整理しておくことで、軸をもって製品選びができます。 - UTM機器の選定

分析したニーズをもとに、前章で紹介した選定ポイントを考慮しながら適切な製品を選定します。 - UTM機器の導入

製品を選定したら、具体的な導入計画を立てます。自社で設置するのかベンダーに作業を依頼するのか、どのような作業が必要か、設置時のシステムへの影響などを考慮しましょう。計画をもとに、適切な準備をしたうえで導入作業を行います。 - 設定の最適化とテスト

設置後はパフォーマンスとセキュリティのバランスを取りながら設定を最適化します。また、設定内容が効果的に機能するかをテストします。 - 継続的な評価と改善

運用開始後も常に進化する脅威に対応するため、定期的にセキュリティポリシーやUTM機器の設定内容を見直し、必要に応じて修正を行います。

6. UTM機器設定のベストプラクティス

近年では、不特定多数を狙う通常のサイバー攻撃のほか、機密情報を盗むことを目的として特定の企業や個人をターゲットとする標的型攻撃も増えています。大企業だけではなく、中小企業が狙われるケースも少なくありません。

こうした高度な攻撃も含めて防御するための、UTM機器設定のベストプラクティスについて解説します。

インバウンド・アウトバウンドの両方で対策する

インバウンド(外部からの攻撃)とアウトバウンド(内部からの情報流出や不正通信)の両方で対策を講じることが重要です。インバウンド対策には、不正アクセスの試みをブロックするファイアウォールや、アンチウイルス機能を活用できます。アウトバウンド対策には、アプリケーション制御機能やWebフィルタリング機能が必要です。高度化する攻撃に対処するために、多層防御を意識しましょう。

接続可否をIPアドレスで制御する

IPアドレスにもとづいて接続を制御することで、セキュリティを強化できます。特定の地域や国からの攻撃が予想される場合、その地域のIPアドレス範囲をブロックすれば、リスクを事前に低減することが可能です。また、特定のサービスやアプリケーションへのアクセスも制限できます。

リモートアクセスのセキュリティ対策も行う

リモートワークの普及により、社外からさまざまな端末で社内ネットワークへアクセスする機会が増えています。リモートアクセスの安全性を確保するためには、VPNの導入や多要素認証などを活用した認証システムの強化を実施することがおすすめです。

VPNとリモートアクセス戦略について、詳しくは下記記事で紹介しています。ぜひご覧ください。

7. UTM機器のユースケース

UTM機器のユースケースや活用事例を紹介します。

コストを抑えたセキュリティインシデント対策

システム開発会社において、業界内でのセキュリティインシデントの頻発を受け、取引先企業から早急なセキュリティ対策の強化を求められていました。しかし、複数のセキュリティシステムを同時に導入するには、膨大なコストがかかります。

そこで、導入・運用コストを抑えつつ、包括的なセキュリティ対策を実現できるUTM機器を導入しました。結果、高いコストや時間をかけず、スムーズにセキュリティの強化を実現しています。

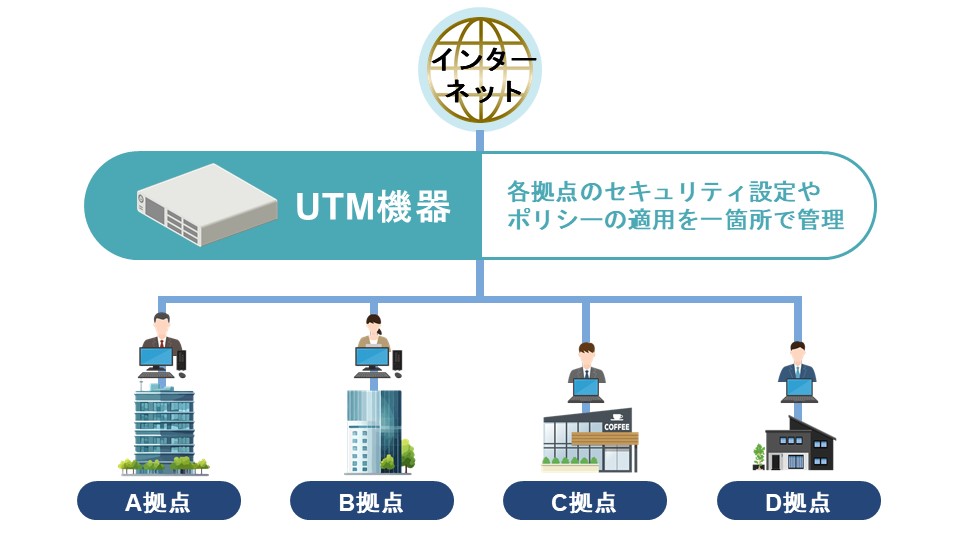

複数拠点のセキュリティの一元管理

物流会社では、拠点展開を行う際に各拠点でセキュリティ製品の導入や設定を行う必要があり、多くの時間と手間を要します。また、トラブル発生時には現地に電話で指示をしながら復旧を進める必要があり、業務効率の悪さが課題となっていました。

UTM機器を導入後、複数拠点へのセキュリティ設定やポリシーの適用を管理ポータルから一元管理できるようになり、大幅な業務効率化に成功。地理的に離れた拠点でも、専門知識をもった技術者が遠隔で操作できるようになり、作業品質も高まっています。

マルウェア拡散の防止

小売業者が直面する課題の一つとして、サプライチェーン全体でのマルウェア拡散のリスクがあります。ある企業では、多数のサプライヤーと密接に連携しており、各サプライヤーとのメールでのやりとりが頻繁に行われていました。マルウェアは、メールを介して容易に拡散する可能性があり、一度侵入すると企業の重要な情報システムに大きな被害を及ぼし、サプライチェーン全体にも影響しかねません。

この問題に対処するため、同社はUTM機器を導入しました。これにより、ファイアウォールやアンチウイルス、マルウェア対策機能が一つのプラットフォーム上で統合的に提供され、マルウェアの侵入を効果的にブロックできるように。サプライチェーン全体のセキュリティを強化することに成功しました。

インターネットバンキングの不正利用防止

ある銀行では、提供するインターネットバンキングサービスにおけるサイバーセキュリティの脅威に直面していました。具体的には、フィッシング詐欺やマルウェア、アカウント乗っ取りなどです。これらの被害は顧客の信頼を損ねるだけではなく、銀行の財務にも直接的な影響を及ぼすおそれがあります。

UTM機器の導入後は、IDS/IPS機能により不正なアクセスの試みをリアルタイムで検知して阻止できるようになりました。さらに、アンチマルウェア機能とWebフィルタリング機能が、マルウェアの感染拡大とフィッシング詐欺を防ぐために効果を発揮しました。これらの対策により、不正利用の効果的な抑制に成功しています。

情報漏えいの防止

金融機関では顧客から預かる個人情報の量が膨大であり、これらが外部に流出すると法的責任問題だけではなく、顧客信頼の失墜に直結します。特に、顧客のセンシティブな健康情報や金融情報は標的となりやすく、セキュリティ対策の強化が急務です。しかし、多岐にわたる業務システムとリモートアクセスの増加により、情報管理の複雑性は一層高まっていました。

この課題に対応するためUTM機器を導入し、社内外の通信をリアルタイムで監視して不正な情報の移動や外部への送信を防止しました。また、従業員がセンシティブな情報にアクセスする際の行動を監視し、不審な行動を検出した場合にはアラートを発することで、内部からの脅威にも迅速に対応することに成功しています。

さらに、VPN接続によりデータを暗号化し、リモートアクセスのセキュリティも強化しました。情報漏えいのリスクを大幅に減少させ、企業の信頼性維持に大きく貢献しています。

8. おすすめの主要なUTM機器の比較

この章では、おすすめのUTM機器を紹介します。以下は、主要な製品の機能や価格の比較表です。

| 製品名 | ベンダー名 | 種類 | ファイアウォールスループット | ファイアウォール | IDS/IPS | アンチウイルス | アンチスパム | Webフィルタリング | アプリケーション制御 | 価格 |

|---|---|---|---|---|---|---|---|---|---|---|

| FortiGate | Fortinet | アプライアンス型 | 最大1.89Tbps(製品により異なる) | 〇 | 〇 | 〇 | 〇 | 〇 | 〇 | 要問い合わせ |

| NG Firewall | Untangle | インストール型 | 最大8.5Gbps(製品により異なる) | 〇 | 〇 | 〇 | 〇 | 〇 | 〇 | 無料(一部機能は有料) |

| SmartConnect Network & Security | NTTスマートコネクト | クラウド型 | 要問い合わせ | 〇 | 〇 | 〇 | 〇 | 〇 | 〇 | 初期費用110,000円(税込)、月額料金38,500円(税込)〜 |

| Sophos UTM | Sophos | 全型対応 | 最大65Gbps(製品により異なる) | 〇 | 〇 | 〇 | 〇 | 〇 | 〇 | 要問い合わせ |

| スマートUTM | Wiz | アプライアンス型 | 4.0Gbps | 〇 | × | 〇 | 〇 | 〇 | 〇 | 495,000円(税込) |

FortiGate

Fortinetが提供する、日本でも多くの販売代理店が扱っている世界的に知名度の高いアプライアンス型のNGFW(次世代ファイアウォール)です。NGFWとは、従来のファイアウォール機能を拡張し、主にアプリケーションレベルでの制御を強化したものを指します。

サポート体制が厚いことと、必要に応じてアンチウイルス機能やWebフィルタリング機能を利用するための個々のライセンスや、すべての機能をまとめて購入できるパッケージライセンスなど、さまざまなオプションが用意されていることが特徴です。豊富な機能と高速な処理能力を求める場合や、セキュリティ製品の操作に慣れておらず手厚いサポートを受けたい場合に適しています。

参考:https://www.fortinet.com/jp/products/next-generation-firewall

NG Firewall

Untangleが提供するインストール型のUTM機器です。ファイアウォールやIDS、フィッシングブロッカーなどの基本機能は無料で利用できます。ただし、アンチウイルスやWebフィルタリングなどの機能を追加で利用する場合は、有料となります。小規模な環境での利用や、まずは手軽にUTM機器を試してみたい場合におすすめです。

参考:https://edge.arista.com/ng-firewall/

SmartConnect Network & Security

NTTスマートコネクトが提供するクラウド型のUTM機器です。専用機器の導入が不要で、初期コストや運用負荷を抑えられるため手軽に利用できます。ネットワーク帯域やセッション数を柔軟に変更でき、拡張性に優れていることも特徴です。複数拠点への導入や、将来的に規模の拡大が予想される企業に適しています。

参考:https://cloud.nttsmc.com/sns/utm.html

Sophos UTM

Sophosが提供する、高度な機械学習システムを活用して既知および未知の脅威を検出するUTM機器です。アプライアンス型、インストール型、クラウド型のすべての導入形態に対応しています。

また、各機能がセットになっているパッケージを購入するほか、機能ごとに単体ライセンスとして個別に購入することもできます。柔軟性を求める企業に最適です。

参考:https://www.sophos.com/ja-jp/products/unified-threat-management

スマートUTM

Wizが提供する、コストパフォーマンスの高さが特徴のアプライアンス型UTM機器です。保守費用込みで提供され、7年間の機器保証があるため安心して利用できます。管理画面も直感的でわかりやすいため、コストを抑えつつ、簡単な設定でスムーズにUTMを活用したい企業におすすめです。

参考:https://012cloud.jp/service/smartutm_n

9. UTM機器のトレンド

最後に、UTM機器のトレンドや今後予測される方向性について解説します。

クラウド型UTMの利用拡大

クラウド型UTMは、ほかの種類と比較して導入期間やコスト、柔軟性、拡張性などの面で多くのメリットがあります。これまでUTM機器はアプライアンス型が主流でしたが、近年はクラウド型のUTM機器がトレンドになりつつあります。

現在アプライアンス型もしくはインストール型のUTM機器を導入している場合、メリットや自社のニーズを見直し、必要に応じてクラウド型への移行を検討してみてください。

人工知能(AI)を活用した脅威検出

UTM機器にAIを活用することがトレンドとなっており、今後さらに拡大すると予想されます。既知の脅威だけではなく、未知の脅威やゼロデイ攻撃を予測して検出する能力が向上するため、UTM製品にAI技術が活用されているかどうかは注目すべきポイントです。

IoTデバイスの保護

IoTデバイスの増加に伴い、これらを標的としたサイバー攻撃も急増しています。IoTデバイスを扱う企業の場合、UTM機器がIoTデバイス専用のセキュリティポリシーの適用や、デバイス間の通信を監視・管理する機能を備えているかは重要な選定ポイントとなるでしょう。

まとめ

UTM機器とは、UTMを実現するための機器やソフトウェアのことです。多くのベンダーがさまざまなUTM機器を提供しており、製品ごとに機能が異なります。そのため、十分に活用するためには、今回紹介した選定ポイントを考慮し、自社に適した製品を導入することが重要です。

自社の要件を明確にしたうえで、今後のトレンドなども考慮しながら、複数のUTM機器を比較・検討してみてください。