著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

ファイアウォールにはさまざまな種類があることをご存じでしょうか。ファイアウォールは、おもにパケットフィルタリングによって通信の許可・拒否を行うもので、フィルタリング機能も複数存在します。最近では、アプリケーションレイヤに対応した機種も見かけるようになりました。さらに次世代ファイアウォールやクラウド型ファイアウォールなども登場し、ファイアウォールを取り巻く環境は大きく変化しています。

本記事では、ファイアウォールの種類や最新トレンド、選定のポイント、おすすめのファイアウォール機種などを紹介します。

1. ファイアウォールの種類

ファイアウォールの種類は、フィルタリングの方法により大きく以下の3種類に分けられます。

- パケットフィルタリング型

- サーキットレベルゲートウェイ型

- アプリケーションゲートウェイ型

それぞれのファイアウォールについて解説します。

パケットフィルタリング型

パケットフィルタリング型はポリシーに従い、パケット(データの小さな単位)のヘッダ情報を利用して通信のフィルタリングを行います。パケットフィルタリング型は細かく以下の3種類に分類できます。

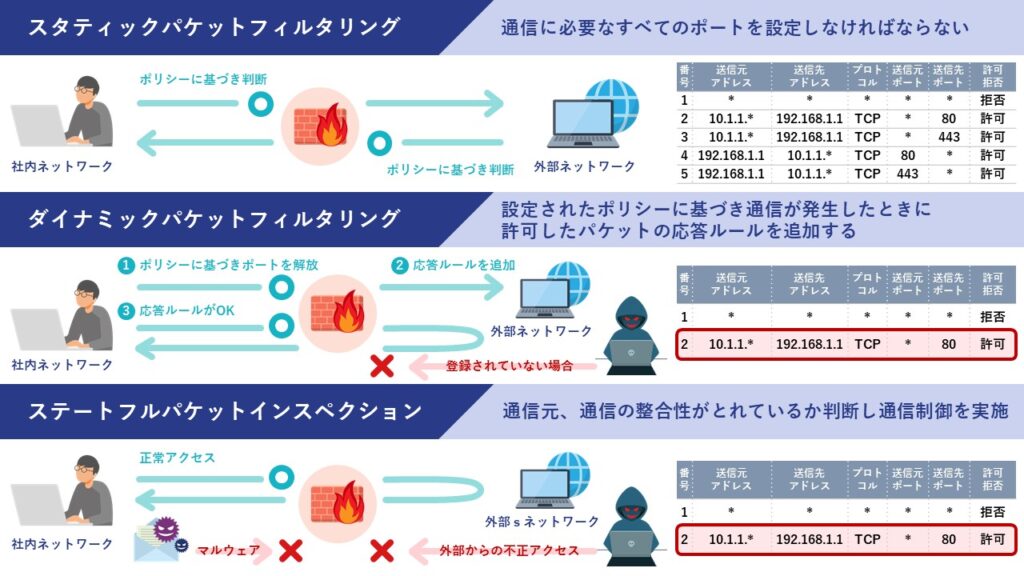

スタティックパケットフィルタリング

スタティックパケットフィルタリングは、ヘッダに含まれる送信元IPアドレス、送信先IPアドレス、ポート番号をチェックしてフィルタリングを行うファイアウォールです。

ファイアウォールのポリシーは送信元、送信先、ポートによって複数設定され、設定順にポリシーが適用されます。最初はすべての通信を拒否設定にして、通信が必要なポリシーを順次追加する運用方法が一般的です。

しかし、スタティックパケットフィルタリングは、ポート制御や通信シーケンスなどを考慮しません。そのため、許可設定したポートは常に開放状態になるほか、イレギュラーな通信には対応できない点がデメリットです。つまり、偽造された送信元IPアドレスによるなりすまし(IPスプーフィング)には対応できません。

ダイナミックパケットフィルタリング

ダイナミックパケットフィルタリングは、スタティックパケットフィルタリングにポート制御機能が加わったファイアウォールです。たとえば、許可設定されているポートでも通常は閉じておき、通信が開始されてからポートを開け、通信終了後に再びポートを閉じるといった制御が可能です。

必要な通信が発生したとき以外はポートを閉じているため、高いセキュリティを確保できるメリットがあります。一方で、スタティックパケットフィルタリングと同様に、なりすましの遮断は行えません。

ステートフルパケットインスペクション

ステートフルパケットインスペクションには、スタティックパケットフィルタリングやダイナミックパケットフィルタリングのようなポリシーに基づく通信制御に加えて、通信状況を判断する機能も備わっています。通信の挙動やシーケンス番号などに基づいて、整合性を判断したうえで通信を制御する点が特徴です。近年ではステートフルパケットインスペクションを導入する企業が増えており、ファイアウォールの主流とされているタイプです。

サーキットレベルゲートウェイ型

サーキットレベルゲートウェイ型は、OSI参照モデルのトランスポート層(レイヤ4)で動作し、TCPやUDPなどの通信プロトコルを用いて社内外の通信制御を行います。

パケットフィルタリングに加えて、使用するポートの指定や制御機能を備えており、コネクション単位で制御を行うのが特徴です。そのため、なりすましに強いというメリットがあります。

アプリケーションゲートウェイ型

アプリケーションゲートウェイ型は、OSI参照モデルのセッション層(レイヤ5)からアプリケーション層(レイヤ7)で動作し、アプリケーション間のデータ通信を制御します。

ポート制御、URLフィルタリングなどアプリケーションで使用されるプロトコルごとに制御が可能です。特定のシステムやソフトウェアに対して細かく通信を制御できるため、サーキットゲートウェイ型と同じくなりすましに強い点が特徴です。

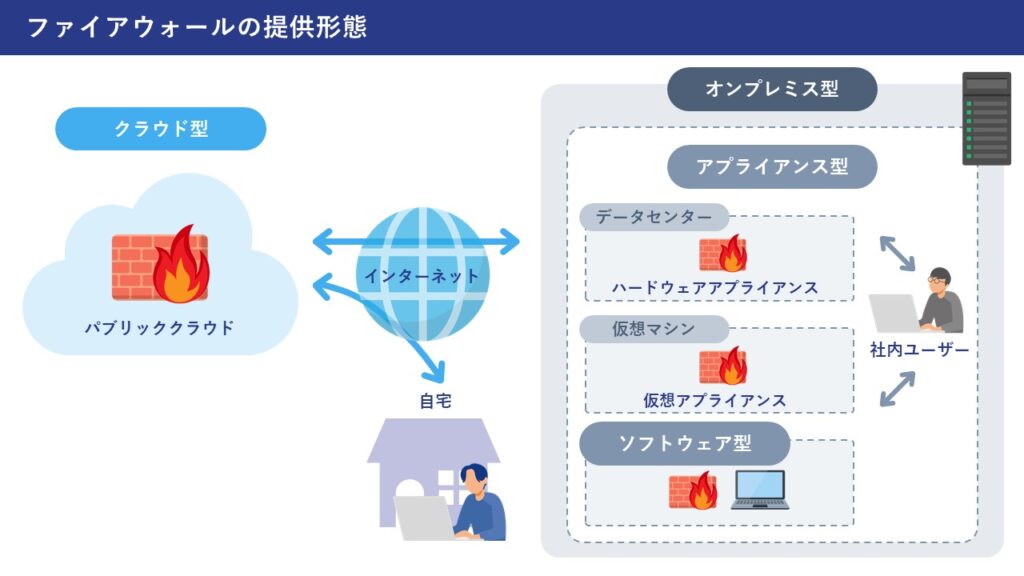

2. ファイアウォールの提供形態

ファイアウォールの提供形態にはクラウド型とオンプレミス型があり、オンプレミス型はさらにアプライアンス型とソフトウェア型に分かれます。

クラウド型

クラウド型はクラウド上に構築されたファイアウォールで、おもにパブリッククラウドとの連携を念頭に置いて提供されます。

従来のパケットフィルタリング以外にも、アプリケーションレイヤで通信制御を行えるものなどさまざまなサービスがあります。クラウド上で使用できるため機器の導入やメンテナンスの手間がなく、利用する場所も選びません。いつでも利用可能で、利用停止も簡単に行える点が大きなメリットです。

オンプレミス型

自社内のサーバーに構築するオンプレミス型は、高いセキュリティ要件に対応できる点が特徴です。提供形態によって、以下の2種類に分類されます。

- アプライアンス型

- ソフトウェア型

それぞれの形態について解説します。

アプライアンス型

アプライアンスとは、ある用途に特化した製品を指し、一般的にはハードウェア、OS、ソフトウェアなどを一体化した形態で提供されます。ファイアウォール専用のハードウェアに、専用OSと制御用ソフトウェアなどをインストールして、ファイアウォールに特化した処理を行います。

アプライアンス型は、ハードウェアアプライアンスと仮想アプライアンスの2種類に分かれます。ハードウェアアプライアンスは物理的な機器としてデータセンターに設置されることが多く、仮想アプライアンスは独立した仮想マシンとして仮想環境に運用されるのが一般的です。

ソフトウェア型

ソフトウェア型は、パーソナルファイアウォールのように個々のクライアントPCにインストールされているものです。Windows DefenderのようにOSに付属されたものや、トレンドマイクロやノートンのように個別製品として販売されているものもあります。

ソフトウェア型のメリットは、アプリケーションレベルで通信制御を行える点です。一方、利用者自身での設定が難しいというデメリットがあります。さらに、複数のパーソナルファイアウォールを同一端末で使用すると不整合が起こり、OSの挙動に影響を及ぼすおそれがあるため、導入時には十分な検証を行わなければなりません。

3. ファイアウォールの最新トレンド

昨今、ファイアウォールにはさまざまな機能が搭載されるようになりました。なかでも注目が集まっている最新トレンドは以下の3つです。

- 次世代ファイアウォール

- クラウド型ファイアウォール

- UTM機能付きファイアウォール

それぞれ詳しく解説します。

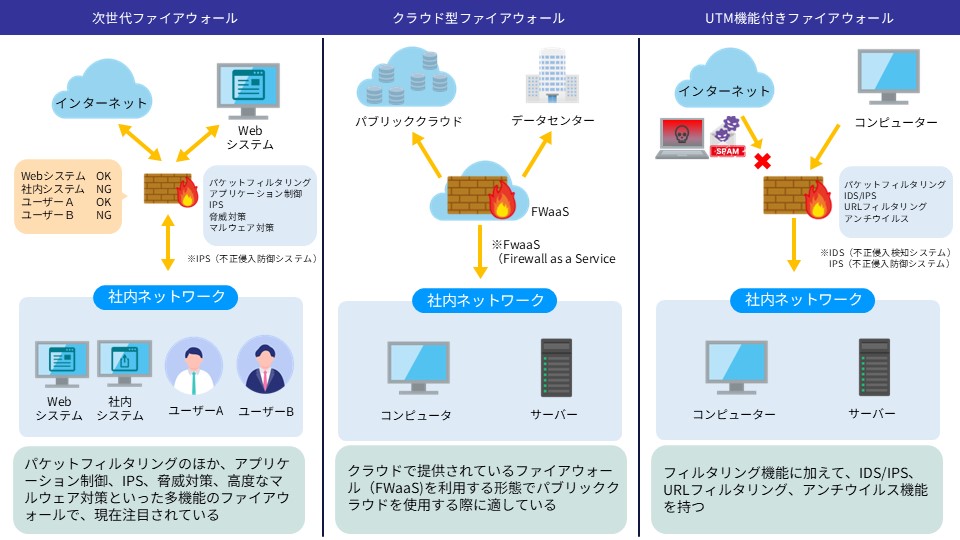

次世代ファイアウォール

次世代ファイアウォールは、従来のファイアウォールの機能を大幅に拡張したものです。

従来のファイアウォール技術に、アプリケーション制御、IPS(不正侵入防御システム)、脅威対策、高度なマルウェア対策などの機能が加わり、次世代のファイアウォールとして注目されています。別名NGFW(Next Generation Firewall)とも呼ばれます。

次世代ファイアウォールはパケットのヘッダ情報だけではなく、データそのものを検査するため、マルウェアのようなウイルス対策としても有効です。さらに、ユーザーやアプリケーションごとに通信制御をかけられる点も従来のファイアウォールにはない特徴であり、今後ますます需要が高まると予想されます。

クラウド型ファイアウォール

クラウド型ファイアウォールとは、クラウドで提供されているファイアウォールです。FWaaS(Firewall as a Service)とも呼ばれています。

オンプレミスとは異なり機器を準備する必要がないため初期投資が少なく、運用コストを抑えられる点がメリットです。近年では、クラウドサービスの利用が広がっており、特にパブリッククラウドとの連携が容易であるため、クラウド型ファイアウォールの需要はさらに大きく伸びると予想されます。テレワークなどの環境でもセキュリティ強化を図れます。

UTM(Unified Threat Management)機能付きファイアウォール

UTM機能付きファイアウォールは、ファイアウォール機能のほかに、IDS(不正侵入検知システム)、IPS(不正侵入防御システム)、アンチウイルス、URLフィルタリング機能など、1つの製品にさまざまなセキュリティ製品の機能を備えています。

次世代ファイアウォールのようにユーザーやアプリケーションを識別して制御する機能はありませんが、通常のファイアウォールよりもセキュリティ機能が高いため、導入する企業が増えています。

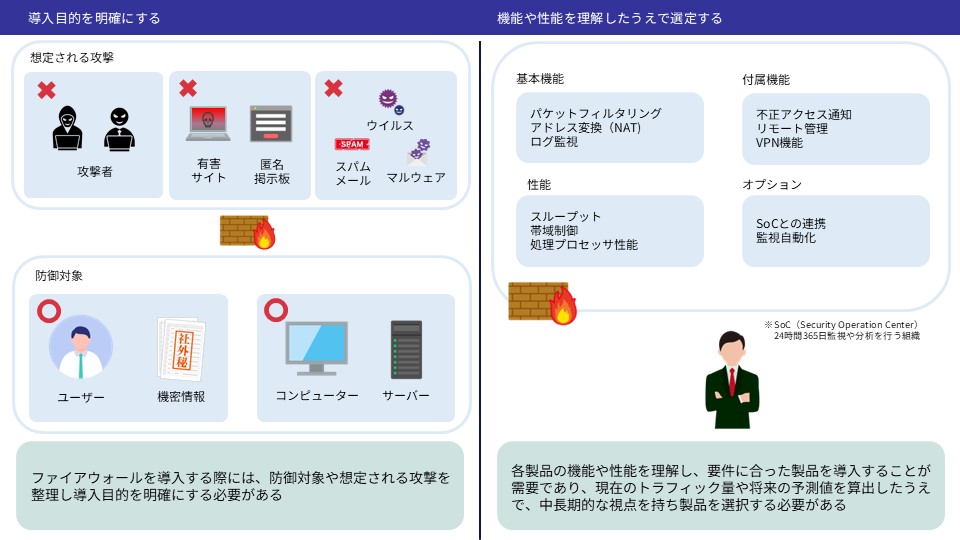

4. ファイアウォール製品を選定する際のポイント

ファイアウォール製品を導入する際には、機器の特徴や機能だけではなく、要件に見合っているか、予算は問題ないか、サポートを受けられるのかといった点も確認することが重要です。

導入目的を明確にする

ファイアウォールを導入する際には、何を脅威から守るのか、誰から守るのかなど、導入の目的を明確にしましょう。たとえば、外部ネットワークからの不正アクセスの遮断を目的としているのに、URLフィルタリングを行っても意味がありません。目的の明確化と要件定義は、ファイアウォール導入の準備として欠かせません。

機能や性能を理解したうえで選定する

ファイアウォール製品の機能や性能を理解することも重要です。要件に見合った機能を備えているのか、不要な機能はないのかを事前に確認しましょう。性能に関しては、通信トラフック量に合った製品を導入する必要があります。中長期的に通信トラフィック量がどの程度増加するのかも見積もり、その負荷に耐えうる製品を選定してください。

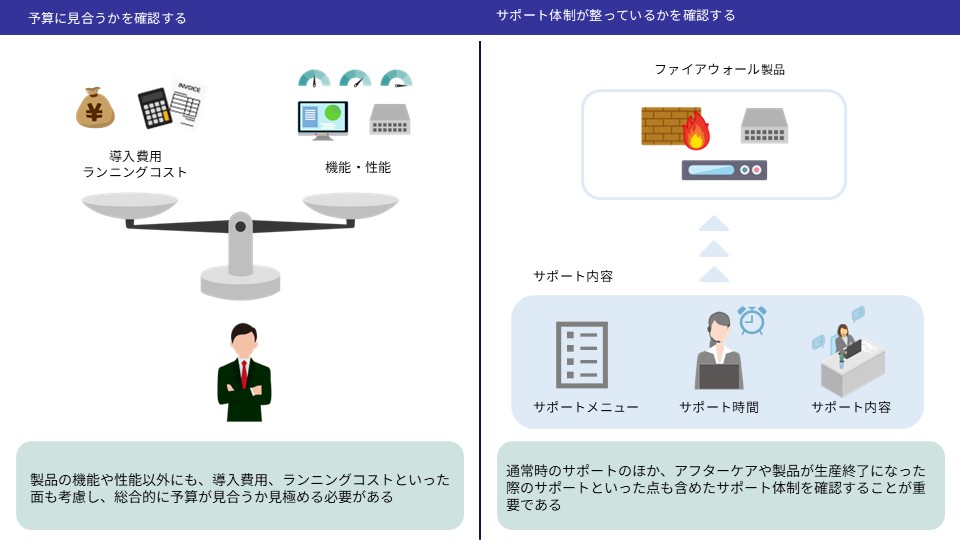

予算に見合うかを確認する

導入しようとする製品にコストメリットがあるのか、予算に見合っているのかを考慮する必要があります。過剰投資とならないかを検討するほか、導入作業費や運用費、サポート費用などあらゆるコストを考慮しなければなりません。また、導入後のランニングコストも意識して予算を確保しましょう。

サポート体制が整っているかを確認する

ファイアウォールの機能や性能、予算以外に、ベンダーのサポート体制も忘れずに確認しておきましょう。アフターケアや生産終了となった場合のフォロー、新たな機種の提案有無も考慮しながら、中長期的な視点で機器を選定することが大切です。

5. 種類別ファイアウォール製品の導入時や運用時に注意すべきこと

ファイアウォール製品の導入・運用を成功させるためには、種類別の特性を理解し、適切な管理とメンテナンスを行うことが重要です。導入時や運用時の注意点について、ファイアウォールの種類ごとに解説します。

パケットフィルタリング型ファイアウォール

導入時のポイント

平常時やピーク時のトラフィック量を分析し、中長期的なトラフィック量の予測を立てて、性能面で問題なく処理できるかどうかを確認する必要があります。また、自社のセキュリティ要件を整理して、必要なセキュリティレベルを満たす製品を導入することもポイントです。

運用時のポイント

定期的なセキュリティポリシーの見直しと管理ルールを徹底させる必要があります。通信量やリソース使用量を定期的にモニタリングして、過剰な負荷がかかっていないか、製品の変更が必要かどうかなどを検討しましょう。

アプリケーションゲートウェイ型ファイアウォール

導入時のポイント

制御したいアプリケーションに対応している製品を選定することが重要です。さらに、アプリケーションの利用者や使用方法に基づいて、性能面で問題がないかを確認する必要があります。

運用時のポイント

アプリケーションの利用ルールを策定して、アプリケーションのアップデートや更改、廃止などに対応しなければなりません。また、定常業務でリソースモニタリングを行い、負荷を高めるアプリケーションの特定とパフォーマンスチューニングの実施を行う必要があります。

サーキットレベルゲートウェイ型ファイアウォール

導入時のポイント

どのようなトラフィックがネットワークを通過するかを把握し、自社のセキュリティポリシーに従ってファイアウォールのルールとポリシーを設定します。初期設定に頼らず、自社特有のニーズと要件に合わせてカスタマイズする必要があります。

運用時のポイント

ポートを割り当てたサーバーとの間で設定の整合性が取れているのか、ほかのサーバーとの設定が重複していないかなどの定期的な確認が必要です。また、サーキットレベルゲートウェイでカバーしきれない部分についてのセキュリティ対策を講じましょう。

6. おすすめのファイアウォール製品4選

ファイアウォール製品にはさまざまな種類があるため、選定に迷う方は多いでしょう。そこで、これまでの解説を踏まえて、おすすめのファイアウォール製品を4つ紹介します。

Cloud Edge

ベンダー名:トレンドマイクロ

公式サイト:https://www.trendmicro.com/ja_jp/small-business/cloudedge-network-security.html

Cloud Edgeはクラウド向けの次世代ファイアウォールです。豊富なセキュリティ機能を搭載しています。

| 機能 | ・ファイアウォール ・マルウェア対策 ・メールセキュリティ ・Webセキュリティ ・HTTPSスキャニング ・機械学習型検索 ・IPS(侵入防御) ・クラウドサンドボックス ・DDoS対策 ・Webレピュテーション ・URLフィルタリング ・アプリケーションコントロール ・帯域制御(QoS(※)) ・VPN(サイト間VPN、リモートアクセス) |

| 特徴 | ・ウイルスバスタービジネスセキュリティサービスならびにTrend Micro Cloud App Securityと組み合わせることでインターネットからエンドポイント、SaaSまで対応可能 |

| メリット | ・機器導入不要 ・障害時のサポート ・クラウドコンソールによる一元管理が可能 |

PA-400シリーズ

ベンダー名:Palo Alto

公式サイト:https://www.paloaltonetworks.jp/resources/datasheets/pa-400-series

Palo Alto PA-400シリーズは次世代ファイアウォールの一つで、あらゆるリソースを一元管理できる点が大きな特徴です。

| 機能 | ・ファイアウォール ・アプリケーション制御 ・SaaSセキュリティ ・アンチウイルス ・マルウェア対策 ・スパイウェア対策 ・URLフィルタリング ・IPS(侵入防御) ・IoTデバイスセキュリティ ・VPN(IPSec VPN) |

| 特徴 | ・ML(機械学習)による自動防御 ・IoTデバイスの検出とポリシー自動作成 ・ユーザー、アプリケーションにもとづくポリシー作成 ・暗号化トラフィックの解析 |

| メリット | ・NGFWとしてファイアウォールからアプリケーションまですべてのレイヤにおけるセキュリティが可能 ・ワイヤレスLANコントローラー、VPN、SIEMなどあらゆるリソースの一元管理が可能 |

FortiGate / FortiWiFi 60F

ベンダー名:Fortinet

公式サイト:https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/ja_jp/FGT60FDS.pdf

FortiGate / FortiWiFi 60Fは、次世代ファイアウォールのなかでも多くのセキュリティに対応しています。豊富な機能を搭載しているほか、運用支援サービスを提供している点も特徴です。

| 機能 | ・ファイアウォール ・VPN(IPSec VPN、SSL-VPN) ・アプリケーション制御 ・URLフィルタリング ・DNSフィルタリング ・アンチマルウェア ・アンチウイルス ・ファイルサンドボックス ・IPS(侵入防御) |

| 特徴 | ・セキュリティに特化したForti OSの搭載 ・SPU(セキュリティプロセッサユニット)搭載によるハイハイパフォーマンスの担保 ・AI/MLによるゼロデイ攻撃からの保護 |

| メリット | ・ハードウェアアプライアンス、仮想アプライアンス、ホスティング、クラウド、コンテナといったあらゆる形態での製品提供が可能 ・AI/MLによる通信の識別が可能 ・統合されたGUIによる一元管理が可能 |

Cisco Secure Firewall 3100シリーズ

ベンダー名:Cisco

公式サイト:https://www.cisco.com/site/jp/ja/products/security/firewalls/secure-firewall-3100-series/index.html

Cisco Secure Firewall 3100シリーズはエンタープライズ向けのファイアウォールです。XDR(※)を搭載しており、あらゆるネットワークのインシデント対応を行えます。

| 機能 | ・ファイアウォール ・アプリケーション制御 ・URLフィルタリング ・マルウェア防御 ・IPS(侵入防御) ・VPN(IPSec VPN) |

| 特徴 | ・SaaSもしくはオンプレミスで提供されるCisco Secure Workload(セキュリティプラットフォーム)を利用して異常な通信や脆弱性の検知、管理が可能 ・MLにより暗号化通信の解析を行わずにマルウェアを判別 ・Cisco Firewall Management Centerによる一元管理が可能 |

| メリット | ・XDRによりネットワーク、エンドポイント、クラウド、アプリケーションなどあらゆるインシデントに対応可能 ・Cisco Secure Firewall移行ツールによる設定移行が可能 ・VPNを含め10Gbpsにおよぶ高スループットを提供 |

まとめ

今回はファイアウォールの種類や最新トレンドなどについて解説し、おすすめのファイアウォール4製品を紹介しました。

ファイアウォールは大きく以下の3種類に分かれます。

- パケットフィルタリング型

- アプリケーションゲートウェイ型

- サーキットレベルゲートウェイ型

提供形態は以下の2種類です。

- クラウド型

- オンプレミス型

オンプレミス型はさらにアプライアンス型とソフトウェア型に分類できます。

ファイアウォールの導入・運用においては、各製品の特性を把握し、要件定義や設計を正確に行うことが重要です。本記事を参考に、自社に合ったファイアウォールを選定しましょう。