著者:田中麻維

大手電機メーカー系のSierに入社後、インフラエンジニアとしてLinuxサーバーの構築や保守・運用、ソフトウェアの開発業務を経験。アイティベル入社後は、IT領域の執筆などを行う。

ハニーポットは攻撃者を引き寄せ、行動や手口を監視・分析するための仮想的な罠として、企業のサイバーセキュリティ強化に大きな役割を果たしています。本記事では、ハニーポットの基本概念や仕組み、さらには重要性を解説します。また、ハニーポットの種類やそれぞれの利点・欠点についても詳しく説明し、組織が自社の目的に合った適切なハニーポットを選択する方法を提案します。さらに、具体的な構築手順、潜在的なリスク、そして攻撃情報の収集や分析方法を通じたセキュリティ対策の強化方法も紹介します。

1. ハニーポットとは?

サイバー攻撃はますます高度化・巧妙化し、組織の防御策をすり抜ける手法が次々と登場しています。こうした攻撃者の手口を明らかにし、先手を打つための有効な手段として注目されているのが「ハニーポット」です。本章ではハニーポットとは何か、基本概念から目的、さらに攻撃者をどのように引き寄せるのか、具体的な仕組みを解説します。

ハニーポットとは何か

ハニーポットとはサイバー攻撃者を意図的に引き寄せ、行動や攻撃手法を観察・分析するために設置された「おとり」のシステムです。名前のとおり、蜂蜜の壺(ハニーポット)が蜂を引き寄せるように、攻撃者を誘導して攻撃させます。

ハニーポッドは実際のシステムやネットワークのように見せかけるので、攻撃者はハニーポットを本物と誤認します。そして、攻撃者の行動がハニーポッドに詳細に記録されるのです。この記録された情報は、セキュリティ強化や攻撃手法の解析に役立つため、サイバー防御において重要な役割を果たします。

ハニーポットの目的と役割

ハニーポットの目的は攻撃者を引き寄せ、手法や傾向を分析し、組織のセキュリティ対策を強化することです。攻撃者がハニーポットに侵入した場合、ハニーポットは未知の脆弱性や新たな攻撃パターンを早期に発見する手がかりとなります。

また、ハニーポットは「デコイ(おとり)」としての役割も果たし、実際のシステムへの直接的な攻撃を回避する効果があります。さらに、収集されたデータをもとにIDS/IPS(不正侵入検知システム/不正侵入防御システム)やファイアウォールの設定を最適化し、セキュリティを向上させます。

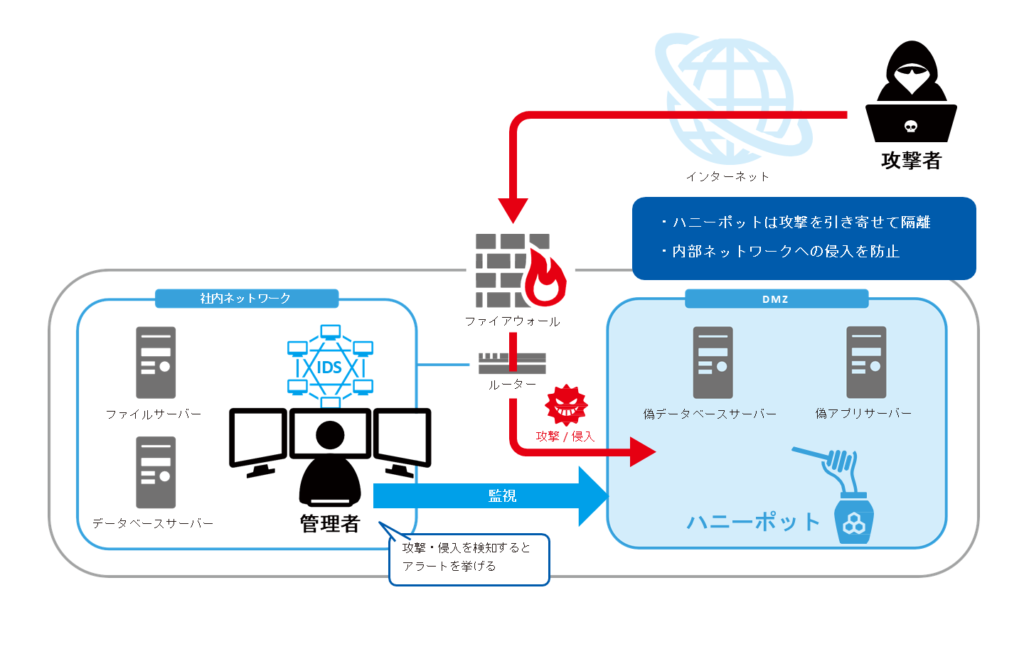

攻撃者を引き寄せる仕組み

ハニーポットは攻撃者にとって魅力的なターゲットを意図的に作り出して、攻撃を誘導する仮想的な罠です。具体的には、脆弱性を残したシステムや、公開されたポートやサービスを模倣し、攻撃者の興味を引きます。

例えば、SSHやRDPなどのリモートアクセスプロトコルを開放し、攻撃者が侵入を試みるように誘導します。さらに、偽のデータベースやファイル共有サービスを設置し、攻撃者が「有益な情報」と誤認するような環境を整えることも効果的です。

攻撃者が侵入を試みる際、期待どおりのレスポンスを返して、実システムと思わせ、多様な攻撃手法を観察します。さらに、侵入後はエスカレーション(権限昇格)や持続化といったフェーズで、段階的に異なる偽情報やトラップを提供し、攻撃の進行を誘導できます。

例えば、低権限のアカウント情報から徐々に管理者権限に誘導して、攻撃者の目的や戦略を詳細に分析できるようにするのです。この仕組みを活用すれば、データベースサーバーに保存された機密データや、ファイルサーバー内の顧客情報、Webサーバー上の公開情報などへの攻撃を防ぎつつ、攻撃者の行動を効果的に把握できます。

2. ハニーポットの種類

ハニーポットはサイバーセキュリティ対策として多様な種類が存在し、それぞれ目的や環境に応じて異なる特性を持っています。適切なハニーポットのタイプを選べば、効果的な情報収集や防御効果を最大限に引き出します。本章では代表的なハニーポットの種類とその特徴を解説し、各タイプの利点や適用シーンを紹介します。

| 種類 | 検知精度 | 情報収集能力 | 偽装性 | 構築・運用の容易さ | 安全性 |

| 低対話型 | 低 | 低 | 低(基本的な応答やシミュレーションのみを行うため、熟練した攻撃者にとっては本物のシステムではないと見破られる場合が多い) | 簡単(設置が比較的シンプルで、少ないリソースで展開可能) | 高(攻撃者に大きな権限を与えないため、安全性が高い) |

| 高対話型 | 高 | 高 | 高(実際のシステムに非常に近い環境を再現し、攻撃者が深部まで侵入して操作できるため、攻撃者を長時間騙すことが可能) | 難しい(実際のシステムに近い複雑な設定が必要で、高度な技術力と多くのリソースが求められる) | 低(攻撃者がシステム内部に侵入するため、誤った設定ではセキュリティリスクが高まる) |

| 仮想対話型 | 中 | 中 | 中(仮想環境上で多様なシステムやサービスをシミュレートできるが、物理的な環境とは異なる痕跡が残る可能性がある) | 普通(仮想環境の設定にはある程度の技術力が必要だが、物理ハードウェアを使用しないため高対話型よりも容易) | 中(仮想環境の分離により、一定の安全性を確保できる) |

低対話型ハニーポット

低対話型ハニーポットは、基本的な応答やシミュレーション機能を持つシンプルなシステムです。主に特定のサービスやポートを模倣し、攻撃者が接続した際に限定的な応答を返します。これにより、攻撃者の初期の行動や攻撃パターンを記録し、傾向を把握できます。

このハニーポットは構築と運用が容易で、リソース消費も少ないため、多数展開して広範囲を監視するのに適しています。ただし、詳細な攻撃手法の把握には限界があり、得られる情報は比較的限定的です。

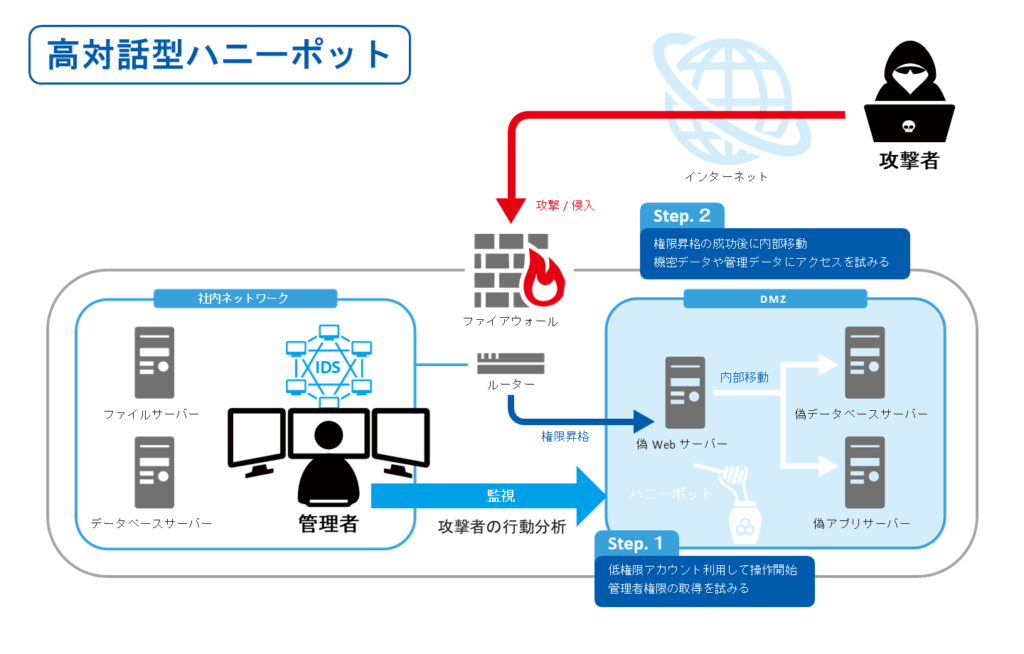

高対話型ハニーポット

高対話型ハニーポットは、実際のシステムに近い機能や複雑な動作を再現する高度なハニーポットです。実際のOSやアプリケーションを稼働させ、攻撃者が深部まで侵入し、攻撃を試せる環境を作り出します。これにより、攻撃者の行動や使用するツール、攻撃手法を詳細に観察し、記録できます。

このシステムではIDS(不正侵入検知システム)・IPS (不正侵入防御システム)も重要な役割を果たします。IDSが攻撃者の異常な動作を検知すると、即座に管理者にアラートを通知し、迅速な対応を促して、被害の拡大を防ぎます。さらに、攻撃者が高対話型ハニーポット内で権限昇格や内部移動を試みる様子を監視し、詳細な分析も可能です。

このような環境から得た情報は、未知の脆弱性の発見や新たな攻撃パターンの分析に有効で、セキュリティ対策の質を大幅に向上させます。しかし、攻撃者がシステムを乗っ取るリスクがあるため、IDS(不正侵入検知システム)・IPS (不正侵入防御システム)を活用した厳重な監視と管理が必須です。

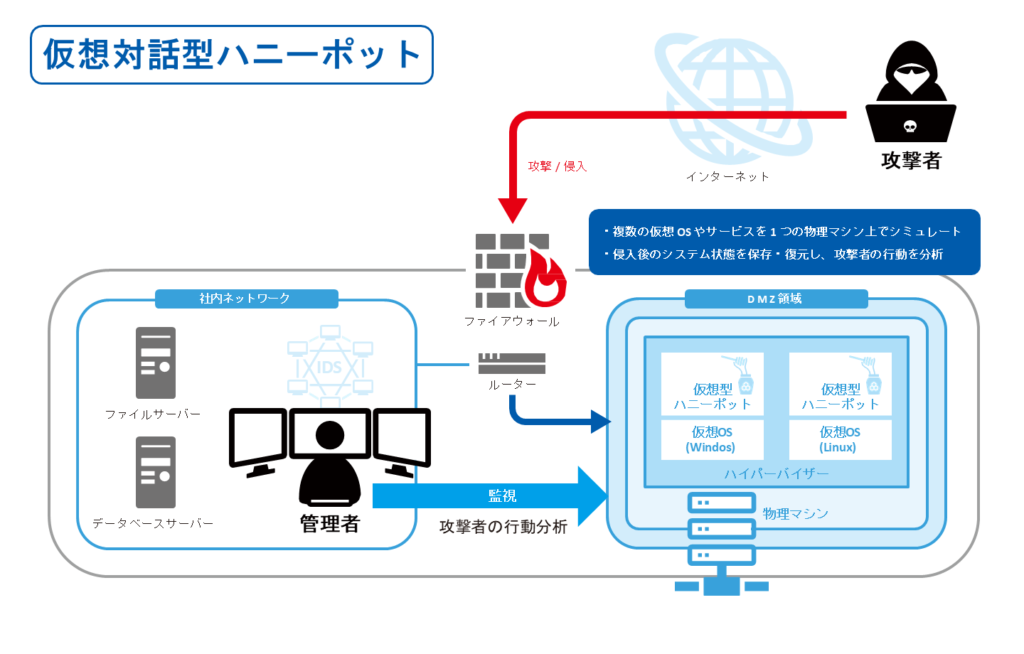

仮想対話型ハニーポット

仮想型ハニーポットは仮想環境上に構築され、物理的なハードウェアを使用せずに複数のハニーポットを展開できる特徴があります。仮想マシンを利用して、異なるOSやサービスを一つのハードウェア上でシミュレーションし、多様な攻撃パターンに対応可能です。さらに、侵入前後のシステム状態を容易に保存・復元できるため、攻撃者の行動を詳細に分析する際に非常に有効です。

仮想環境自体は隔離されているため、仮に侵入されても実際のネットワークへの影響を最小限に抑えられる点が大きな利点です。このため、セキュリティ研究や教育目的にも広く活用され、安全性を確保しながら高度な分析が可能です。

一方で、仮想環境特有の痕跡が攻撃者に察知される可能性があり、その場合は攻撃者がハニーポットであると認識し、行動を変えるリスクがあります。このため、仮想型ハニーポットを運用する際には、細心の注意を払った設定と構築が求められます。

3. ハニーポットの構築方法

ハニーポットを効果的に活用するためには、正しい構築手順と適切な運用が重要です。本章では、ハニーポットを導入する際の具体的な手順や考慮すべきポイントについて解説します。

構築前の準備と目的の明確化

ハニーポットを導入する際には、まずセキュリティ目標の明確な設定が重要です。自社が直面する脅威やリスクを分析し、何を達成したいかを具体的に定めます。例えば、新たな攻撃手法の発見や特定の脆弱性の検証などです。明確化された目標に応じたハニーポットのタイプを選択できます。

低対話型ハニーポットは広範な攻撃活動の検知に適し、高対話型は攻撃者の詳細な行動分析に効果的です。組織のリソースや技術力も考慮し、最適なハニーポットの選択が重要です。

必要なツールと環境の設定

ハニーポットを構築する際には、適切なソフトウェアとハードウェアの準備も欠かせません。ソフトウェア面では、ハニーポット専用のツールやプラットフォームを選定します。オープンソースのものから商用製品まで幅広い選択肢があり、目的や予算に応じて選べます。

ハードウェア面では、物理サーバーを使用する方法と仮想環境を利用する方法があります。仮想環境は管理が容易でリソース節約にも優れていますが、物理環境はリアリティの高さを重視する場合に適しています。それぞれの特徴を比較し、目的に合った環境の構築が重要です。

基本的な設置手順

ハニーポットを設置する際には、ネットワークの分離と安全性の確保が必須です。

攻撃者がハニーポットを乗っ取った場合でも、実際のシステムやデータに影響を与えないようにするため、ネットワークセグメントを適切に分離し、ファイアウォールやアクセス制御を設定する必要があります。

例えば、ハニーポットには「192.51.100.2」といった専用のIPアドレスを割り当て、通常の業務用ネットワークとは別のセグメントで運用します。これに対して、業務用ネットワークでは「192.168.2.xxx」といった異なるIPアドレスレンジを使用し、通信を明確に区別します。このようにネットワークセグメントを適切に分離すれば、攻撃者がハニーポットに侵入しても、重要なシステムやデータへの直接的なアクセスを防げます。

また、攻撃者の行動を詳細に記録するため、ログは安全なリモートサーバーに保存し、改ざんや削除のリスクを防ぐ仕組みを整えます。さらに、リアルタイムで監視とアラートを行い、異常な活動があれば即座に対応できる体制の構築が求められます。

4. ハニーポットのリスクと課題

ハニーポットはセキュリティを強化する効果的な手段ですが、運用にはリスクも伴います。攻撃者がハニーポットを突破して内部システムに侵入するリスクや、法的・倫理的な問題が発生する可能性もあります。本章ではハニーポットのリスクと課題、さらにそれらを最小限に抑えるための対策を解説します。

ハニーポットが持つリスク

ハニーポットは攻撃者を引き寄せる仕組みのため、存在自体がリスクとなり得ます。攻撃者がハニーポットを突破して内部ネットワークに侵入する危険性や、ハニーポットを踏み台にしてほかのシステムへの攻撃が行われるリスクもあります。

さらに、攻撃者の行動の監視は、プライバシーや法的な問題が発生する可能性もあるため、慎重な運用と適切な対策が必要です。

法的・倫理的な問題

ハニーポットの運用には、プライバシーや法的な問題が伴う可能性があるため、慎重な配慮が必要です。攻撃者の通信内容や個人情報の収集・保存は、プライバシー保護やデータ管理の観点から問題を引き起こすリスクがあります。

また、日本の不正アクセス禁止法の規定に従い、ハニーポット設置が法的にどのように解釈されるかの理解が重要です。適切な運用ポリシーを策定し、法令遵守を徹底すれば、こうしたリスクを最小限に抑えられます。

リスク軽減のための対策

ハニーポットのリスクを軽減するためには、まずセキュリティポリシーを策定し、それに従った運用が重要です。具体的には、ハニーポットの目的やデータ収集範囲を明確にし、関係者への周知徹底が必要です。

また、法務部門やセキュリティ専門家と連携し、法的・倫理的な問題を回避するためのガイドラインの設定も効果的です。定期的なメンテナンスとアップデートを行い、セキュリティパッチを適用して脆弱性への対策を講じることも忘れてはなりません。

5. ハニーポットの活用方法

ハニーポットによって収集された攻撃情報は、組織のセキュリティ対策を大幅に強化するための重要な材料です。本章では、ハニーポットを用いて得られた情報をどのように分析し、実際のセキュリティ対策に応用するのか、具体的な手法を解説します。

攻撃情報の収集と分析

攻撃者がハニーポットに侵入すると、アクセスログ、操作履歴、使用されたマルウェアやツールなどが自動的に収集されます。これらの情報を分析すると、攻撃者の目的や戦略、最新の攻撃手法を把握できます。このデータをもとに、組織は未知の脆弱性やゼロデイ攻撃の対策を講じられます。

さらに、攻撃者の出身地や組織的背景を推測して、サイバー攻撃全体の傾向を把握し、リスク評価に活用できます。収集した情報はほかのセキュリティチームや業界団体と共有すれば、サイバーセキュリティ全体の向上に貢献できます。このような活動は、攻撃者の視点を理解し、より効果的な防御策の策定に役立つでしょう。

セキュリティ対策への応用

ハニーポットで得られた攻撃情報は、組織のセキュリティ対策を強化するために非常に重要なデータです。この情報をもとに、IDS/IPS(不正侵入検知システム/不正侵入防御システム)やファイアウォールの設定を最適化すると、攻撃の検知率と防御力を高められます。

例えば、攻撃者が使用した特定のIPアドレスやドメインをブラックリストに追加し、アクセスを遮断することが一般的です。また、脆弱性やプロトコルを特定し、迅速なパッチ適用や設定変更により早期の対策を講じることも効果的です。

リアルタイム防御策の実装

ハニーポットを活用すれば、リアルタイムでの攻撃遮断が可能です。自動化された対応システムを導入すると、ハニーポットが検知した攻撃を即座に分析し、適切な防御策をその場で実施できるようになります。例えば、攻撃が検知された際に、関連するIPアドレスをファイアウォールで即座にブロックし、ネットワーク全体への拡散を防ぐといった対応なども可能になります。

また、IDS/IPS(不正侵入検知システム/不正侵入防御システム)と連携させれば、攻撃パターンを自動的にほかのシステムへ適用し、同様の攻撃を即座に遮断します。このようなリアルタイムの防御策により、攻撃者の一歩先を行く対策が可能となり、被害を最小限に抑えます。

さらに、自動化されたプロセスは、セキュリティ担当者の負担を大幅に軽減し、迅速な対応が求められる現代のサイバーセキュリティ環境で大きな利点です。

6.まとめ

本記事ではハニーポットの基本概念から、種類、構築方法、リスク、そして活用方法に至るまでを詳しく解説しました。ハニーポットは、攻撃者を引き寄せて行動を観察し、未知の脅威への対策を講じるための強力な手段です。

しかし、ハニーポッドの運用には法的・倫理的なリスクも伴うため、慎重な計画と適切な運用が求められます。適切に活用すれば、攻撃手法の理解を深め、セキュリティ対策の強化が可能となり、リアルタイムの防御策を構築できます。結果として、組織全体のセキュリティレベルを高め、進化するサイバー攻撃に対抗する力を持てるのです。